Sergey Nivens - stock.adobe.com

Network Detection and Response: Gründe für den Einsatz

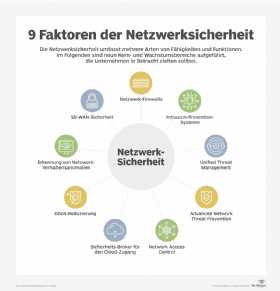

Die gründliche Analyse der IT-Sicherheit im Netzwerk ist die Basis beim Schutz eines Unternehmens. Eine zunehmende Bedeutung gewinnt in diesem Bereich die noch junge NDR-Technik.

Der Markt für NDR-Tools (Network Detection and Response) legt derzeit deutlich zu. Das liegt vor allem daran, dass diese Anwendungen sich als sehr effektiv gegen die neuesten und besonders herausfordernden Cyberbedrohungen erwiesen haben. Nicht überall blickt man positiv auf ein weiteres Security-Werkzeug, dass eingesetzt werden soll.

Moderne NDR-Lösungen sind aber unglaublich erfolgreich dabei, ansonsten nur sehr schwer aufzuspürende Gefahren offenzulegen. Außerdem lassen sich damit Schwächen beheben, die in einem Unternehmen nicht selten durch andere bereits vorhandene Sicherheitstechnologien entstehen.

Die Entwicklung von NDR-Lösungen

Der überwiegende Teil der Technologie hinter den meisten aktuellen NDR-Plattformen lässt sich auf Network Traffic Analysis sowie auf AIOps (Artificial Intelligence for IT Operations) zurückführen. Diese Anwendungen konzentrieren sich auf die Performance im Netzwerk, indem sie Paket- und Datenflussdaten an bestimmten Stellen im Netz erheben.

Nach dem Sammeln dieser Informationen werden die Daten analysiert, um ansonsten nur schwer aufzudeckende Performance-Probleme im Netzwerk aufzuspüren. Beispiele dafür sind unter anderem Überbeanspruchung, gelegentliche und schwer zu identifizierende Hard- oder Softwareausfälle sowie Konfigurationsfehler. Diese Art von Tools hat sich mittlerweile als äußerst hilfreich erwiesen, um kostbare Zeit zu sparen. Das liegt daran, dass sie auch auf künstliche Intelligenzen setzen, um aktuelle Performance-Probleme im Netzwerk zu erkennen und zu beheben.

AIOps-Werkzeuge unterscheiden sich von eher traditionellen Tools zum Untersuchen der Performance in einem Netzwerk, da sie sich vor allem auf die gesammelten Paketdaten konzentrieren und weniger auf Logs, Network Traps oder andere Arten von Alerts, die von der im Firmennetz eingesetzten Hard- und Software generiert werden.

Durch das Analysieren der Paketdaten entsteht eine Art Grundlage, die zeigt, welche Performance und welche Ereignisse in einem Netzwerk zum normalen Ablauf zählen. Wenn es dann später etwa zu Einbrüchen der Geschwindigkeit kommt, zeigen die gespeicherten Daten genau, welche Veränderungen sich im Traffic ergeben haben. Darüber hinaus lässt sich damit ebenfalls herausfinden, wo ein Problem erstmals aufgetreten ist, wo die Ursache liegt und teilweise auch, wie sich der Fehler wieder beheben lässt.

Diese positiven Eigenschaften haben die Aufmerksamkeit von zahlreichen Sicherheitsanbietern geweckt. Sie haben sich in der Folge intensiv mit den Fähigkeiten von AIOps-Lösungen beim Sammeln von Paketdaten sowie der Frage beschäftigt, wie sich eine KI (künstliche Intelligenz) bei der Suche nach neuen Angriffsmustern sinnvoll einsetzen lässt.

Unter anderem ging es auch darum, mit welchen Lösungen sich die Suche nach den Ursachen eines Problems und nach geeigneten Gegenmaßnahmen automatisieren lässt. Dabei haben die Hersteller unter anderem herausgefunden, dass dieselben Techniken zum Sammeln und Aggregieren von Daten, die für das AIOps-Modell genutzt werden, auch als unglaublich mächtiges Cyber-Security-Werkzeug verwendet werden können.

Ähnlich wie eine AIOps-Lösung sammelt eine NDR-Plattform also grundlegende Daten über übliche Verhaltensweisen im Netzwerk. Anstatt sich aber auf die Analysen der reinen Performance zu beschränken, wurde der Fokus auf die Untersuchung der sicherheitsrelevanten Vorfälle im Netzwerk gelegt. So können NDR-Tools schneller auf verdächtige Vorgänge aufmerksam werden.

Neue Bedrohungen erfordern den Einsatz von NDR-Tools

Das Erfassen von Paketen ist sehr erfolgversprechend. Der Grund liegt darin, dass neue Bedrohungen meist so ausgelegt sind, dass sie traditionelle Sicherheits-Tools umgehen können. Diese suchen in der Regel nur nach zum Beispiel verdächtigem Verhalten, das auf einen Einbruch in das Firmennetz oder einen Diebstahl von Daten hinweist. Dazu gehören Maßnahmen wie das Speichern und Analysieren von Firewall- und Server-Logs, Lösungen zur Endpoint Detection and Response (EDR) auf den Rechnern der Endanwender und andere bereits weit verbreitete Sicherheitswerkzeuge wie IPS- (Intrusion Prevention System) oder SIEM-Lösungen (Security Information and Event Monitoring), die wichtige sicherheitsrelevante Aufgaben meist zentralisieren.

Eines der Probleme mit diesen Techniken und Maßnahmen ist, dass viele Angreifer immer besser darin werden, diesen Anwendungen auszuweichen oder sie anderweitig auszuschalten. Den Cyberkriminellen ist nämlich durchaus bekannt, dass Unternehmen heutzutage Log-Dateien speichern und Antivirensoftware auf ihren PCs installiert haben.

Deshalb versuchen sie von Anfang an, diese Sicherheitsmaßnahmen zu erkennen und zu umgehen, sobald sie in ein System eindringen wollen. Wenn sie dabei erst einmal erfolgreich waren, haben sie weit mehr Möglichkeiten, weil die meisten Sicherheitslösungen sich vor allem auf externe Bedrohungen konzentrieren und weit weniger auf interne Gefahren.

Der Einsatz einer NDR-Anwendung kann dagegen bei weitem nicht so leicht durch die Eindringlinge erkannt und umgangen werden. In den meisten Fällen wird den Angreifern überhaupt nicht bewusst, dass ihre Aktivitäten von einer NDR-Lösung genauestens beobachtet werden, da diese Art von Schutzmaßnahme komplett passiv erfolgt. Außerdem sind einige der umfassenderen Plattformen auf dem Markt in der Lage, auch verschlüsselte Pakete zu entziffern, um so eine vollständige Transparenz im Netzwerk zu bieten. Angreifer können ihre Taten dann nicht mehr verschleiern. Ein weiterer Vorteil ist, dass ein NDR den gesamten Traffic überwacht, so dass kompromittierte interne Geräte schneller und leichter aufgrund ihres veränderten Verhaltens im Netzwerk erkannt werden können.

Außerdem ist von erheblicher Bedeutung, dass die „ultimative Quelle der Wahrheit“ in einem Firmennetz in den Rohdaten der Pakete liegt, die sich von einem Gerät zu einem anderen bewegen. Das ist ein weiterer Grund dafür, dass NDR-Plattformen bei Security-Experten immer beliebter werden.

Neben dem Erkennen und Bekämpfen von Bedrohungen können NDR-Anwendungen alle Datenpakete in einem Netzwerk aufzeichnen. Diese Daten sind zum Beispiel aus forensischer Sicht von größter Bedeutung, da sich mit ihnen sicherheitsrelevante Vorfälle im Netzwerk untersuchen lassen. Eine NDR-Plattform macht damit andere Werkzeuge überflüssig, die ansonsten eingesetzt werden müssen, wenn Datenpakete im Netz erfasst werden sollen. Damit entfällt eine oft ebenfalls zu erledigende Aufgabe für die Sicherheitsteams in den Unternehmen.

NDR-Lösungen aus wirtschaftlicher Sicht

Wie bereits erwähnt, haben sich NDR-Lösungen aus AIOps-Plattformen entwickelt, die vor allem von Netzwerkadministratoren genutzt werden. Während manche NDR-Anbieter den überwiegenden Teil der Funktionen zur Performance-Analyse in einem Netzwerk entfernt und sich konsequent auf den Security-Bereich konzentriert haben, vereinen andere Hersteller sowohl AIOps als auch NDR in einem einzigen, gemeinsamen Tool. Dadurch können sich die Bereiche Network Performance Analytics sowie Network Security Analytics die neuen NDR-Werkzeuge für ihre jeweils unterschiedlichen Zwecke teilen.

Dazu kommt, dass NDR-Plattformen allgemein gesehen in jeder Art von Netzwerkarchitektur eingesetzt werden können, seien es private Netze und zugehörige Rechenzentren, öffentliche Cloud-Umgebungen oder gemischte und hybride Infrastrukturen. Weil sowohl AIOps- als auch NDR-Lösungen jedoch nicht gerade günstig sind, ist die Möglichkeit zwei Plattformen zu konsolidieren eine für viele Firmen sehr ansprechende und kostensparende Gelegenheit.

Ohne den Einsatz eines NDR-Tools in Ihrem Netzwerk besteht weiterhin die Gefahr von unerkannten Cybereinbrüchen und Datendiebstählen. Der geschäftliche Nutzen einer NDR-Plattform ist schnell erklärt: Die fortschreitende Evolution der Angriffsmethoden rechtfertigt den Kauf einer Cyber-Security-Plattform, die von böswilligen Angreifern nicht umgangen werden kann. Zusätzlich sorgt auch die Möglichkeit eines gemeinsamen Einsatzes aus Sicht der AIOps-Welt für ein gesundes und stabiles Netzwerk. Nicht vergessen werden darf dabei, dass sich durch diese Konsolidierung Kosten in erheblicher Höhe einsparen lassen.