Ivan - stock.adobe.com

10 Cloud-Schwachstellen, die Unternehmen gefährden können

Unternehmen werden durch sicherheitsrelevante Schwachstellen oder Fehler in ihren Cloud-Umgebungen Risiken ausgesetzt. Typische Probleme und Schutzmaßnahmen im Überblick.

Unternehmen begehen einen großen Fehler, wenn sie davon ausgehen, dass die Cloud ihre Workloads und Daten automatisch vor Angriffen, Diebstahl und anderen Missbräuchen schützt. Auch in der Cloud sind Schwachstellen und das Potenzial für Fehler und Ausnutzung unvermeidlich.

Bei Cloud-Plattformen handelt es sich um mandantenfähige Umgebungen, in denen Infrastruktur und Ressourcen von unzähligen Kunden weltweit gemeinsam genutzt werden. Ein Anbieter muss sorgfältig daran arbeiten, die Integrität seiner gemeinsam genutzten Infrastruktur aufrechtzuerhalten. Gleichzeitig ist die Cloud eine Selbstbedienungsplattform, und jeder Kunde muss die spezifische Umgebung für jede seiner Arbeitslasten und Ressourcen sorgfältig definieren.

Bevor man sich mit den Herausforderungen der Cloud-Sicherheit und dem Schutz befasst, müssen Unternehmen die Unterschiede zwischen den drei Hauptarten von Gefahren verstehen: Bedrohungen, Schwachstellen und Risiken. Diese Begriffe werden oft synonym verwendet, haben aber für IT-Sicherheitsexperten unterschiedliche Bedeutungen:

- Eine Bedrohung ist etwas, das definitiv passiert – eine Aktion oder ein Verhalten – gegen das sich das Unternehmen verteidigen muss, wie zum Beispiel ein DoS-Angriff, menschliches Versagen oder eine Naturkatastrophe.

- Eine Schwachstelle ist ein Versehen, eine Lücke, eine Schwäche oder ein anderer Fehler in der Sicherheitsvorkehrung des Unternehmens. Dazu können eine nicht ordnungsgemäß konfigurierte Firewall, ein nicht gepatchtes Betriebssystem oder unverschlüsselte Daten gehören.

- Ein Risiko ist eine potenzielle Bedrohung für die Schwachstellen des Unternehmens. Beispielsweise speichert jemand unverschlüsselte Daten in der Public Cloud, und durch menschliches Versagen könnte auf diese Daten zugegriffen oder sie verändert werden. Das könnte als ein erhebliches Risiko für das Unternehmen wahrgenommen werden, das angegangen werden muss.

Wenn Benutzer die Schwachstellen der Public Cloud verstehen, können sie potenzielle Sicherheitslücken und häufige Fehler erkennen. Ein IT-Team muss jede Art von Schwachstelle erkennen und beheben, um zu verhindern, dass sein System ausgenutzt wird. Nachfolgend sind zehn der häufigsten Bereiche aufgeführt, auf die man sich konzentrieren sollte.

1. Fehlkonfigurationen

Die Benutzer sind für die Zusammenstellung der verschiedenen Ressourcen und Dienste verantwortlich, die eine Cloud-Arbeitslast hosten. Jedes Element umfasst einzigartige Konfigurationen, so dass Ihr IT-Team die Beherrschung der verschiedenen Einstellungen und Optionen in den Vordergrund stellen muss. Cloud-Ressourcen werden durch eine Reihe von Konfigurationseinstellungen geschützt, die genau festlegen, welche Benutzer auf Anwendungen und Daten zugreifen können. Konfigurationsfehler und Versäumnisse können dazu führen, dass Daten offengelegt und missbraucht oder verändert werden (siehe auch Typische Cloud-Fehlkonfigurationen und Gegenmaßnahmen)

Jeder Cloud-Anbieter verwendet unterschiedliche Konfigurationsoptionen und Parameter. Cloud-Architekten und -Ingenieure sind in der Regel Experten für ordnungsgemäße Konfigurationen, aber es liegt an den Benutzern, zu lernen und zu verstehen, wie die Plattformen, die ihre Arbeitslasten hosten, diese Einstellungen anwenden.

IT-Teams können Konfigurationsfehler auf folgende Weise abmildern:

- Führen Sie Richtlinien für geringstmögliche Rechte oder Zero Trust ein und setzen Sie sie durch, um den Zugriff auf alle Cloud-Ressourcen und -Services zu blockieren, sofern dieser Zugriff nicht für bestimmte Geschäfts- oder Anwendungsaufgaben erforderlich ist.

- Verwenden Sie Cloud-Service-Richtlinien, um sicherzustellen, dass Ressourcen standardmäßig privat sind.

- Erstellen und verwenden Sie klare Unternehmensrichtlinien und Leitlinien, die die erforderlichen Konfigurationseinstellungen für Cloud-Ressourcen und -Dienste umreißen.

- Informieren Sie sich über die Konfigurations- und Sicherheitseinstellungen des Cloud-Anbieters. Ziehen Sie anbieterspezifische Kurse und Zertifizierungen in Betracht, und achten Sie genau auf neue Einstellungen oder Optionen, die ein Anbieter anbietet.

- Verwenden Sie standardmäßig Verschlüsselung, um Daten im Ruhezustand und während der Übertragung zu schützen, wo das möglich ist.

- Verwenden Sie Tools wie Intruder und Open Raven, um Konfigurationsfehler und Audit-Protokolle zu überprüfen.

2. Unzureichende Zugriffskontrolle

Unberechtigte Benutzer nutzen eine schlechte Zugriffskontrolle aus, um schwache oder fehlende Authentifizierungsmethoden zu umgehen, wie zum Beispiel Identity Access Management.

Böswillige Akteure nutzen beispielsweise schwache Passwörter aus, um Anmeldedaten zu erraten. Starke Zugriffskontrollen implementieren zusätzliche Anforderungen, wie zum Beispiel eine Mindestlänge des Passworts, die Mischung von Groß- und Kleinbuchstaben, die Einbeziehung von Satzzeichen oder Symbolen und häufige Passwortänderungen.

Die Sicherheit der Zugriffskontrolle kann durch die folgenden allgemeinen Maßnahmen verbessert werden:

- Erzwingen Sie starke Passwörter.

- Verwenden Sie Multifaktor-Authentifizierung.

- Erfordern Sie eine regelmäßige Neuauthentifizierung der Benutzer – merken Sie sich die Anmeldedaten nicht über einen längeren Zeitraum hinweg.

- Wenden Sie Least-Privilege- (POLP) oder Zero-Trust-Richtlinien an.

- Vermeiden Sie die Verwendung von Zugriffskontrollen von Drittanbietern und verwenden Sie Cloud-basierte Zugriffskontrollen für Dienste und Ressourcen innerhalb der Cloud.

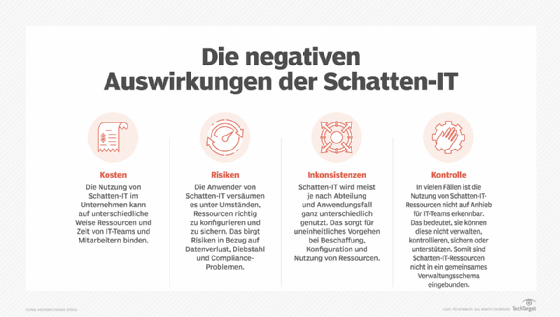

3. Schatten-IT

Jeder kann ein Public-Cloud-Konto erstellen, das er dann für die Bereitstellung von Diensten und die Migration von Arbeitslasten und Daten nutzen kann. Es ist genau diese Flexibilität, die dazu beigetragen hat, dass Cloud Computing in der Unternehmens-IT an erster Stelle steht. Doch wer sich mit Sicherheitsstandards nicht auskennt, verwaltet Daten oft nicht korrekt und konfiguriert die Sicherheitsoptionen falsch – und hinterlässt ausnutzbare Cloud-Schwachstellen. In vielen Fällen werden bei solchen Schatten-IT-Implementierungen die Schwachstellen nicht einmal erkannt oder gemeldet. Dadurch hat das Unternehmen keine Möglichkeit, das Problem zu entschärfen, bis der Schaden längst eingetreten ist.

Die heutigen Unternehmen sind toleranter gegenüber Schatten-IT, aber es ist wichtig, dass Unternehmen Standardkonfigurationen und -praktiken implementieren. Geschäftsanwender, Abteilungen und andere Organisationseinheiten müssen sich an die vom Unternehmen festlegten Standards und gesetzlichen Verpflichtungen halten, um Schwachstellen zu bekämpfen und die Sicherheit des gesamten Unternehmens zu gewährleisten.

4. Mangelnde API-Sicherheit

Unverwandte Softwareprodukte verwenden APIs, um miteinander zu kommunizieren und zu interagieren, ohne dass sie die interne Funktionsweise des Codes des jeweils anderen kennen. APIs erfordern in der Regel den Zugriff auf sensible Geschäftsdaten und gewähren diesen. Viele APIs werden veröffentlicht, um die Akzeptanz zu beschleunigen und externen Entwicklern und Geschäftspartnern den Zugriff auf die Dienste und Daten des Unternehmens zu ermöglichen.

Manchmal werden APIs jedoch ohne angemessene Authentifizierung und Autorisierung implementiert. Das heißt, die API unterstützt diese Funktionen nicht. Oder die API unterstützt diese Funktionen zwar, aber die Benutzer machen sich nicht die Mühe sie aufzurufen. Diese APIs können dann völlig offen sein, so dass jeder, der über eine Internetverbindung verfügt, auf die Daten zugreifen – und sie möglicherweise gefährden – kann. Folglich werden unsichere APIs oder solche mit schwachen Sicherheitsvorkehrungen und anderen Mängeln schnell zu einem wichtigen Angriffsvektor für Hacker und andere böswillige Akteure.

Unabhängig davon, ob Sie die APIs eines Cloud-Anbieters nutzen oder Unternehmens-APIs erstellen, die in der Cloud bereitgestellt werden, ist es wichtig, APIs mit folgenden Merkmalen zu entwickeln und zu verwenden:

- starke Authentifizierung

- Datenverschlüsselung

- Aktivitätsüberwachung und -protokollierung

- Zugriffskontrollen

Unternehmen, die APIs entwickeln und implementieren, sollten diese als sensiblen Code behandeln und gründlichen Sicherheitsüberprüfungen, einschließlich Penetrationstests, unterziehen. Cloud- und andere externe APIs sollten der gleichen Prüfung unterzogen werden. Vermeiden Sie externe APIs, die nicht den festgelegten Sicherheitsrichtlinien entsprechen.

5. Verstöße

Beim Cloud Computing ist prinzipiell der Anbieter für die Sicherheit der Cloud verantwortlich, während der Kunde für die Sicherheit in der Cloud zuständig ist. Das Verhältnis wird durch das Modell bestimmt. Der Art des genutzten Cloud-Modells, also IaaS, PaaS oder SaaS– legt fest, wer für welche Sicherheitsaufgaben verantwortlich ist.

In diesem Modell der geteilten Verantwortung sorgt der Anbieter für die Integrität und den Betrieb der Infrastruktur und kontrolliert die Trennung von Kundenressourcen und -daten. Der Kunde ist für die Konfiguration der Anwendungs- und Datensicherheit verantwortlich, zum Beispiel für die Zugangskontrolle.

Wenn eine Bedrohung erfolgreich eine Schwachstelle ausnutzt und auf Daten zugreift, ohne dass dies einem geschäftlichen Zweck dient, ist das Unternehmen allein für diesen Verstoß und alle sich daraus ergebenden Konsequenzen verantwortlich. Betrachten Sie die folgenden gängigen Beispiele:

- Sensible Kundendaten werden gestohlen, wodurch das Unternehmen gegen geltende gesetzliche Bestimmungen verstößt und seinen Ruf schädigt.

- Wichtige Daten werden gestohlen, was zu einem Verlust von geistigem Eigentum führt, die Wettbewerbsposition des Unternehmens gefährdet und die Investitionen, die zu diesen Daten geführt haben, in Frage stellt.

- Interne Geschäftsdaten werden verändert oder gelöscht, was eine Reihe potenzieller Auswirkungen hat, zum Beispiel Produktionsprobleme.

Sicherheitsverletzungen ziehen in der Regel Strafen für das Unternehmen nach sich. Beispielsweise können Verstöße gegen gesetzliche Vorschriften zu erheblichen Geldstrafen und Bußgeldern führen. Verstöße, die für Kunden gespeicherte Daten betreffen, können zu Vertragsverletzungen führen, die zeitaufwändige Rechtsstreitigkeiten und kostspielige Abhilfemaßnahmen nach sich ziehen.

Sorgen Sie für eine ordnungsgemäße Konfiguration und befolgen Sie andere in diesem Artikel beschriebene Vorsichtsmaßnahmen, um die rechtlichen und regulatorischen Risiken zu minimieren.

6. Ausfälle

Cloud-Infrastrukturen sind umfangreich und oft von globaler Reichweite, aber es kommt zu Ausfällen, die in der Regel zu öffentlichkeitswirksamen Cloud-Ausfällen führen. Solche Ausfälle werden durch Hardwareprobleme, Probleme mit externen Anbietern und Konfigurationsfehler verursacht – genau die gleichen Probleme, die auch traditionelle Rechenzentren plagen. Daher sind Störungen sowie Ausfälle sind in einem gewissen Umfang durchaus normal und in den Verfügbarkeitszusagen der Anbieter berücksichtigt.

Eine Cloud kann auch durch DDoS-Angriffe und andere böswillige Mechanismen angegriffen werden, die darauf abzielen, die Verfügbarkeit von Cloud-Ressourcen und -Diensten zu beeinträchtigen. Wenn ein Angreifer Public-Cloud-Ressourcen oder -Dienste unerreichbar machen kann, hat das Auswirkungen auf jedes Unternehmen oder jeden Cloud-Nutzer, der diese Ressourcen und Dienste nutzt. Cloud-Anbieter sind im Umgang mit Angriffen versiert, und Cloud-Support-Teams können bei Angriffen auf bestimmte geschäftliche Workloads helfen.

Unternehmen und andere Nutzer von Public Clouds können zwar Cloud-Ausfälle und -Angriffe nicht verhindern, sollten jedoch die Auswirkungen solcher Störungen auf Cloud-Arbeitslasten und Datenquellen berücksichtigen und solche Ereignisse im Rahmen ihrer Strategie zum Disaster Recovery einplanen.

Angesichts der enormen Größe von Public Clouds kann das Disaster Recovery für geschäftskritische Arbeitslasten in der Regel durch Hochverfügbarkeitsarchitekturen erreicht werden, die über Cloud-Regionen oder -Zonen hinweg implementiert werden. Dennoch werden solche Vorkehrungen nicht automatisch umgesetzt, und Sie müssen sie sorgfältig planen und regelmäßig testen, um sicherzustellen, dass das Unternehmen bei Ausfällen so wenig wie möglich beeinträchtigt wird.

7. Unzureichendes Datenmanagement

Moderne Unternehmen sind auf ständig wachsende Mengen sensibler Daten angewiesen, aber Geschäftsdaten unterliegen einer ebenso wachsenden Zahl strenger Vorschriften, wie zum Beispiel der DSGVO, die sich auf die Datenhoheit, den Datenschutz und die Datensicherheit auswirken. Die einfache Verlagerung von Daten von einem lokalen Rechenzentrum zu einem globalen Cloud-Anbieter entbindet ein Unternehmen oder seine Führungskräfte nicht von der Verantwortung für die Datenverwaltung, zum Beispiel für das Management des Lebenszyklus von Daten, einschließlich der ordnungsgemäßen Datenvernichtung. Versäumnisse bei der Datenverwaltung können dazu führen, dass ein Unternehmen erhebliche Geldstrafen und andere rechtliche Sanktionen zu befürchten hat.

Bei der Einführung der Cloud müssen die für das Unternehmen relevanten Fragen der Datenverwaltung sorgfältig geprüft werden. Für die Datenspeicherung in der Cloud gelten dieselben strengen Regeln wie für die lokale Datenspeicherung. Bei der Verwaltung von Cloud-Daten können die folgenden wichtigen Punkte berücksichtigt werden:

- Sensible oder wichtige Geschäftsdaten in der Cloud sollten im Ruhezustand und während der Übertragung verschlüsselt werden, um sie vor Diebstahl zu schützen, und Zugriffsprotokolle sollten alle Zugriffe und Änderungen, die sich auf die Daten auswirken, nachverfolgen.

- Die in der Cloud gespeicherten Daten müssen inventarisiert werden, um sicherzustellen, dass alle Daten klassifiziert und erfasst sind und für jeden Datentyp angemessene Datenverwaltungspraktiken gelten.

- Für die Daten sollten ausgereifte Lebenszyklusverfahren gelten, die die Daten von der Erstellung über die Archivierung bis hin zur Vernichtung verwalten.

- Wenn Daten am Ende ihres Aufbewahrungszeitraums vernichtet werden müssen, sollte das Unternehmen den Einsatz von Werkzeugen in Betracht ziehen, die eine sichere Datenvernichtung ermöglichen.

8. Fehlende Prozesse oder Standardisierung

Alles beginnt mit einem Plan, und das gilt auch für die Einführung der Cloud. Ein typisches Unternehmen geht an die Cloud-Nutzung oft mit verschiedenen Personen heran, die ähnliche Dinge unterschiedlich angehen. Der Mangel an Transparenz darüber, was die einzelnen Unternehmenselemente tun, warum und wie, führt häufig zu Versäumnissen und Unterbrechungen. Das kann zu anderen Cloud-Problemen führen, zum Beispiel Fehlkonfigurationen, mangelhafter Zugriffskontrolle, Verstößen gegen Vorschriften und anderen Problemen, die dem Unternehmen mehr schaden als nutzen.

Es ist sicherlich nicht verkehrt, an neuen Technologien herumzubasteln oder kreative neue Ansätze zur Lösung von Geschäftsproblemen zu testen. Aber der Weg von der Innovation zur Implementierung kann lang und holprig sein und viele Wendungen mit sich bringen. Führungskräfte aus Wirtschaft und Technik sollten sich bemühen, Cloud-Praktiken und -Richtlinien zu überprüfen und zu vereinheitlichen, bevor sie eine Cloud für Live-Produktions-Workloads nutzen. Die Idee ist, aus Fehlern zu lernen und alle dazu zu bringen, ähnliche Dinge auf ähnliche Weise zu tun, um schnellere, besser vorhersehbare und erfolgreichere Geschäftsergebnisse zu erzielen.

Die Standardisierung von Best Practices und Prozessen kann eine Herausforderung sein, die Zusammenarbeit und Führung erfordert. Es braucht Zeit, und die Ergebnisse entwickeln sich ständig weiter. Das Unternehmen braucht Technologieführer mit Cloud-Fachwissen, Führungskräfte mit soliden Kenntnissen in den Bereichen Regulierung und Unternehmensführung, Finanzexperten mit fundierten Kenntnissen in der Cloud-Kostenrechnung und Arbeitsbeteiligte, die bereit sind, Ideen auszutauschen und zusammenzuarbeiten, um die Geschäftsanforderungen zu erfüllen. Das ist die Grundlage der Cloud-FinOps-Praktiken.

9. Fehlendes Monitoring

Man kann nicht verwalten, was man nicht sieht. Ein altes Axiom, das perfekt auf die heutigen IT- und Cloud-Umgebungen zutrifft. Überwachungs-Tools können helfen, eine Reihe potenzieller Schwachstellen abzuwehren und unerwünschte Nutzungsmuster aufzudecken. Die Cloud-Überwachung kann zum Beispiel folgendes leisten:

- Bestandsaufnahme der Daten, um sicherzustellen, dass alle Datenbestände während ihres gesamten Lebenszyklus klassifiziert und geschützt sind

- Überwachung der Cloud-Nutzung, um zu prüfen, ob nicht benötigte Ressourcen und Dienste vorhanden sind, auch bekannt als Cloud-Sprawl

- Schutz von Konfigurationen und Verhinderung nicht autorisierter Konfigurationsänderungen

- Messung der Anwendungsleistung und des Benutzererlebnisses

- Protokollierung des Zugriffs und der Aktivitäten zur Aufrechterhaltung angemessener Sicherheitsmaßnahmen

Es gibt zahllose Überwachungs-Tools, die den speziellen Anforderungen fast aller Unternehmen gerecht werden. Tools von Drittanbietern können problemlos in der Cloud installiert oder als SaaS-Versionen bereitgestellt und zur Überwachung von Cloud-Aktivitäten verwendet werden. Die wichtigsten Überwachungs-Tools von Drittanbietern lassen sich leicht über verschiedene Online- und Anbieter-Suchen finden. Die folgende Liste stellt einen Querschnitt der verfügbaren Tools dar und erhebt keinen Anspruch auf Vollständigkeit. Zu den wichtigsten Angeboten gehören die folgenden:

- AppDynamics

- BMC TrueSight Operations Management

- Datadog

- DX Unified Infrastructure Management

- Dynatrace

- Grafana

- LogicMonitor

- Nagios

- Netdata

- New Relic

- PagerDuty

- Sematext Cloud

- SharePoint-Überwachung

- SolarWinds Observability

- Sumo Logic

- Zabbix

- Zoho Corp. ManageEngine Log360 Cloud

Cloud-Anbieter bieten auch eine breite Palette von nativen Überwachungs- und Verwaltungs-Tools an, die auf den jeweiligen Anbieter zugeschnitten sind, wie zum Beispiel die folgenden:

- Amazon CloudWatch

- Azure Monitor

- Google Cloud Monitoring

- Google Cloud Operations (ehemals Stackdriver)

10. Unvollkommenes Technologieökosystem

Während sich die meisten Diskussionen über Schwachstellen auf den Cloud-Anbieter und den Cloud-Nutzer konzentrieren, darf die Rolle eines breiteren Technologieökosystems nicht übersehen werden. Jedes Unternehmen, einschließlich der Cloud-Anbieter und -Nutzer, ist im täglichen Betrieb von einer Reihe anderer Anbieter, Lieferanten und Quellen abhängig. Betrachten Sie die folgenden Beispiele für das umfassendere Technologieökosystem:

- Anbieter von IT-Hardware müssen sichere und zuverlässige Geräte bereitstellen. Defekte im BIOS und sogar im Maschinencode von Prozessorbefehlssätzen können Schwachstellen verursachen.

- Softwareentwickler müssen sicheren Code entwickeln und testen, der einigermaßen frei von Fehlern ist. Entwickler können jedoch nur das testen, was sie erwartet, und viele Fehler werden erst in der Produktion sichtbar.

- Open-Source-Software kann bei der Softwareentwicklung und der Softwaresicherheit eine Rolle spielen. Die Einbindung von Drittanbieter-Code eröffnet alle möglichen Schwachstellen, die zu Sicherheits- oder Leistungsproblemen führen können.

- SaaS-Anbieter müssen Dienste anbieten, die zuverlässig und sicher sind. Diese Anbieter müssen jedoch Code und IT-Infrastrukturen entwickeln und verwalten, die den gleichen Problemen ausgesetzt sein können wie die Beziehung zwischen einem Cloud-Anbieter und einem Cloud-Nutzer.

- Das Internet im weiteren Sinne hängt von Internetdienstanbietern und regionalen Netzbetreibern ab, von denen jeder seine eigenen Konfigurations-, Sicherheits- und Leistungsprobleme hat.

- Tools können schlecht altern, wenn sich die Bedrohungen und die betrieblichen Anforderungen weiterentwickeln. Die Tools müssen sich ebenfalls weiterentwickeln, sonst bleiben neue Bedrohungen möglicherweise unkontrolliert.

Viele dieser und anderer Probleme des technologischen Ökosystems liegen weit außerhalb der direkten Kontrolle von Cloud-Anbietern und Cloud-Nutzern.