Cyberhygiene (IT-Hygiene)

Was ist Cyberhygiene (IT-Hygiene)?

Cyberhygiene, manchmal auch IT-Hygiene, ist eine gemeinsame Vorsichtsmaßnahme von Sicherheitsexperten, Admins und Anwendern eines Unternehmens, um sich vor Angriffen zu schützen. Diese grundlegende Praxis hilft dabei, bereits ordnungsgemäß funktionierende Geräte und Systeme zu schützen und zu warten. Dadurch sollen sie vor Bedrohungen wie Schadsoftware geschützt sein.

Cyberhygiene hat unter anderem zum Ziel, alle sensiblen Daten im Griff zu behalten und sie vor Diebstahl oder Angriffen zu schützen. Das Konzept zeigt durchaus Ähnlichkeiten zur persönlichen Hygiene, bei der jeder Einzelne seine Gesundheit erhält, in dem er Vorsichtsmaßnahmen ergreift, die zur Erhaltung seiner Gesundheit beitragen. So kann sich eine Person, wenn sie die Hygiene vernachlässigt, eine Infektion einfangen. Wenn ein Unternehmen die IT-Hygiene vernachlässigt, kann dies zu Datenpannen und einer Infektion mit Schadsoftware führen.

Persönliche Hygiene hilft, Krankheiten vorzubeugen, und sie kann auch die Genesung nach einer Krankheit oder Verletzung unterstützen. In ähnlicher Weise ist die Cyberhygiene sowohl für die Cybersicherheit als auch für die Cyberresilienz von grundlegender Bedeutung. Während die Cybersicherheit vor Bedrohungen schützt, verbessert die Cyberresilienz die Fähigkeit einer Organisation, sich nach einer Sicherheitsverletzung zu erholen und den normalen Betrieb wieder aufzunehmen. Zu den Strategien der Cyberresilienz gehören Cybersicherheit, Reaktion auf Vorfälle, Geschäftskontinuität und Notfallwiederherstellung.

Viele Sicherheitsexperten empfinden es als komplex und überwältigend, eine optimale Sicherheitslage zu erreichen, da es eine Vielzahl von Empfehlungen gibt und sich die Bedrohungslandschaft ständig verändert. Eine risikobasierte Sicherheitsstrategie hilft, sich in diesem Wirrwarr zurechtzufinden, und ermöglicht es Sicherheitsteams, Cyberhygienepraktiken zu priorisieren, die das Unternehmen am besten schützen und gleichzeitig einen effizienten Betrieb ermöglichen. So ist es beispielsweise nicht möglich, jeden Software-Patch sofort nach der Veröffentlichung anzuwenden, aber Praktiker können diejenigen priorisieren, die die gefährlichsten Schwachstellen beheben.

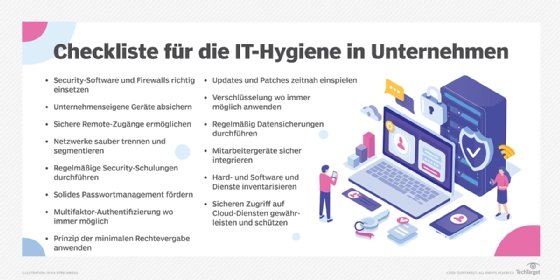

Zu den größten Risiken, denen Organisationen ausgesetzt sind, gehören Phishing-Bedrohungen, was einen wichtigen, damit zusammenhängenden Punkt aufwirft: Die Verantwortung für die Cyberhygiene liegt nicht nur bei IT- und Cybersicherheitsexperten. Vielmehr handelt es sich um eine gemeinsame Verantwortung aller Abteilungen und Benutzer (siehe auch Checkliste für die Cyberhygiene in Unternehmen).

Warum Cyberhygiene wichtig ist

Die Schaffung einer Routine für die Cyberhygiene trägt dazu bei, die Gesundheit eines Systems zu gewährleisten. Dabei spielen Praktiken eine Rolle, die Cyberkriminelle kontinuierlich daran hindern, Sicherheitslücken auszunutzen, Malware zu installieren oder sensible Daten zu entwenden. Eine angemessen IT-Hygiene gewährleistet auch eine bessere Reaktion auf einen erfolgreichen Angriff.

Unternehmen, die sich beim Schutz ihrer Netzwerke und IT-Umgebungen ausschließlich auf die Security-Experten verlassen, ignorieren die Rolle, die ein einzelner Mitarbeiter bei der Gewährleistung der Sicherheit spielen kann. Wenn Mitarbeiter und alle Endanwender die grundlegenden Praktiken der Cyberhygiene verstehen, spielen sie eine wichtige Rolle beim Schutz der Geräte und Netzwerke.

Was sind die Herausforderungen bei der Aufrechterhaltung der Cyberhygiene?

Die Einhaltung einer guten Cyberhygiene ist zwar von entscheidender Bedeutung, aber alles andere als einfach. Hier sind einige der häufigsten Herausforderungen:

Die Größe und Komplexität von IT-Umgebungen. In modernen Unternehmen erschwert die schiere Menge an Benutzern, Geräten und Vermögenswerten – die oft auf hybride und Multi-Cloud-Umgebungen verteilt sind – die Aufrechterhaltung einer angemessenen Cyberhygiene.

Monotonie. Als Ziel ist Cyberhygiene nichts, was Sicherheitsexperten und Endnutzer jemals abschließen und von ihrer To-do-Liste streichen können. Vielmehr müssen sie sich routinemäßig mit einer endlosen Reihe wichtiger – aber oft banaler und leicht zu vernachlässigender – Verhaltensweisen und Aufgaben befassen.

Akzeptanz bei den Benutzern. IT-Sicherheitsteams können nicht allein für eine gute Cyberhygiene sorgen. Sie benötigen die Unterstützung und das Engagement der Endbenutzer in ihren gesamten Organisationen, auch derjenigen, die nur wenig Fachwissen oder Interesse an Cybersicherheit haben. Dies bedeutet, eine Kultur der Cybersicherheit zu schaffen, die die gesamte Organisation durchdringt.

Eine mangelhafte Cyberhygiene kann zu Sicherheitsvorfällen, Datenkompromittierung und Datenverlust führen. Zu den Folgen einer Datenpanne können finanzielle Verluste, Geldbußen, Betriebsausfälle, organisatorische Umwälzungen, Rufschädigung und gesetzliche Haftung gehören. Im schlimmsten Fall können Vorfälle für Unternehmen sogar existenzbedrohend sein.

Bewährte Verfahren für die Cyberhygiene bei Benutzern

Cybersicherheit ist die Verantwortung aller, was bedeutet, dass Organisationen der Cyberhygiene Priorität einräumen müssen, ebenso wie einzelne Mitarbeiter.

Vor diesem Hintergrund sollten Endnutzer die folgenden bewährten Verfahren zur Cyberhygiene kennen:

Backups. Sichern Sie regelmäßig wichtige Dateien an einem separaten, sicheren Ort, der sicher und isoliert bleibt, falls das primäre Netzwerk kompromittiert wird. Dabei gilt es alle Compliance-Vorschriften zu wahren.

Aufklärung. Lernen Sie, wie Sie vermeiden können, Opfer von Phishing-Betrug zu werden, und wie Sie sich vor gängigen Malware-Angriffen schützen können. Vermeiden Sie es grundsätzlich, auf Links und Anhänge zu klicken, die Sie per E-Mail erhalten haben. Halten Sie sich über neue Phishing- und Malware-Taktiken auf dem Laufenden.

Verschlüsselung. Verwenden Sie Geräte- und Dateiverschlüsselung, um sensible Informationen zu schützen.

Firewalls. Stellen Sie sicher, dass die Firewalls und Router zu Hause richtig eingerichtet und konfiguriert sind, um Kriminelle fernzuhalten.

Passworthygiene. Achten Sie auf eine gute Passworthygiene und nutzen Sie Technologien wie die Multifaktor-Authentifizierung (MFA), um unbefugten Zugriff zu erschweren. Wählen Sie einzigartige, komplexe Passwörter für alle Konten und erwägen Sie die Verwendung eines Passwort-Managers, um den Überblick zu behalten.

Patch-Management. Installieren Sie alle verfügbaren Software-Updates und Sicherheits-Patches auf den folgenden Geräten, sobald sie verfügbar sind: unternehmenseigene Geräte (oder über Richtlinien), private Geräte, die für die Arbeit genutzt werden und alle Geräte, die mit dem gleichen Netzwerk wie die Firmengeräte verbunden sind.

Diskretion im Internet. Veröffentlichen Sie keine persönlichen Daten, die ein Betrüger nutzen könnte, um ein Passwort zu erraten oder zurückzusetzen oder sich anderweitig Zugang zu privaten Konten zu verschaffen. Achten Sie darauf, welche persönlichen Informationen bereits online verfügbar sind und von Cyberkriminellen für Social-Engineering-Angriffe genutzt werden könnten.

Sicherheitssoftware. Installieren Sie Sicherheitssoftware wie Antimalware und Antivirus, um Systeme vor schädlicher Software wie Viren, Ransomware, Spyware, Würmern, Rootkits und Trojanern zu schützen. Stellen Sie sicher, dass die Software richtig konfiguriert ist, und führen Sie regelmäßige Scans durch, um ungewöhnliche Aktivitäten zu erkennen.

Bewährte Verfahren für die Cyberhygiene in Unternehmen

Auf organisatorischer Ebene gibt es so viele wichtige Aufgaben im Bereich der Cyberhygiene, dass es schwierig sein kann, zu wissen, wo man anfangen soll. Viele Experten empfehlen, zunächst die größten Cyberrisiken zu ermitteln, denen die Organisation ausgesetzt ist. Anschließend sollten die Punkte auf einer Checkliste für die Cybersicherheit im Unternehmen priorisiert werden, die am meisten zur Minderung dieser Risiken beitragen würden.

Positivliste/Negativliste (Allowlist/Blocklist). Steuern Sie, welche Anwendungen, Websites und E-Mail-Adressen Benutzer verwenden können und welche nicht. Positivliste – Bereitstellung einer Auswahlliste von Apps, Prozessen und Dateien, auf die Benutzer zugreifen können – und Negativliste – Bereitstellung einer Liste von Dateien, auf die Benutzer nicht zugreifen können – sind zwei Methoden zur Zugriffssteuerung. Erfahren Sie mehr über die Vorteile und Herausforderungen der einzelnen Ansätze.

Authentifizierung und Zugriffskontrolle. Die Authentifizierung, die bestätigt, dass ein Benutzer oder Gerät derjenige ist, für den er sich ausgibt, ist ein wichtiger Bestandteil der Cyberhygiene. Um ihre Netzwerke zu schützen, können Unternehmen zwischen unterschiedlichen Arten der Authentifizierung wählen. Die rudimentärste ist die wissensbasierte Authentifizierung, bei der ein Benutzer zuvor festgelegte Anmeldedaten wie einen Benutzernamen und ein Passwort oder eine PIN angeben muss. Multifaktor-Authentifizierung erfordert zwei oder mehr Authentifizierungsfaktoren, zum Beispiel ein Kennwort und einen einmaligen Code, der beispielsweise über eine Authenticator App auf einem mobilen Gerät generiert wird. Bei der biometrischen Authentifizierung werden biologische Identifikatoren verwendet, zum Beispiel. Fingerabdruckscans oder Gesichtserkennung. Übergreifend können Single Sign-On (SSO) oder eine zertifikatsbasierte Authentifizierung zum Einsatz kommen.

Sicherungsstrategie. Entwickeln Sie eine Datensicherungsstrategie, die sicherstellt, dass geschäftskritische Informationen regelmäßig dupliziert und an einem sicheren Ort gespeichert werden. Viele Experten empfehlen, die 3-2-1-Regel für die Datensicherung zu befolgen, die die Speicherung von drei Kopien der Daten auf zwei verschiedenen Medien - wie Cloud, Festplatte und Band - und die Aufbewahrung einer Kopie außerhalb des Standorts vorsieht.

Cloud Access Security Broker (CASB). Jedes Unternehmen, das auf IaaS, PaaS oder SaaS setzt, sollte die Implementierung eines CASB als Teil seiner Cyberhygienestrategie in Betracht ziehen. CASB-Tools erleichtert sichere Verbindungen zwischen Endnutzern und der Cloud und setzt die Sicherheitsrichtlinien des Unternehmens in Bezug auf Authentifizierung, Verschlüsselung, Schutz vor Datenverlust, Protokollierung, Alarmierung, Malware-Erkennung und mehr durch. Mit einem CASB erhält ein Unternehmen einen besseren Einblick in die Nutzung von Cloud-basierten Anwendungen durch die Mitarbeiter und eine bessere Kontrolle über die Sicherheit der Cloud-basierten Daten.

Überprüfung der Cloud-Konfiguration. In den heutigen Multi-Cloud-Umgebungen werden durch Fehlkonfigurationen von Cloud-Ressourcen und -Ressourcen allzu oft Unternehmensdaten und -systeme versehentlich Angreifern ausgesetzt. Erfahren Sie, wie Sie die häufigsten Fehlkonfigurationen in der Cloud vermeiden können und wie Sie mit Hilfe der Hintergrundsicherheitsdienste von Cloud-Anbietern potenzielle Probleme erkennen können.

Cybersecurity Asset Management (CSAM). Um IT-Ressourcen zu schützen, muss man zunächst wissen, dass sie existieren. Hier kommt das Cybersecurity Asset Management (CSAM) ins Spiel, ein Prozess zur kontinuierlichen Erkennung, Inventarisierung, Überwachung, Verwaltung und Verfolgung der digitalen Ressourcen eines Unternehmens. So lassen sich Sicherheitslücken erkennen und beheben. CSAM-Tools können automatisch validierte Cybersicherheitsmaßnahmen bereitstellen und in Fällen, die ein menschliches Eingreifen erfordern, den SecOps-Teams zusätzliche Maßnahmen empfehlen.

Verschlüsselung. Verwenden Sie – wann immer möglich – Verschlüsselung, um sicherzustellen, dass Unternehmensdaten sowohl bei der Übertragung als auch im Ruhezustand geschützt bleiben.

Endpunktsicherheit. In der heutigen Arbeitswelt gibt es eine Vielzahl von Endgeräten, die außerhalb des traditionellen Sicherheitsbereichs betrieben werden, wodurch sie und das Unternehmensnetzwerk, mit dem sie verbunden sind, einem erhöhten Risiko von Angriffen ausgesetzt sind. Identifizieren, verwalten und sichern Sie angeschlossene Geräte - von PCs über mobile Geräte bis hin zu IoT-Sensoren -, indem Sie die Best Practices für die Endgerätesicherheit befolgen.

Strategie für die Reaktion auf Vorfälle und deren Bewältigung – Incident Response. Wenn ein Unternehmen von einem Sicherheitsvorfall betroffen ist, benötigt es eine im Voraus festgelegte Strategie für die Reaktion auf einen Vorfall, um das Risiko für das Unternehmen zu minimieren. Da die Folgen einer Datenschutzverletzung finanzielle Verluste, Betriebsunterbrechungen, Geldbußen, Rufschädigung und Anwaltskosten umfassen können, benötigt ein Reaktionsteam eine Kombination aus Fachwissen von Führungskräften, Technikern, Betriebsleitern, Juristen und PR-Experten. Diese Gruppe dokumentiert das „Wer“, „Was“, „Wann“, „Warum“ und „Wie“ ihrer voraussichtlichen Reaktion auf einen Vorfall und erstellt einen Plan, der im Falle einer künftigen Krise eine klare Richtung vorgibt.

Passwortrichtlinien. Einfache oder wiederverwendete Passwörter sind praktisch eine offene Einladung für böswillige Hacker. Erstellen Sie eine unternehmensweite Kennwortrichtlinie, um die Sicherheit des Unternehmens zu schützen, indem Sie Regeln, Anforderungen und Erwartungen in Bezug auf Benutzeranmeldeinformationen festlegen.

Patch- Management. Patch-Management ist die Zahnseide der Cyberhygiene: Jeder weiß, dass er es tun sollte, aber nicht jeder tut es. Und so wie das Versäumnis, Zahnseide zu benutzen, das Risiko von Herzkrankheiten und Demenz erhöhen kann, erhöht das Versäumnis, Patches zu installieren, das Risiko ernsthafter Sicherheitsvorfälle. Es steht viel auf dem Spiel, daher ist es wichtig, die bewährten Verfahren zur Patch-Verwaltung zu kennen und zu befolgen.

Sicherer Fernzugriff. Die COVID-19-Pandemie läutete eine neue Ära des hybriden Arbeitens ein und brachte neue Herausforderungen für die Informationssicherheit mit sich. Die heutigen Cybersicherheitsteams müssen sicherstellen, dass die Mitarbeiter vom Büro und von zu Hause aus sicher auf die IT-Ressourcen des Unternehmens zugreifen können, was zu einer großen Angriffsfläche führt. Erfahren Sie, wie Sie die Cybersicherheitsrisiken der Fernarbeit minimieren können.

Schulungen zum Sicherheitsbewusstsein. Klären Sie Ihre Mitarbeiter über die entscheidende Rolle auf, die sie bei der Minderung von Cyberrisiken spielen, indem Sie einen effektiven Schulungsplan für Cybersicherheit erstellen. Die effektivsten Schulungsprogramme für das Sicherheitsbewusstsein finden neue Wege, um Mitarbeiter in grundlegende Cybersicherheitspraktiken einzuführen.

Security-Log-Management. Ein Cybersicherheitsprogramm ist nur so gut wie seine Fähigkeit, unangemessene oder verdächtige Aktivitäten in der IT-Umgebung zu erkennen, was die Protokollierung zum Schlüssel jeder Sicherheitsstrategie macht. Zu den bewährten Verfahren für die Verwaltung von Sicherheitsprotokollen gehören die Aufzeichnung und Speicherung der richtigen Ereignisse, die Gewährleistung der Genauigkeit und Integrität von Protokollen, die Analyse von Protokolldaten zur Erkennung von Problemen und die Verwendung von Protokollierungstools zur Verwaltung des Ereignisvolumens.

Überwachung der Sicherheit. Scannen Sie das Netzwerk regelmäßig oder kontinuierlich auf Bedrohungen und Schwachstellen, beispielsweise auf offene Ports, die Angreifer für Port-Scan-Angriffe nutzen könnten. Häufiges Scannen und Überwachen verbessert die Cyberhygiene erheblich, indem es sowohl potenzielle aktive Bedrohungen als auch Schwachstellen aufzeigt, über die sich Angreifer Zugang verschaffen könnten.

Schatten-IT. Die unbefugte Nutzung von Software und Geräten am Arbeitsplatz kann erhebliche Sicherheitsrisiken mit sich bringen. Erkennen Sie die Gefahren der Schatten-IT und implementieren Sie Strategien, um diese zu verwalten und zu minimieren.

Erkennung von und Reaktion auf Bedrohungen. Cyberkriminelle sind äußerst innovativ und entwickeln ihre Taktiken und Techniken ständig weiter, um die Sicherheitskontrollen von Unternehmen zu umgehen. Auch die Erkennung von und Reaktion auf Bedrohungen (Threat Detection and Response, TDR), das heißt der Prozess der Identifizierung von Bedrohungen und der schnellen Reaktion darauf, entwickelt sich weiter. TDR gibt es in einer Vielzahl von Ausprägungen, darunter XDR-Plattformen (Extended Detection and Response) und MDR-Dienste (Managed Detection and Response). Beide nutzen maschinelles Lernen beziehungsweise KI und Automatisierung, um aktive Bedrohungen proaktiv aufzudecken und zu stoppen, bevor sie Schaden anrichten können, anstatt erst zu reagieren, wenn der Schaden bereits eingetreten ist.

Cyberhygiene und E-Mail-Sicherheit

Trotz der steigenden Beliebtheit von Kollaborationsplattformen wie Microsoft Teams und Zoom verlässt sich die große Mehrheit der Unternehmen nach wie vor auf E-Mail als primäre Kommunikationsform. Daher sind E-Mails nach wie vor ein beliebtes Angriffsziel für Cyberkriminelle, die sie ausnutzen, um auf Unternehmensnetzwerke und -daten zuzugreifen.

E-Mail-Sicherheit besteht aus einer Reihe von Technologien, Techniken und Praktiken, die Cyberkriminelle daran hindern sollen, unbefugten Zugriff auf E-Mail-Konten und Nachrichteninhalte zu erlangen. Und wie alle Maßnahmen zur Cyberhygiene liegt auch die E-Mail-Sicherheit in der gemeinsamen Verantwortung von Unternehmen und Einzelpersonen.

Auf Unternehmensebene sollte die Einführung einer wirksamen und aktuellen E-Mail-Sicherheitsrichtlinie oberste Priorität haben. Informative, klare und prägnante Richtlinien schaffen kulturelle Normen und legen Verhaltenserwartungen für die sichere Nutzung von E-Mail fest. Es ist wichtig, die inhärenten Risiken der E-Mail zu umreißen und das falsche Gefühl der Sicherheit zu zerstreuen, das Mitarbeiter bei der Nutzung dieser allgegenwärtigen Technologie haben könnten.

Auf der technischen Seite müssen IT-Führungskräfte die Bedeutung der wichtigsten E-Mail-Sicherheitsprotokolle verstehen und wissen, wie sie dazu beitragen, dass Unternehmensnachrichten sicher sind. Anti-Malware, Anti-Spam, E-Mail-Sicherheits-Gateways und E-Mail-Filter können das Risiko der Kompromittierung von Geschäfts-E-Mails und Phishing-Angriffen weiter mindern.