PiChris - Fotolia

E-Mail-Sicherheit: Wichtige Phishing-Begriffe im Überblick

E-Mails im Allgemeinen und Phishing im Besonderen gehören immer noch zu den bei Kriminellen besonders beliebten Angriffswegen. Hier einige wichtige Begriffserklärungen.

IT-Abteilungen sind sich der Bedeutung von Phishing für die IT-Sicherheit durchaus bewusst. Phishing-Mails sind häufig nicht auf Anhieb als solche zu identifizieren und können mannigfaltige Risiken bergen. Eine einzige Interaktion des Anwenders wie ein unbedachter Klick kann im Zweifel zu einer Beeinträchtigung des gesamten Unternehmensnetzwerks führen.

Die Situation wird dadurch erschwert, dass dem Thema Phishing allein mit technologischen Ansätzen meist nicht beizukommen ist. Es bedarf einer Kombination aus Sicherheitslösungen mit Bedrohungserkennung, einem geschulten Sicherheitsbewusstsein der Anwender und einem wachsamen IT-Security-Team, um eine solide Abwehr gegen Bedrohungen durch Phishing aufzubauen.

Wenn man sich die Bedeutung des Kommunikationsweg E-Mail für Unternehmen vergegenwärtigt, wird schnell klar, warum dies für Angreifer so einen attraktive Angriffsmethode ist. Die E-Mail-Sicherheit muss mit immer ausgefeilteren Angriffen Schritt halten. Die Attacken, die sich etwa Social Engineering zunutze machen, werden immer anspruchsvoller. Nachfolgend haben wir einige wichtige Begriffe zum Thema Phishing zusammengefasst.

Phishing-Test: Mit intern durchgeführten Phishing-Tests können Unternehmen viel für die E-Mail-Sicherheit tun. Das kann mit sehr einfachen Phishing-E-Mails beginnen und nach und nach gesteigert werden. Hier kann es auch sinnvoll sein, für bestimmte Abteilungen gezielt vorzugehen. Wichtig ist, dass alle Mitarbeiter und die Geschäftsführung in die Tests einbezogen werden. Entsprechende Tests schulen einerseits die Mitarbeiter, die danach ein besseres Risikobewusstsein entwickeln können. Darüber hinaus bekommt die IT-Abteilung Informationen darüber, wie die Anwender im Unternehmen mit E-Mails umgehen und wie es um das Sicherheitsbewusstsein bestellt ist.

Mit Hilfe solcher Test-Phishing-Mails lassen sich die Schwachstellen im Bereich E-Mail-Sicherheit im Unternehmen leichter identifizieren. Daraus können wiederum gezielte Schulungsmaßnahmen abgeleitet werden, die dann die Gesamtsicherheit verbessern. Das kann auch insbesondere im Hinblick auf gezielte Angriffe auf bestimmte Fachabteilungen wie Buchhaltung oder Personalabteilung von Bedeutung sein.

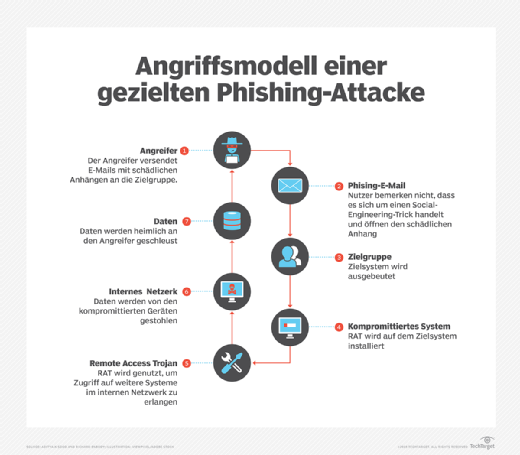

Spear-Phishing: Im Unternehmensumfeld haben es IT-Abteilungen heutzutage häufig mit Spear-Phishing mit zu tun. Hierbei handelt es sich in der Regel um sehr gezielte Angriffe auf bestimmte potenzielle Opfer im Unternehmen. Die E-Mail gibt beispielsweise vor vom Vorgesetzten des Opfers oder einer anderen vertrauenswürdigen Quelle aus dem eigenen Unternehmen oder bekannten Kontakten zu stammen. Beim Spear Phishing geht es meist darum nicht willkürlich, sondern sehr gezielt bestimmte Informationen abzugreifen. Da kann es um Zugangsdaten oder Geschäftsgeheimisse gleichermaßen gehen.

Die Spear-Phishing-Mails sind meist nur schwerlich als solche zu erkennen, da die Empfänger durch den vertrauenswürdigen Absender meist auch dem Inhalt ein gewisses Maß an Vertrauen entgegenbringen. Häufig richten sich entsprechend präparierte Nachrichten an Mitarbeiter der mittleren Führungsebene. Diese verfügen häufig über für Angreifer interessante Informationen oder Berechtigungen. Damit unterscheidet sich Spear-Phishing vom allgemeinen Phishing, bei dem potenzielle Opfer per Massenaussendung angesprochen werden.

Whaling (Walfang): Das Whaling ähnelt durchaus dem Spear-Phishing. Allerdings visieren die Angreifer hier sehr hochkarätige Anwender in Unternehmen an, wie CEOs oder Geschäftsführer oder andere Angestellte auf dem C-Level oder Vorstandsebene (siehe auch CEO Fraud: Geschäftsführung ist empfänglich für Phishing). Darüber hinaus sind auch Politiker oder Prominente potenzielle Opfer.

Die Angreifer beabsichtigen, den Zielpersonen sensible Informationen zu entlocken. Entweder bereits direkt über die E-Mail-Nachricht oder indem die Opfer auf präparierte Websites gelockt werden. All dies erfolgt hochgradig personalisiert. Mitarbeiter in derart hochrangigen Positionen haben üblicherweise auch entsprechend weitreichende Zugriffsrechte auf kritische Daten. Und genau dies macht sie für die Angreifer zu attraktiven Zielen.

Beim Whale Phishing werden häufig E-Mails verwendet, die vorgeben, von einer vertrauenswürdigen Quelle oder einem Lieferanten beziehungsweise Kunden zu stammen. Dies soll das potenzielle Opfer zu einer Interaktion bewegen. Meist sind die Nachrichten mit persönlichen und beruflichen Informationen versehen, die die Glaubwürdigkeit erhöhen. Häufig gelangen die Angreifer per Social Engineering an eine Vielzahl derlei Informationen. Dieser Grad der Personalisierung gibt dem Opfer ein falsches Sicherheitsgefühl.

Social Engineering: Insbesondere bei den sehr gezielten Angriffen ist Vorarbeit vonnöten. Dabei setzen die Angreifer auf Social Engineering, um bei der Schwachstelle Mensch anzusetzen. Dies hilft ihnen insbesondere, um beim potenziellen Opfer den Eindruck einer vertrauenswürdigen Quelle zu erzeugen. Diese Technik erfordert zugegebenermaßen Zeit und etwas Aufwand, kann aber im Sinne des Angreifers sehr zielführend sein. Die Angreifer sammeln persönliche Informationen über die Mitarbeiter aus sozialen Netzwerken und anderen öffentlich zugänglichen Informationen.

Die Angreifer verleiten ihre Opfer dazu, gegen etablierte Sicherheitsrichtlinien zu verstoßen, indem sie an die Hilfsbereitschaft der Opfer appellieren. So kann sich der Angreifer beispielsweise als bekannter Dienstleister oder Kollege ausgeben, der aufgrund einer Krisensituation dringend Zugang zu sensiblen Informationen oder dem Netzwerk benötigt. Social-Engineering-Angriffe sind oft nur der erste Schritt bei einem größeren Gesamtangriff, bei dem dann in Folge das Netzwerk infiltriert wird oder Schadcode ins Unternehmen geschleust wird.

Insider-Bedrohungen: Bei einer Insider-Bedrohung agiert augenscheinlich jemand mit regulären Zugangsdaten in böser Absicht. Das kann tatsächlich ein Angestellter des Unternehmens sein. Die Bezeichnung trifft aber auch dann zu, wenn externe Dritte mit entwendeten oder erschlichenen Benutzerinformationen agieren. Hier sind vielfältige Konstellationen vorstellbar, so fallen auch ehemalige oder aktuelle Dienstleister, Kunden oder temporäre Mitarbeiter als mögliche Bedrohungen darunter. Insider-Bedrohungen können als absichtlich aber auch als versehentlich eingestuft werden.

Insider-Bedrohungen können unterschiedlichste Schäden zufolge haben: den Diebstahl wichtiger Informationen, Identitätsdiebstahl, Finanzbetrug, Datenlöschung oder -manipulation. Ebenso kann über einen solchen Zugang auch Schadsoftware ins Unternehmen eingeschleust werden. Um versehentliche Insider-Bedrohungen zu vermeiden, sind entsprechende Schulungsmaßnahmen ein probates Mittel. Zudem nutzen IT-Abteilungen spezielle Lösungen, um das Risiko zu vermindern. Hier können Lösungen, die verhaltensbasiert arbeiten und entsprechende Anomalien erkennen, ein probates Mittel sein.

Mobile Phishing: Mitarbeiter in Unternehmen greifen heutzutage mit den unterschiedlichsten mobilen Geräten auf Unternehmensnetzwerke und ihre beruflichen E-Mails zu. Dies kann mit speziellen Risiken verbunden sein, denn auf diesen Geräten sind nicht immer identischen Sicherheitsbedingungen geboten, wie auf den stationären Rechnern oder Notebooks. Wenn der geschulte Anwender auf den traditionellen Systemen in Nachrichten eingebettete Links vielleicht noch per Mouseover überprüft, landet er auf den mobilen Geräten mangels Möglichkeiten unter Umständen schneller auf präparierten Websites, um dort vermeintlich sicher die Zugangsdaten einzugeben.

Nach Angaben des Sicherheitsanbieters Lookout, ist seit dem Jahr 2011 die Zahl der Nutzer, die mobile Phishing-URLs erhalten und geöffnet haben, jedes Jahr um 85 Prozent gestiegen. Sobald eine Phishing-E-Mail ein solches Endgerät erreicht, ist es meist nur der Anwender, der die alleinige Verantwortung in Sachen Sicherheitsentscheidung trifft. Diesen veränderten Bedingungen muss die IT-Abteilung Rechnung tragen und in der Sicherheitsstrategie berücksichtigen.