pathdoc - stock.adobe.com

Schrittweise zu einer risikobasierten Security-Strategie

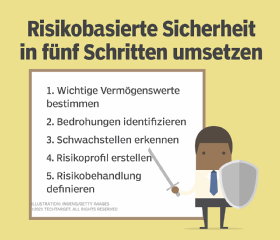

Mit den folgenden fünf Schritten können Unternehmen eine risikobasierte Sicherheitsstrategie erstellen. Dies hilft, Bedrohungen zu erkennen und Compliance-Vorschriften einzuhalten.

Unternehmen müssen sich häufig an eine Reihe von Vorschriften und Standards halten, wie die DSGVO (Datenschutz-Grundverordnung), ISO/IEC 27001, PCI DSS oder auch gegebenenfalls CCPA. Das macht den Aufbau von Security-Mechanismen und Strategien nicht immer unbedingt effektiv und wirtschaftlich. Die strikte Befolgung langer Checklisten und die Implementierung grundlegender Kontrollen zur Erfüllung der Anforderungen eines Standards führt nicht automatisch zu einer kohärenten Strategie. Mit einer solchen Strategie lässt sich eine widerstandsfähige Betriebsumgebung schaffen, die aktuellen und zukünftigen Bedrohungen gewachsen ist.

Aus diesem Grund sollten Unternehmen eine risikobasierte Sicherheit praktizieren.

Was bedeutet risikobasierte Sicherheit?

Bei einem risikobasierten Sicherheitsansatz werden die tatsächlichen Risiken für die wertvollsten Vermögenswerte einer Organisation identifiziert. Damit lassen sich die Ausgaben priorisieren, um diese Risiken auf ein akzeptables Niveau zu reduzieren. Eine Sicherheitsstrategie, die von risikobasierten Entscheidungen geprägt ist, ermöglicht es einer Organisation praktikablere und realistischere Sicherheitsziele zu entwickeln und ihre Ressourcen auf effektivere Weise einzusetzen. Und damit lässt sich auch die Erfüllung der Compliance gewährleisten, und zwar nicht als Selbstzweck, sondern als natürliche Konsequenz einer starken und optimierten Sicherheitslage.

Obwohl ein risikobasiertes Sicherheitsprogramm eine sorgfältige Planung sowie eine kontinuierliche Überwachung und Bewertung erfordert, muss es kein übermäßig komplexer Prozess sein. Es gibt fünf wichtige Schritte zur Implementierung risikobasierter Sicherheit, die zwar zeitaufwändig sind, aber die Sicherheit mit den Zielen des Unternehmens in Einklang bringen.

Schritt 1: Bewertung der Vermögenswerte

Unternehmen müssen identifizieren und bestimmen, was die wichtigsten Informationswerte des Unternehmens sind, wo diese sich befinden und wer sie besitzt. Dabei geht es um mehr als rein materielle Werte. Es müssen alle geschäftlichen Auswirkungen und Kosten, die mit der Vertraulichkeit, Integrität oder Verfügbarkeit eines gefährdeten Assets verbunden sind, berücksichtigt werden. Das können beispielsweise Umsatzeinbußen durch den Ausfall eines Auftragseingabesystems oder der Reputationsschaden sein, der durch das Hacken einer Website entsteht.

Durch diese Bewertung wird sichergestellt, dass die für die Aufrechterhaltung des Geschäftsbetriebs wichtigsten Anlagen in Bezug auf die Sicherheit die höchste Priorität erhalten.

Schritt 2: Bedrohungen identifizieren

Als Nächstes gilt es zu bestimmen, wer die im ersten Schritt identifizierten Vermögenswerte stehlen oder beschädigen möchte, sowie warum und wie er dies tun könnte. Die Möglichkeiten sind vielfältig und reichen von Cyberkriminellen über Mitbewerber, verärgerte Kunden oder Mitarbeitern bis hin zu nicht feindlichen Bedrohungen wie zum Beispiel ungeschulten Anwendern. Berücksichtigt werden sollten auch Bedrohungen, die durch Umstände wie Überschwemmungen oder Feuer entstehen können.

Jeder identifizierten Bedrohung muss eine Bedrohungsstufe zugewiesen werden. Diese Stufe muss auf der Wahrscheinlichkeit des Eintretens der Bedrohung basieren. Die Bestimmung der Wahrscheinlichkeit, dass ein bestimmtes Szenario eintritt, erfordert Informationen von Spezialisten und Experten wie Fachabteilungen, um branchenspezifisches Wissen anzureichern, dass die Einschätzungen des hauseigenen Security-Teams ergänzt.

Schritt 3: Schwachstellen identifizieren

Eine Schwachstelle ist ein Angriffspunkt, die ausgenutzt werden kann, um in das Unternehmen einzudringen und beispielsweise wichtige Vermögenswerte zu stehlen oder zu beschädigen. In diesem Schritt können Penetrationstests und automatisierte Tools zum Scannen von Schwachstellen helfen, Software- und Netzwerkschwachstellen aufzuspüren.

Dabei sollten Unternehmen auch physische Schwachstellen berücksichtigten. Sie die Außenbereiche sicher und werden sie über- und bewacht? Werden die Notstromaggregate getestet? Werden die Feuerlöscher regelmäßig überprüft?

Und es gilt auch Angriffsflächen im Zusammenhang mit Mitarbeitern, Lieferanten und Auftragnehmern zu berücksichtigen. Diese Gruppen können anfällig für Social-Engineering-Angriffe sein, was sich wiederum aufs eigene Unternehmen auswirken kann.

Schritt 4: Ein Risikoprofil erstellen

Sobald die Vermögenswerte, Bedrohungen und Schwachstellen eines Unternehmens identifiziert sind, kann mit der Erstellung eines Risikoprofils begonnen werden. Ein Risiko kann als die Wahrscheinlichkeit betrachtet werden, dass eine Bedrohung eine Schwachstelle ausnutzt, was Folgen für den Geschäftsbetrieb haben kann. Bei der Erstellung des Risikoprofils werden die vorhandenen Kontrollen und Schutzmaßnahmen bewertet und das Risiko für jede Kombination aus Vermögenswert, Bedrohung und Schwachstelle gemessen und anschließend ein Risikowert zugewiesen. Diese Werte basieren auf dem Bedrohungsgrad und den Auswirkungen auf das Unternehmen, sollte das Risiko tatsächlich eintreten.

Dieser risikobasierte Ansatz ermöglicht es einer Organisation, die von ihr identifizierten Schwachstellen richtig zu priorisieren und ihre Bemühungen auf die Risiken zu konzentrieren, die für ihren Geschäftsbetrieb am wichtigsten sind.

Schritt 5: Risikobehandlung

Die Bandbreite der Risiken reicht üblicherweise von solchen, die eine Organisation aufgrund der wenigen möglichen Auswirkungen akzeptieren kann, bis zu solchen, die so schwerwiegend sind, dass sie um jeden Preis vermieden werden müssen. Nachdem jedes Risiko bewertet wurde, muss eine Entscheidung getroffen werden, wie es zu behandeln ist. Möglicherweise kann das Risiko übertragen werden, toleriert oder auch ganz vermieden werden. Jede Entscheidung sollte zusammen mit den Gründen, die zu dieser Entscheidung geführt haben, dokumentiert werden. Dieser Prozess sollte für jedes Bedrohungsszenario wiederholt werden. So lassen sich die vorhandenen Ressourcen auf die Risiken fokussieren, die wahrscheinlich die größten Auswirkungen auf das Unternehmen haben werden.

Allgemeine Hinweise zur risikobasierten Sicherheitsstrategie

Es ist von größter Bedeutung, dass die Geschäftsführung beziehungsweise die Vorstandsebene die Erstellung einer risikobasierten Sicherheitsstrategie unterstützt. So sind Informationen von zahlreichen Interessensvertreter aus dem gesamten Unternehmen unerlässlich. So können Entscheidungen zur Risikominderung schwerwiegende Auswirkungen auf den Geschäftsbetrieb haben, die Security-Teams unter Umständen nicht vollständig einschätzen können, wenn sie diese Entscheidungen isoliert treffen.

Die Durchführung einer risikobasierten Sicherheitsbewertung kann eine gewaltige Aufgabe sein, aber es stehen Informationen und Werkzeuge zur Verfügung, die bei der Bewertung von Assets, Bedrohungsstufen und Risikowerten helfen. So finden sich hierzulande beim Bundesamt für Sicherheit in der Informationstechnik (BSI) zahlreiche Informationen und auch Lerninhalte zum Thema Risikoanalyse – auch im Kontext des IT-Grundschutz. Diese Informationen helfen dabei, sicherzustellen, dass ein Unternehmen die wahren Risiken für die wichtigsten Vermögenswerten hinter den täglichen Abläufen versteht und wie sie am besten gemindert werden können.

Eine hundertprozentige Sicherheit in Unternehmen zu erreichen, ist schlicht nicht möglich. Aber durch den intelligenten und kosteneffizienten Einsatz von Ressourcen und Fachwissen können IT-Experten das Beste aus den zur Verfügung stehenden Budgets herausholen.