Funtap - stock.adobe.com

Wie kann man Port-Scan-Angriffe erkennen und stoppen?

Ein Port-Scan gegen ein Netzwerk richtet zwar keinen eigentlichen Schaden an. Er dient aber meist dazu, weitere Informationen zu sammeln, um dann einen echten Angriff einzuleiten.

Port-Scans, mit denen festgestellt wird, ob Ports in einem Netzwerk für den Empfang von Paketen von anderen Geräten offen sind, sind für Cybersicherheitsteams von Vorteil, um die Verteidigung zu stärken. Das Verfahren wird jedoch auch von böswilligen Akteuren genutzt, die versuchen, verwundbare Ports für Angriffe zu finden.

Bevor wir uns damit beschäftigen, was Port-Scan-Angriffe sind und wie man sie verhindern und abwehren kann, sollten wir einen Blick darauf werfen, was Ports und Port-Scans sind.

Was ist ein Port?

Ein Port ist ein Kommunikationsendpunkt, über den Dateneinheiten, so genannte Pakete, laufen. Protokolle der Transportschicht verwenden Portnummern für die Kommunikation und den Austausch von Paketen. Die bekanntesten Protokolle der Transportschicht sind das Transmission Control Protocol (TCP), ein verbindungsorientiertes Protokoll, das vor dem Senden von Daten eine bestehende Verbindung erfordert, und das User Datagram Protocol (UDP), ein verbindungsloses Protokoll, bei dem keine zweiseitige Verbindung aufgebaut werden muss, um die Kommunikation zu beginnen.

Jeder von TCP und UDP verwendete Anschluss ist mit einem bestimmten Prozess oder Dienst verbunden. Die Portnummern, die von 0 bis 65535 reichen, sind für alle mit dem Netzwerk verbundenen Geräte standardisiert. Port 0 ist in TCP/IP-Netzwerken reserviert und sollte nicht in TCP- oder UDP-Nachrichten verwendet werden. Die Ports 1 bis 1023 sind bekannte Ports, die als Standard für Internetprotokolle verwendet werden und von der Internet Assigned Numbers Authority (IANA) festgelegt wurden.

Portnummern im Bereich von 1024 bis 29151 sind für Ports vorgesehen, die bei der IANA registriert sind, um mit bestimmten Protokollen verbunden zu werden. Ports im Bereich von 49152 bis 65535 sind temporäre Ports, die je nach Bedarf zur Adressierung dynamischer Verbindungen verwendet werden.

Zu den am häufigsten genutzten Ports gehören die folgenden:

- TCP-Port 80 und UDP-Port 80 werden für HTTP verwendet.

- TCP-Port 443 und UDP-Port 443 werden für HTTPS verwendet.

- TCP-Port 465 wird für Mailserver, wie SMTP, verwendet.

- TCP-Port 53 und UDP-Port 53 werden für DNS verwendet.

Was ist Port-Scanning und wofür wird es verwendet?

Ein Port-Scan ist eine Reihe von Anfragen, die von jemandem gesendet werden, um zu erfahren, welche Netzwerkdienste ein bestimmter Computer anbietet.

Port-Scanner sind Anwendungen, die feststellen, welche Ports und Dienste auf einem mit dem Internet verbundenen Gerät offen oder geschlossen sind. Ein Port-Scanner kann auf allen 65.536 Ports eine Verbindungsanfrage an den Zielcomputer senden und aufzeichnen, welche Ports wie antworten. Die Art der Antworten, die von den Ports empfangen werden, zeigt an, ob sie in Gebrauch sind oder nicht.

- Unternehmensfirewalls antworten auf einen Port-Scan auf die folgenden drei Arten:

- Offen. Wenn ein Port offen ist oder lauscht, antwortet er auf die Anfrage.

- Geschlossen. Ein geschlossener Port antwortet mit einer Nachricht, die besagt, dass er die offene Anfrage erhalten, aber abgelehnt hat. Wenn ein echtes System eine offene Anfrage sendet, weiß es auf diese Weise, dass die Anfrage empfangen wurde, aber es ist nicht nötig, es erneut zu versuchen. Allerdings verrät diese Antwort auch die Existenz eines Computers hinter der gesuchten IP-Adresse.

- Keine Antwort. Auch bekannt als gefiltert oder verworfen, bedeutet dies, dass weder die Anfrage bestätigt noch eine Antwort gesendet wird. Keine Antwort bedeutet für den Port-Scanner, dass eine Firewall das angeforderte Paket wahrscheinlich gefiltert hat, dass der Port blockiert ist oder dass es keinen Port gibt. Wenn ein Port beispielsweise blockiert ist oder sich im Stealth-Modus befindet, antwortet eine Firewall nicht auf den Port-Scanner. Interessanterweise verstoßen blockierte Ports gegen die TCP/IP-Verhaltensregeln, und deshalb muss eine Firewall die Antworten des Computers auf einen geschlossenen Port unterdrücken. Sicherheitsteams könnten sogar feststellen, dass die Unternehmensfirewall nicht alle Netzwerkports blockiert hat. Wenn beispielsweise Port 113, der vom Identifikationsprotokoll verwendet wird, vollständig blockiert ist, können Verbindungen zu einigen Remote-Internet-Servern, wie Internet Relay Chat, verzögert oder ganz verweigert werden. Aus diesem Grund setzen viele Firewall-Regeln Port 113 auf „geschlossen“, anstatt ihn vollständig zu blockieren.

Das allgemeine Ziel eines Port-Scans besteht darin, das Betriebssystem eines Systems und die darauf ausgeführten Anwendungen und Dienste zu erfassen, um die Schutzmaßnahmen zu verstehen und festzustellen, welche Schwachstellen vorhanden und ausnutzbar sein könnten.

Arten von Port-Scans

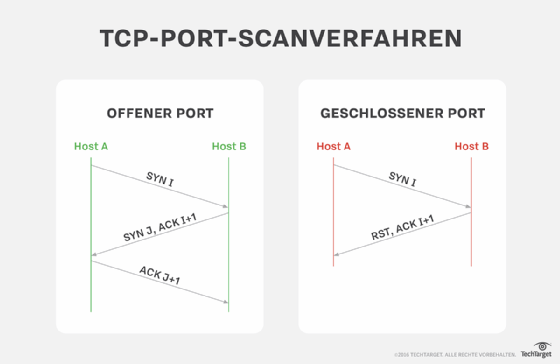

Da TCP und UDP die am häufigsten verwendeten Protokolle der Transportschicht sind, werden sie häufig für Port-Scans verwendet.

TCP sendet ein Bestätigungspaket (ACK, Acknowledgement), um den Absender zu informieren, ob ein Paket empfangen wurde. Wenn Informationen nicht empfangen, zurückgewiesen oder fehlerhaft empfangen werden, wird ein negatives ACK- oder NACK-Paket gesendet. UDP hingegen sendet kein ACK, wenn ein Paket empfangen wird; es antwortet nur mit einer „ICMP [Internet Control Message Protocol] port unreachable“-Meldung, wenn Informationen nicht empfangen werden.

Daher gibt es mehrere Arten von Port-Scanning-Techniken, darunter die folgenden:

- Ein Ping- oder Sweep-Scan testet denselben Port auf verschiedenen Computern, um herauszufinden, ob sie geöffnet sind. Dafür werden meist ICMP-Echo-Requests (Internet Control Message Protocol) verwendet. Mit ihnen lassen sich fremde Computer aufspüren, die auf diese Pakete reagieren.

- Ein TCP-SYN-Scan, auch TCP-half-open-Scan genannt, gehört zu den am häufigsten verwendeten Port-Scans. Dabei versendet der Angreifer TCP-SYN-Pakete, um eine Verbindung zu initiieren, die dann aber nicht abgeschlossen wird.

- Ein TCP-Connect- oder Vanilla-Scan funktioniert ähnlich wie ein TCP-SYN-Scan und versendet ebenfalls Pakete, um eine Verbindung zu initiieren. Diese Kommunikation wird aber mit Hilfe von ACK-Paketen abgeschlossen.

- Bei einem Strobe-Scan (Englisch für Blitzlicht) werden immer nur einige wenige Ports gescannt, meist weniger als 20.

- Ein UDP-Scan (User Datagram Protocol) sucht nach offenen UDP-Ports.

- Bei einem FTP-Bounce-Scan wird ein FTP-Server eingesetzt, um mit seiner Hilfe andere Hosts zu scannen. Solche über einen FTP-Server geleiteten Scanversuche dienen vor allem dazu, den eigentlichen Urheber des Angriffs zu verschleiern.

- Bei einem fragmentierten Scan wird der TCP-Header dagegen auf mehrere Pakete verteilt. So soll eine Entdeckung durch die schützende Firewall erschwert werden.

- Stealth-Scans nutzen verschiedene weitere Techniken zum Suchen nach offenen Ports, die verhindern sollen, dass die Verbindungsanfragen bemerkt und direkt bekämpft werden.

Was ist ein Port-Scan-Angriff?

Port-Scans deuten nicht unbedingt auf einen Cyberangriff hin. Es ist wichtig zu wissen, warum die Port-Scan-Informationen gesammelt werden und wofür sie verwendet werden.

Als Teil des Erkundungsprozesses ist das Scannen von Ports eine beliebte Methode zum Sammeln von Informationen, die von böswilligen Akteuren eingesetzt wird. Angreifer können die durch einen Port-Scan gesammelten Daten nutzen, um herauszufinden, welche Dienste auf einem Gerät ausgeführt werden, und um sich ein Bild vom verwendeten Betriebssystem zu machen. Anhand dieser Daten können Angreifer dann verwundbare Systeme ausfindig machen, um sie auszunutzen und sich Zugang zum Netzwerk zu verschaffen.

Sicherheitsteams und Penetrationstester verwenden die Daten von Port-Scans auch, um Schwachstellen, neue Geräte in einem Netzwerk, die möglicherweise beachtet werden müssen, potenzielle Fehlkonfigurationen und andere Lücken in der Sicherheitsabdeckung zu erkennen und die Abwehr zu stärken.

Wenn ein Router in regelmäßigen Abständen mehrere Brute-Force-Angriffe meldet, zeichnet der Router Port-Anfragen von einem Port-Scanner auf. Dies kann bösartig sein, muss es aber nicht, da die meisten Systeme mit Internetanschluss täglich gescannt werden.

Die Praxis des Port-Scannens ist so alt wie das Internet. Auch wenn sich die Protokolle im Laufe der Zeit geändert und die Sicherheitstools und -systeme weiterentwickelt haben, ist es nach wie vor wichtig, Port-Scan-Warnungen zu erkennen und zu beachten, insbesondere wenn das Sicherheitsteam nicht seine eigenen Systeme scannt.

Wie man einen Port-Scan-Angriff erkennt

Ein Port-Scan-Angriff muss erkannt werden, bevor er gestoppt werden kann. Bei ordnungsgemäßer Installation und Konfiguration sind moderne Sicherheitsanwendungen in der Lage, Port-Scans zu erkennen, indem sie die Zugriffsversuche auf Systeme im lokalen Netzwerk verfolgen.

Die meisten Sicherheitsanwendungen sind in der Lage, wiederholte Scan-Versuche von derselben Quelle zu erkennen, unabhängig davon, ob sie auf einen oder mehrere Hosts abzielen. Um effektiv zu sein, müssen Port-Scan-Angriffe möglicherweise viele verschiedene Ports auf vielen verschiedenen Systemen über einen relativ kurzen Zeitraum untersuchen, wodurch die Versuche leichter zu erkennen sind.

Wie man Port-Scans im Netzwerk verhindert und blockiert

Es ist unmöglich, das Scannen von Ports zu verhindern. Jeder kann eine IP-Adresse auswählen und sie nach offenen Ports scannen.

Um ein Unternehmensnetzwerk zu schützen, sollten Sicherheitsteams herausfinden, was Angreifer bei einem Port-Scan ihres Netzwerks entdecken würden, indem sie einen eigenen Scan durchführen. Beachten Sie jedoch, dass Sicherheitsbewertungen und Pentests bei vielen Cloud-Hosting-Diensten, wie AWS, vor dem Scannen genehmigt werden müssen.

Sobald Sicherheitsadministratoren herausgefunden haben, welche Ports sich als offen erweisen, können sie prüfen, ob diese Ports von außerhalb des Unternehmensnetzes zugänglich sein müssen. Wenn nicht, sollten Sicherheitsadministratoren diese Ports schließen oder blockieren. Wenn die offenen Ports als notwendig erachtet werden, sollten die Administratoren untersuchen, für welche Schwachstellen und Exploits das Netzwerk offen ist, und die entsprechenden Patches zum Schutz des Netzwerks anwenden.

Einige Firewalls arbeiten mit adaptivem Verhalten, das heißt, sie sperren zuvor geöffnete und geschlossene Ports automatisch, wenn eine verdächtige IP-Adresse diese sondiert. Firewalls können auch so konfiguriert werden, dass sie Administratoren warnen, wenn sie Verbindungsanfragen über eine Vielzahl von Ports von einem einzelnen Host erkennen. Angreifer können diesen Schutz jedoch umgehen, indem sie einen Port-Scan im Strobe- oder Stealth-Modus durchführen.

Konfigurieren Sie Firewalls und Systeme zur Erkennung von Eindringlingen stets so, dass sie ungewöhnliche Verbindungsversuche und -anfragen erkennen und blockieren. Nach Abschluss eines Port-Scans könnten Angreifer beispielsweise einige Sondierungsangriffe starten, um frühere Nachforschungen zu bestätigen oder zusätzliche Informationen zu erhalten, die sie zur Verfeinerung ihres Hauptangriffs benötigen. Die Einspeisung ungewöhnlicher Aktivitäten in ein SIEM-System (Security Information and Event Management) kann Echtzeit-Feedback liefern und automatische Reaktionen auf Ereignisse verbessern.