Getty Images

Mit arp-scan Netzwerk-Hosts identifizieren

arp-scan ermöglicht eine schnelle und gezielte Überprüfung des lokalen Subnetzes einer Organisation. Das ist zwar keine ausgefallene Methode, dafür aber leicht zu handhaben.

Die Identifizierung der Geräte in Ihrem Netzwerk ist eine wichtige Sicherheitsaufgabe. Schließlich können Sie nur das sichern, was Sie kennen. Zwar listen viele ausgefallene Konfigurationsmanagement-Tools die Knoten in einem Netzwerk auf, doch manchmal sind einfache Dienstprogramme am besten geeignet.

arp-scan ist ein solches Tool. Es entdeckt und identifiziert IPv4-Netzwerkknoten mit ARP-Abfragen (Address Resolution Protocol), um eine umfassende Liste der Geräte zu erstellen. ARP unterscheidet sich deutlich von Ping-(ICMP), TCP- und UDP-Scans, die von vielen anderen Scannern verwendet werden. Viele Tools arbeiten auf OSI-Layer 3, zum Beispiel Nmap. Nicht alle Netzwerkgeräte reagieren auf solche Scans auf höherer Ebene. Da ARP jedoch eine grundlegende Netzwerkkomponente ist, ist eine ARO-Scan-Abfrage auf OSI-Layer 2 mit ziemlicher Sicherheit erfolgreich.

arp-scan hat jedoch eine bestimmte Einschränkung. Da ARP nicht routbar ist, ist ein ARP-Scan auf das lokale Subnetz beschränkt. Dies ist jedoch oft genau das, was Sie wollen: ein fokussierter, direkter und leicht zu kontrollierender Scan. Wenn Sie einen umfassenderen Netzwerkscan durchführen möchten, sollten Sie Nmap, Angry IP Scanner oder ein ähnliches Tool in Betracht ziehen.

Im Folgenden sehen wir uns an, wie man arp-scan installiert, welche grundlegenden Scan-Optionen es gibt und wie man Anwendungsfälle bewertet.

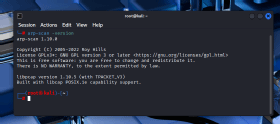

So installieren Sie arp-scan

Die Installation von arp-scan auf Ihrem Linux-Penetrationstest-Rechner ist so einfach wie der Aufruf des bevorzugten Paketmanagers Ihrer Distribution.

Für Ubuntu, Debian und ähnliche Distributionen geben Sie Folgendes als Superuser ein:

apt install arp-scan

Bei Fedora, Alpine Linux, Rocky oder Red Hat Enterprise Linux lautet der Befehl:

dnf install arp-scan

Bei openSUSE geht das so:

zypper install arp-scan

Bei Arch Linux nutzen Sie dieses Kommando:

pacman -S arp-scan

Viele sicherheitsorientierte Distributionen, zum Beispiel Kali Linux, enthalten arp-scan standardmäßig.

Mac-Benutzer sollten zunächst den Homebrew-Paketmanager installieren und dann den folgenden Befehl eingeben, um arp-scan zu installieren:

brew install arp-scan

Für Windows-Benutzer ist die Installation etwas schwieriger. Sie benötigen einen ARP-Scan-Port (siehe GitHub), die Cygwin-Unix-ähnliche Umgebung oder das Windows-Subsystem für Linux. Nach der Installation führen Sie arp-scan über das Terminal aus. Es handelt sich um eine Befehlszeilenanwendung.

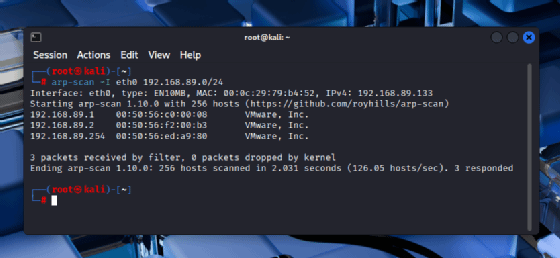

So führen Sie einen ersten Scan durch

arp-scan sendet ARP-Anfragen an alle IP-Adressen in einem bestimmten Bereich. Diese fordern die empfangenden Computer auf, dem Quellgerät ihre IP-Adresse mitzuteilen. Dies ist ein wesentlicher Bestandteil der grundlegenden IP-Vernetzung, sodass alle Systeme antworten sollten. arp-scan zeichnet jede Antwort auf und zeigt die Ergebnisse an.

Die grundlegende Syntax von arp-scan basiert darauf, dass der Benutzer eine Netzwerkschnittstelle und das zu scannende Subnetz angibt.

sudo arp-scan -I <Schnittstellen-ID> <Subnetz>

Um beispielsweise das Subnetz 192.168.2.0/24 auf der Schnittstelle eth1 zu scannen, geben Sie Folgendes ein:

sudo arp-scan -I eth1 192.168.2.0/24

Die Ergebnisse umfassen alle Geräte, die auf die ARP-Abfrage reagieren. arp-scan identifiziert sie anhand der Medienzugriffskontrolle (MAC), der IP-Adresse und des Herstellers der Netzwerkkarte. Da das Protokoll nicht sehr umfangreich ist, sollte der Scan schnell abgeschlossen sein.

Da drahtlose Netzwerke ebenfalls auf MAC-Adressen basieren, können Sie die drahtlose Schnittstelle Ihres Systems als Quelle angeben. Dies ist eine praktische Option, um unerwünschte drahtlose Geräte in Ihrem Netzwerk zu finden.

Zusätzliche Optionen für arp-scan

Verschiedene Optionen für arp-scan können dessen Verhalten verändern. Kombinieren Sie die folgenden Optionen mit den Standard-Scanoptionen, um eine größere Flexibilität zu erzielen.

- -q (quiet mode): Zeigt nur MAC- und IP-Adressen an, ohne Informationen zum Hersteller der Schnittstelle anzuzeigen.

- -x (plain mode): Blendet die Standard-Kopf- und Fußzeileninformationen aus, wodurch sich die Ergebnisse des Scans leichter in andere Formate, zum Beispiel CSV, importieren lassen.

- -g: Ignoriert doppelte Antworten.

- -r 3: Legt die Anzahl der Wiederholungsversuche fest (in diesem Beispiel drei).

- -R: Randomisiert die Scan-Reihenfolge der angegebenen Hosts.

Weitere Optionen finden Sie auf der arp-scan-Manpage. Kombinieren Sie die verschiedenen Optionen, um die benötigten Informationen zu sammeln und zu formatieren.

Der Befehl arp-fingerprintgehört zum Paket arp-scan. Verwenden Sie ihn, um einen einzelnen Host anzusprechen.

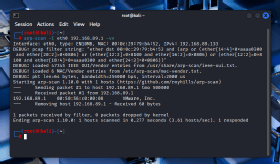

Mit der Option -v können Sie die Ausführlichkeit der arp-scan-Ausgabe erhöhen. Die Ausgabe zeigt laufende Scan-Durchläufe, Details zur Paketlänge, Debug-Informationen und mehr an. Mit mehreren v-Optionen erhalten Sie noch detailliertere Informationen (zum Beispiel -vvv).

Anwendungsfälle für arp-scan

Bitte beachten Sie, dass arp-scan nicht versucht, sich vor Intrusion-Detection-Systemen (IDS) oder anderen Tools zur Scan-Verhinderung zu verstecken. Seine Abfragen sind offensichtlich und auffällig. Wenn Sie einen heimlichen Scan bevorzugen, sollten Sie andere Tools in Betracht ziehen, beispielsweise netdiscover. ARP-Datenverkehr ist jedoch ein normaler Bestandteil des Netzwerks, sodass andere Kommunikationsvorgänge Ihren Scan tarnen könnten.

Verwenden Sie arp-scan in allen Szenarien, in denen die Erkennung von Netzwerkknoten entscheidend ist, das Verbergen Ihrer Aktionen jedoch nicht. Betrachten Sie die folgenden Beispiele:

- Netzwerkkartierung und -aufklärung: Kartieren Sie Netzwerke für Sicherheitsaudits oder scannen Sie nach unerwarteten und unbekannten Geräten.

- Ethisches Hacking: Kartieren Sie Netzwerke und identifizieren Sie Geräte im Rahmen von Pentests oder anderen legitimen Sicherheitsaktivitäten.

- Fehlerbehebung: Identifizieren Sie aktive Netzwerkknoten als Teil eines größeren Fehlerbehebungsprozesses.

Andere Netzwerk-Scanner, zum Beispiel Nmap, arbeiten eine Ebene höher im OSI-Modell als arp-scan. Dies bietet eine größere Funktionalität, schränkt jedoch auch die Nützlichkeit ein. Da arp-scan auf OSI-Schicht 2 arbeitet, scannt es nur das lokale Segment. Es findet jedoch Knoten, die andere Scanner möglicherweise übersehen. Um optimale Ergebnisse zu erzielen, kombinieren Sie arp-scan und Nmap-Scans. Die Einfachheit von arp-scan ist sein größter Vorteil.

Hinweis: arp-scan darf ausschließlich in kontrollierten Testnetzen eingesetzt werden und erfordert die ausdrückliche Zustimmung der Verantwortlichen. Scans können Dienste stören und sind in Produktivumgebungen zu vermeiden.