Markus Mainka - Fotolia

IT-Trainings: Security-Schulungen für Mitarbeiter planen

Der Faktor Mensch ist ein wichtiger Aktivposten bei der Gesamtsicherheit von Unternehmen. Entsprechend sorgfältig sollten IT-Teams bei der Schulung der Anwender vorgehen.

Schulungen in Sachen Cybersicherheit spielen eine entscheidende Rolle, wenn es darum geht Mitarbeiter über die sich verändernde Bedrohungslandschaft zu informieren. Dazu zählt auch das Bewusstsein der eigenen Rolle beim Schutz des Unternehmens. Leider erfahren diese Schulungsprogramme häufig nicht die Aufmerksamkeit, die sie verdient hätten. Das kann dann zu potenziell veralteten und wenig motivierenden Inhalten führen, was eine aktive Einbindung der Mitarbeiter in die IT-Sicherheit nicht fördert. Dies erschwert es anvisierte Ziele in der Gesamtsicherheit zu erreichen.

Nahezu jeder kennt die Situation: Man wird zu einer Art obligatorischen Firmenschulung verdonnert, die außerhalb des eigentlichen Fachgebietes liegt und eigentlich von der Arbeit ablenkt, die man gerne dringend erledigen möchte. Wenn man dann auf Nachdruck das Online-Training oder Schulungsvideo öffnet, erfolgt die Teilnahme oft nur halbherzig und mit dem Ziel die Schulung möglichst zügig zu absolvieren.

Diese Situation müssen IT-Teams bedenken, wenn sie Schulungsprogramme für die Mitarbeiter des Unternehmens entwickeln. Wenn das Training nicht überzeugend ist, um diese Situation aufzubrechen, wird es seine Zielgruppe nicht wirklich erreichen. Und das hat Folgen für die Sicherheit des Unternehmens bei der der Faktor Mensch ein ganz wichtiger Aktivposten ist.

Warum Security-Schulungen für Unternehmen so wichtig sind

Wenn Mitarbeiter Security-Bedrohungen und ihre eigene Rolle beim Schutz von Systemen und Daten nicht verstehen, kann dies erhebliche Folgen haben. Dies kann dazu führen, dass sie versehentlich oder absichtlich Aktionen ausführen, die Sicherheitsmaßnahmen untergraben. In der Folge können Angreifer Benutzerkonten kompromittieren, Schadsoftware auf Systemen installieren oder andere Sicherheitsverletzungen erfolgreich durchführen.

Der jährliche „State of the Phish“-Bericht von Proofpoint zeigt immer wieder, dass die Mehrheit der Unternehmen in einem bestimmten 12-Monats-Zeitraum mit erfolgreichen Phishing-Angriffen zu tun hat. Die Umfrage hat auch ergeben, dass Endbenutzer weiterhin den folgenden gefährlichen Fehleinschätzungen zur Cybersicherheit unterliegen:

- Jede E-Mail von einer internen Unternehmensadresse ist vertrauenswürdig und enthält keine Malware.

- Ein Hyperlink in einer E-Mail führt immer zu der erwarteten URL.

- E-Mail-Anbieter können automatisch alle bösartigen Nachrichten blockieren.

- Malware aus einem bösartigen Link oder Anhang kann sich nicht über den Computer der Person hinaus verbreiten, die ihn öffnet.

Eine Reihe ähnlicher Untersuchungen unterstreicht die Bedeutung effektiver Schulungsprogramme für das Bewusstsein für Cybersicherheit. Ein einziger uninformierter oder unaufmerksamer Mitarbeiter kann eine schwerwiegende Sicherheitsverletzung auslösen, die wiederum eine existenzielle Bedrohung für das Unternehmen darstellen könnte.

Ein effektives Security-Schulungsprogramm erstellen

Natürlich legt kein Unternehmen absichtlich ein ineffektives Trainingsprogram auf. Mitarbeiter sollten motiviert und besser auf die heutige Bedrohungslage vorbereitet werden. Doch viele Schulungen erreichen diese Ziele nicht. Nachfolgend haben wir einige Schritte zusammengestellt, die dabei helfen können, dass Schulungen ihre Ziele erreichen:

Hier sind sechs Schritte, die Sicherheitsteams befolgen können, um sicherzustellen, dass ihre Schulungsprogramme den Anforderungen entsprechen.

1. Einbindung der Führungskräfte

Schulungen zum Bewusstsein für Cybersicherheit sollten Teil einer umfassenderen Sicherheitskultur sein, die an der Spitze des Unternehmens beginnt. Eine solide Unterstützung durch die Geschäftsleitung kann Folgendes bewirken:

- Sicherstellen, dass ein Schulungsprogramm die für seinen Erfolg erforderlichen Ressourcen erhält.

- Die Teilnahme als wichtige Priorität für alle Anwender verdeutlichen.

Wenn die Unternehmensleitung die Schulung zum Thema Cybersicherheit als eine Übung zum Abhaken von Kästchen betrachtet, werden die anderen Mitarbeiter sie wahrscheinlich auch nicht ernst nehmen.

Um die Zustimmung der Führungsebene zu gewinnen, sollten Sie Fachjargon vermeiden, wenn Sie den geschäftlichen Nutzen von Schulungen zum Thema Cybersicherheit darlegen. Erläutern Sie die möglichen Auswirkungen, wenn beispielsweise ein Endbenutzer mit erhöhten Zugriffsrechten auf eine Ransomware-Lockung hereinfällt. Vermitteln Sie dann, wie ein strategisch durchdachtes Schulungsprogramm zum Thema Cybersicherheit solche Risiken mindern kann.

2. Risikobasierte Ziele festlegen

Das Geschäftsrisiko sollte die Grundlage für alle Cybersicherheitsstrategien und -initiativen bilden, auch für das Schulungsprogramm zur Cybersicherheit. Führen Sie Risikobewertungen durch und nutzen Sie diese, um die Ziele der Sicherheitsschulung auf folgende Weise zu beeinflussen:

- Ermitteln Sie die Bereiche, in denen das Verhalten der Mitarbeiter die größten Auswirkungen auf das allgemeine Cyberrisiko hat. Setzen Sie Prioritäten bei den entsprechenden Schulungsthemen.

- Ermitteln Sie anhand ihrer Rollen die Mitarbeiter, deren Verhalten sich am stärksten auf das Gesamtrisiko des Unternehmens auswirkt, zum Beispiel die Mitarbeiter mit erhöhten Verwaltungsrechten oder mit Zugriff auf geschützte Daten. Setzen Sie Prioritäten bei der Schulung dieser Mitarbeiter und ziehen Sie in Erwägung, sie umfassender und häufiger zu schulen als andere Benutzer.

3. Mitarbeiter einbinden

Wenn Schulungen zur IT-Sicherheit langweilig gestaltet sind, ist die Wirkung begrenzt und die Anwender schalten in ihrer Aufnahmefähigkeit eher ab. Das bedeutet, dass die Inhalte nicht mit plattem Humor oder albernen Geschichten aufwarten müssen, um das Publikum zu begeistern. Vielmehr sollten sie die Sichtweise der Mitarbeiter ansprechen und die realen Folgen mangelnder Cyberhygiene hervorheben. Ziehen Sie in Erwägung, Geschichten über reale Angriffe zu erzählen, die ein menschliches Drama mit Guten und Bösen beinhalten, das die Zuhörer oft sehr fesselnd finden. Erörtern Sie dann, was die Teilnehmer aus diesen internen oder externen Sicherheitsvorfällen lernen können.

Wichtig: Fassen Sie sich kurz. Eine Reihe von fünf- bis siebenminütigen Videos wird die Aufmerksamkeit des Zuschauers viel eher aufrechterhalten als ein einzelner 45-minütiger Monolog, unabhängig davon, wie gut er produziert ist.

4. Verschiedene Formate verwenden

Da unterschiedliche Menschen auf unterschiedliche Weise lernen, erfordert die Sensibilisierung für Cybersicherheit einen mehrgleisigen Ansatz. Je mehr Mechanismen eine Organisation nutzt, um ihre Botschaft zu verbreiten, desto wahrscheinlicher ist es, dass sie verschiedene Mitglieder der Zielgruppe erreicht.

Ziehen Sie die folgenden Schulungsformate und -kanäle in Betracht:

- Live-Schulungen, entweder persönlich oder per Videokonferenz.

- Videoschulungen auf Abruf.

- Interaktive Schulungen und gamifizierte Schulungsmodule, die von Drittanbietern zur Verfügung gestellt werden.

- Regelmäßige Newsletter, die über Neuigkeiten im Bereich Cybersicherheit und Cyberkriminalität informieren, zum Beispiel über aktuelle Datenschutzverletzungen, neue Phishing-Bedrohungen und aktualisierte Sicherheitsrichtlinien für Unternehmen.

- Spezielle Kanäle auf Plattformen für die Zusammenarbeit, wie zum Beispiel Microsoft Teams oder Slack, in denen Benutzer Sicherheitsinhalte und -nachrichten finden können.

- Kurze Diskussionen in Teamsitzungen über Cyberhygiene und Sicherheitsbewusstsein.

- Informationsplakate in stark frequentierten Bereichen des Büros, zum Beispiel in den Küchen und Pausenräumen.

- Leicht verständliche und gut zugängliche Dokumentation, die die besten Praktiken der Cyberhygiene und die Cybersicherheitsrichtlinien des Unternehmens zusammenfasst.

Es gilt immer wieder Methoden zu testen und diejenigen weiter anzuwenden, die offensichtlich funktionieren.

Denken Sie daran, dass Schulungen zum Bewusstsein für Cybersicherheit keine einmalige Angelegenheit sind. Vielmehr muss sie mit dem Onboarding-Prozess beginnen und während der gesamten Betriebszugehörigkeit eines Mitarbeiters fortgesetzt werden. Betrachten Sie das Bewusstsein für Cybersicherheit als einen Muskel, den der Mitarbeiter regelmäßig trainieren muss, um Stärke aufzubauen und aufrechtzuerhalten, idealerweise durch eine Vielzahl von verschiedenen Übungen.

5. Messung der Wirksamkeit mit Phishing-Simulationen

Wenn es um die Bewertung der Effektivität geht, verfehlen herkömmliche Quizfragen nach der Schulung in der Regel ihr Ziel. Oft haben die Fragen offensichtliche Antworten, die die Teilnehmer leicht erraten können, ohne den Inhalt zu verinnerlichen. Wenn die Fragen jedoch zu schwierig sind, könnte ein Unternehmen mit dem Problem konfrontiert werden, dass die Mitarbeiter auf breiter Front scheitern. Unabhängig davon sind dies keine aussagekräftigen oder umsetzbaren Messgrößen.

Mechanismen wie Phishing-Simulationen können den Kenntnisstand der Nutzer vor Ort besser bewerten, sowohl kollektiv als auch individuell. Wenn der Großteil der Nutzer auf simulierte Phishing-E-Mails klickt, muss möglicherweise das gesamte Schulungsprogramm für Cybersicherheit überarbeitet werden.

Fällt dagegen nur ein kleiner Prozentsatz der Endbenutzer auf einen simulierten Phishing-Betrug herein, kann das Sicherheitsteam im Einzelfall nachfassen, um Wissenslücken zu schließen. Viele Anbieter führen inzwischen ausgefeilte Phishing-Simulationskampagnen durch und bieten gezielte Nachfassaktionen an.

Verurteilen oder rügen Sie niemals Mitarbeiter, die auf simulierte Phishing-Nachrichten klicken, da dies zu Feindseligkeit, Angst und Ressentiments führen kann. Betrachten Sie Fehler vielmehr als Lernchancen und fördern Sie eine Haltung des ständigen Lernens.

6. Aufrechterhaltung und Aktualisierung der Schulungen

Unternehmen sollten ihr Schulungsmaterial aus zwei wichtigen Gründen regelmäßig aktualisieren. Erstens: Niemand findet veraltete Wiederholungen von Cybersicherheitsinhalten ansprechend. Zweitens entwickeln sich das Betriebsumfeld und die Bedrohungslandschaft eines Unternehmens ständig weiter, und die Schulungen sollten diese Veränderungen widerspiegeln.

Achten Sie bei der Überprüfung und Aktualisierung von Schulungsstrategien und -inhalten besonders auf alle verwertbaren Daten, die sich aus simulierten Phishing-Kampagnen und anderen interaktiven Schulungsinitiativen ergeben. Wenn zum Beispiel ein ungewöhnlich hoher Prozentsatz der Teilnehmer eine simulierte Phishing-E-Mail auf ihren Mobilgeräten öffnet, im Vergleich zu den üblichen Fehlerquoten, deutet dies auf einen Bedarf an mobilspezifischen Schulungen hin.

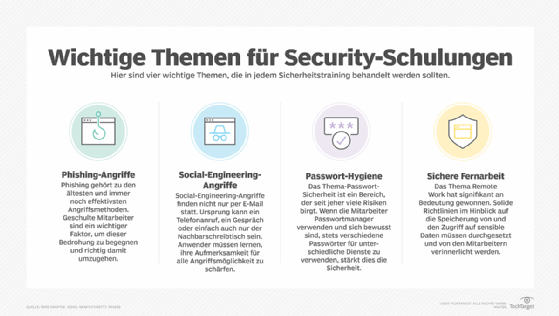

Die wichtigsten Themen bei Security-Schulungen

Während die Lehrpläne für Schulungen zum Thema Cybersicherheit die risikobasierten Prioritäten eines Unternehmens widerspiegeln sollten - und idealerweise auch die Rollen der einzelnen Benutzer -, sind einige Themen universell wichtig.

Die folgenden Punkte sollten unbedingt in jede Schulung zum Thema Sicherheit einbezogen werden:

- Phishing-Angriffe. Obwohl es sich um eine der ältesten Cyberbedrohungen handelt, ist Phishing nach wie vor sehr effektiv. Der jährliche „Data Breach Investigations Report“ von Verizon zeigt, dass Phishing-E-Mails zu den häufigsten Bedrohungen bei Sicherheitsverletzungen gehören.

Sicherheitsteams in praktisch allen Unternehmen müssen ihren Mitarbeitern bewährte Verfahren für die E-Mail-Sicherheit beibringen und sie darin schulen, verdächtige Nachrichten zu erkennen und entsprechend zu behandeln. Der Bedarf an dieser Art von Schulung wird immer bedeutender, da generative KI Phishing-Kampagnen raffinierter und überzeugender als je zuvor zu machen droht. - Social-Engineering-Angriffe. Phishing ist zwar die häufigste Art von Social-Engineering-Angriffen, aber auch andere können verheerenden Schaden anrichten. Erinnern Sie Ihre Mitarbeiter daran, dass sie an den Schaltern eines Kundendienstes, am anderen Ende des Telefons oder sogar in der Nähe ihres Arbeitsplatzes auf Social-Engineering-Betrüger treffen könnten. Die Benutzer sollten die sich ständig weiterentwickelnden Techniken der Social Engineers kennen und wissen, wie bewährte Verfahren der Cybersicherheit diese Bemühungen vereiteln können.

- Passworthygiene. Mitarbeiter, die Passwörter in verschiedenen Anwendungen wiederverwenden, riskieren die Preisgabe von Unternehmensdaten, wenn zum Beispiel bei einem Einzelhändler, bei dem sie einkaufen, eine Sicherheitsverletzung auftritt. Sensibilisierungsprogramme klären die Teammitglieder über diese Risiken auf und vermitteln ihnen, wie wichtig es ist, die Passwortrichtlinien ihres Unternehmens zu befolgen. Zumindest sollte jeder Benutzer für jede Anwendung und Website, die er nutzt, ein starkes, eindeutiges Passwort erstellen.

Viele Unternehmen haben die Sicherheit von Passwörtern durch die Einführung der Multifaktor-Authentifizierung (MFA) verbessert, aber nicht alle Systeme unterstützen sie. Und in einigen Fällen haben Cyberkriminelle Wege gefunden, MFA zu umgehen. Selbst so genannte passwortlose Systeme speichern in der Regel die Backup-Passwörter der Benutzer für den Fall, dass die normalen Authentifizierungsmechanismen versagen. Unabhängig davon bleibt die Passworthygiene entscheidend.

Bei der Betrachtung der Themen mag manchem auffallen, dass es da um die großen „Klassiker“ in der IT-Sicherheit geht. Allein damit ist in der Gesamtsicherheit aber bereits sehr viel erreicht. Sie sollten die Schulungen zwar immer aktuell halten, aber das bedeutet nicht, dass man sich mit exotischen Themen beschäftigen muss. Die meisten Sicherheitsverletzungen sind das Ergebnis relativ einfacher Bedrohungen. Effektive Maßnahmen, um Mitarbeiter im Hinblick auf die Bedrohungen zu sensibilisieren, erhöhen die Sicherheit grundlegend.