Getty Images

Welche Tools benötigen Firmen für Mobile-Netzwerksicherheit?

Um Sicherheitsbedrohungen über Geräte und Netzwerke hinweg zu verwalten, sollten Administratoren Tools und Best Practices für eine starke mobile Netzwerksicherheit implementieren.

Da sich mobile Bedrohungen von Malware zu netzwerkbasierten Angriffen entwickeln, benötigen Unternehmen Sicherheits-Tools, die Geräte unabhängig von ihrem Standort oder der Art der Verbindung schützen.

IT-Teams müssen heute einer starken Netzwerksicherheit Priorität einräumen, um sensible Daten sowohl im Ruhezustand als auch während der Übertragung zu schützen. Außerdem müssen sie sich mit den einzigartigen Herausforderungen mobiler Ökosysteme auseinandersetzen, die weit über herkömmliche Unternehmensnetzwerke hinausreichen.

Um den sich ständig weiterentwickelnden Bedrohungen zu begegnen und sowohl BYOD- als auch unternehmenseigene mobile Endgeräte zu schützen, muss die IT strategisch spezialisierte Tools für die Netzwerksicherheit einsetzen.

Allgemeine Netzwerksicherheits-Tools für mobile Geräte

Die meisten IT-Teams setzen eine Reihe von Tools ein, die Netzwerkgeräte – unabhängig davon, ob sie mobil sind oder nicht – genau überwachen und sichern. Die zunehmende Nutzung von Smartphones in Unternehmensnetzwerken zeigt jedoch die Grenzen herkömmlicher Methoden auf. Infolgedessen hat sich ein Wandel hin zu modernen Architekturen und Technologien vollzogen. Diese neueren Ansätze werden den dynamischen, mobilorientierten Anforderungen von Unternehmen besser gerecht.

Zu den allgemeinen Netzwerksicherheitstools und -Frameworks gehören:

- Zero Trust

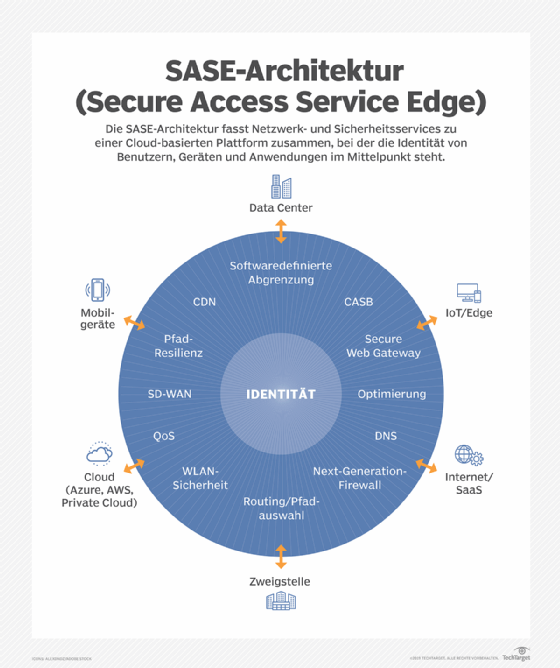

- Secure Access Service Edge (SASE)

- Identitäts- und Zugriffsmanagement (IAM)

- VPN

- Netzwerkzugangskontrolle (NAC)

- Intrusion Detection System und Intrusion Prevention System (IDS/IPS)

- Secure Web Gateway (SWG)

Diese Tools können eine Grundlage für den Schutz mobiler Netzwerke bilden. Viele von ihnen sind jedoch nicht in der Lage, mobile Bedrohungen vollständig abzuwehren.

Wie Netzwerksicherheits-Tools die Sicherheit mobiler Geräte unterstützen

Zu den effektivsten Ansätzen für die Netzwerk- und Mobilgerätesicherheit zählen Zero Trust, SASE und IAM.

Ein Zero-Trust-Sicherheitsmodell gewährleistet einen granularen Zugriff auf Anwendungsebene. Es ist für die Sicherung mobiler Geräte in Unternehmens-LANs, WLANs und in nicht vertrauenswürdigen Netzwerken, wie öffentlichen WLANs, von entscheidender Bedeutung.

Auch SASE kann die Sicherheit von Netzwerken und Mobilgeräten umfassend gewährleisten. Dieses Cloud-Sicherheitsframework vereint softwaredefinierte WANs mit Sicherheitsfunktionen wie Zero-Trust-Netzwerkzugriff (ZTNA), SWG, Cloud Access Security Broker (CASB) und Firewall as a Service (FWaaS).

IAM ist ein Eckpfeiler von Zero Trust und SASE. Es verwaltet die Benutzerauthentifizierung sowie Netzwerk- und Anwendungszugriffsberechtigungen, die in Kombination mit Multifaktor-Authentifizierung (MFA) für die mobile Sicherheit von entscheidender Bedeutung sind.

Tools für Netzwerksicherheit können mobile Geräte nicht wirksam schützen

Andere Mechanismen zur Netzwerksicherheit, zum Beispiel VPN, NAC, IDS/IPS und SWG, sind für den Schutz mobiler Geräte weniger effektiv.

VPNs erstellen traditionell einen sicheren und verschlüsselten Tunnel zwischen Remote-Geräten und Unternehmensnetzwerken für den Fernzugriff. Für einige Anwendungsfälle sind VPNs jedoch mittlerweile veraltet. Dies liegt an Latenzproblemen sowie einer schlechten Skalierbarkeit für Umgebungen mit hohem Mobilfunkaufkommen. Außerdem bergen VPNs umfassende Risiken für den Netzwerkzugriff, da sie im Falle einer Kompromittierung laterale Bewegungen ermöglichen. Die ZTNA-Komponente von SASE kann VPNs ersetzen, indem sie einen sicheren, app-spezifischen Zugriff bereitstellt.

NAC (Network Access Control) ist eine Cybersicherheitsmaßnahme, die den Netzwerkzugriff basierend auf der Gerätekonformität und der Benutzeridentität einschränkt. Bei älteren NAC-Lösungen erschweren die statische Policy-Durchsetzung und die Komplexität nachträglich aufgesetzter Integrationen die Verwaltung mobiler Endgeräte. Um sie an moderne Sicherheitsframeworks anzupassen, sind umständliche Konfigurationen erforderlich.

IDS/IPS-Technologien überwachen und blockieren verdächtige Netzwerkaktivitäten. Diese Tools können bekannte Bedrohungen abwehren, sind jedoch weniger effektiv gegen mobile Risiken, zum Beispiel app-basierte Angriffe.

SWGs sind Netzwerk-Edge-Sicherheits-Tools, die den Netzwerk-Traffic filtern, um bösartige Websites zu identifizieren und zu blockieren. Diese Funktion ist zwar für mobile Benutzer nützlich, beschränkt sich jedoch auf Bedrohungen, die ausschließlich über das Internet kommen.

Mobilgerätespezifische Tools für die Netzwerksicherheit

Netzwerkfokussierte Sicherheitstools und -Frameworks bieten zwar einen umfassenden Schutz für Netzwerke, sind jedoch oft nicht ausreichend, um die besonderen Risiken von Mobilgeräten zu bewältigen. Zu diesen Risiken zählen App-basierte Bedrohungen, nicht vertrauenswürdige oder offene Netzwerkverbindungen sowie Diebstahl oder Verlust von Geräten. Mobile Ökosysteme benötigen daher spezielle Tools für die Sicherheit innerhalb und außerhalb des Büros.

Um die Sicherheit mobiler Geräte in Unternehmensnetzwerken zu gewährleisten, kann die IT verschiedene mobile Tools einsetzen. Administratoren sollten Mobile Device Management (MDM), Mobile Application Management (MAM), Mobile Threat Defense (MTD) und Zero Trust Network Access (ZTNA) für mobile Geräte in Betracht ziehen.

MDM

MDM bezeichnet die zentralisierte Verwaltung mobiler Endgeräte. Unternehmen können diese Lösung nutzen, um Sicherheitsrichtlinien wie Verschlüsselung durchzusetzen und Remote-Aktionen wie das Sperren oder Löschen verlorener Geräte zu ermöglichen. MDM-Anbieter gewährleisten außerdem die Einhaltung verschiedener Standards auf iOS- und Android-Plattformen. Zu den beliebten Plattformen zählen Microsoft Intune, IBM Security MaaS360 oder die baramundi Management Suite.

MAM

MAM-Tools sichern bestimmte mobile Unternehmensanwendungen, indem sie diese von privaten Anwendungen trennen. Durch Funktionen wie App-Wrapping und eingeschränkte Datenfreigabe verhindern sie Datenlecks und schützen die Privatsphäre der Benutzer. MAM ist besonders wichtig für die Sicherung von BYOD-Umgebungen, in denen die IT-Abteilung die Anforderungen der Endanwender mit den Sicherheitsanforderungen des Unternehmens in Einklang bringen muss. Zu den beliebten Tools mit MAM-Funktionen zählen Citrix Endpoint Management und ManageEngine Mobile Device Manager Plus.

MTD

Die MTD-Technologie erkennt und mindert sowohl mobile spezifische Bedrohungen, wie SMS-Phishing, als auch Netzwerkangriffe, wie Man-in-the-Middle-Exploits. MTD-Anbieter wie Zimperium verfolgen das Geräteverhalten und den Netzwerk-Traffic in Echtzeit und gewährleisten so einen proaktiven Schutz vor mobilen Schwachstellen.

ZTNA für Mobilgeräte

ZTNA setzt Zero-Trust-Prinzipien für mobile Geräte auf Netzwerkebene durch. Das Framework überprüft die Identität des Benutzers, den Gerätezustand sowie Details wie Standort und Betriebssystemversion, bevor es den Zugriff auf bestimmte Anwendungen gewährt. ZTNA kann ältere VPNs ersetzen und sorgt für sichere Verbindungen in Unternehmens-LANs, WLANs oder öffentlichen Wi-Fi-Netzwerken. Die IT-Abteilung kann ZTNA entweder in SASE-Plattformen wie Zscaler Private Access integrieren oder die Strategie eigenständig über Produkte wie die Okta Identity Cloud implementieren.

Best Practices für die mobile Netzwerksicherheit in Unternehmen

Die IT-Abteilung eines Unternehmens muss allgemeine sowie mobilgerätespezifische Tools für die Netzwerksicherheit mit umfassenden Richtlinien integrieren, um Datenverletzungen zu verhindern. Administratoren sollten die folgenden Best Practices anwenden, um die mobile Netzwerksicherheit zu stärken:

- Legen Sie klare Richtlinien für die mobile Sicherheit fest: Erstellen Sie Richtlinien für BYOD und unternehmenseigene Smartphones. Fügen Sie Details zur Durchsetzung von Verschlüsselung, MFA und Fernlöschprozessen hinzu.

- Verwenden Sie MFA: Erzwingen Sie MFA für alle Zugriffe. Integrieren Sie dabei IAM mit Zero Trust und SASE, um Identitäten auf allen Mobilgeräten zu validieren.

- Blockieren Sie unsichere WLAN-Verbindungen: Konfigurieren Sie MDM so, dass unsichere WLAN-Verbindungen blockiert werden und für den sicheren Zugriff ZTNA erforderlich ist. Informieren Sie die Benutzer außerdem darüber, wie sie mit einem MTD-Tool risikoreiche Netzwerke erkennen und vermeiden können.

- Integrieren Sie MTD in MDM: Kombinieren Sie MTD mit MDM, um Bedrohungen in Echtzeit zu erkennen.

- Führen Sie regelmäßige Sicherheitsaudits durch: Lassen Sie Audits von Dritten durchführen und setzen Sie Penetrationstests ein, um die MDM- und SASE-Konfigurationen zu überprüfen.

- Automatisieren Sie Geräte-Updates: Erzwingen Sie OS- und App-Updates über MDM, um neu auftretende Schwachstellen zu verhindern. In BYOD-Umgebungen sollten Sie eine MAM-Plattform verwenden, um Unternehmens-Apps zu aktualisieren. Klären Sie die Benutzer darüber auf, warum Software-Updates für die Sicherheit wichtig sind.

- Führen Sie Schulungen für mehr Sicherheitsbewusstsein durch: Informieren Sie Ihre Mitarbeiter über gängige Angriffsvektoren und Best Practices für die Netzwerksicherheit auf Mobilgeräten. Nutzen Sie Online-Sicherheitskurse, simulierte Phishing-Tests und Webinare, um die sichere Nutzung mobiler Geräte zu fördern.