Getty Images/iStockphoto

Ratgeber für mobile Gerätesicherheit am Arbeitsplatz

Mit mobilen Geräten können Mitarbeiter auf Geschäftsdaten zuzugreifen und mit Kollegen kommunizieren. Diese Vorteile verlangen jedoch besondere Sicherheitsanforderungen von der IT.

Unternehmen müssen alle Endpunkte einschließlich mobiler Geräte absichern, die auf Geschäftsdaten zugreifen. Es sind Maßnahmen zu ergreifen, die gewährleisten, dass die Daten nicht in die falschen Hände geraten.

Dieses allgemeine Ziel gilt zwar für alle Arten der Unternehmenssicherheit, vom PC über das Netzwerk bis zu Anwendungen, doch die Sicherheit mobiler Geräte stellt Unternehmen vor besondere Herausforderungen, die es zu bewältigen gilt. Zum Beispiel sind Verlust oder Diebstahl von Mobilgeräten ein viel größeres Problem als bei anderen Endgeräten. Mobile Geräte können auch ohne herkömmliche WLAN- oder Ethernet-Verbindungen betrieben werden, und zwar an jedem Ort, an dem ein gutes Mobilfunksignal vorhanden ist.

Unternehmen sollten sich für mobilitätsspezifische Tools, Produkte und Richtlinien entscheiden, die es den Mitarbeitern ermöglichen, mit ihren mobilen Geräten produktiv zu arbeiten und gleichzeitig die Sicherheit des Geräts und seiner Daten zu gewährleisten.

Welche Rolle spielen mobile Geräte im Geschäftsleben?

Die heutigen Mitarbeiter sind mobiler als jemals zuvor. Dafür sind zahlreiche Faktoren verantwortlich, etwa die Verbreitung von Laptops, Tablets, Smartphones, Hybrid- und anderen mobilen Geräten. Diese Geräte erlauben es den Mitarbeitern, von verschiedenen Orten aus produktiv zu sein, zum Beispiel zu Hause, am Flughafen oder unterwegs.

Remote oder mobil zu arbeiten, ist in Unternehmen und Organisationen jeder Größe ein fest etabliertes Konzept. Mobile Geräte wie Smartphones und Tablets spielen hierbei eine wichtige Rolle. Viele Mitarbeiter haben etwa ihre Smartphones mit Zugriff auf ihre Arbeits-E-Mails und Geschäftsanwendungen immer bei sich. Die am weitesten verbreiteten Smartphone-Betriebssysteme sind iOS von Apple und Android von Google.

Aber mobile Geräte bieten nicht nur die Möglichkeit, von unterwegs aus zu arbeiten. Tablets und Smartphones lassen sich für Point of Sale (POS), Aufzeichnungen, Datenerfassung und Übertragung von Formularen verwenden. Mit der entsprechenden Unterstützung von Zusatzhardware können mobile Geräte sogar als vollwertiger Arbeitsplatz dienen.

Wenn es um den Schutz von Mobilgeräten geht, gibt es bei persönlichen Geräten weitaus mehr Sicherheitsbedenken und -probleme als bei Kioskgeräten, die für einen spezifischen Zweck bestimmt sind. Die Angriffsflächen für Kioskgeräte sind wesentlich kleiner als die für persönliche Smartphones von Mitarbeitern, da auf letzteren mehr Anwendungen zur Verfügung stehen und der Zugang zum Internet nicht eingeschränkt ist. Daher sollten sich Mobile-Sicherheitsrichtlinien vor allem, aber nicht ausschließlich, auf den Schutz dieser Geräte konzentrieren.

Eine weitere häufig anzutreffende Art von mobilen Geräten im Unternehmen sind firmeneigene Mobilgeräte. Einige Unternehmen verfügen über das nötige Kapital, um mobile Geräte für bestimmte Mitarbeiter anzuschaffen. Der Schutz dieser Geräte ist relativ einfach – insbesondere im Vergleich zu persönlichen Geräten, die auf Unternehmensdaten zugreifen. Zudem können IT-Admins strenge Sicherheitskontrollen für diese Geräte anwenden.

Welche Vorteile bieten mobile Geräte am Arbeitsplatz?

Der offensichtlichste Vorteil mobiler Geräte liegt in der Flexibilität, die sie den Mitarbeitern ermöglichen, um von verschiedenen Standorten aus produktiv zu sein. Laptops waren der erste Schritt auf dem Weg zur Mobilität von Unternehmensendpunkten, mobile Geräte wie Smartphones der nächste Schritt. Im Allgemeinen verbessern mobile Geräte aufgrund ihrer Portabilität und ihres Zugriffs auf Mobilfunknetze die Konnektivität, Kommunikation, Zusammenarbeit und das Networking. Die Verfügbarkeit von Unternehmensressourcen erhöht sich durch den Einsatz mobiler Geräte dramatisch.

Benutzer können auf geschäftliche E-Mails, mobile UC-Apps (Unified Communications) wie Microsoft Teams und Slack, spezifische Geschäftsanwendungen sowie andere Apps oder Services zugreifen, die die Produktivität steigern. Davon profitieren vor allem Wissensarbeiter und Führungskräfte, die von unterwegs oder Remote-Standorten aus auf wichtige E-Mails reagieren oder bestimmte Workflows genehmigen müssen.

Die Smartphones der Endnutzer sind nicht der einzige wichtige Anwendungsfall für mobile Geräte in einem Unternehmen. Kioskgeräte, die einem einzigen Zweck dienen, sind ein zentraler Bestandteil zahlreicher Firmen und Betriebe. Tablets, Smartphones und andere mobile Geräte können bei POS-Anwendungen, Kundenregistrierung, digitaler Verzichtserklärung, Dateneingabe und vielem mehr helfen.

Warum brauchen Unternehmen eine Mobile-Sicherheitsrichtlinie?

Es kann schnell passieren, dass mobile Geräte in einer Sicherheitsrichtlinie übersehen werden. Schließlich handelt es sich hierbei selten um den eigentlichen Arbeitsplatz eines Benutzers. Das gilt insbesondere dann, wenn Anwender ihre persönlichen Geräte mit Arbeitsanwendungen und -diensten verbinden, etwa mit dem E-Mail-Server oder der UC-Plattform eines Unternehmens.

Organisationen, die den Zugriff auf Arbeitsdaten über mobile Geräte zulassen, müssen jedoch unbedingt eine Mobile-Sicherheitsrichtlinie festlegen. Es kann hilfreich sein, sich hierbei das Prinzip des schwächsten Glieds in der Kette zu vergegenwärtigen: Unternehmensdaten sind nur so sicher wie das am wenigsten geschützte Gerät, das auf sie zugreift.

Die Sicherheit mobiler Geräte und Daten zu vernachlässigen, führt zu eklatanten Schwachstellen in der gesamten Sicherheitsarchitektur und -richtlinie eines Unternehmens. Daher ist eine Sicherheitsarchitektur für Unternehmen, die auf Mobilgeräte angewiesen sind, essenziell. Diese muss mobilgerätespezifische Richtlinien umfassen wie Acceptable-Use-Richtlinien für Mobilgerätenutzer, Best Practices für die mobile Sicherheit sowie Sicherheitsplattformen oder -dienste.

Vergleich zwischen unternehmenseigenen und BYOD-Geräten

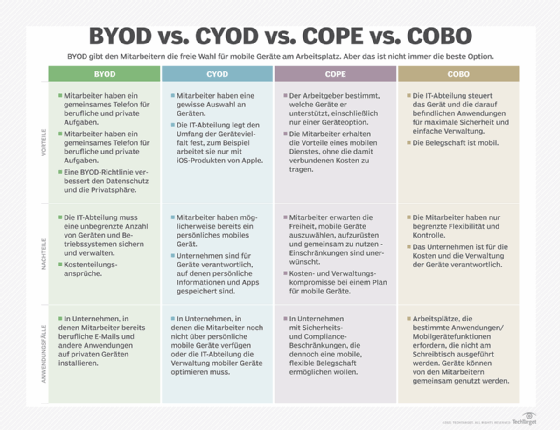

Einer der ersten Schritte bei der Festlegung einer Mobile-Richtlinie ist die Entscheidung, ob die Geräte der Anwender im Besitz des Unternehmens oder der Benutzer sein sollen. Jeder Ansatz hat seine Stärken und Schwächen, die es zu berücksichtigen gilt. Generell bieten unternehmenseigene (Corporate-Owned) Geräte in puncto Management und Sicherheitsrichtlinie mehr Transparenz und Einfachheit. BYOD hingegen ermöglicht den Anwendern mehr Auswahl und Flexibilität.

Wie man sich zwischen unternehmenseigenen und BYOD-Mobilgeräten entscheidet

Die Ausgabe firmeneigener mobiler Geräte an die Benutzer ist die einfachere und teurere Option für Unternehmen. Die größten Vorteile, die ein solcher Ansatz bietet, liegen in den Sicherheits- und Managementmöglichkeiten für die IT. Unternehmen können die Geräterichtlinien so restriktiv handhaben, wie sie wollen, ohne sich Sorgen machen zu müssen, dass sie den Datenschutz und die Privatsphäre der Benutzer auf ihren persönlichen Geräten verletzen. Die Nutzer zeigen eher Verständnis, wenn es sich um ein Gerät handelt, das sie nicht selbst gekauft haben. Auch die Bereitstellung von App- und Betriebssystem-Updates ist bei voller Gerätekontrolle einfacher, da die Benutzer ihre persönlichen Geräte in der Regel lieber nach ihrem eigenen Zeitplan aktualisieren.

Ein unternehmenseigenes Geräteprogramm eignet sich nicht für jede Situation. Beispielsweise müssen Unternehmen, die Benutzern mobile Geräte zur Verfügung stellen, diese Hardware bezahlen. Firmen haben zwar die Möglichkeit, mit Smartphone-Herstellern günstige Verträge auszuhandeln – aber selbst mit Rabatten können sich die Kosten für die gesamte Hardware schnell summieren. Größere Unternehmen haben dieses Problem unter Umständen nicht, wenn es um Ressourcen für die Anschaffung mobiler Geräte geht. Aber kleine Unternehmen oder Firmen mit knappem Budget möchten diese Ausgaben vielleicht nicht auf sich nehmen.

Darüber hinaus müssen Unternehmen entscheiden, ob die von ihnen zur Verfügung gestellten Geräte von den Benutzern auch als persönliche Geräte verwendet werden dürfen. Die Nutzer dürften die Flexibilität eines solchen COPE-Geräts (Corporate-Owned, Personally Enabled) zu schätzen wissen. Viele Benutzer besitzen jedoch bereits ein eigenes Smartphone oder andere mobile Geräte, bevor sie zu einem Unternehmen kommen, so dass dies nicht unbedingt notwendig ist. Der COBO-Ansatz (Corporate-Owned, Business-Only) hingegen ermöglicht Unternehmen ein sehr hohes Maß an Kontrolle über das Gerät, seine Sicherheits- und Datenschutzrichtlinien, sein Update-Schema und vieles mehr.

Für viele Unternehmen dürfte BYOD die einfachste und unkomplizierteste Option zur Bereitstellung von Geräten sein. Das Unternehmen muss nicht für jeden neuen Mitarbeiter ein neues Mobilgerät anschaffen, und die Benutzer können ein einziges Gerät für berufliche wie private Zwecke verwenden. Das Mitführen mehrerer mobiler Geräte könnte zu einem schlechten Benutzererlebnis und Frustration der Mitarbeiter führen. Der BYOD-Ansatz ist simpel, kann aber verglichen mit COPE und COBO zu komplexeren Sicherheitsrichtlinien und einer aufwendigeren Verwaltung führen.

Zum Beispiel müssen die Benutzer den Bedingungen des Unternehmens für die Gerätenutzung und der Mobile-Richtlinie zustimmen, bevor sie ihre persönlichen Geräte für geschäftliche Aufgaben nutzen dürfen. Dies könnte obligatorische Betriebssystem- oder App-Updates für die Sicherheit, Management-Agents auf dem Gerät und eine generelle Einschränkung der Privatsphäre der Nutzer bedeuten. Es gibt zudem das Problem der Kostenaufteilung. Einigen Nutzern – insbesondere jenen, die viel mit ihren mobilen Geräten arbeiten – entstehen zusätzliche Kosten, etwa für Datennutzung, Gerätereparaturen oder sogar den Austausch von Geräten. Wenn Unternehmen eine Richtlinie erarbeiten können, die diese BYOD-Faktoren berücksichtigt, dann könnte BYOD eine ideale Option sein.

Vergleich zwischen BYOD und Corporate-Owned für die Sicherheit

Ganz allgemein bieten firmeneigene Geräte eine höhere Sicherheit für Unternehmen. Dies ist darauf zurückzuführen, dass der IT-Administrator die Geräte im Vergleich zu BYOD-Bereitstellungen genauer kontrollieren kann. Eine BYOD-Sicherheitsrichtlinie muss gewährleisten, dass die Benutzer das von einem Unternehmen geforderte Maß an Gerätekontrolle akzeptieren. Infolgedessen ist es wahrscheinlicher, dass Unternehmen großzügigere Sicherheitsrichtlinien festlegen, um die Akzeptanz der Benutzer nicht zu gefährden.

Bei firmeneigenen Geräten gibt es diese Unklarheit hinsichtlich der Benutzerakzeptanz nicht. IT-Admins könnten etwa eine Richtlinie einführen, die die Remote-Löschung von Geräten erlaubt, ohne sich Gedanken über das Löschen der persönlichen Gerätedaten eines Benutzers zu machen.

IT-Administratoren sollten beachten, dass das Sicherheitsniveau einer Mobile-Richtlinie auf den von der IT implementierten Kontrollen basiert und nicht auf dem Eigentumsmodell für das Gerät. Für unternehmenseigene Geräte ist der Weg zu einer starken Mobile-Sicherheitsrichtlinie jedoch einfacher.

Welche Risiken und Schwierigkeiten sind mit der mobilen Gerätesicherheit verbunden?

Die Vorteile mobiler Geräte sind vielfältig und lassen sich für zahlreiche Anwendungsfälle nutzen. Allerdings ergeben sich durch Mobilgeräte auch mehr Angriffsflächen und andere Herausforderungen, denen sich die IT und die Endbenutzer stellen müssen.

Es herrscht zwar der Eindruck, dass mobile Geräte nicht anfällig für Bedrohungen sind, aber das ist absolut nicht der Fall. Wie bei jedem Endpunkt können Hacker den ein- und ausgehenden Traffic des Geräts abfangen, Benutzer zum Herunterladen von Malware verleiten und über eine kompromittierte Netzwerkverbindung auf die Daten der Anwender zugreifen.

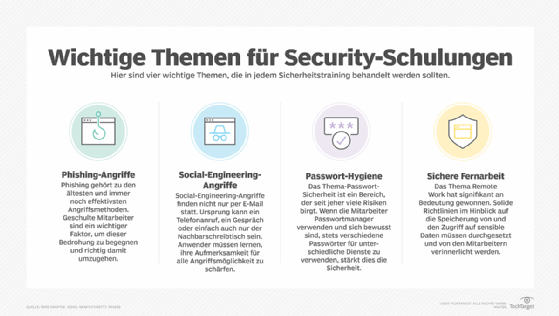

Darüber hinaus sind mobile Geräte im Gegensatz zu typischen Endpunkten zusätzlichen Bedrohungen ausgesetzt: sie gehen häufiger verloren oder werden gestohlen. Außerdem kommen Social-Engineering-Angriffe aufgrund der zahlreichen Vektoren, die Mobilgeräte ermöglichen, extrem oft vor. Phishing-Attacken, die auf die mobilen Geräte bestimmter Mitarbeiter abzielen, können SMS-Nachrichten, E-Mail-Konten, Nachrichten über zahlreiche Social-Media-Apps oder sogar bösartige Links in Browsern nutzen.

Auch die Integration mobiler Geräte in bestehende Backend-Systeme, ältere und benutzerdefinierte Anwendungen sowie Services, die auf Endpunkte wie PCs und Laptops zugeschnitten sind, kann ein Problem darstellen. Es ist zwar äußerst praktisch, Benutzern den Zugriff auf E-Mail und grundlegende Unternehmensdienste zu ermöglichen. Aber die Kosten für die Bereitstellung und Verwaltung dieser mobilen Geräte rentieren sich für bestimmte Firmen unter Umständen nicht, wenn sie nicht auf alle Unternehmenssysteme zugreifen können. Die meisten Anbieter von Unternehmenstechnologie sind sich der Rolle mobiler Geräte bewusst und offerieren Produkte und Services, die sich für Mobilgeräte eignen. Aber diese Unterstützung ist nicht generell gegeben. Das gilt insbesondere für individuell angepasste und Legacy-Anwendungen.

Diese Kompatibilitätsaspekte können sich auch zu größeren Compliance-Problemen entwickeln. In stark regulierten Bereichen, wie bei Behörden oder im Finanz- und Gesundheitswesen, kann es schwierig sein, Mobilität zu ermöglichen und gleichzeitig die jeweiligen gesetzlichen Bestimmungen einzuhalten.

Schritte zur Definition und Umsetzung einer mobilen Sicherheitsrichtlinie

Unternehmen können die Sicherheitsrisiken und Schwachstellen von Mobilgeräten mit einer spezifischen und effektiven Richtlinie für mobile Geräte reduzieren. Das gilt vor allem für die Komponenten der mobilen Sicherheit dieser Richtlinie.

Mobile-Richtlinien sollten nicht nur detailliert und umfassend sein, sondern auch in hohem Maße auf die Anforderungen des Unternehmens zugeschnitten werden. Obwohl es hilfreich sein kann, eine Mobile-Richtlinie anhand einer Vorlage zu erstellen, müssen Unternehmen bestimmte Komponenten festlegen. Dazu gehören die zulässige Gerätenutzung, die Richtlinie zum Gerätebesitz, die Datenschutzrichtlinie und die Angabe, welche Daten das Unternehmen einsehen kann. Die Richtlinie sollte zudem erläutern, welche Sicherheits- und Management-Agenten auf dem Gerät vorhanden sind und welche Maßnahmen ein Unternehmen ergreifen darf, um die Datensicherheit zu gewährleisten – zum Beispiel, ob ein kompromittiertes Gerät remote gelöscht oder ein gefährdetes Gerät remote gesperrt werden kann.

Wenn die IT zusammen mit der Geschäftsleitung die Mobile-Sicherheitsrichtlinie auf den Weg gebracht hat, gibt es noch einiges zu tun. Unternehmen müssen sich überlegen, wie sie diese Richtlinie am besten formulieren und den Endbenutzern kommunizieren. Eine Richtlinie ist nur dann wirksam, wenn die Anwender sie verstehen und befolgen. Idealerweise sollten Benutzer die Dokumentation während des Onboarding-Prozesses durchgehen.

Unternehmen sollten festhalten, wer die Mobile-Richtlinie kennen muss, und sicherstellen, dass jeder Benutzer, der mit einem mobilen Gerät auf Geschäftsdaten zugreift, die erforderlichen Dokumente gelesen und die entsprechenden Sicherheitsschulungen absolviert hat.

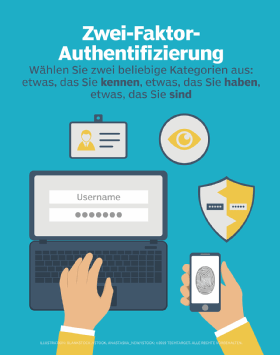

Weitere bewährte Praktiken und Maßnahmen für die mobile Sicherheit

Da mobile Geräte eher gestohlen werden können als Laptops und PCs, gilt es, darauf zu achten, dass sie über robuste Authentifizierungsmechanismen verfügen. Unternehmen können stärkere mobile Authentifizierungsstrategien vorschreiben, etwa mindestens acht Zeichen für Gerätepasswörter anstelle von PINs, die nur aus Zahlen bestehen, oder sogar eine Zwei-Faktor-Authentifizierung. Der Zwei-Faktor-Ansatz könnte einen Passcode durch zusätzliche Maßnahmen ergänzen, wie biometrische Faktoren (üblicherweise ein Fingerabdruck- oder Iris-Scan), eine Überprüfung des Benutzerstandorts oder ein sekundäres Authentifizierungsgerät, zum Beispiel eine ID-Karte oder einen Chip.

Ein direkter Gerätediebstahl ist bei weitem nicht die einzige Methode, wie Hacker mobile Geräte ins Visier nehmen. Cyberkriminelle greifen Mobilgeräte häufig über öffentliche WLANs an. Da diese Netzwerke oft keine Authentifizierung erfordern, können Hacker ungeschützte Geräte attackieren, die mit diesem Netzwerk verbunden sind.

Darüber hinaus richten einige Hacker ihre eigenen öffentlichen WLANs ein, die sich als kostenloser Internetzugang von Geschäften wie Cafés oder Restaurants ausgeben. Unternehmen sollten den Zugang zu ungesichertem öffentlichem Wi-Fi nach Möglichkeit über eine Managementkonsole einschränken und mindestens in der Schulung und Dokumentation zur mobilen Sicherheit auf diese Gefahren hinweisen.

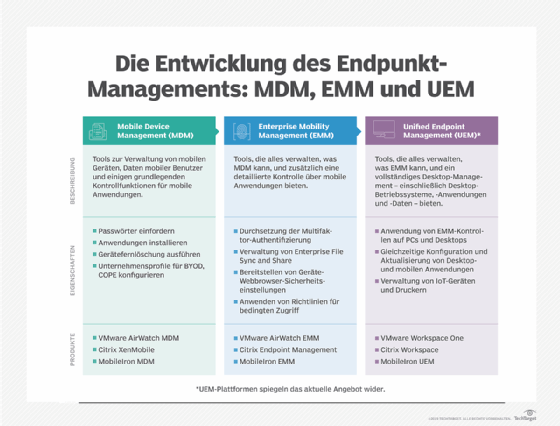

Diese Best Practices können eine starke Mobile-Sicherheitsrichtlinie darstellen, aber IT-Administratoren müssen auch darüber nachdenken, wie sie diese Kontrollen durchsetzen können. Der am weitesten verbreitete Ansatz zur Durchsetzung mobiler Richtlinien sind MDM-Plattformen (Mobile Device Management). Anbieter fassen diese Managementplattformen oft in größeren Paketen zusammen, beispielsweise Enterprise Mobility Management (EMM) und Unified Endpoint Management (UEM).

Die größeren Angebote beinhalten umfangreichere Verwaltungsmöglichkeiten. EMM etwa beinhaltet neben MDM-Kontrollen auch MAM-Funktionen (Mobile Application Management). UEM umfasst alle EMM-Funktionen und erweitert sie auf alle Arten von Endpunkten, unter anderem Laptops und PCs.

Die meisten EMM- und UEM-Plattformen enthalten sowohl MDM- als auch MAM-Funktionen. Unternehmen sollten ebenfalls MTD-Plattformen (Mobile Threat Defense) berücksichtigen, die modernere Sicherheitsmanagementfunktionen an Bord haben als MDM oder MAM. Einige MTD-Plattformen bieten zum Beispiel Phishing- und Spam-Filter, Berichte über den Gerätezustand, Malware-Scans und Verhaltensanalyse.

IT-Administratoren müssen eine MDM-Plattform und andere unterstützende Technologien finden, die ihre Anforderungen an die Gerätesicherheit und -verwaltung erfüllen. IT-Administratoren sollten mit den Führungskräften zusammenarbeiten und eine sorgfältige Marktanalyse durchführen, bevor sie das passende Produkt auswählen. Es kann zum Beispiel hilfreich sein, mit Produktdemos zu arbeiten, mit Anbietern direkt zu sprechen und sich von unabhängigen Experten beraten zu lassen, die Angebote für die Sicherheit und das Management von mobilen Geräten bewerten.