Have a nice day - stock.adobe.c

Was sind die gängigen Methoden zur Authentifizierung?

Die sichere Authentifizierung von Anwendern und Geräten ist eine wichtige Säule der Gesamtsicherheit, um den Zugriff auf Anwendungen und Daten im Unternehmen zu regeln.

Bei der digitalen Authentifizierung wird überprüft, ob ein Anwender oder ein Gerät oder ein Dienst, tatsächlich der- oder dasjenige sind, das sie vorgeben zu sein. Dies erfolgt, um beispielsweise Zugang zu sensiblen Anwendungen, Daten oder Diensten zu ermöglichen. Dabei existieren mehrere Ansätze, um die Authentizität zu überprüfen. Nachfolgend haben wir die derzeit gängige Authentifizierungsmethoden und Anmeldeverfahren in einem Überblick zusammengefasst.

Eindeutige Passwörter

Für die meisten Anwender in Unternehmen dürfte beim Thema Authentifizierung zunächst die Kombination aus Benutzername und Passwort die gängige Variante sein. In Unternehmen gehörten Passwörter nach wie vor zu den gebräuchlichsten Authentifizierungsmethoden. Dabei verfügen Anwender und Geräte über einen Benutzernamen, der nicht geheim ist. Dieser Benutzername wird mit einem eindeutigen und geheimen Passwort kombiniert. Dieses Passwort ist ausschließlich dem Benutzer bekannt und erlaubt den Zugriff auf Unternehmensdaten, Anwendungen oder Dienste. Diese Methode der Anmeldung funktioniert durchaus, kann Anwender jedoch bei einer großen Anzahl von Passwörtern für unterschiedliche Dienste und Zugänge vor Herausforderungen stellen. Dies ist einer der Gründe, warum im Unternehmensumfeld Technologien wie Single Sign-On (SSO) so populär geworden sind. Benutzer müssen sich dann nur ein einziges geheimes Kennwort merken, dass sie authentifiziert und ihnen den Zugang zu mehreren Unternehmensdiensten ermöglicht.

Biometrische Authentifizierung

Es ist mittlerweile üblich, dass Geräte wie Smartphones, Tablets und PCs biometrische Technologien in ihre Hardware integrieren, um eine digitale Authentifizierung zu ermöglichen. Am häufigsten werden Fingerabdrücke und Gesichtserkennung verwendet; andere biometrische Verfahren sind Handgeometrie, Netzhaut- und Iris-Scans, Spracherkennung und signaturbasierte Analyse. Obwohl biometrische Verfahren beliebt sind, werfen sie Bedenken hinsichtlich des Datenschutzes und der Sicherheit auf, mit denen sich ein Unternehmen auseinandersetzen muss. Es ist wichtig, sowohl die Vor- als auch die Nachteile der biometrischen Authentifizierung zu kennen.

Multifaktor-Authentifizierung (MFA)

Bei der Multifaktor-Authentifizierung (MFA) verifizieren Benutzer ihre Identität mithilfe von zwei oder mehr Methoden. Eine häufig verwendete Form der MFA ist die Zwei-Faktor-Authentifizierung (2FA), bei der der Standardprozess der Abfrage eines Benutzernamens und eines Passworts um eine zweite Verifizierungsebene erweitert wird. Diese zweite Ebene der 2FA kann eine Textnachricht an eine bestimmte Mobiltelefonnummer, die Verwendung von Hardware- und Software-Token, biometrische Authentifizierung oder Push-Benachrichtigungen an den Benutzer umfassen.

Adaptive Authentifizierung

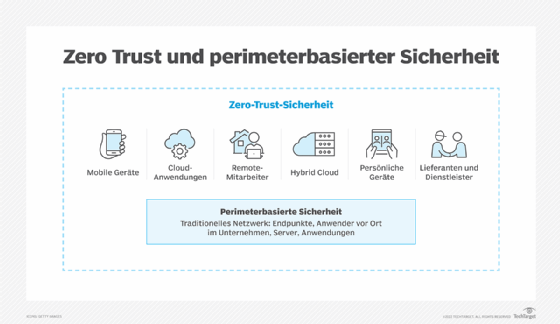

Dieser Ansatz, der mit der risikobasierten Authentifizierung verwandt ist, ermöglicht es einem Sicherheitsteam, Authentifizierungsrichtlinien festzulegen, um den Zugriff auf der Grundlage einer langen Liste von Faktoren zu gewähren oder zu verweigern, darunter IP-Adresse, Benutzerrolle, Standort, Gerät, Vertraulichkeit der Daten, auf die zugegriffen wird, und andere Risikofaktoren. Diese kontextbasierten Elemente der adaptiven Authentifizierung bilden die Grundlage des Zero-Trust-Modells. Mit einer Zero-Trust-Strategie legt eine Organisation die Benutzer- und Geräteauthentifizierung auf ein striktes Minimum fest, sodass, wie der Name schon sagt, IAM-Systeme (Identity and Access Management) standardmäßig niemandem vertrauen. Diese Ablehnung des Konzepts des impliziten Vertrauens erfordert eine strenge, fast kontinuierliche Authentifizierung – im Gegensatz zu einer einmaligen Überprüfung an der Sicherheitsgrenze.

Verhaltensbasierte Authentifizierung

Die verhaltensbiometrische Authentifizierung kann die Analyse der Dynamik von Tastenanschlägen oder der Merkmale der Mausnutzung umfassen. Um einen Benutzer oder ein Gerät zu verifizieren, analysiert die KI Benutzerdaten oder das typische Computerverhalten eines Geräts. Wenn dieses Verhalten von vordefinierten Basiswerten abweicht, wird eine Sperrung der Zugriffsberechtigung des Benutzers oder Geräts ausgelöst.

Geräteerkennung

Plattformen für das Endpunkt-Sicherheitsmanagement können autorisierte Hardware erkennen und sofort den Zugriff auf bestimmte Netzwerkressourcen ermöglichen. Diese Art der Authentifizierung ist besonders wichtig für Unternehmen, die Benutzern den Zugriff auf Geschäftsanwendungen auf persönlichen Geräten ermöglichen. Es handelt sich um eine zusätzliche Vorsichtsmaßnahme, um sicherzustellen, dass nur Geräte, die als geeignet erachtet werden, eine Verbindung zum Netzwerk herstellen können.