Fotolia

Die 4 größten mobilen Sicherheitsbedrohungen für Unternehmen

Mobile Sicherheitsbedrohungen gibt es zuhauf, von Phishing bis zu Zero-Day-Exploits. Sie sollten mehrere Sicherheitsebenen nutzen, um sich vor diesen vier Gefahren zu schützen.

Es ist ein weit verbreiteter Irrglaube, dass mobile Geräte nicht von Malware oder Viren befallen werden oder davor geschützt werden müssen. Doch genau wie bösartige Software auf einem Desktop-Computer kann auch mobile Malware in Form von Ransomware, Spyware, Trojanern und mehr auftreten.

Laut Statista soll sich die Zahl der Smartphone-Nutzer 2024 weltweit auf 4,74 Milliarden belaufen. Bis zum Jahr 2028 sollen es dann 5,14 Milliarden sein. Für Deutschland geht Statista 2022 von 67,6 Millionen Smartphone-Besitzern aus, das entspricht etwa 81 Prozent der Gesamtbevölkerung. Unternehmen weiten ihre Work-from-Home-Praktiken sowie BYOD- und COPE-Strategien für mobile Geräte aus, um die Anforderungen von mobilen Arbeitskräften zu erfüllen. Obwohl viele Firmen in MDM-Tools (Mobile Device Management) investiert haben, ist die Mehrheit der mobilen Endpunkte immer noch nicht vor Bedrohungen wie Phishing, Malware und Exploits für mobile Betriebssysteme geschützt.

Um diese kritischen Endgeräte zu schützen, müssen Unternehmen die wichtigsten mobilen Sicherheitsbedrohungen kennen und wissen, wie die IT-Abteilung dagegen vorgehen kann.

1. Phishing

Mit der zunehmenden Verbreitung von Mobiltelefonen am Arbeitsplatz können Spam-Nachrichten und Spam-Anrufe eine ernsthafte Bedrohung für die Unternehmenssicherheit sein. Phishing ist einer der häufigsten Ansatzpunkte, um einen Angriff zu starten. Phishing beschreibt Arten von Angriffen, bei denen sich der Cyberkriminelle als seriöse Person oder Firma ausgibt. Das geschieht meist per E-Mail oder Telefonanruf. Auf Mobilgeräten werden viele Daten gespeichert, und ein Großteil davon befindet sich in E-Mail-, Text- und anderen Messaging-Apps.

Viele Unternehmen investieren in Web-Gateways, Proxies und Next-Generation Firewalls, um die Sicherheit zu erhöhen. Hacker finden jedoch Lücken in diesen Lösungen, wie Angriffe, die nicht über den Unternehmens-Account laufen, sondern die persönlichen E-Mails und Textnachrichten eines Mitarbeiters nutzen. Im Jahr 2022 erlitt der Videospielhersteller Activision eine Datenschutzverletzung, nachdem ein Mitarbeiter auf einen bösartigen Link in einer SMS-Phishing-Nachricht (Smishing) geklickt hatte. Die Hacker, die hinter dem Angriff standen, konnten dann auf sensible Mitarbeiterdaten zugreifen.

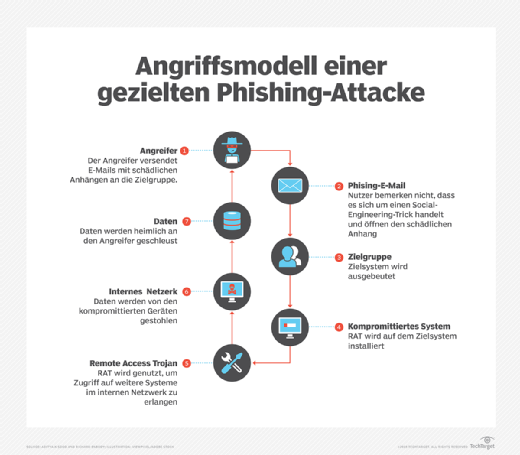

Wie Social Engineering Phishing als Waffe einsetzt

Cyberkriminelle können Social Engineering verwenden, um Benutzer zu recherchieren, die sie angreifen möchten. Dabei suchen sie nach Schlüsselattributen wie dem Unternehmen, in dem die Opfer arbeiten, deren beruflicher Position, den letzten Posts und Updates. Ein solcher Ansatz wird manchmal als Spear Phishing bezeichnet. Diese Informationen verraten den Hackern Einstiegspunkte, um das Vertrauen der Benutzer zu gewinnen, in der Regel über E-Mails oder Posts in sozialen Netzwerken und Messaging. Ihr Ziel ist es, den Nutzer dazu zu bringen, sensible Unternehmensdaten und -informationen zu teilen. Während Technologie eine wichtige Rolle beim proaktiven Schutz von Geräten und Anwendern spielt, besteht die Gefahr von Social Engineering darin, dass es auf menschlichem Fehlverhalten beruht. Hackern ist es dadurch möglich, über Phishing-Seiten und Schadsoftware einzudringen.

Phishing-Seiten sind oft URLs, die per Link geöffnet werden. Diese bösartigen URLs sehen oft ähnlich aus wie eine authentische Website, um Nutzern vorzugaukeln, dass sie sich auf der echten Website befinden. Phishing-Angreifer verwenden:

- E-Mails, die sowohl an den Unternehmens- als auch den privaten Account gerichtet sein können;

- Texte oder Nachrichten von Anwendungen wie Facebook Messenger, WhatsApp und iMessage; und

- soziale Plattformen wie Facebook, Twitter und Instagram.

Vorbeugende Maßnahmen für Phishing-Angriffe auf mobile Geräte

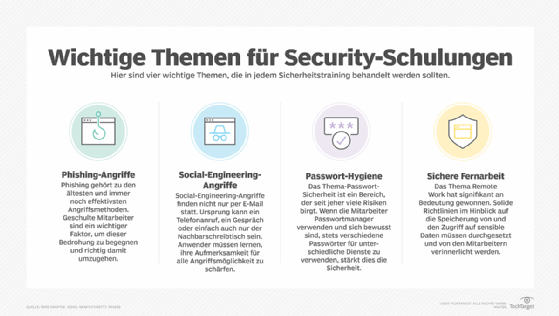

Die erste und beste Verteidigungslinie ist die Schulung der mobilen Nutzer. Informieren Sie Mitarbeiter und alle anderen Personen mit Zugang zum Unternehmen darüber, wie Phishing-Angriffe aussehen, einschließlich der verschiedenen Phishing-Methoden, zum Beispiel Smishing und Voice-Phishing (Vishing). Die Mitarbeiter sollten wissen, wie sie eine Phishing-Nachricht erkennen und was sie tun sollen, wenn sie eine solche erhalten.

Verwenden Sie Mobile Threat Defense (MTD), um Geräte und Endbenutzer vor Phishing-Attacken zu schützen. MTD-Tools sichern Geräte durch Scannen und Erkennung auf dem Gerät, wobei fortschrittliche Algorithmen und Filter zum Einsatz kommen, um Angriffe in Echtzeit zu unterbinden. Wenn ein Gerät gehackt wird, kann MTD-Software es schnell unter Quarantäne stellen und so einen möglichen Datenverlust verhindern.

2. Schadsoftware

Bösartige Apps sind darauf ausgelegt, persönliche und Unternehmensdaten zu sammeln und an Dritte zu übertragen.

Offizielle App-Stores wie der Apple App Store und Google Play setzen viele Kontrollmechanismen ein, um schädlichen Code zu verhindern. Apple überprüft Apps, und Google Play nutzt den Dienst Google Play Protect. Es ist jedoch bekannt, dass Apps diese Prozesse immer wieder austricksen. Außerdem können Nutzer bei offenen mobilen Betriebssystemen wie Android Anwendungen aus anderen Quellen installieren, was die Chance erhöht, Opfer von Cyberkriminellen zu werden.

Wie Sie den Download schädlicher Apps blockieren

Unternehmen können in MDM als erste Verteidigungslinie gegen bösartige Anwendungen investieren. IT-Administratoren haben die Möglichkeit, verschiedene mobile Anwendungen zu blockieren und andere für die Geräte zuzulassen, die sie im MDM-System registriert haben. MDM-Tools verfügen auch über andere Sicherheitsrichtlinien, um Datenverluste zu verhindern. Für einen erweiterten Schutz in Echtzeit können Unternehmen MDM durch ein MTD-Tool ergänzen. MTD-Software erkennt und bekämpft bösartiges Verhalten einer Anwendung oder einen Zero-Day-Angriff, bei dem Hacker eine Schwachstelle in legitimer Software ausnutzen, bevor der Hersteller ein Patch dafür bereitstellen kann. MTD-Tools stellen das Gerät unter Quarantäne oder trennen es von der Verbindung, um die Auswirkungen des Angriffs zu minimieren.

Informieren Sie die Anwender von Mobilgeräten über Sicherheitsrisiken und Änderungen, um das Herunterladen von Phishing- und bösartigen Apps zu verhindern. Entwickeln Sie eine Sicherheitsrichtlinie für mobile Geräte, damit diese Benutzer die Bedeutung der Gerätesicherheit verstehen und wissen, wie sie ein Gerät verwenden, das auf Unternehmensdaten zugreift. Diese Richtlinien müssen alle möglichen Faktoren berücksichtigen, mit denen Benutzer und IT-Administratoren während ihres Arbeitstages konfrontiert werden könnten. Dazu gehören Acceptable Use Policies, Richtlinien zum Gerätebesitz, eine Strategie für mobile Updates, Erweiterungen bestehender Sicherheitsrichtlinien und vieles mehr. IT-Administratoren können diese Richtlinien durch eine Kombination von Tools und Plattformen wie MTD, MDM und Enterprise Mobility Management (EMM) sowie durch sanfte Verwaltungsmethoden wie Endanwenderschulungen und Dokumentation durchsetzen.

3. Unsicheres WLAN und Netzwerk-Spoofing

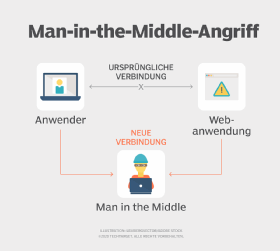

Aufgrund von Spoofing und unsicheren Netzwerken müssen die Mitarbeiter darauf achten, wie sie sich mit Unternehmensressourcen verbinden. Angreifer können Wi-Fi-Netzwerke leicht imitieren, um den Geräteverkehr abzufangen. Offene oder kostenlose WLAN-Hotspots sind berüchtigt für Man-in-the-Middle- und ähnliche Angriffe, bei denen der Angreifer den Netzwerk-Traffic von Geräten abfängt und abhört. In vielen Fällen muss der Benutzer keine Aktionen auf dem Gerät durchführen, damit der Angriff stattfinden kann. Zum Beispiel könnte sich ein Smartphone mit einem bekannten Netzwerk verbinden, zum Beispiel in einem Café. Wenn es nicht anders konfiguriert ist, wird ein Smartphone immer versuchen, sich automatisch mit einem bekannten Netzwerk zu verbinden, wenn es wieder in Reichweite ist. Mit einer Taktik, die als Spoofing bezeichnet wird, kann sich der Hacker als der identische Service Set Identifier (SSID) ausgeben, also als den Namen des ursprünglichen Netzwerks verwenden. Cyberkriminelle nutzen diese Methode, um sensible Informationen zu sammeln, ohne dass der Nutzer des Mobilgeräts davon weiß.

Wie Sie Netzwerk-Spoofing stoppen

IT-Organisationen können MDM nutzen, um WLAN-Richtlinien auf unternehmenseigenen und BYOD-Endgeräten durchzusetzen, einschließlich der Zulassung bestimmter SSIDs. Darüber hinaus kann ein MDM Richtlinien zum Schutz vor Datenverlust und zur Verschlüsselung erzwingen, um mobile Geräte zu schützen. Unternehmen können eine MDM-Lösung auch mit einem MTD-Tool ergänzen, um bösartiges Verhalten, beispielsweise Man-in-the-Middle-Angriffe, besser erkennen zu können.

4. Unzureichend mit Updates versorgte Geräte und Anwendungen

Endpunkte und Anwendungen immer auf dem neuesten Stand zu halten, ist eine der besten Möglichkeiten, um die Sicherheit von Unternehmensdaten und -informationen zu gewährleisten. Updates und Patches fallen in die Kategorie der Cyberhygiene, ebenso wie komplexe Passwörter und Multifaktor-Authentifizierung (MFA). Ungepatchte Geräte und Anwendungen enthalten häufig Exploits und Schwachstellen, die Angreifer auszunutzen versuchen, um an persönliche und Unternehmensdaten zu kommen.

Wie Sie up to date bleiben

Sowohl Apple als auch Google veröffentlichen Updates, um Sicherheitslücken und Exploits zu patchen. Damit sollen zukünftige Angriffe verhindert und das Potenzial für Zero-Day-Schwachstellen eingeschränkt werden. Für Android hat Google begonnen, monatliche Sicherheits-Patches zu veröffentlichen, die andere Gerätehersteller für ihre Kunden implementieren können. Auch Apple handelt proaktiv und bringt pro Jahr mehrere Updates für seine mobilen Betriebssysteme heraus, um für die Sicherheit der Geräte zu sorgen. Unternehmen können über ein MDM-Tool Richtlinien für Geräteaktualisierungen durchsetzen und Anwendungs-Updates verwalten.