Jonathan Stutz - stock.adobe.com

Zero-Trust-Modell für mobile Geräte: Misstrauen als Prinzip

Mobilgeräte sind in Unternehmen zunehmend das primäre Arbeitsmittel. Infolge werden sie zum Zielobjekt Nummer 1 für Cyberkriminelle, meint Peter Machat von MobileIron.

Lange Zeit war der Bereich der Smartphones und Tablets sicherheitstechnisch unauffällig. Die Security-Schlachten tobten im traditionellen PC-Bereich, der Mobile-Sektor schien weniger angreifbar zu sein. So konzentrierten sich die meisten Unternehmen auch ausschließlich darauf, der Außenwelt zu misstrauen und steckten immense Summen in die traditionelle Abschottung der Unternehmensinfrastruktur. Die zunehmend erfolgreicheren Hacking-Versuche auf mobile Endgeräte bedrohen jetzt jedoch auch die internen Netzwerke.

Der Grund ist klar: Mobilgeräte sind mittlerweile immer öfter die primären Arbeitswerkzeuge in den Unternehmen. Bestehende UEM-Systeme (Unified Endpoint-Management) müssen daher erweitert werden und ganz allgemein ist Misstrauen als Prinzip (Zero-Trust-Modell) der beste Schutz.

Nur ein Beispiel: Glaubt man Sicherheitsspezialisten, dann ist in den letzten sechs Monaten die Zahl betrügerischer Apps (die harmlos tun, aber kriminell agieren) um 550 Prozent gestiegen, so eine Aussage von McAfee auf dem Mobile World Congress in Barcelona [1]. Neben unsicheren Wi-Fi-Zugängen, über die viele sorglos und gedankenlos mit ihrem Mobilgerät auf sensible Geschäftsdaten zugreifen, stellen Spionage-Apps die gefährlichsten Angriffsvektoren im Mobile-IT-Bereich dar. Ins interne Netzwerk gebracht, können sie die gesamte Infrastruktur eines Unternehmens gefährden. Und in beiden Bereichen bieten UEM-Systeme, die die Mobilgeräteflotte eines Unternehmens verwalten, zunächst einmal wenig bis gar keinen Schutz.

Denn UEM-Systeme sind richtig und wichtig, wenn es darum geht, Unternehmens-Mobilgeräte weitgehend automatisch einzurichten, dauerhaft richtlinienkonform zu halten und ungewollte Datenabflüsse zu unterbinden. Für die Entdeckung und Abwehr ausgebuffter betrügerischer Apps sind die Lösungen zumindest in ihrer ursprünglichen Ausstattung nicht ausgelegt.

UEM-Systeme müssen erweitert werden

Eine Erweiterung der Systeme in Richtung Gefahrenerkennung und Gefahrenabwehr liegt also nahe. So genannte Reputationssoftware wie AppVisory ist hier schon länger im Gebrauch und sicher eine wichtige Komponente. Sie durchleuchtet eine App mit statischen und dynamischen Methoden, um Schwachstellen und Risikopotenziale zu identifizieren.

Doch Fahrlässigkeit ist das eine, knallharte Betrugsabsicht das andere, sprich betrügerische Apps sind ein ganz anderes Kaliber als schlampig programmierte Software. Um betrügerische Apps sowie andere kriminelle Angriffe zu erkennen und unschädlich zu machen, sind leistungsfähige Früherkennungslösungen für die mobile Welt – MTD-Systeme (Mobile Threat Defense) – notwendig. Nur diese werden der heutigen Gefahrenlage gerecht.

Die gute Nachricht: Derartige Mobile-Threat-Defense-Systeme werden mittlerweile zusammen mit vielen UEM-Systemen angeboten, fast immer aber als zusätzliche Komponente, die extra ausgerollt werden muss. Die weniger gute: UEM- und MTD-System bilden in den meisten Fällen keine einheitliche Lösung, sodass der angestrebte Schutz nicht wirklich erreicht wird.

Entsprechende Früherkennungssysteme kommen einerseits von Unternehmen, die man aus dem traditionellen IT-Sicherheitsbereich kennt und die sich meist durch entsprechende Zukäufe in diesem Sektor fit gemacht haben (zum Beispiel Checkpoint oder Symantec) und andererseits von Unternehmen, die originär aus dem Mobile Security-Sektor kommen, wie Lookout, Kaymera, Pradeo oder Zimperium. Eine dritte Gruppe sind UEM-Anbieter, die ihr UEM-System um MTD-Lösungen angereichert haben. Beispiele dafür sind BlackBerry und MobileIron. Der letztgenannte Anbieter hat zusätzlich noch die Besonderheit, dass er sein Frühwarnsystem direkt in den UEM-Client integriert hat, so dass es keinerlei Maßnahmen seitens des Nutzers erfordert, um es zu aktivieren. Der Nutzer kann es nicht deaktivieren, etwa um Zeit zu sparen, scheinbar überflüssige Meldungen zu vermeiden oder schlicht um den Freiheitsdrang an falscher Stelle auszuleben.

Und noch etwas anderes ist sehr wichtig: MTD-Systeme müssen auch offline funktionieren. Die beste Forensik nützt nichts, wenn die Analyse in der Cloud passiert. Denn was wird wohl ein Cyberkrimineller zuerst abschalten? Natürlich WLAN und Mobilfunk – und zwar so schnell, dass das Gerät keine Antwort mehr bekommen kann. Also müssen Angriffserkennung und geeignete Gegenmaßnahmen direkt auf dem Gerät erfolgen.

Mobile-Threat-Detection-Lösungen sind mittlerweile unabdingbar

In der Regel arbeiten MTD-Lösungen mit Machine-Learning-Algorithmen, die einen mehr, die anderen weniger. Aber ohne spezielle Mustererkennungs-Algorithmen ist es nicht möglich, Abweichungen vom normalen Verhalten schnell zu erkennen. Und ohne automatisiertes Lernen und Schlussfolgern aus dem vorhandenen Material ist es kaum möglich, eine Echtzeit-Abwehr anzubieten (Zero-Day-Defense). Natürlich schlagen die Lösungen zuweilen auch fälschlicherweise an (False Positives), aber dadurch, dass die MTD-Systeme selbstlernend sind, reduzieren sich diese Fehlalarme Schritt für Schritt und die Produkte verbessern kontinuierlich ihre Prognosefähigkeiten.

Für die Marktanalysten bei Gartner jedenfalls steht fest: „MTD-Lösungen [Mobile Threat Defense] sind inzwischen ausgereift und können Unternehmen, die ihre mobile Sicherheit verbessern wollen, einen Mehrwert schaffen. Führungskräfte aus den Bereichen Sicherheit und Risikomanagement sollten MTD nutzen, um der sich stetig weiterentwickelnden mobilen Sicherheit gerecht zu werden.“ [2]

Wichtig bei der Entscheidung für eines der am Markt angebotenen Mobile Threat Defense-Systeme sind folgende Kriterien:

- Wie gut spielt das Mobile-Security-System mit dem UEM-System zusammen?

- Wie einfach ist das Frühwarnsystem zu handhaben? Ist es für den Nutzer vielleicht völlig transparent?

- Inwieweit ist das jeweilige System in der Lage oder überhaupt darauf ausgerichtet, einen Angriff nicht nur zu erkennen, sondern auch zu neutralisieren, das heißt die Gefahr zu beseitigen (Remediation)?

- Und nicht zuletzt die Frage: Lässt sich das Frühwarnsystem vom Nutzer abschalten oder nicht?

Vor allem die beiden zuletzt genannten Kriterien trennen die Spreu vom Weizen: Ein MTD-System, das Angriffe anzeigt, aber nichts dagegen tut, bringt für die Unternehmensprozesse nicht allzu viel und wenn es sich einfach abschalten lässt, ist es im Grund ein größerer Unsicherheitsfaktor als ein überhaupt nicht vorhandenes Sicherheitssystem.

Zugangssysteme benötigen kontextuelle Komponenten

In Zeiten der Mobile-IT ist die bestmögliche Absicherung der einzelnen Endgeräte eine notwendige, aber keine hinreichende Maßnahme, um das Risiko eines zerstörerischen Cyberangriffs zu minimieren.

Die neue Freiheit, Daten immer verfügbar haben zu können, wo man auch ist, hat natürlich ihren Preis. Innen und Außen gibt es in der alten Form nicht mehr. Niemand kann sich darauf hinausreden, dass er oder sie in einer sicheren Zone seien, beispielsweise einem internen Unternehmensnetz. Denn sichere Zonen gibt es per se zunächst gar nicht, alle Akteure – ob in oder außerhalb eines Unternehmens – sind potenzielle Gefährder.

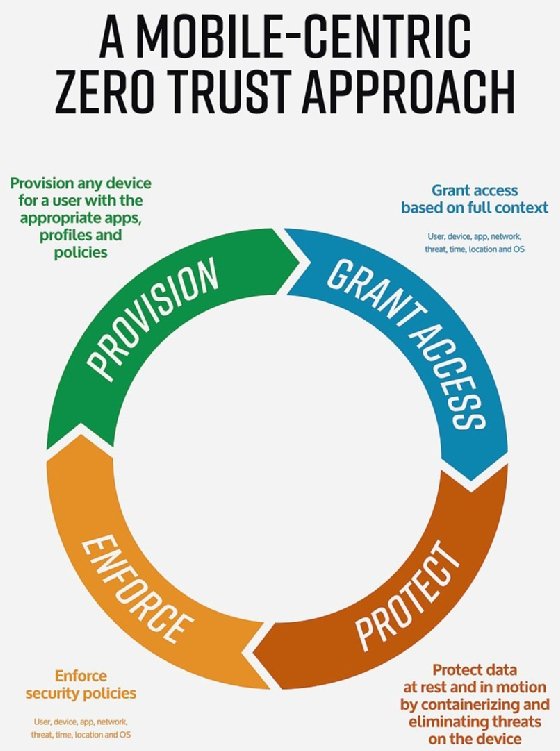

Sicherheitsmaßnahmen in dieser mobilen und fluiden IT-Welt basieren deshalb folgerichtig auf grundsätzlichem permanentem Misstrauen gegen jeden Nutzer, ob innerhalb oder außerhalb eines Unternehmens (Zero-Trust-Ansatz). Oder positiv ausgedrückt: Jeder kann sich seinen eigenen Vertrauensbonus erarbeiten, indem er oder sie sich mit ihren mobilen Endgeräten erfolgreich überprüfen lassen. Geprüft werden unter anderem folgende Parameter:

- Sind auf dem Endgerät die neuesten Patches aufgespielt?

- Ist das Endgerät manipuliert (Jailbreak oder Rooting)?

- Enthält das Endgerät technologisch fortschrittliche Schutzprogramme zur Abwehr von Cyberangriffen (zum Beispiel Abwehrprogramme, die auf der Basis von maschinellem Lernen oder KI in Echtzeit Verhaltensanomalien erkennen)?

- Aus welcher Region will sich das Endgerät einwählen?

- Wird das Endgerät durch ein EMM-System (Enterprise Mobility Management) verwaltet?

- Kommen die installierten Apps auf dem Endgerät aus einem verlässlichen App Store und wurden sie von einem App-Risiko-Management-System geprüft?

Bei den Prüfungen wird also nicht nur der Nutzer unter die Lupe genommen, sondern zusätzlich auch der Gerätestatus und die App-Sicherheit. Die Liste der oben aufgeführten Prüfparameter ist umfassend, aber sicher nicht vollständig. Es lassen sich durchaus noch weitere Kontextparameter definieren. Jedenfalls reicht es in den heutigen IT-Konstellationen nicht aus, nur Benutzername und Passwort abzufragen. Gefragt ist vielmehr eine detaillierte kontextuelle Authentifizierung und Autorisierung. Am Markt gibt es dafür eine Vielzahl von Angeboten. Das Spektrum reicht von traditionellen Betriebssystem- und Stand-alone-Authentifizierungs-Anbietern über Access-Management-Spezialisten und CASB-Lieferanten (Cloud Access Security Broker) bis hin zu Lösungsanbietern im Bereich VPN und Web Fraud Detection.

„Ein Zero-Trust-Konzept ist in Zeiten von Smartphones und Tablets sowie von (mobilen) Cloud-Lösungen ohne Alternative, um cyberkriminelle Aktivitäten erfolgreich zu kontern.“

Peter Machat, MobileIron

Aufgrund der technischen Entwicklung mit dem Fokus auf Mobile-IT können dabei einstmalige Nischenanbieter schnell zu Mainstream-Protagonisten werden. So ist es wahrscheinlich, dass Authentifizierungslösungen aus dem Bereich Mobile-IT und (Mobile) Cloud in Zukunft deutlich mehr Gewicht haben werden. Auch dürften ganz allgemein Lösungen, die schwerpunktmäßig auf die Auswertung von Kontextfaktoren setzen, gegenüber orthodoxen Methoden (Wissen, Besitz, Eigenschaften und Verhalten des Nutzers) an Boden gewinnen.

Fazit

Ein Zero-Trust-Konzept ist in Zeiten von Smartphones und Tablets sowie von (mobilen) Cloud-Lösungen ohne Alternative, um cyberkriminelle Aktivitäten erfolgreich zu kontern. Freilich reicht ein bloßes Konzept nicht aus. Leistungsfähige Produkte bei der Echtzeit-Erkennung und -Abwehr von Cyberangriffen und neuartige kontextuelle Authentifizierungs- und Autorisierungslösungen, wie sie in diesem Beitrag beschrieben werden, müssen das technische Fundament dieses Konzepts bilden.

[1] https://www.sueddeutsche.de/digital/sicherheit-vernetzter-geraete-das-internet-der-dinge-ist-ein-kuddelmuddel-1.4345717, zugegriffen am 5.3. 2019, 12.12 Uhr

[2] John Girard, Dioniso Zumerle; Gartner Market Guide for Mobile Threat Defense Solutions, 30. Oktober 2018

Über den Autor:

Peter Machat ist Vice President Central EMEA bei MobileIron. Der studierte Wirtschaftsinformatiker ist durch die jahrelange Zusammenarbeit mit den Vertriebsteams der Carrier, lokalen und globalen Systemhäusern sowie den gemeinsamen Aufbau der mobilen Infrastrukturen bei Kunden ein geschätzter Partner und Experte auf vertrieblicher und technischer Ebene. MobileIron bietet mit MobileIron Mobile Threat Defense eine MTD-Lösung an, die für eine Offline-Erkennung und entsprechende Abwehrmaßnahmen ausgelegt ist.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder und entsprechen nicht unbedingt denen von ComputerWeekly.de.