tashka2000 - Fotolia

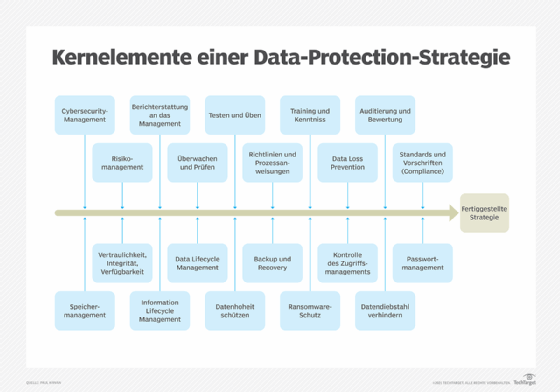

Kernelemente einer erfolgreichen Data-Protection-Strategie

Die Data-Protection-Strategie Ihrer Firma muss nicht alle 11 Kernelemente und damit verbun-denen Aktivitäten umfassen, aber wichtig ist, dass Sie eine umfassende Strategie haben.

Die wachsende Sorge um den Schutz von Informationen vor verschiedenen Risiken, Bedrohungen und potenziellen betrieblichen Schwachstellen hat eine stärkere Konzentration auf die Data Protection und das Datenmanagement erforderlich gemacht. Unternehmen und Behörden sind zunehmend auf die Verfügbarkeit sensibler Informationen und Daten, wie zum Beispiel personenbezogener Daten (PII), angewiesen.

Das Aufkommen von Vorschriften und Gesetzen, die Data Protection und Privatsphäre vorschreiben, wie beispielsweise die DSGVO der EU, erhöht die Dringlichkeit, Data Protection als Teil eines umfassenden Datenverwaltungsprogramms zu behandeln. Daher müssen Organisationen in allen Sektoren eine angemessene Data-Protection-Strategie formulieren, um den neuen Vorschriften zu entsprechen und Mitarbeitern und Kunden zu versichern, dass persönlichen beziehungsweise sensible Daten geschützt sind.

Was ist eine Data-Protection-Strategie?

Eine Data-Protection-Strategie zielt darauf ab, Risiken aufgrund mangelnder nachweisbarer Datenintegrität und -verfügbarkeit zu minimieren. Daher ist es von entscheidender Bedeutung, Daten zu schützen, während sie gespeichert (Data at Rest), verwendet und übertragen (Data in Flight) werden.

Die folgenden Parameter einer umfassenden Data-Protection-Strategie stehen im Einklang mit der DSGVO und vielen anderen nationalen Gesetzen und Vorschriften:

- Informationslebenszyklus-Management und Datenlebenszyklus-Management

- Verhinderung von Datenverlust und Datenschutzverletzungen

- Kontrollen des Datenzugriffsmanagements und Passwortverwaltung

- Datenrisikomanagement

- Richtlinien und Verfahren, Einhaltung von Standards und Vorschriften

- Datenspeichermanagement und Backup und Recovery

- Schulung und Sensibilisierung, Berichterstattung an das Management

- Schutz der Datenhoheit, Vertraulichkeit, Integrität und Verfügbarkeit

- Prüfung und Bewertung, Überwachung und Überprüfung

- Cybersicherheitsmanagement und Ransomware-Prävention

- Tests und Übungen sowie kontinuierliche Verbesserung

Warum ist eine Data-Protection-Strategie wichtig?

Bei der Entwicklung einer Strategie jeglicher Art besteht ein Teil des Prozesses darin, das gewünschte Ergebnis und die zur Erreichung dieses Ziels erforderlichen Maßnahmen zu ermitteln. Im Falle einer Data-Protection-Strategie besteht das Ziel darin, Daten vor Beschädigung oder Zerstörung durch interne und externe Bedrohungsrisiken zu schützen. Noch wichtiger ist, dass sie einen Fahrplan dafür bietet, wie eine Organisation sicherstellt, dass alle Daten und Informationen sicher sind, für diejenigen zugänglich sind, die sie benötigen, und ihre Integrität bewahren, ohne durch Cyberangriffe oder andere schädliche Aktivitäten beeinträchtigt zu werden.

Eine gut durchdachte Data-Protection-Strategie ist daher ein wesentlicher Bestandteil des gesamten Datenverwaltungs- und Compliance-Programms einer Organisation.

11 Elemente einer erfolgreichen Data-Protection-Strategie

Sobald Daten und Informationen erstellt wurden, müssen mehrere Aktivitäten durchgeführt werden. Dazu gehören Vorkehrungen für die Primärspeicherung und Backups, die Auswahl der zu verwendenden Speichertypen und der geeigneten Speichersysteme, ob am eigenen Standort oder in einer Cloud, die Behandlung der Zugriffsverwaltung und der Zugriffskontrollen sowie die Festlegung von Datensicherheitsmaßnahmen und einer umfassenden Sicherheitsstrategie zum Schutz der Daten vor unbefugtem Zugriff und Angriffen.

Die Geschäftsleitung muss auch die Erstellung der Datenschutzstrategie genehmigen, die mit den Geschäftsprozessen der Organisation in Einklang stehen sollte.

Die oben genannten 21 Parameter einer umfassenden Strategie können zum besseren Verständnis und zur besseren Planung in 11 Kernelemente gruppiert werden – in keiner bestimmten Reihenfolge oder Präferenz. Es müssen nicht unbedingt alle Merkmale eingeführt werden, aber das Ziel besteht darin, so viele Elemente wie möglich einzurichten und in Betrieb zu nehmen, um das Unternehmen und seine Betriebsanforderungen zu unterstützen.

1. Datenlebenszyklus und Informationslebenszyklus-Management

Das Datenlebenszyklus-Management schafft den Rahmen für die Verwaltung von Daten – von der Erstellung über die Speicherung und Archivierung bis hin zur Vernichtung. Es wird oft als grundlegender Bestandteil einer Data-Protection-Strategie angesehen und sollte regelmäßig überprüft werden, um sicherzustellen, dass laufende und geplante Data-Protection-Aktivitäten mit dem Lebenszyklus übereinstimmen.

Neben dem Datenlebenszyklus-Management ist der Prozess des Schutzes von Informationen und den damit verbundenen Metadaten während ihres Lebenszyklus von der Erstellung bis zur Vernichtung essenziell. Mit zunehmender Menge an Informationen, die eine Organisation generiert, wird dies immer wichtiger.

2. Vermeidung von Datenverlust und Datenschutzverletzungen

Die Vermeidung von Datenverlust stellt sicher, dass alle erstellten Daten vor potenziellem Verlust oder Beschädigung geschützt sind, indem sie beispielsweise mithilfe von Verschlüsselungstechnologien gespeichert, archiviert und vorgehalten werden. Zwei der wichtigsten Möglichkeiten, Datenverluste zu reduzieren, sind die Verschlüsselung von Daten im Ruhezustand (Data at Rest) und während der Übertragung (Data in Flight).

Die Verhinderung von Datenschutzverletzungen unterbindet den unbefugten Zugriff durch einen Cybersicherheitsangriff oder ein anderes böswilliges Ereignis, indem Netzwerksicherheits- und Datenschutzsysteme eingesetzt werden, um den externen Zugriff und den unbefugten internen Datenzugriff zu blockieren. Sicherheitsmaßnahmen müssen vom Netzwerkperimeter bis hin zu Speichergeräten und Endpunkten reichen, da es an jedem Punkt dieser Umgebung zu Verstößen und Angriffen kommen kann.

3. Datenrisikomanagement

Die Identifizierung und Bewertung von Risiken und Bedrohungen für Daten sind entscheidend für die Entwicklung einer Data-Protection-Strategie, da sie darauf abzielt, die Eintrittswahrscheinlichkeit von Risiken zu minimieren und die Auswirkungen negativer Ereignisse auf Daten zu reduzieren. Die Durchführung regelmäßiger Risikobewertungen von Daten- und Informationsbedrohungsumgebungen stellt sicher, dass die am besten geeigneten Technologien zur Prävention, Erkennung, Reaktion und Schadensbegrenzung vorhanden sind.

4. Datenspeichermanagement und Backup und Recovery

Das Storage-Management umfasst alle Maßnahmen, die mit der sicheren Übertragung von Produktionsdaten in ein zuverlässiges Speicher-Repository verbunden sind – sei es vor Ort, außerhalb des Standorts in einer Cloud- oder in einer Managed-Service-Provider-Umgebung oder in einer Kombination dieser Optionen. In Situationen, in denen die Daten zu einem späteren Zeitpunkt benötigt werden könnten, zum Beispiel für rechtliche Zwecke, können sie auf Band- oder Flash-Speicher übertragen werden, um sie in ein sicheres Archiv zu verlagern.

Sobald Daten erstellt wurden, müssen sie, sofern sie nicht sofort benötigt werden, für die zukünftige Verwendung an einem sicheren und geschützten Ort vorgehalten werden. Wenn die Daten benötigt werden, werden sie durch einen Wiederherstellungsprozess aus ihrem sicheren Speicher oder Archiv freigegeben, ihre Einsatzbereitschaft wird überprüft und ihr Abruf wird erleichtert. Diese Aktivitäten sind Schlüsselkomponenten von Initiativen für Business Continuity und Disaster Recovery (BC/DR), die einer Organisation dabei helfen, sich nach einem Störfall zu erholen und wieder zum normalen Geschäftsbetrieb zurückzukehren.

5. Schutz der Datenhoheit, Vertraulichkeit, Integrität und Verfügbarkeit

Bei der Bewältigung von Risiken im Zusammenhang mit dem Schutz von Daten, die international erfasst und erstellt wurden, ist es unerlässlich, über eine Richtlinie zum Schutz der Datenhoheit zu verfügen, damit diese durch interne oder externe Angriffe nicht beschädigt wird.

Vertraulichkeit, Integrität und Verfügbarkeit sind die Eckpfeiler der Data Protection und insbesondere der Datensicherheit. Die Komponenten einer Data-Protection-Strategie erreichen jedes dieser Attribute. Die Techniken zur Erreichung dieser Kriterien reichen vom Einsatz eines sicheren Netzwerkperimeters bis hin zum Schutz interner Systeme und Endgeräte.

6. Cybersicherheitsmanagement und Schutz vor Ransomware

Das Cybersicherheitsmanagement baut auf früheren Initiativen auf und umfasst verschiedene Schutzmaßnahmen, darunter Software für das Zugriffsmanagement, Perimeter-Sicherheitslösungen (sowohl software- als auch hardwarebasiert), Antivirus- und Anti-Phishing-Programme, Plattformen zum Schutz von Endgeräten sowie Systeme zur Erkennung und Wiederherstellung kompromittierter Geräte.

In den letzten Jahren sorgten Ransomware-Angriffe für Schlagzeilen. Dabei sperren Angreifer den Zugriff auf Systeme und Daten, bis ein Lösegeld gezahlt wird. Anti-Ransomware-Systeme spielen eine zentrale Rolle im Cyberschutz, da sie solche Angriffe verhindern und im Ernstfall darauf reagieren, um den Zugriff auf Daten und Systeme wiederherzustellen.

7. Kontrollen der Datenzugriffsverwaltung und Passwortverwaltung

Ein zentraler Aspekt der Datensicherheit ist die Verfügbarkeit, die durch sicheren Zugriff und geschützte Nutzung von Daten gewährleistet wird. Prüfer bewerten im Rahmen von IT-Audits häufig Maßnahmen zur Zugriffskontrolle, darunter Passwörter, biometrische Verfahren und mehrstufige Authentifizierung. Diese Kontrollen sind ein wesentlicher Bestandteil jeder Data-Protection-Strategie.

Trotz wachsendem Interesse an fortschrittlicheren Authentifizierungsmethoden werden Passwörter weiterhin häufig zum Schutz vor unbefugtem Zugriff eingesetzt. Die Passwortverwaltung hat sich durch verschiedene Tools zur Erstellung und Verwaltung sicherer Passwörter stetig verbessert.

8. Richtlinien und Verfahren, Einhaltung von Standards und Vorschriften

Richtlinien definieren das Was von Data-Protection-Maßnahmen, während Verfahren das Wie ihrer Umsetzung beschreiben. Beide sind essenzielle Bestandteile eines Datenverwaltungsprogramms und werden typischerweise im Rahmen von Audits überprüft. Eine Datenschutzrichtlinie kann entweder ein eigenständiges Dokument sein oder in eine umfassendere Datenverwaltungsrichtlinie integriert werden.

Effektive Data Protection erfordert ein solides Verständnis sowie die konsequente Anwendung und Einhaltung geltender Vorschriften und Gesetze. Eine der bekanntesten Regelungen ist die Datenschutz-Grundverordnung (DSGVO) der EU. In den USA haben mindestens 15 Bundesstaaten und mehrere Großstädte Datenschutzgesetze erlassen. Darüber hinaus enthalten Gesetze wie HIPAA und der Gramm-Leach-Bliley Act Bestimmungen zu Data Protection, zur Datensicherheit und zum Schutz der Privatsphäre.

9. Schulung und Sensibilisierung, Berichterstattung an das Management

Ein effektives Datenschutzprogramm geht über technische Fragen hinaus und klärt alle Mitarbeiter darüber auf, wie ihre Daten geschützt werden und welche Verantwortung sie für die Sicherheit der Daten tragen. Mitarbeiter, die für Data Protection zuständig sind, müssen ausreichend geschult werden, um ihre Arbeit effektiv ausführen zu können.

Bevor eine Data-Protection-Strategie und ein -programm eingeführt werden können, muss die Geschäftsleitung das Programm verstehen und genehmigen. Regelmäßige Briefings zu allen Aspekten des Data-Protection-Programms stellen sicher, dass die Unternehmensleitung umfassend darüber informiert ist, wie die Daten und Informationen der Organisation verwaltet und geschützt werden.

10. Prüfung und Bewertung; Überwachung und Überprüfung

Um sicherzustellen, dass Data-Protection-Strategien befolgt werden und alle damit verbundenen Datenverwaltungsprogramme ordnungsgemäß funktionieren, müssen sie regelmäßig überprüft, bewertet und auditiert werden. Dies gilt insbesondere für die Einhaltung der einschlägigen Normen und Vorschriften. Die Dokumentation aller Richtlinien, Verfahren, Aktivitäten und Vorfälle ist unerlässlich.

Ein gut organisiertes Datenverwaltungsprogramm erfordert eine kontinuierliche Überwachung aller Aspekte der Datenerstellung, -übertragung, -speicherung, -archivierung und -vernichtung. Aus Protokollen und anderen Datenspeichern erfasste Daten liefern wichtige Nachweise für Prüfer, die die Data-Protection- und Verwaltungskontrollen untersuchen. Solche Aktivitäten sind unerlässlich, um Ereignisse zu identifizieren, die auf Schwachstellen in den Richtlinien und Programmen hinweisen könnten.

11. Testen und Üben; kontinuierliche Verbesserung

Regelmäßige Tests und Übungen der Aktivitäten des Data-Protection-Programms – beispielsweise Backup und Recovery, Datenzugriffsverwaltung und Cybersicherheitsmaßnahmen – stellen sicher, dass diese wichtigen Programme ordnungsgemäß funktionieren und dass die für ihre Durchführung verantwortlichen Mitarbeiter ihre Aufgaben und Verantwortlichkeiten kennen. Diese Aktivitäten sind auch Bestandteile von BC/DR-Initiativen und liefern wichtige Nachweise für IT-Prüfer.

Data Protection und die damit verbundenen Aktivitäten müssen regelmäßig überprüft und kontinuierlich verbessert werden, um mit bestehenden und neuen Vorschriften, Gesetzen und bewährten Verfahren übereinzustimmen und bei den Benutzern ein Höchstmaß an Vertrauen zu schaffen, dass ihre sensiblen Daten und Informationen geschützt sind.