metamorworks - stock.adobe.com

Die 15 wichtigsten Netzwerkprotokolle und ihre Funktion

Netzwerke machen das Internet erst möglich, benötigen aber einige Protokolle. Diese gängigen Netzwerkprotokolle ermöglichen die Kommunikation und Verbindung über das Internet.

Netzwerkprotokolle ermöglichen den Austausch von Informationen über das Internet und innerhalb von Netzwerken. Sie arbeiten so effektiv im Hintergrund, dass die meisten Benutzer nicht wissen, was sie tun und sich keine Gedanken über ihre Funktionsweise machen. Für Netzwerkprofis ist es jedoch wichtig, die Protokolle zu verstehen, da sie das Rückgrat eines effizienten Netzwerks bilden.

Netzwerkprotokolle werden in drei Haupttypen unterteilt:

- Kommunikationsprotokolle, die den Datenaustausch zwischen Geräten ermöglichen.

- Managementprotokolle, die den Netzwerkbetrieb überwachen und steuern.

- Sicherheitsprotokolle, die den Schutz, die Authentifizierung und die Integrität der Daten während der Übertragung gewährleisten.

Um besser zu verstehen, wie diese Protokolle funktionieren und wie die Kommunikation zwischen Geräten in einem Netzwerk erfolgt, ist es hilfreich, zwei grundlegende Netzwerkmodelle zu betrachten: Open Systems Interconnection (OSI) und Transmission Control Protocol/Internet Protocol (TCP/IP). OSI ist ein theoretisches Modell mit sieben verschiedenen Schichten, das einen konzeptionellen Rahmen für die Netzwerkkommunikation bildet. Das OSI-Modell ist sehr hilfreich für das Verständnis von Netzwerkkonzepten.

TCP/IP ist das am weitesten verbreitete Modell, das das Internet und die meisten privaten Netzwerke unterstützt. Es bietet einen standardisierten Rahmen, der eine einfache Kommunikation zwischen Geräten ermöglicht und einen effizienten und nahtlosen Datenaustausch gewährleistet.

Vergleicht man die beiden Modelle, so ähnelt das OSI-Modell einem detaillierten Bauplan eines Hauses, in dem jede Komponente genau definiert ist. Im Gegensatz dazu stellt das TCP/IP-Modell das tatsächlich gebaute Haus dar, das auf einer vereinfachten Version dieses Bauplans basiert - es ist funktionsfähig und bewohnbar, aber nicht so detailliert.

TCP/IP wird üblicherweise in vier Schichten unterteilt, wobei jede Schicht einen anderen Satz von Protokollen darstellt und einen bestimmten Zweck erfüllt:

- Anwendungsschicht: Der Application Layer interagiert direkt mit den Endanwendern und stellt ihnen Netzwerkdienste wie Webbrowsing, Dateiübertragungen und E-Mail-Kommunikation bereit. Auf dieser Schicht arbeiten Protokolle wie das Domain Name System (DNS), das Dynamic Host Configuration Protocol (DHCP), das File Transfer Protocol (FTP), das Hypertext Transfer Protocol (HTTP), das Simple Mail Transfer Protocol (SMTP), das Simple Network Management Protocol (SNMP), Secure Shell (SSH) und Telnet.

- Transportschicht: Der Transport Layer ermöglicht die Ende-zu-Ende-Kommunikation zwischen Hosts und gewährleistet die Datenübertragung. In dieser Schicht kommen Protokolle wie TCP und User Datagram Protocol (UDP) zum Einsatz. TCP ist zwar auf Zuverlässigkeit ausgelegt, Transportschichtprotokolle sind jedoch nicht immer zuverlässig.

- Internetschicht: Der Internet Layer, auch als Netzwerkschicht oder Network Layer bezeichnet, ist für das Routing von Datenpaketen vom Absender zum Empfänger über Netzwerke hinweg verantwortlich. Diese Schicht verwendet logische IP-Adressen, um den besten Weg für die Übertragung der Daten zum Ziel zu ermitteln. IP ist das primäre Protokoll, das auf dieser Schicht arbeitet, aber auch andere Protokolle wie das Address Resolution Protocol (ARP) und das Internet Control Message Protocol (ICMP) kommen hier zum Einsatz.

- Verbindungsschicht: der Link Layer, auch als Datenverbindungsschicht oder Data Link Layer bezeichnet, ist für die physische Übertragung von Daten über Netzwerkhardware verantwortlich und verwendet Protokolle wie Ethernet für kabelgebundene Netzwerke oder eine Variante von 802.11 für drahtlose oder WLAN-Netzwerke.

Andere spezialisierte Protokolle, die für das Funktionieren des Internet wichtig sind, arbeiten neben oder als Teil der Netzwerkschicht im TCP/IP-Modell. Sie werden jedoch nicht als Kern des TCP/IP-Stacks betrachtet. Dazu gehören Routing-Protokolle wie das Border Gateway Protocol (BGP) und Open Shortest Path First (OSPF).

Dieser Artikel erläutert 15 gängige Netzwerkprotokolle, mit denen Administratoren vertraut sein sollten. Er enthält auch Informationen über die Hauptfunktionen dieser Protokolle und ihre Bedeutung in Computernetzwerken.

Protokolle der Anwendungsschicht

1. Domain Name System (DNS)

DNS ist ein Protokoll der Anwendungsschicht, das als Telefonbuch des Internets fungiert. Jedes Gerät im Internet hat eine eindeutige und zugehörige IP-Adresse, ähnlich einer Telefonnummer. Da es für Menschen jedoch schwierig ist, sich numerische Bezeichnungen zu merken, verwendet DNS einen Auflösungsprozess, um dieses Problem zu lösen.

Wenn ein Benutzer einen Domain-Namen, zum Beispiel google.com, in einen Webbrowser eingibt, sendet der Computer eine Anfrage an einen DNS-Server, um die entsprechende IP-Adresse zu finden, damit der Computer des Benutzers eine Verbindung zum richtigen Webserver herstellen kann. DNS-Server helfen auch beim umgekehrten Vorgang, indem sie numerische IP-Adressen in die entsprechenden Domainnamen auflösen.

DNS ist im Wesentlichen ein Verzeichnis von vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) und den entsprechenden IPv4- oder IPv6-Adressen. Es enthält verschiedene Arten von Einträgen, darunter die folgenden:

- A Record: Ein A-Eintrag wird verwendet, um einen FQDN einer IPv4-Adresse zuzuordnen.

- AAAA Record: Dieser Eintrag ordnet einen FQDN einer IPv6-Adresse zu.

- Canonical Name Record: Ein CNAME-Eintrag fungiert als Alias und ordnet einen Domainnamen einem anderen zu.

- Mail Exchanger Record: Ein MX-Eintrag listet Mailserver für den Domain-Mailaustausch auf.

- Pointer Record: Ein PTR-Eintrag ist eine umgekehrte Suche, die eine IP-Adresse einem FQDN zuordnet.

Weitere Einträge im Zusammenhang mit der DNS-Struktur sind Top-Level-Domains und Root-Server.

2. Dynamic Host Configuration Protocol (DHCP)

DHCP weist Netzwerkendpunkten IP-Adressen zu, damit sie mit anderen Netzwerkendpunkten über IP kommunizieren können. Wenn ein Gerät zum ersten Mal einem Netzwerk mit einem DHCP-Server beitritt, weist DHCP ihm automatisch eine neue IP-Adresse zu und wiederholt dies jedes Mal, wenn ein Gerät seinen Standort im Netzwerk ändert.

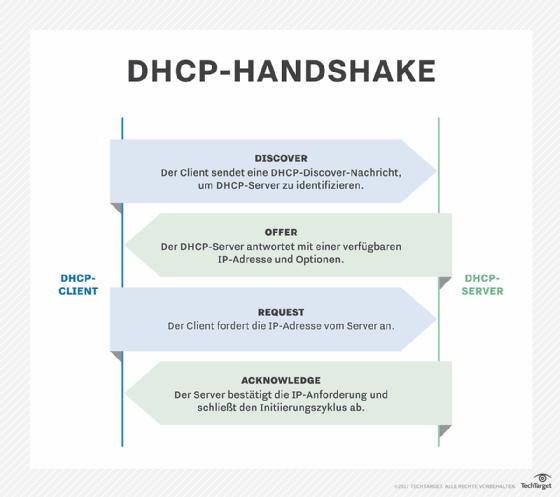

Wenn ein Gerät eine Verbindung zu einem Netzwerk herstellt, findet ein DHCP-Handshake statt. Bei diesem Handshake kommunizieren das Gerät und der DHCP-Server anhand der folgenden Schritte:

- Das Gerät stellt eine Verbindung her und sendet eine DHCP-Broadcast-Anfrage im LAN, um einen DHCP-Server zu finden, der ihm eine IP-Adresse zuweisen kann.

- Ein oder mehrere DHCP-Server antworten und bieten verfügbare IP-Adressen an.

- Das Gerät wählt eine Adresse aus und fordert sie offiziell an.

- Wenn der Server zustimmt, bestätigt er die Anfrage und speichert die IP-Adresse, die MAC-Adresse und andere relevante Details des Geräts, zum Beispiel den Hostnamen und die Subnetzmaske.

- Die IP-Adresse wird dem Gerät für einen kurzen Zeitraum zugewiesen.

- Sobald 50 Prozent der Lease-Zeit abgelaufen sind, kann das Gerät eine Lease-Verlängerung beantragen.

Neben der dynamischen Vergabe von IP-Adressen übergibt ein DHCP-Server auch wichtige Netzwerkkonfigurationsinformationen wie zum Beispiel Subnetzmasken, Standard-Gateways, DNS-Serveradressen und Domänennamen an das anfragende Gerät. Auf diese Weise können Geräte sowohl in lokalen als auch in externen Netzwerken nahtlos miteinander kommunizieren.

3. File Transfer Protocol (FTP)

FTP ist ein Client-Server-Protokoll, mit dem ein Client eine Datei anfordert und der Server sie zur Verfügung stellt. FTP läuft über TCP/IP, eine Protokollsuite zur Kommunikation, und erfordert einen Befehlskanal und einen Datenkanal für die Kommunikation beziehungsweise den Austausch von Dateien. Clients fordern Dateien über den Befehlskanal an und erhalten über den Datenkanal den entsprechenden Zugriff, etwa um die Datei herunterzuladen, zu bearbeiten oder zu kopieren.

FTP ist nicht mehr ganz so populär, da die meisten Systeme inzwischen HTTP für das File Sharing nutzen. Trotzdem bleibt FTP ein gängiges Netzwerkprotokoll, wenn es um einen vertraulicheren Austausch von Daten geht, zum Beispiel im Bankwesen.

4. Hypertext Transfer Protocol (HTTP)

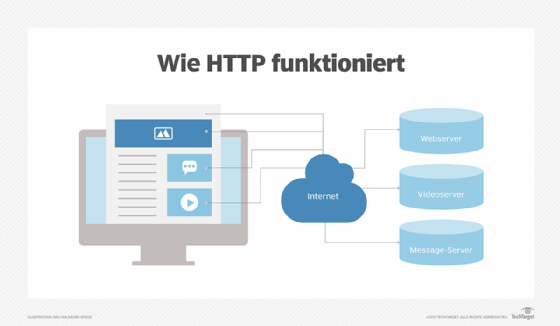

Wie FTP ist auch HTTP ein Filesharing-Protokoll, das über TCP/IP läuft, obwohl HTTP in erster Linie per Webbrowser funktioniert und den meisten Nutzern allgemein bekannt ist. Wenn ein Anwender auf eine Website-Domäne zugreifen will, ermöglicht HTTP den Zugriff. HTTP stellt eine Verbindung zum Domain-Server her und fordert den HTML-Code der Webseite an, das heißt, den Code, der das Design der Seite strukturiert und anzeigt.

Eine Variante von HTTP nennt sich HTTPS. Die Abkürzung steht für HTTP over Secure Sockets Layer oder HTTP Secure. HTTPS kann die HTTP-Anfragen eines Nutzers und Webseiten verschlüsseln. Dies bietet den Anwendern mehr Sicherheit und kann übliche Bedrohungen der Cybersicherheit, etwa Man-in-the-Middle-Angriffe, verhindern.

5. Simple Mail Transfer Protocol (SMTP)

SMTP ist das bekannteste E-Mail-Protokoll. Es ist Teil der TCP/IP-Suite und steuert, wie E-Mail-Clients die E-Mail-Nachrichten der Benutzer versenden. E-Mail-Server verwenden SMTP, um E-Mail-Nachrichten vom Client über den E-Mail-Server an den empfangenden E-Mail-Server zu senden. Allerdings steuert SMTP nicht, wie E-Mail-Clients Nachrichten empfangen – sondern lediglich, wie Clients Nachrichten senden.

Infolgedessen benötigt SMTP andere Protokolle, um zu gewährleisten, dass E-Mails ordnungsgemäß gesendet und empfangen werden. SMTP kann mit POP3 (Post Office Protocol 3) oder IMAP (Internet Message Access Protocol) zusammenarbeiten, die steuern, wie ein Mail-Server E-Mail-Nachrichten empfängt.

6. Simple Network Management Protocol (SNMP)

SNMP ist ein Netzwerkmanagementprotokoll, das Administratoren bei der Verwaltung und Überwachung von Netzwerkgeräten unterstützt. Es sammelt Geräteinformationen, um die Leistung und den Zustand des Netzwerks zu überwachen. Netzwerkadministratoren nutzen SNMP häufig, um Netzwerkprobleme zu erkennen und zu beheben.

SNMP verwendet ein Manager-Agent-Modell und die folgenden Komponenten:

- SNMP-Manager, der mit den Agenten kommuniziert und Informationen abfragt oder aktualisiert.

- SNMP-Agent, der auf Geräten installiert wird und Informationen an den Manager sendet.

- Management Information Base (MIB), die als Datenbank fungiert und Geräteinformationen enthält.

So funktioniert SNMP:

- Manager Request: Der SNMP-Manager sendet eine Anforderung unter Verwendung des SNMP-Protokolls an einen SNMP-Agenten auf einem Gerät. Die Anforderung enthält Informationen, zum Beispiel zur CPU-Auslastung und zum Schnittstellenstatus.

- Agent Response: Der SNMP-Agent ruft die angeforderten Informationen aus der MIB ab und sendet sie in einer SNMP-Antwort an den Manager zurück.

- Manager Action: Der Manager kann nun die Informationen anzeigen, protokollieren oder zum Auslösen einer Aktion verwenden. Er kann zum Beispiel eine Warnmeldung senden oder eine Konfiguration ändern.

Da SNMP ein standardisiertes Protokoll ist, ist es mit Geräten verschiedener Hersteller kompatibel.

7. Secure Shell

Das SSH-Protokoll bietet eine Möglichkeit, über ein unsicheres Netzwerk, zum Beispiel das Internet, eine sichere Verbindung zu einem Gerät herzustellen und Befehle an dieses zu senden. Es verwendet Kryptografie zur Authentifizierung und baut einen verschlüsselten digitalen Tunnel zwischen den Geräten auf, der die Kommunikation vor Abhörversuchen und Manipulationen schützt.

SSH wird häufig für die Fernverwaltung von Servern, Netzwerkgeräten und anderen Systemen verwendet. Es automatisiert verschiedene Aufgaben auf diesen Remote-Systemen, darunter Software-Updates, Backups und Systemüberwachung. Darüber hinaus bietet es Tunneling oder Portweiterleitung, wodurch Datenpakete Netzwerke durchqueren können, auf die sonst kein Zugriff möglich wäre.

8. Telnet

Telnet ist für Remote-Konnektivität ausgelegt und stellt Verbindungen zwischen einem Remote-Endpunkt und einem Host-Rechner her, um eine Remote-Sitzung zu ermöglichen. Telnet fordert den Benutzer am Remote-Endpunkt auf, sich anzumelden. Nach der erfolgreichen Authentifizierung gewährt es dem Endpunkt Zugriff auf Netzwerkressourcen und Daten auf dem Host-Computer.

Telnet existiert seit den 1960er Jahren und stand vermutlich Pate für das moderne Internet. Allerdings mangelt es Telnet an ausgeklügelten Sicherheitsvorkehrungen, die für moderne Kommunikation und Technologie erforderlich sind. Aus diesem Grund kommt es nicht mehr allzu häufig zum Einsatz.

Protokolle der Transportschicht

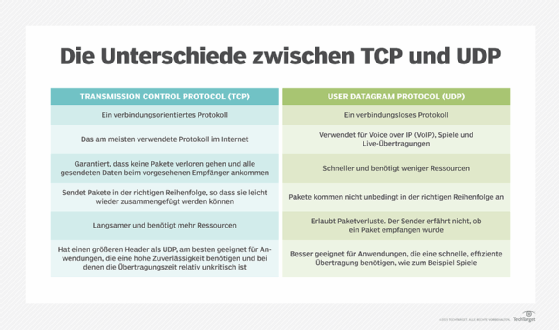

9. Transmission Control Protocol (TCP)

TCP ist der erste Teil der TCP/IP-Protokollsuite und ordnet die Pakete in der richtigen Reihenfolge an, sodass IP sie zustellen kann. Insbesondere nummeriert TCP die einzelnen Pakete, weil IP Pakete über verschiedene Routen an ihr Ziel senden kann, ohne sich um die Reihenfolge zu kümmern. Daher greift TCP ein, bevor IP die Pakete zustellt.

TCP erkennt zudem Fehler beim Sendevorgang – etwa wenn Pakete basierend auf dem TCP-Nummerierungssystem fehlen – und weist IP an, diese Pakete erneut zu übertragen, bevor IP die Daten an ihr Ziel liefert. Durch diesen Prozess steuert und kontrolliert die TCP/IP-Suite die Kommunikation über das Internet.

11. User Datagram Protocol (UDP)

UDP ist eine Alternative zu TCP und arbeitet auch mit IP zusammen, um zeitkritische Daten zu übertragen. UDP ermöglicht Datenübertragungen mit geringer Latenz zwischen Internetanwendungen. Somit eignet sich dieses Protokoll ideal für Voice over IP (VoIP) oder andere Audio- und Videoanforderungen.

Im Gegensatz zu TCP wartet UDP nicht darauf, dass alle Pakete ankommen, und kümmert sich auch nicht um deren korrekte Reihenfolge. Stattdessen überträgt UDP alle Pakete ohne Rücksicht darauf, ob sie auch wirklich ankommen.

UDP übermittelt ausschließlich Pakete, während TCP die Pakete überträgt, organisiert und sicherstellt, dass sie auch ankommen. Zwar arbeitet UDP schneller als TCP, ist aber auch weniger zuverlässig.

Protokolle der Internetschicht

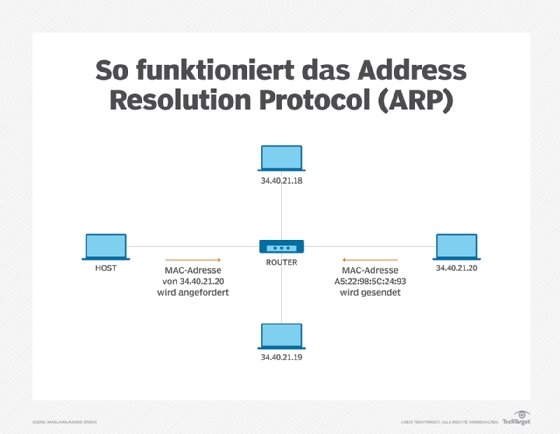

11. Address Resolution Protocol (ARP)

ARP übersetzt IP-Adressen in MAC-Adressen (Media Access Control) und umgekehrt, so dass LAN-Endpunkte miteinander kommunizieren können. ARP ist notwendig, weil IP- und MAC-Adressen unterschiedlich lang sind:

- IPv4-Adressen bestehen aus 32 Bit

- IPv6-Adressen haben eine Länge von 128 Bit

- MAC-Adressen, die physische Hardwareadresse eines Gerätes, bestehen aus zwölf Hexadezimalzahlen, unterteilt in sechs Paare.

Die Übersetzungen sind für eine ordnungsgemäße Gerätekommunikation erforderlich. ARP ist nicht jedes Mal nötig, wenn Geräte versuchen zu kommunizieren, da der Host des LANs die übersetzten Adressen in seinem ARP-Cache speichert. Deshalb erfolgt dieser Vorgang hauptsächlich dann, wenn neue Geräte dem Netzwerk beitreten.

12. Internet Control Message Protocol (ICMP)

ICMP ist ein Protokoll der Vermittlungsschicht (Network Layer), das für Fehlerbehandlung, Diagnose und Kontrollmeldungen zwischen Netzwerkgeräten verwendet wird. Es hilft bei der Identifizierung von Netzwerkverbindungsproblemen und bei der Verwaltung des Datenpaketflusses. Es werden keine Daten übertragen.

Sowohl Ping als auch Traceroute verwenden ICMP, um die Konnektivität zu testen und Paketrouten zu verfolgen. Übliche ICMP-Nachrichten sind

- Echo Request und Echo Response

- Ziel nicht erreichbar

- Zeitüberschreitung

- Redirect Nachricht

13. Internet Protocol (IP)

IP funktioniert ähnlich wie die Post. Wenn Benutzer Daten an ein Gerät senden oder von ihm empfangen, werden die Daten in Pakete aufgeteilt, die wie Briefe mit zwei IP-Adressen aussehen: eine für den Absender und eine für den Empfänger.

Nachdem der Absender das Paket verschickt hat, geht es zu einem Gateway. Dieses leitet, wie ein Postamt, das Paket in die richtige Richtung weiter. Die Pakete werden so lange per Gateways weitergeleitet, bis sie schließlich ihr Ziel erreichen.

IP wird üblicherweise mit TCP zu TCP/IP kombiniert. Beide zusammen bilden die Internetprotokollsuite. Die Arbeitsteilung funktioniert folgendermaßen: IP sendet Pakete an ihr Ziel, und TCP ordnet die Pakete in der korrekten Reihenfolge an. Das ist erforderlich, da IP manchmal Pakete in der falschen Reihenfolge sendet, um sicherzustellen, dass die Pakete auf dem schnellsten Weg übertragen werden.

Weitere spezialisierte Protokolle

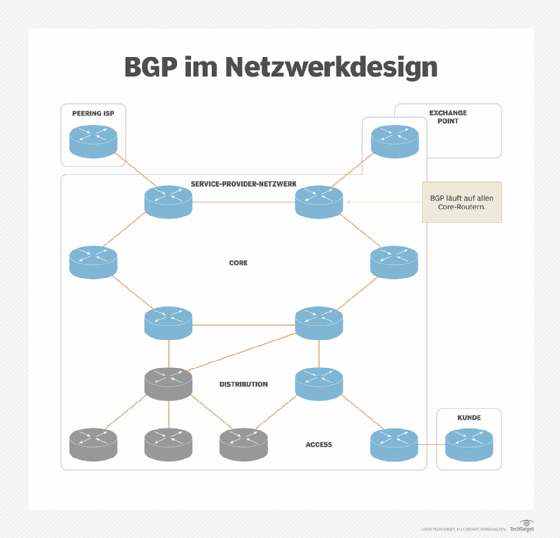

14. Border Gateway Protocol (BGP)

BGP sorgt dafür, dass das Internet funktioniert. Dieses Routing-Protokoll steuert, wie Pakete die Router in einem autonomen System (AS) – einem oder mehreren Netzwerken, die von einer einzigen Organisation oder einem Provider betrieben werden – passieren und mit verschiedenen Netzwerken verbunden werden. BGP kann Endpunkte in einem LAN miteinander vernetzen, und es kann Endpunkte in verschiedenen LANs über das Internet miteinander verbinden.

Externes BGP leitet den Netzwerk-Traffic von verschiedenen autonomen Systemen ins Internet und umgekehrt. Außerdem steuert internes BGP den Netzwerk-Traffic zwischen Endpunkten innerhalb eines einzelnen AS.

15. Open Shortest Path First (OSPF)

OSPF arbeitet mit IP zusammen, um Pakete an ihr Ziel zu befördern. IP versucht, Pakete auf dem schnellstmöglichen Weg zu übermitteln, was OSPF realisieren soll. OSPF ermittelt den kürzesten – oder schnellsten – Weg für Pakete anhand des Shortest-Path-First-Algorithmus. Zudem aktualisiert das Protokoll Routing-Tabellen – ein Regelsatz, der bestimmt, welchen Weg Pakete nehmen – und warnt Router vor Änderungen in der Routing-Tabelle oder im Netzwerk, wenn eine Änderung eintritt.

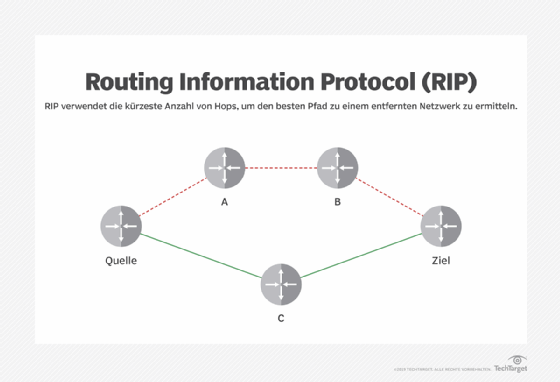

OSPF ähnelt dem Routing Information Protocol (RIP) und unterstützt es. RIP steuert den Traffic basierend auf der Anzahl der Hops, die er auf einer Route zurücklegen muss. In vielen Netzwerken hat OSPF bereits RIP ersetzt. OSPF wurde als schlankere und besser skalierbare Alternative zu RIP entwickelt. Beispielsweise verschickt RIP alle 30 Sekunden aktualisierte Routing-Tabellen. OSPF hingegen sendet sie nur bei Bedarf und nimmt Aktualisierungen nur an dem Teil der Tabelle vor, in dem die Änderung aufgetreten ist.

OSPF eignet sich gut für größere Netzwerke oder Unternehmen, da es einen vollständigen Überblick über die Netzwerktopologie bietet.

Schneller Überblick: Netzwerkprotokolle verstehen

Netzwerkprotokolle steuern die Kommunikation, Verwaltung und Sicherheit im Netzwerk. Sie sind das Rückgrat jeder IT-Infrastruktur.

Die drei Haupttypen:

- Kommunikationsprotokolle (etwa TCP, UDP, IP)

- Managementprotokolle (zum Beispiel SNMP)

- Sicherheitsprotokolle (beispielsweise SSH)

Zwei zentrale Netzwerkmodelle:

- OSI-Modell (theoretisch, 7 Schichten)

- TCP/IP-Modell (praxisnah, 4 Schichten)

Wichtige Protokolle nach Schicht:

- Anwendungsschicht: DNS, DHCP, HTTP/HTTPS, SMTP, FTP

- Transportschicht: TCP & UDP

- Internetschicht: IP, ARP, ICMP

- Verbindungsschicht: Ethernet, WLAN (802.11) steuern Zugriff auf das Übertragungsmedium, MAC-Adressen, Rahmenbildung

Routing-Protokolle:

BGP & OSPF steuern den Weg der Daten im Netz.

Praxisnutzen

Das Verständnis dieser Protokolle hilft Administratoren bei der Diagnose, Optimierung und Sicherheit von Netzwerken.

Dieser Artikel wurde von der ComputerWeekly-Redaktion aktualisiert, um Branchenveränderungen widerzuspiegeln und das Leseerlebnis zu verbessern.