Kryptografie

Was ist Kryptografie?

Die Kryptografie ist eine Methode zum Schutz von Informationen und Mitteilungen mit Hilfe von Codes, so dass nur diejenigen, für die die Informationen bestimmt sind, sie lesen und verarbeiten können.

In der Informatik bezieht sich die Kryptografie auf sichere Informations- und Kommunikationstechniken, die auf mathematischen Konzepten und einer Reihe von regelbasierten Berechnungen, den so genannten Algorithmen, beruhen, um Nachrichten so umzuwandeln, dass sie schwer zu entziffern sind. Diese deterministischen Algorithmen werden für die kryptografische Schlüsselgenerierung, digitale Signaturen, die Überprüfung zum Schutz des Datenschutzes, das Surfen im Internet und vertrauliche Kommunikation wie Kreditkartentransaktionen und E-Mail verwendet.

Kryptografie-Techniken

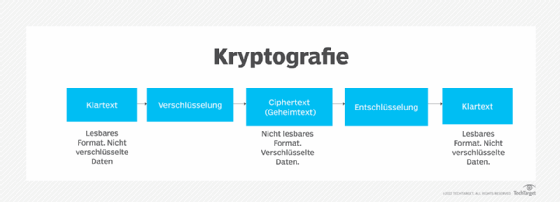

Die Kryptografie ist eng mit den Disziplinen Kryptologie und Kryptoanalyse verbunden. Sie umfasst Techniken wie Mikropunkte, die Verschmelzung von Wörtern mit Bildern und andere Möglichkeiten, Informationen bei der Speicherung oder Übertragung zu verbergen. In der heutigen computerzentrierten Welt wird Kryptografie meist mit der Verwandlung von Klartext (normaler Text, manchmal auch als Plaintext bezeichnet) in Geheimtext (ein Prozess, der als Verschlüsselung bezeichnet wird) und dann wieder zurück (bekannt als Entschlüsselung) in Verbindung gebracht. Personen, die in diesem Bereich tätig sind, werden als Kryptografen bezeichnet.

Die moderne Kryptografie verfolgt die folgenden vier Ziele:

- Vertraulichkeit. Die Informationen können von niemandem verstanden werden, für den sie nicht bestimmt waren.

- Integrität. Die Informationen können während der Speicherung oder der Übertragung zwischen Sender und Empfänger nicht verändert werden, ohne dass die Veränderung entdeckt wird.

- Nonrepudiation (Nichtabstreitbarkeit). Der Ersteller/Absender der Information kann zu einem späteren Zeitpunkt seine Absichten bei der Erstellung oder Übermittlung der Information nicht leugnen.

- Authentifizierung. Absender und Empfänger können sich gegenseitig ihre Identität und die Herkunft beziehungsweise den Bestimmungsort der Informationen bestätigen.

Verfahren und Protokolle, die einige oder alle der oben genannten Kriterien erfüllen, werden als Kryptosysteme bezeichnet. Oft wird angenommen, dass sich Kryptosysteme nur auf mathematische Verfahren und Computerprogramme beziehen; sie umfassen jedoch auch die Regulierung menschlichen Verhaltens, wie die Wahl schwer zu erratender Passwörter, das Abmelden ungenutzter Systeme und die Geheimhaltung sensibler Verfahren gegenüber Außenstehenden.

Kryptografische Algorithmen

Kryptosysteme verwenden eine Reihe von Verfahren, die als kryptografische Algorithmen oder Chiffren bekannt sind, um Nachrichten zu ver- und entschlüsseln und so die Kommunikation zwischen Computersystemen, Geräten und Anwendungen zu sichern.

Eine Cipher Suite verwendet einen Algorithmus für die Verschlüsselung, einen anderen Algorithmus für die Nachrichtenauthentifizierung und einen weiteren für den Schlüsselaustausch. Dieser Prozess, der in Protokolle eingebettet und in Software geschrieben ist, die auf Betriebssystemen und vernetzten Computersystemen läuft, umfasst Folgendes:

- Erzeugung öffentlicher und privater Schlüssel für die Ver- und Entschlüsselung von Daten.

- Digitale Signierung und Überprüfung zur Authentifizierung von Nachrichten.

- Schlüsselaustausch.

Arten der Kryptografie

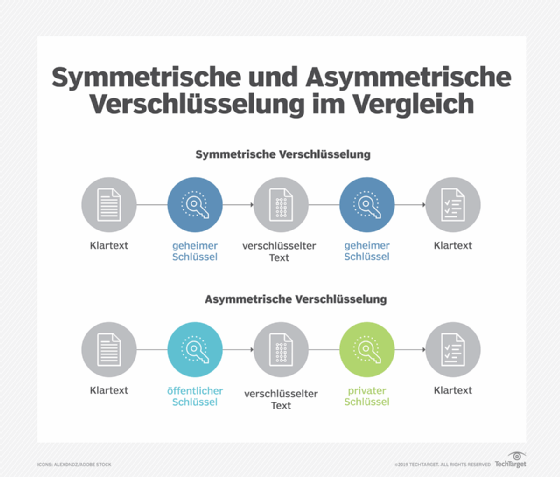

Verschlüsselungsalgorithmen mit einem oder symmetrischen Schlüsseln erzeugen eine feste Bitlänge, die als Blockchiffre bekannt ist, mit einem geheimen Schlüssel, den der Ersteller/Sender zur Verschlüsselung der Daten und der Empfänger zur Entschlüsselung verwendet. Ein Beispiel für symmetrische Kryptografie ist der Advanced Encryption Standard (AES). AES ist eine Spezifikation, die im November 2001 vom National Institute of Standards and Technology (NIST) als Federal Information Processing Standard (FIPS 197) zum Schutz vertraulicher Daten eingeführt wurde. Der Standard ist von der US-Regierung vorgeschrieben und in der Privatwirtschaft weit verbreitet.

Im Juni 2003 wurde AES von der US-Regierung für Verschlusssachen zugelassen. Es handelt sich um eine lizenzgebührenfreie Spezifikation, die weltweit in Software und Hardware implementiert wird. AES ist der Nachfolger des Data Encryption Standard (DES) und DES3. Er verwendet längere Schlüssellängen - 128 Bit, 192 Bit, 256 Bit - um Brute-Force- und andere Angriffe zu verhindern.

Verschlüsselungsalgorithmen mit öffentlichem oder asymmetrischem Schlüssel verwenden ein Schlüsselpaar: einen öffentlichen Schlüssel, der mit dem Urheber/Absender verbunden ist, um Nachrichten zu verschlüsseln, und einen privaten Schlüssel, den nur der Urheber kennt. Es sei denn, dieser wird offengelegt oder der Urheber beschließt, ihn weiterzugeben, um diese Informationen zu entschlüsseln.

Beispiele für die Kryptografie mit öffentlichen Schlüsseln sind die folgenden:

- RSA (Rivest-Shamir-Adleman), das im Internet weit verbreitet ist.

- Elliptic Curve Digital Signature Algorithm (ECDSA), der von Bitcoin verwendet wird.

- Digital Signature Algorithm (DSA), der vom NIST in FIPS 186-4 als Standard für digitale Signaturen angenommen wurde.

- Diffie-Hellman-Schlüsselaustausch.

Zur Wahrung der Datenintegrität in der Kryptografie werden Hash-Funktionen verwendet, die aus einem Eingabewert eine deterministische Ausgabe erzeugen, um Daten einer festen Datengröße zuzuordnen. Zu den Arten von kryptografischen Hash-Funktionen gehören SHA-1 (Secure Hash Algorithm 1), SHA-2 und SHA-3.

Bedenken hinsichtlich der Kryptografie

Angreifer können die Kryptografie umgehen, in Computer eindringen, die für die Ver- und Entschlüsselung von Daten zuständig sind, und schwache Implementierungen ausnutzen, zum Beispiel die Verwendung von Standardschlüsseln. Die Kryptografie erschwert Angreifern den Zugriff auf Nachrichten und Daten, die durch Verschlüsselungsalgorithmen geschützt sind.

Wachsende Bedenken, dass die Rechenleistung von Quantencomputern die aktuellen Verschlüsselungsstandards brechen könnte, veranlassten das NIST, 2016 einen Aufruf zur Einreichung von Papieren für neue Kryptografiestandards für öffentliche Schlüssel an die mathematische und wissenschaftliche Gemeinschaft zu richten. Das NIST kündigte an, dass es im Jahr 2024 drei quantenresistente kryptografische Algorithmen zur Verfügung stellen wird.

Im Gegensatz zu den heutigen Computersystemen werden beim Quantencomputing Quantenbits (Qubits) verwendet, die sowohl 0 als auch 1 darstellen können und somit zwei Berechnungen gleichzeitig durchführen. Auch wenn ein noch unklar ist, wann, wem welche Quantenrechner zur Verfügung stehen könnten; erfordert die bestehende Infrastruktur laut NIST eine Standardisierung von öffentlich bekannten und verstandenen Algorithmen, die einen sicheren Ansatz bieten.

Die Geschichte der Kryptografie

Das Wort „Kryptografie“ leitet sich vom griechischen kryptos ab, was soviel wie verborgen bedeutet. Der Ursprung der Kryptografie wird üblicherweise auf etwa 2000 v. Chr. datiert, als die Ägypter Hieroglyphen verwendeten. Diese bestanden aus komplexen Piktogrammen, deren volle Bedeutung nur einer kleinen Elite bekannt war.

Die erste bekannte Verwendung einer modernen Chiffre geht auf Julius Cäsar (100 v. Chr. bis 44 v. Chr.) zurück, der seinen Boten bei der Kommunikation mit seinen Gouverneuren und Offizieren nicht traute. Aus diesem Grund schuf er ein System, bei dem jedes Zeichen in seinen Nachrichten durch ein Zeichen ersetzt wurde, das im römischen Alphabet drei Positionen vor ihm stand.

In jüngster Zeit hat sich die Kryptografie zu einem Wettkampf zwischen einigen der besten Mathematiker und Informatiker der Welt entwickelt. Die Fähigkeit, sensible Informationen sicher zu speichern und zu übertragen, hat sich als entscheidender Faktor für den Erfolg in Kriegen und Unternehmen erwiesen.

Da Regierungen nicht wollen, dass bestimmte Stellen innerhalb und außerhalb ihrer Länder Zugang zu Möglichkeiten haben, verborgene Informationen zu empfangen und zu senden, die eine Bedrohung für die nationalen Interessen darstellen könnten, unterliegt die Kryptografie in vielen Ländern verschiedenen Beschränkungen. Diese reichen von Beschränkungen der Verwendung und des Exports von Software bis zur öffentlichen Verbreitung mathematischer Konzepte reichen, die zur Entwicklung von Kryptosystemen verwendet werden könnten.

Das Internet hat jedoch die Verbreitung leistungsfähiger Programme und, was noch wichtiger ist, der zugrundeliegenden Techniken der Kryptografie ermöglicht, so dass heute viele der fortschrittlichsten Kryptosysteme und Ideen öffentlich zugänglich sind.