Ameer - stock.adobe.com

Was ist Datentrennung und warum ist sie in der Cloud wichtig?

Datentrennung schützt sensible Informationen in Cloud-Umgebungen durch logische oder physische Isolation und verbessert Sicherheit, Compliance und Performance.

Datentrennung (Data Separation oder Data Segregation) umfasst Richtlinien und Verfahren zur Isolierung von Daten und Workloads anhand spezifischer Kriterien.

Daten können anhand verschiedener Merkmale getrennt werden, darunter Zugriffsrechte, Sensibilität, Typ, Zweck und Funktionalität. Die Trennung erfolgt entweder physisch durch unterschiedliche physische Systeme oder logisch durch Speicherung der Daten in logischen Partitionen auf einem einzigen System.

Datentrennung ist eine wichtige Strategie für die Verwaltung und den Schutz von Daten. Das Ziel besteht darin, die Datensicherheit und den Datenschutz durch eine Beschränkung des Zugriffs zu verbessern. Obwohl die Datentrennung für viele, die mit Daten arbeiten, unerlässlich ist, ist dieses Konzept in Cloud-Umgebungen von entscheidender Bedeutung.

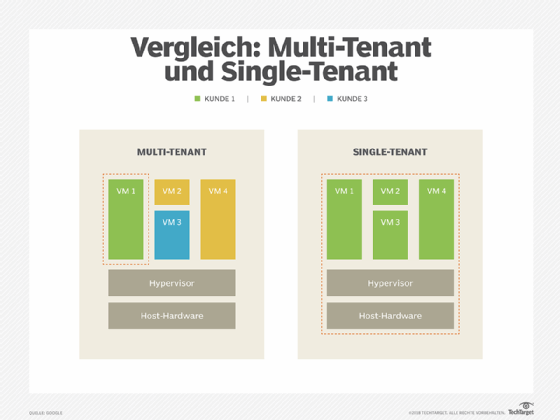

Cloud Computing ermöglicht es Unternehmen, Workloads auszuführen und Daten überall zu verwalten, ohne dass dafür erhebliche Rechenressourcen in ihren Rechenzentren erforderlich sind. Public-Cloud-Anbieter verwenden Multi-Tenant-Infrastrukturen, die effizient und kostengünstig sind, aber diese Multi-Tenancy wirft Fragen hinsichtlich der Datenverwaltung und -kontrolle in der Cloud auf.

Die Datentrennung dient dazu, zu verhindern, dass ein Nutzer von Cloud-Diensten die Arbeit oder die zugehörigen Daten anderer Nutzer von Cloud-Diensten stört oder gefährdet. Damit werden die potenziellen Risiken von Multi-Tenant-Umgebungen anerkannt, in denen unter anderem Hypervisor-Fehler, bösartiger Code in den Anwendungen und übermäßige Workload-Anforderungen die Workloads gefährden können.

Daher umfasst die Datentrennung im Cloud Computing, dass genau bekannt ist, wo Workloads und Daten ausgeführt werden – auch wenn die Public Cloud naturgemäß darauf ausgelegt ist, solche granularen Informationen zu verbergen – und dass Entscheidungen zur Verlagerung von Daten so umgesetzt werden, dass Sicherheit und Performance optimiert werden.

Warum ist Datentrennung wichtig?

Betrachten Sie das Noisy-Neighbor-Syndrom, bei dem eine virtuelle Maschine (VM) in einer Public Cloud neben einer Handvoll VMs von unzähligen anderen Benutzern ausgeführt wird, die alle auf demselben Cloud-Server zusammengefasst sind. Technisch gesehen verursacht dies keine Probleme, bis eine der benachbarten VMs Datenverkehr aufnimmt und übermäßige Netzwerkbandbreite oder Storage-I/O beansprucht, sodass andere VMs Schwierigkeiten haben, die Leistungsanforderungen zu erfüllen.

Datentrennung kann sich auf Workload-Leistungsanalysen stützen, um Leistungseinbußen zu erkennen und Cloud-Administratoren aufzufordern, belastete Workloads zu skalieren oder auf eine andere Ressource zu migrieren, um Konflikte zu entschärfen und die Leistung zu verbessern.

Über bösartigen Code und Leistungsempfindlichkeit hinaus schränkt die heutige rechtliche und geopolitische Landschaft die Speicherorte für Workloads und Daten von Cloud-Kunden erheblich ein. Eine Public Cloud – wie zum Beispiel Amazon Web Services (AWS), Google Cloud oder Microsoft Azure – verfügt über eine globale Präsenz, die sich aus Rechenzentren und anderen Präsenzpunkten zusammensetzt, die in verschiedenen Ländern weltweit betrieben werden. In den Anfängen der Public Cloud war der physische Standort von Servern und Storage für die Nutzer weitgehend undurchsichtig; die Idee des Utility Computing machte solche physischen Unterscheidungen irrelevant.

Mit der zunehmenden Verbreitung der Cloud sind jedoch Regierungen, Aufsichtsbehörden und andere Organisationen sensibel geworden für die physischen Gegebenheiten globaler Computing-Infrastrukturen. Einige Unternehmen und Behörden unterliegen möglicherweise strengen Beschränkungen hinsichtlich Cloud-Region und Tenancy. Um diesen Herausforderungen im Zusammenhang mit der Datentrennung zu begegnen, haben Cloud-Anbieter ihren Nutzern mehr Kontrolle über Workloads, Datenplatzierung und Berichterstellung gegeben.

Beispielsweise kann ein Unternehmen mit Sitz in der EU, aber mit Niederlassungen in den USA, verpflichtet sein, die von EU-Kunden gesammelten Daten zu isolieren und diese separaten Daten auf Storage-Ressourcen innerhalb einer EU-Cloud-Region zu speichern. Dies hilft Unternehmen, die in der Cloud arbeiten, bei der Einhaltung gesetzlicher Vorschriften und Compliance-Anforderungen.

Was sind die Vorteile der Datentrennung?

Datentrennung bietet folgende drei Hauptvorteile:

- verbesserte Compliance: Benutzer wissen genau, wo Daten und Workloads ausgeführt werden, beispielsweise in bestimmten Regionen oder Ressourceninstanzen.

- erhöhte Sicherheit: Daten und Workloads werden getrennt, um potenzielle Probleme mit Multi-Tenancy zu vermeiden.

- verbesserte Leistung: Daten und Workloads können je nach Leistungs- und Zugriffsfrequenzanforderungen auf verschiedene Service-Levels oder -Stufen migriert werden.

Was sind die Herausforderungen der Datentrennung?

Die Datentrennung birgt auch eine Reihe potenzieller Herausforderungen, darunter die folgenden:

- Komplexität: Für ein Unternehmen kann es schwierig sein, seine Daten zu organisieren und zu verwalten, wenn diese über mehrere Server oder Datenbanken verteilt sind. Dies erhöht auch den erforderlichen Aufwand für Datenrichtlinien, Konfigurationen und Überwachung.

- Kosten: Die Betriebskosten können steigen, da ein Unternehmen separate Storage-Umgebungen unterhalten muss. Unternehmen, die mit Cloud-Anbietern zusammenarbeiten, müssen sich darüber weniger Gedanken machen, da der Anbieter in der Regel für die Wartung und Aktualisierung seiner Storage-Infrastruktur zuständig ist.

- Integration: Es ist schwieriger, Daten, die über mehrere Datenbanken oder Server verteilt sind, für Analysen und Berichte zusammenzuführen.

So implementieren Sie eine Strategie zur Datentrennung

Für Unternehmen liegt der Schlüssel zur Optimierung der Datentrennung in einer besseren Kontrolle über die physische Platzierung von Workloads und Daten. Für die erfolgreiche Umsetzung der Datentrennung sind jedoch die folgenden drei wesentlichen Elemente erforderlich:

1. Bedarfsanalyse

Datentrennung kann viele Formen annehmen. Daher ist zunächst eine Bedarfsanalyse erforderlich, um die gewünschten Ziele oder Ergebnisse einer Datentrennungsstrategie zu ermitteln. Wie sollte die Datentrennung für das Unternehmen aussehen? Dies erfordert eine enge Zusammenarbeit zwischen Führungskräften, Technologieexperten und Rechtsabteilungen.

2. Dateneinblick

Unternehmen können verwirrende Datenmengen über lokale, Colocation- und Cloud-Ressourcen hinweg hosten. Eine umfassende Datentrennungsstrategie lässt sich nur umsetzen, wenn das Unternehmen einen klaren Einblick in die verfügbaren Daten und deren Bedeutung für das Unternehmen hat. Über welche Daten verfügt das Unternehmen, wo befinden sie sich derzeit und warum sind sie für das Unternehmen wichtig? Sobald dies klar ist, kann das Unternehmen damit beginnen, die Ressourcen zu priorisieren, die zur Verbesserung der Verfügbarkeit, Ausfallsicherheit und Leistung erforderlich sind. Dies kann die Verlagerung oder Tier-Bildung von Daten sowie die Implementierung einer Storage- und Aufbewahrungsrichtlinie umfassen.

3. Datensicherheit

Im Hinblick auf Datensicherheit und eine bessere Compliance müssen IT-Teams verstehen, dass Public Clouds auf der Grundlage eines Modells der geteilten Verantwortung betrieben werden. Der Cloud-Anbieter ist für die Sicherheit der physischen Infrastruktur verantwortlich, während der Nutzer für die Sicherheit der Workloads und Daten verantwortlich ist. Die Verantwortung eines Cloud-Nutzers beginnt also mit der Konfiguration.

Übersehene oder falsche Konfigurationseinstellungen können Workloads oder Daten gefährden und das Unternehmen potenziell für Compliance-Verstöße anfällig machen. Um dieses Problem zu vermeiden, ist es wichtig, sich mit den vielen verschiedenen Konfigurationsoptionen und Best Practices für die Dienste des Cloud-Anbieters vertraut zu machen. Die richtigen Konfigurationen lassen sich durch Cloud-Services wie AWS CloudFormation oder HashiCorp Terraform Cloud optimieren, die Cloud-Ressourcen mithilfe von Vorlagen oder Richtlinien automatisch über Regionen und Konten hinweg bereitstellen und sichern.

Eine weitere gängige Praxis zum Schutz vor den Risiken der Multi-Tenancy ist die umfassende Verwendung einer starken Verschlüsselung für alle Daten, die in der Public Cloud gespeichert sind. Wenn die Daten durch Fehlkonfigurationen oder böswillige Handlungen offengelegt werden, bleiben die Inhalte sicher. Idealerweise werden Daten sowohl im Ruhezustand als auch während der Übertragung verschlüsselt.

Die Bedeutung der Geolokalisierung

Die Frage der Geolokalisierung – also die Kenntnis und Sicherstellung des physischen Standorts von Anwendungen und Daten – ist heute wichtiger denn je. Cloud-Architekten sollten Workloads an geeigneten Standorten platzieren, um Performance und Compliance zu gewährleisten. Die Auswahl einer bestimmten Region ist zwar keine Frage der Mandantenfähigkeit, aber der Standort kann sich auf die Leistung, Compliance und Mandantenfähigkeit von Workloads auswirken.

Eine Region kann ausgewählt werden, um die Workload-Performance zu verbessern, da die physische Nähe zu den Benutzern der Workloads die Netzwerklatenz erheblich reduziert. Diese Platzierung der Daten steigert die sichtbare Performance der Workloads und verbessert die Benutzerzufriedenheit.

Die Dienste variieren ebenfalls je nach Region, und möglicherweise sind nicht alle Cloud-Dienste in allen globalen Regionen verfügbar. Dies kann die Bereitstellung oder Sicherung von Workloads oder Anwendungs-Stacks in einigen Regionen erschweren. Wenn beispielsweise ein benötigter Dienst oder eine benötigte Ressource derzeit in der Region eines bestimmten Cloud-Anbieters nicht verfügbar ist, kann das Unternehmen dort keine Workloads ausführen. In diesem Fall muss die Umgebung neu strukturiert oder eine andere geeignete Region ausgewählt werden.

Datentrennung ist Teamarbeit

Es gibt keinen einzelnen Treiber oder eine einzige Implementierung für die Datentrennung, und Unternehmen müssen die Datentrennung entsprechend ihren individuellen Anforderungen angehen. Daher ist es wichtig, ein Team in jede Strategie zur Datentrennung einzubeziehen. Führungskräfte aus den Bereichen Business, IT und Recht sollten an allen Diskussionen zur Datentrennung beteiligt sein, um sicherzustellen, dass die Geschäftsziele, technischen Anforderungen an die Workload- und Datenleistung sowie die gesetzlichen Verpflichtungen für Corporate Governance und Compliance in allen Rechtsräumen, in denen das Unternehmen tätig ist, erfüllt werden.

Einhaltung gesetzlicher Vorschriften

Die Datentrennung spielt auch eine wichtige Rolle bei der Einhaltung gesetzlicher Vorschriften. Viele Länder und Branchenstandards verfügen über Datenschutzbestimmungen, die Unternehmen zum Schutz sensibler Daten verpflichten.

Beispielsweise verpflichtet die Datenschutz-Grundverordnung in der EU (EU-DSGVO) Unternehmen zu einem besseren Schutz von Kundendaten. Die DSGVO wurde geschaffen, um die Datenschutzrechte der betroffenen Personen zu stärken und gleichzeitig die Transparenz der Unternehmen zu erhöhen. Der Health Insurance Portability and Accountability Act (HIPAA) in den USA ist ein weiteres Beispiel für eine Vorschrift, die sich auf die Umsetzung strenger Kontrollen für den Zugriff auf und die Weitergabe von personenbezogenen Daten im Gesundheitswesen konzentriert.

Die Trennung von Daten in diesen Fällen trägt zur Einhaltung der Datenschutzgesetze und -vorschriften bei. Die Datentrennung dient dem Schutz der Daten und gewährleistet, dass nur autorisierte Personen Zugriff auf bestimmte Daten erhalten.

Die Anforderungen und Strategien zur Datentrennung sollten regelmäßig überprüft und aktualisiert werden, um sich ändernde Workload-Anforderungen und sich weiterentwickelnde gesetzliche und regulatorische Rahmenbedingungen zu bewerten. Besondere Umstände, wie neue gesetzliche Vorschriften oder eine Datenschutzverletzung, sollten eine sofortige Überprüfung erforderlich machen.

Datentrennung erleichtert auch die Überwachung und Dokumentation des Datenzugriffs und der Datennutzung in Multi-Tenant-Cloud-Umgebungen. Dies ist für Audits nützlich und hilft bei der Einhaltung verschiedener Compliance-Frameworks.

Cloud-Service-Tools und -Technologien für die Datentrennung

Weitere Strategien zur Implementierung der Datentrennung umfassen den Einsatz verschiedener erweiterter Cloud-Services, die die Sicherheit und Kontrolle über Cloud-Inhalte verbessern sollen. Beispielsweise können Benutzer eine virtuelle Private Cloud einsetzen, die einen logisch isolierten Teil der Public Cloud bereitstellt, um eine benutzerdefinierte Infrastruktur mit vollständiger Kontrolle über Netzwerk, Subnetze und andere Netzwerkeigenschaften zu schaffen. Obwohl VPCs logisch isoliert sind, teilen sie sich oft physische Ressourcen mit anderen Nutzern.

Tiering-Strategien können dazu beitragen, die Datenqualität und die Zugriffsanforderungen zu verbessern. Produkte wie Amazon S3 Intelligent-Tiering verschieben beispielsweise Daten automatisch in eine geeignete, kostengünstige Zugriffsebene, wenn sich die Zugriffsmuster ändern. Daten, auf die im Laufe der Zeit weniger häufig zugegriffen wird, können automatisch auf kostengünstigere – und damit leistungsschwächere – Storage-Ressourcen verschoben werden. Diese Art von Funktion kann große Datenmengen verarbeiten, darunter Data Lakes, Datenanalyse-Repositorys und Kundeninhalte.

Cloud-Anbieter entwickeln und erweitern außerdem spezielle Cloud-Angebote für leistungs- und sicherheitssensible Nutzer. Produkte wie AWS GovCloud und Microsoft Azure Government unterstützen beispielsweise zahlreiche US-Bundesstandards, darunter die Criminal Justice Information Services Security Policy, die International Traffic in Arms Regulations und die Export Administration Regulations. Für zusätzliche Sicherheit und Kontrolle wird AWS GovCloud von US-Bürgern innerhalb der USA betrieben und ist nur für US-Organisationen und vorab geprüfte Kontoinhaber zugänglich.

Ebenso unterstützen beide Produkte die Architektur und Implementierung von Storage und Workloads für HIPAA-sensitive Aufgaben. Viele AWS-Komponentendienste unterstützen die HIPAA-Compliance und können Cloud-Architekten dabei helfen, sichere Betriebsumgebungen für medizinische Anwendungen und damit verbundene Aufgaben zu entwickeln.

Gaia-X ist eine Initiative, um eine sichere, transparente und interoperable Dateninfrastruktur zu schaffen und ihr Ziel ist es, die digitale Souveränität der EU zu stärken und ihre Datenhoheit zu gewährleisten. Deshalb müssen Anbieter die europäischen Datenschutzstandards erfüllen. T-Systems beziehungsweise Open Telekom Cloud haben ihren Sitz in der EU und sind DSGVO-konform und C5-zertifiziert. Ihre Zielgruppe sind nicht nur Unternehmen mit hohen Sicherheitsanforderungen, sondern auch öffentliche Verwaltungen.

Die C5-Zertifizierung (Cloud Computing Compliance Controls Catalogue) des BSI weist Mindestanforderungen in den Bereicen Sicherheit, Transparenz und Compliance in Public-Cloud-Umgebungen nach, was besonders für regulierte Organisationen und Behörden entscheidend ist. Microsoft Azure, AWS, IONOS, IBM und T-Systems/OTC bieten konforme Dienste an.

Mehrere Cloud-Anbieter, darunter AWS, Microsoft und IBM, bieten eine Reihe dedizierter Single-Tenant-Server und Cloud-Optionen an, mit denen sich die Workload-Performance und Compliance verbessern lassen. Dies wird auch als Bare Metal Cloud bezeichnet. In ähnlicher Weise können Amazon EC2 Dedicated Instances in einer VPC auf Hardware ausgeführt werden, die einem einzelnen Kunden vorbehalten ist. Intel SGX und AMD SEV sind Technologien für Confidential Computing.