your123 - stock.adobe.com

Mit Wireshark den Netzwerk-Traffic erfassen und analysieren

Wireshark bleibt ein wichtiges Tool für Sicherheitsfachleute. Zu lernen, wie man damit den Netzwerk-Traffic scannt, sollte auf der To-Do-Liste jedes Sicherheitsprofis stehen.

In der IT-Sicherheit sind die Tools, die uns den umfassendsten Einblick erlauben, oft auch die leistungsfähigsten und nützlichsten. Das wichtigste dieser Tools für die Sichtbarkeit auf Netzwerkebene ist Wireshark.

Es ist und bleibt eines der leistungsstärksten Tools im Werkzeugkasten eines Netzwerksicherheitsanalysten, obwohl nicht nur diese Fachleute von Wireshark profitieren. Security Operations-Mitarbeiter, Sicherheitsarchitekten und Spezialisten für Incident Response, die wissen, wie man Wireshark einsetzt, können einen bedeutenden Nutzen und einen entscheidenden Vorteil daraus ziehen.

Was ist Wireshark?

Wireshark ist ein Netzwerkprotokollanalysator, manchmal auch als Paketanalysator bezeichnet, der einen Einblick in den Traffic in einem Netzwerk oder zwischen Rechnern ermöglichen soll. Damit kann man den Netzwerk-Traffic genauestens einsehen und die Details des drahtlosen und drahtgebundenen Datenverkehrs auf verschiedenen Ebenen untersuchen. Diese reichen von Informationen auf Verbindungsebene über die Bits, aus denen ein bestimmtes Paket besteht, bis hin zur Nutzlast (Daten-Payload), die in diesen Paketen enthalten ist. Mit Wireshark lassen sich die Informationen auch auf mehreren Ebenen des Stacks anzeigen, so dass man Netzwerkverbindungen von den untersten Ebenen bis hinauf zur Anwendungsschicht isolieren, identifizieren und debuggen kann.

Nun werden Sie vielleicht denken: "Haben die jüngsten Architekturparadigmen wie Zero Trust nicht zu einer verstärkten Nutzung von Verschlüsselung im internen Netzwerk geführt, wodurch der Netzwerk-Traffic, den man sehen kann, eingeschränkt wird?" Oder vielleicht auch: "Verwenden nicht neuere Versionen vieler Protokolle oder Zugriffsmethoden Verschlüsselung – zum Beispiel Remote Desktop Protocol (RDP) und SSH anstelle von Telnet oder R Services, Secure FTP anstelle von FTP etc., die zusätzlich zur Verschlüsselung auf den unteren Ebenen des Stacks auch die Möglichkeiten eines Protokollanalysators einschränken?"

In der Tat wird mehr Netzwerk-Traffic als je zuvor verschlüsselt. Praktisch gesehen sind jedoch immer noch viele relevante Informationen verfügbar und zugänglich. Denken Sie daran, dass der Netzwerk-Traffic absichtlich in mehrere Schichten unterteilt ist. Das OSI-Modell und TCP/IP bestehen beispielsweise aus sieben beziehungsweise vier separaten und unterschiedlichen Schichten, die einzeln betrachtet und analysiert werden können. Auch wenn die höheren Ebenen des Stacks verschlüsselt sind, können die unteren Ebenen – wenn man sie isoliert betrachtet – immer noch Hinweise auf Probleme, etwa Sicherheitsmängel, liefern. Die Übertragung des Datenverkehrs, unter anderem Adressierung, Routing und zahlreiche andere Elemente, die Pakete von Punkt A nach Punkt B befördern, sind weiterhin einsehbar.

Berücksichtigen Sie außerdem, dass Exploits oft auf eine bestimmte Art und Weise, in einer bestimmten Reihenfolge und unter bestimmten Einschränkungen ausgeführt werden müssen. Haben Sie schon einmal in einem Red-Team-Kontext gearbeitet oder an einem system-, Host- oder netzwerkbezogenen Penetrationstest teilgenommen? Dann wissen Sie, wie schwierig es sein kann, zu gewährleisten, dass sich ein Zielsystem in einem geeigneten Zustand befindet und die Bedingungen und Umstände gegeben sind, um einen Exploit erfolgreich auszunutzen. Die Schritte, in denen ein Angriff durchgeführt werden muss, um effektiv zu sein, sind oft auf Netzwerkebene deutlich sichtbar, da bestimmte Exploits nicht funktionieren können, wenn sehr viele Evasion- oder Stealth-Techniken zum Einsatz kommen. Mit anderen Worten: Es gibt Situationen, in denen es aus Sicht eines Angreifers schwierig ist, seine Aktivitäten gegenüber einem aktiven Beobachter zu verbergen.

Kurz gesagt, ein Blick auf den zugrunde liegenden Netzwerk-Traffic ist immer noch hilfreich, auch wenn moderne Architekturen die Beobachtungsmöglichkeiten auf den höheren Ebenen des Stacks einschränken. Daher lassen sich dank der Flexibilität und der Untersuchungstiefe von Wireshark Sicherheitsereignisse analysieren und Sicherheitsprobleme bei Netzwerkgeräten heute genauso effektiv beheben wie in der Vergangenheit. Das ist einer der Hauptgründe, warum Wireshark eines der am häufigsten zitierten, am meisten verwendeten und am zuverlässigsten arbeitenden Tools im Werkzeugkasten von Blue-Team-Experten war und ist.

Da es sich um Open-Source-Software handelt, ist einer der anderen Gründe der Preis: die Nutzung ist sowohl frei wie in Freibier als auch wie in Freiheit. Wenn Sie möchten, können Sie das Tool noch heute ausprobieren.

Wireshark-Anwendungsfälle

Wireshark bietet jede Menge Vorteile. Die spezifische Art des Nutzens hängt von der konkreten Anwendungssituation ab:

- Netzwerkprofis können mit Wireshark Verbindungsfehler debuggen und Probleme beheben.

- Sicherheitsexperten in Blue Teams können es nutzen, um Sicherheitsvorfälle unter die Lupe zu nehmen:

- Die Software hilft ihnen, die spezifischen Tools, Techniken und Verfahren zu untersuchen, die von einem Angreifer verwendet werden.

- Das Programm unterstützt sie bei der Suche nach Bedrohungen, indem es die Kommunikation eingehend überprüft.

- Es hilft bei der Verbesserung und Optimierung von Kontrollen, wie einem Intrusion Detection System (IDS) oder einer Web Application Firewall (WAF).

- Außerdem lässt sich das Tool für zahlreiche weitere Aufgaben verwenden.

- Red Teams können Wireshark nutzen, um die Kommunikation abzuhören und nach sensiblen Daten zu fahnden, die ausgetauscht werden, oder um Informationen über die Netzwerkumgebung zu erhalten, in der sie sich befinden. Red Teams werden wahrscheinlicher das minimalistischere TShark für die Befehlszeile bevorzugen. Während der Installation von WireShark können Sie wählen, ob TShark installiert werden soll (standardmäßig aktiviert). Nach der Installation finden Sie es im Installationsordner.

Nutzen Sie Wireshark verantwortungsvoll

Hinweis: Wireshark dient Cybersicherheitsexperten als wichtiges Werkzeug, wenn es auf ethische und legale Weise eingesetzt wird. Bedrohungsakteure nutzen Wireshark jedoch auch, um Schaden anzurichten oder um illegale und unethische Aktivitäten zu unterstützen. Es liegt also an Ihnen, das Tool ethisch und verantwortungsvoll einzusetzen. Wenn Sie sich nicht sicher sind, ob die von Ihnen beabsichtigte Verwendung legal ist, verzichten Sie darauf, bis Sie Gewissheit haben. Ergreifen Sie Maßnahmen, um sicherzustellen, dass Sie die ethischen Richtlinien einhalten. Dazu gehört die Beachtung von Gesetzen und Unternehmensrichtlinien.

Viele Firmen verfügen über eine Richtlinie, in der die Rechte von Personen festgelegt sind, die das Unternehmensnetzwerk nutzen, unter anderem die Anforderungen für die Beschaffung, Analyse und Aufbewahrung von Netzwerk-Traffic-Dumps. Die Richtlinie könnte auch die Bedingungen regeln, unter denen das Monitoring des Netzwerk-Traffics zulässig ist. Wenn die Richtlinie eine Genehmigung oder Erlaubnis erfordert, holen Sie diese ein. Wenn die Zustimmung der Führungsebene erforderlich ist, benötigen Sie diese ebenfalls.

In funktioneller Hinsicht sind die Möglichkeiten von Wireshark klar umrissen. Mit dem Programm können Fachleute folgende Punkte realisieren:

- Daten anzeigen, die verschiedene Netzwerke durchqueren. Dazu zählen kabelgebundene Netzwerke wie Ethernet, Wireless-Netzwerke, Bluetooth-Netzwerke oder virtuelle Netzwerkschnittstellen wie Docker oder ein Hypervisor.

- Durch die verschiedenen Schichten des Stacks navigieren und sie anzeigen. Dazu gehören Protokolle auf Anwendungsebene, etwa HTTP/HTTPS, Mail-Protokolle, wie das Post Office Protocol 3 (POP3) und SMTP, sowie File-Sharing-Protokolle, zum Beispiel Server Message Block (SMB) und das Common Internet File System (CIFS). Weiter unten im Stack kann man TCP/IP und das User Datagram Protocol (UDP) sehen. Noch weiter unten im Stack lassen sich Artefakte wie Ethernet-Frames anzeigen.

- Traffic aufzeichnen und erfassen, um ihn später zu analysieren.

Auf den ersten Blick mag das nicht gerade viel erscheinen, aber diese Funktionen sind außerordentlich mächtig. Für Sicherheitsexperten gibt es zum Beispiel viele Gründe, den Netzwerk-Traffic zu sniffen. Den Inhalt von Netzwerkpaketen zu untersuchen, kann von unschätzbarem Wert sein, wenn es darum geht, einen Netzwerkangriff zu analysieren oder Gegenmaßnahmen zu entwickeln. Wenn eine Sicherheitswarnung von einem IDS, einem XDR-Tool (Extended Detection and Response), einem Managed Security Service Provider (MSSP) oder einem anderen Low-Level-Erkennungs-Tool eingeht, hilft Wireshark, festzustellen, ob der Traffic auf einen Fehler oder einen bösartigen Angriff zurückzuführen ist. Im Fall einer Attacke hilft Wireshark durch eine detaillierte Analyse des zugrunde liegenden Datenverkehrs, die konkrete Art des Angriffs zu identifizieren.

Wireshark kann außerdem dazu beitragen, den Ausgangspunkt eines Angriffs und ein Ziel zu ermitteln, indem es die IP-Adressen der Zielsysteme und die IP-Adressen untersucht, von denen die schädlichen Pakete stammen. Diese Informationen sind nicht nur für Incident-Response-Maßnahmen nützlich, sondern auch, weil sie Verteidigern helfen, Upstream-Regeln zu erstellen, um künftige Angriffe zu blockieren, einzuschränken oder anderweitig zu verhindern. Beispiele dafür sind Firewall-Regeln oder andere Netzwerkfilterregeln wie Netzwerksicherheitsgruppen.

Das Sniffing des Netzwerk-Traffics hilft zudem beim Threat Hunting. Wenn sich ein Angreifer durch Ihr Netzwerk bewegt, ist diese Aktivität sichtbar, wenn Sie sie in diesem Moment beobachten. Es ist natürlich unmöglich, dass jemand die gesamte Netzwerkaktivität auf dieser Ebene permanent im Auge behält. Aber wenn sich der Bereich, in dem Sie suchen, eingrenzen lässt – beispielsweise als Reaktion auf eine Warnung oder eine verdächtige Aktivität –, können Sie sich darauf konzentrieren und erhalten die erforderlichen Daten, um fundiertere Schlussfolgerungen zu ziehen.

Ein weiterer Grund, Wireshark zum Sniffen von Netzwerken zu verwenden, ist das Troubleshooting hinsichtlich der Sicherheit von Netzwerkgeräten oder -anwendungen. Sie können Wireshark zum Beispiel für das Troubleshooting von Firewall-Regeln nutzen. Wenn Systeme, auf denen Wireshark läuft, auf beiden Seiten einer Firewall oder eines Routers angeschlossen sind, lässt sich erkennen, welche Pakete die Firewall erfolgreich passieren können und welche nicht So können Sie leichter herausfinden, ob die Firewall Konnektivitätsprobleme verursacht.

Außerdem sniffen Fachleute den Traffic, um ihn aufzeichnen zu können. Dies kann dazu beitragen, die Kontrollen besser abzustimmen, die Funktionsweise von Anwendungen besser zu verstehen, Aktivitäten für weitere Untersuchungen aufzuzeichnen etc. Es gibt Zusatz-Tools, mit denen Sie die erfassten Paketdaten zu Schulungszwecken, zur Optimierung der Kontrollen, zum Testen und aus zahlreichen anderen Gründen bearbeiten und erneut wiedergeben können.

1. Wireshark herunterladen und installieren

Zunächst müssen Sie die für Ihre Umgebung und den Einsatzzweck passende Software herunterladen und installieren. Dazu gibt es verschiede Möglichkeiten:

- Laden Sie die Installationspakete für Windows oder Mac herunter.

- Erstellen Ihre eigene ausführbare Wireshark-Datei aus dem Quellcode, der auch auf der Webseite angeboten wird.

- Installieren Sie den Standardpaketmanager für viele gängige Linux-Distributionen.

- Verwenden Sie eine spezielle Sicherheits-Linux-Distribution wie Kali, auf der Wireshark standardmäßig installiert ist.

- Fügen Sie Ihrem Incident Response Toolkit eine portable Kopie von Wireshark auf einem USB-Laufwerk hinzu.

- Verwenden Sie eine Live-CD oder ein anderes bootfähiges Medium als tragbares Netzwerkanalysegerät.

In einer Windows-Umgebung nutzt der unterstützte Installer ein assistentengestütztes Setup, bei dem Sie auswählen können, welche optionalen Funktionen Sie installieren möchten. Die Standardoptionen sollten sich für die meisten Anfänger eignen. Auf einem Linux-System bestimmt der Paketmanager, welche Informationen angezeigt oder welche Konfigurationsoptionen, falls vorhanden, während der Installation angeboten werden. Dies variiert je nach Paketmanager und Distribution. Es empfiehlt sich also, die Anweisungen für Ihre Distribution und die jeweilige Paketmanager-Konfiguration zu lesen.

Auf den meisten Plattformen hängt Wireshark von einer entsprechenden Bibliothek zur Paketerfassung ab: libpcap bei Linux/Unix und WinPcap bei Windows. Unter Linux, vorausgesetzt Sie verwenden einen modernen Paketmanager, kümmert sich dieser um solche Komponenten und deren Installation. Wer Windows nutzt, wird aufgefordert, WinPcap zu installieren, sofern es nicht bereits auf dem System vorhanden ist.

2. Ein einfaches Packet Capture durchführen

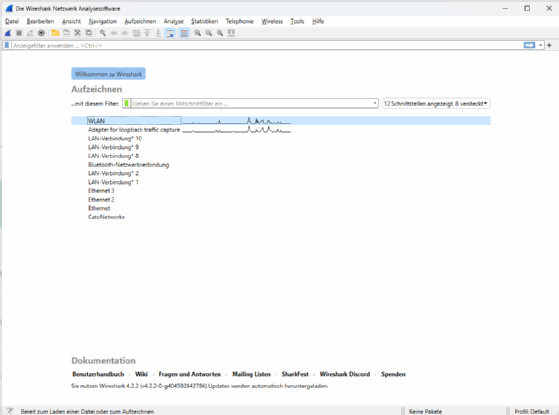

Nach der Installation starten Sie Wireshark. Eines der ersten Dinge, die Sie sehen, ist ein Bildschirm, der die verschiedenen Netzwerkschnittstellen des Systems anzeigt, sowie ein Diagramm, das die Netzwerkaktivität auf den einzelnen Netzwerkschnittstellen darstellt. Beachten Sie, dass insbesondere unter Linux die Low-Level-Paketerfassung im Allgemeinen Root-Zugriff erfordert. Daher kann es sein, dass Sie unter Linux aufgefordert werden, die Berechtigungen entsprechend zu erhöhen.

Der folgende Screenshot zeigt eine ganze Reihe von Netzwerkschnittstellen. Viele davon sind kabelgebundene und interne Schnittstellen, die keine Aktivität aufweisen, wie die flachen Linien verraten. Die oberste Netzwerkschnittstelle, eine WLAN-Schnittstelle, zeigt Aktivität, erkennbar anhand der Zickzacklinie.

Doppelklicken Sie auf die Netzwerkschnittstelle, die mit dem Netzwerk verbunden ist, für das Sie ein Packet Capture durchführen wollen. Wireshark öffnet ein Fenster, in dem Sie die Pakete sehen, die über das Netzwerk übertragen werden. Wireshark bietet viele Optionen, um die Anzeigefilter zu verwalten.

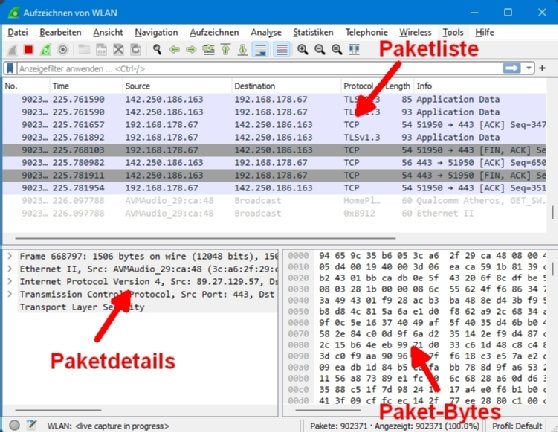

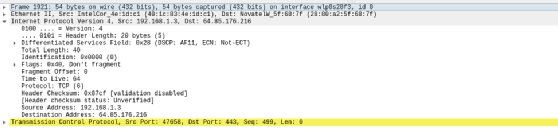

Im oberen Bereich (Abbildung 2) des Capture-Fensters, der Paketliste, zeigt Wireshark Informationen aus den Headern der einzelnen Pakete an. Das beinhaltet standardmäßig einen Zeitindex, der die verstrichene Zeit zwischen dem Beginn des Mitschnitts und dem Zeitpunkt angibt, an dem das Paket gescannt wurde. Sie können das Zeitformat anpassen und die Timer-Daten mit dem Capture speichern, um die tatsächliche Zeit, zu der ein gescanntes Paket gesendet wurde, zu ermitteln. Die Quell- und Ziel-IP-Adressen des Pakets, das verwendete Protokoll, die Länge des Pakets und Informationen über das Paket werden ebenfalls dargestellt.

Sie können weitere Informationen abrufen, indem Sie auf eine Zeile klicken, um Details zu dem betreffenden Paket anzuzeigen. Wenn Sie auf eine Zeile Doppelklicken, öffnet sich ein neues Fenster mit der Paketansicht, in dem Paketdetails und Paket-Bytes untereinander angezeigt werden. Das hat den Vorteil, dass mehr Platz für die Darstellung vorhanden ist. Wir gehen nachfolgend von dieser Paketansicht aus.

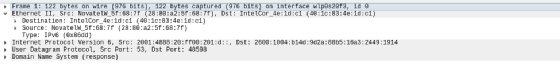

In dieser Paketansicht finden sehen die Details zu dem in der Paketliste ausgewählten Paket. Klicken Sie in den oben in Paketdetails auf die linker Hand angezeigten Pfeile (>), um verschiedene Detailstufen zu jeder im Paket enthaltenen Informationsebene anzuzeigen. In Abbildung 3 sehen Sie zum Beispiel den Ethernet-Header für ein einzelnes Paket.

Dieser Header verrät uns die MAC-Adressen von Quelle und Ziel sowie die Identität des nächsten Protokolls im Stack: IPv6. Wir können dann den IPv6-Header genauer untersuchen.

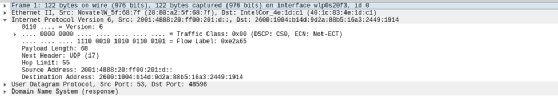

Hier finden wir die Quell- und Ziel-IP-Adressen sowie IP-spezifische Informationen. Wie die Schichten einer Zwiebel können wir im Stack nach oben und unten navigieren und dabei detaillierte Informationen über jede Schicht erhalten. Ebenso können wir zu den sich überschneidenden Protokollen navigieren. Abbildung 5 zeigt IPv6, während Abbildung 6 eine Ansicht von IPv4 ist.

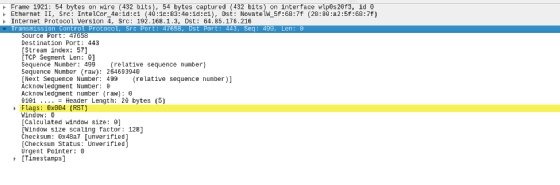

Wir können auch Informationen zu übergeordneten Protokollen, etwa TCP, anzeigen (Abbildung 7).

Dieser Header enthält Informationen über die Quell- und Ziel-TCP-Ports, die im Paket gesetzten Flags und andere hilfreiche Details für das Troubleshooting.

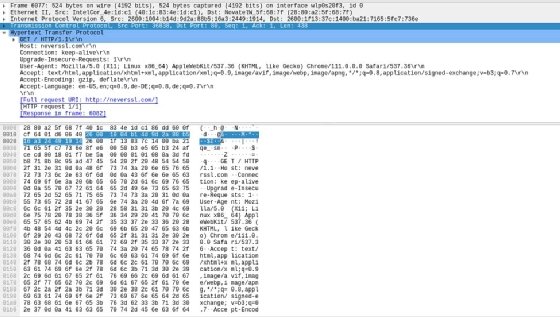

Der untere Bereich (Paket-Bytes) des Paketansicht-Fensters besteht aus einer Hexadezimalanzeige, die den digitalen Inhalt des Pakets selbst wiedergibt (Abbildung 8). Wenn Sie die Daten markieren, werden die Protokolldetails in den Paketdetails im oberen Bereich angezeigt, wie in Abbildung 9 zu sehen.

Eine nützliche Funktion von Wireshark ermöglicht es Ihnen, die wichtigsten Informationen in den diversen Protokollen, die Sie mit dem Tool untersuchen, zu finden. Der folgende Screenshot veranschaulicht zum Beispiel das heutzutage weniger übliche Szenario, dass auf eine reine HTTP-Site zugegriffen wird, in diesem Fall neverssl.com, und die dabei vorliegenden Traffic-Rohdaten auf Anwendungsebene. In diesem fall läßt sich im Textfeld der Paket-Bytes rechts auch der Inhalt des unverschlüsselten Datenverkehrs erkennen.

Ändern der Capture-Optionen

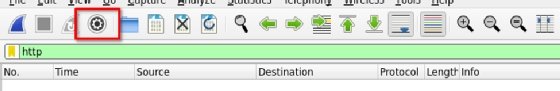

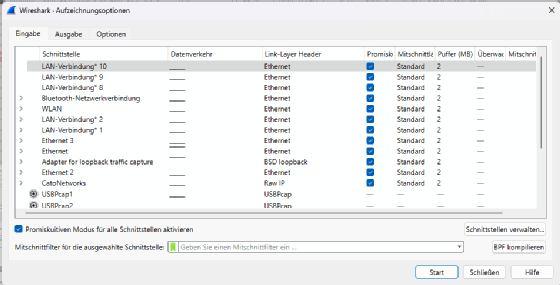

Es ist zwar simpel, einen einfachen Paketmitschnitt in Wireshark durchzuführen, aber das Tool bietet auch die Möglichkeit, verschiedene Optionen zu ändern, um das Capture anzupassen. Sie können auf diese Optionen zugreifen, indem Sie in der Symbolleiste auf das Zahnrad-Icon klicken (Abbildung 10).

Wenn Sie auf dieses Symbol klicken, öffnet sich das Fenster Aufzeichnungsoptionen, das drei Registerkarten enthält. Auf dem Eingabe-Tab können Sie Wireshark-Schnittstellen ändern und den Promiscuous-Modus aktivieren. Dieser Modus ermöglicht es der Schnittstelle, Netzwerk-Traffic zu erfassen, der nicht speziell an Ihr Capture-System geht.

Auf dem Ausgabe-Tab lässt sich festlegen, wo Wireshark die erfassten Pakete speichert. Sie können erfasste Pakete automatisch in einer Datei speichern und das Format dieser Datei ändern. Sie haben aber auch die Möglichkeit, eine Datei basierend auf der erfassten Datenmenge oder der verstrichenen Zeit zu erstellen.

Der Optionen-Tab bietet Auswahlmöglichkeiten für die Anzeige der Pakete und Optionen für MAC- und DNS-Namen sowie für die Begrenzung der Größe von Packet Captures. Einige dieser Optionen können dazu beitragen, die Leistung von Wireshark zu verbessern. Sie können zum Beispiel Einstellungen vornehmen, um Namensprobleme zu vermeiden, da diese sonst Ihr Capture-System verlangsamen und viele Namensabfragen erzeugen. Zeit- und Größenbeschränkungen können auch unbeaufsichtigte Captures einschränken.

3. Paketinhalte interpretieren und analysieren

Die hilfreichste Analysefunktion von Wireshark wohl die Filter. Tag für Tag fließen immer neue Daten durch das Netzwerk. Dadurch wächst der sprichwörtliche Heuhaufen (Daten) deutlich an, und die sprichwörtlichen Nadeln (Informationen, die für das relevant sind, was wir herauszufinden versuchen) lassen sich viel schwieriger aufspüren.

Die richtigen Daten ohne die passenden Filter zu finden, ist selbst in einem nicht allzu großen Netzwerk nahezu unmöglich, ganz zu schweigen von einem stark frequentierten oder großen Netzwerk.

So richten Sie in Wireshark einen Anzeigefilter ein

Wireshark verfügt über mehrere Arten von Filtern. Mit einem Anzeigefilter können Sie die mitgeschnittenen Daten besser durchsuchen. Wie der Name schon sagt, schränkt dieser Filter das ein, was auf dem Bildschirm angezeigt wird. Dieses kleine, harmlos aussehende Eingabefeld ist wohl das mächtigste Steuerelement des gesamten Tools. Ein Anzeigefilter dient dazu, die Analyse zu erleichtern.

Sie können angeben, was Sie sehen wollen – nicht mehr und nicht weniger. Der einfachste Filter schränkt die angezeigten Protokolle ein. Wenn Sie zum Beispiel die Anweisung tls in die Filterleiste eingeben, werden die Ergebnisse auf TLS-Traffic begrenzt.

Filter können allerdings sehr viel komplizierter sein. Das folgende Beispiel beschränkt die Anzeige auf Ergebnisse, bei denen der TCP-Port 443 und die TCP-Sequenznummer 499 lautet.

Einen Filter einzurichten, ist nicht immer ganz einfach. Wireshark versucht, Ihnen unter die Arme zu greifen, indem es vorschlägt, wie Sie Ihren Filterausdruck vervollständigen können, um das Gesuchte zu finden. Wenn Sie zum Beispiel ip in die Filterleiste eintippen, zeigt Wireshark mögliche Eigenschaften oder Unterelemente von IP an, die relevant sein könnten. Gleichermaßen führt die Eingabe von tcp dazu, dass Wireshark die Unterelemente von TCP vorschlägt.

Die Darstellung des Anzeigefilters ändert sich je nach Gültigkeit der Abfrage. In den vorangegangenen Beispielen ändert sich die Hintergrundfarbe des Filterfelds von Weiß (leer) zu Grün, sobald der Filter aktiviert wird. Grün bedeutet, dass der Filter syntaktisch korrekt ist. Wenn Sie etwas angeben, das Wireshark nicht interpretieren kann, wechselt der Hintergrund des Filterfelds zu Rot, wie der folgende, absichtlich unsinnige Filter demonstriert. Dies bedeutet, dass der angeforderte Filter syntaktisch ungültig ist oder das Tool die Anfrage nicht parsen kann.

Die Farbänderung des Filterfeldes ist besonders wichtig, weil Filter je nachdem, wonach Sie suchen, kompliziert werden können. In der Regel werden Filter mithilfe einer knappen, C-ähnlichen Syntax erstellt, bei der keine Ausdrücke erforderlich sind. Beim Anlegen von Filtern können Sie logische Operationen verwenden, zum Beispiel AND (&&), OR (||), NOT (!) und sogar XOR (^^). Sie können Vergleiche durchführen, wie gleich (==), ungleich (!=), größer als (>), größer als oder gleich (>=) und so weiter. Obwohl viele Experten aus Gründen der Genauigkeit, Kürze und Klarheit die an C orientierte Syntax bevorzugen, gibt es auch eine alternative, dem Englischen entlehnte Syntax. Diese ähnelt den bedingten Anweisungen in der Bash, wobei ne für not equals (ungleich), eq für equals (gleich), le für less than or equal to (kleiner als oder gleich) etc. steht.

Der folgende Filter verwendet ne (not equal) in einer ans Englische angelehnten Syntax.

Beachten Sie auch, dass sich in diesem Beispiel die Hintergrundfarbe zu Gelb ändert. Das heißt, der Filter funktioniert, aber Wireshark warnt uns, dass er in irgendeiner Weise missverständlich ist und deshalb möglicherweise nicht das erwartete Resultat liefert. Prüfen Sie gelb gekennzeichnete Filter sorgfältig – und korrigieren Sie diese gegebenenfalls. Manchmal bedeutet es, dass der Filter wie erwartet funktioniert. Aber es kann auch heißen, dass ein Tippfehler oder ein anderes syntaktisches Problem vorliegt.

Dies ist eine grobe Zusammenfassung der mit Wireshark-Filtern verbundenen Funktionalität. Angesichts der Komplexität einiger Filter – insbesondere bei der Auswertung großer Datenmengen – und der syntaktischen Vielseitigkeit ist es empfehlenswert, den Abschnitt über Filter im Wireshark-Handbuch zu lesen, wenn Sie mit mit dem Tool besser vertraut sind. Mit Filtern lassen sich viele Dinge erledigen. Daher ist es hilfreich und entscheidend zu lernen, wie man diese Funktion nutzt, um Wireshark effektiv einsetzen zu können.

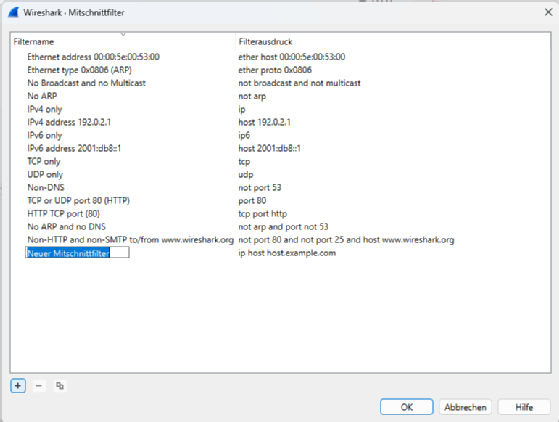

So richten Sie in Wireshark einen Capture-Filter ein

Ein Capture- oder Mitschnittfilter schränkt ein, was das Tool überhaupt aufzeichnet. Das ist nützlich, wenn Sie die Größe der erfassten Daten auf den spezifischen Traffic beschränken möchten, an dem Sie interessiert sind. Besonders praktisch ist dies bei längeren Mitschnitten von spezifischem Traffic über einen größeren Zeitraum.

Um darauf zuzugreifen, wählen Sie im Aufzeichnen-Menü den Punkt Mitschnittfilter.

Während der Zweck eines Anzeigefilters darin besteht, die Analyse zu unterstützen, und daher vielseitig und flexibel ist, verfolgt ein Mitschnittfilter ein anderes Ziel. Er dient dazu, den bei der Aufzeichnung von Captures verwendeten Speicherplatz zu begrenzen. Infolgedessen unterscheiden sich auch die Syntax und der Komplexitätsgrad. Mitschnittfilter verwenden eine andere Syntax, die viel unkomplizierter und schlanker ist als die für Anzeigefilter.

Es ist nützlich, den Unterschied zwischen Anzeige- und Mitschnittfiltern zu kennen. Man kann viel erreichen, wenn man beide beherrscht. Doch zu wissen, wann und wie man sie jeweils nutzt, ist der Schlüssel, um Wireshark erfolgreich einzusetzen, und langfristig ein großer Vorteil.

Fazit

Fassen wir zusammen, worauf es grundlegend ankommt, wenn Sie Wireshark nutzen wollen, um den Netzwerk-Traffic zu erfassen und zu analysieren. Die beste Methode, um schnell ein Wireshark-Experte zu werden, besteht darin, selbst Hand anzulegen und mit der Aufzeichnung des Netzwerk-Traffics zu beginnen. Sie werden feststellen, dass Wireshark ein äußerst effizientes und vielseitiges Tool ist, das Sie bei der Konfiguration von Firewall-Regeln ebenso unterstützt wie beim Aufspüren von Eindringlingen. Denken Sie jedoch daran, dass Sie immer die Erlaubnis des Netzwerkeigentümers beziehungsweise -betreibers benötigen, bevor Sie den Traffic in einem Netzwerk mitschneiden.