Production Perig - stock.adobe.c

So verwenden Sie die Microsoft Graph-Sicherheits-API

Die Microsoft Graph-Sicherheits-API hilft Ihnen dabei, Informationen aus verschiedenen Teilen der Infrastruktur zu kompilieren, um Sicherheitsvorfälle besser zu verstehen.

Da Unternehmen immer mehr Sicherheitsebenen zum Schutz ihrer Umgebungen einziehen, benötigen sie eine Technologie, die es ihnen erlaubt, nach einem Vorfall nachzuvollziehen, was passiert ist.

Administratoren wissen genau, wie die Komplexität einer Umgebung zunimmt, je mehr Cloud-Dienste das Unternehmen einsetzt. Graph ist ein Produkt, mit dem Microsoft dieses Problem abmindern möchte. Das Tool verspricht eine einheitliche Methode zum Erfassen von Informationen aus verschiedenen Cloud-Plattformen.

Microsoft Graph enthält eine API, die den administrativen Zugriff auf Objekte und Ressourcen in Azure, Office 365 – beziehungsweise Microsoft 365 und andere Cloud-basierte Dienste von Microsoft vereinfacht. Als Teil dieser Bemühungen bietet die Microsoft Graph-Sicherheits-API eine einzige programmatische Schnittstelle zum Verbinden von Sicherheits-Tools von Microsoft und seinen Partnern. Wenn Sie Microsoft Graph mit PowerShell zusammen verwenden, können Sie Warnungen automatisieren, um bei einem Sicherheitsvorfall Maßnahmen zu ergreifen.

Wozu brauchen Sie Microsoft Graph?

Cyberangriffe nehmen weiter zu und treffen Unternehmen auf der ganzen Welt. In vielen Fällen ist der Schaden für die Organisation oder die Infrastruktur bereits eingetreten, bevor das System eine Daten- oder Sicherheitsverletzung gemeldet hat. Microsoft Graph erweitert bestehende Sicherheitsanwendungen und -produkte, um Warnungen aus verschiedenen Quellen zu korrelieren, damit das Unternehmen Bedrohungen aufdecken und kontextbezogene Daten erschließen kann. Aus diesen Informationen können Sie Erkenntnisse darüber gewinnen, wie Sie Angriffe in Zukunft abwehren.

Microsoft bietet auch den Intelligent Security Graph an, der allgemeine Sicherheitsinformationen von globalen Sicherheitsoperationszentren und Microsoft-Partnern sammelt. Diese Integration verknüpft Sicherheitsplattformen und -dienste, die maschinelles Lernen und Verhaltensüberwachung nutzen, um noch mehr Unterstützung beim Schutz vor, Erkennung von und Reaktion auf Sicherheitsbedrohungen zu bieten.

Microsoft Graph wendet selbst keine Sicherheitsrichtlinien an, sondern es ermöglicht Ihnen einen einfacheren Zugang zu sicherheitsrelevanten Daten aus verschiedenen Quellen. Er hilft Unternehmen und Partnern, Anwendungen zu integrieren oder zu entwickeln, um verschiedene Sicherheitsfunktionen auszuführen, darunter

- Aggregieren und Korrelieren von Sicherheitswarnungen aus verschiedenen Quellen;

- Abrufen von kontextbezogenen Daten für Untersuchungen;

- Automatisierung von Sicherheitsaufgaben, Geschäftsprozessen, Workflows und Berichten;

- Senden von Bedrohungsindikatoren an Microsoft-Produkte für verbesserte Erkennungsfunktionen;

- Aufrufen von Operationen als Reaktion auf neue Bedrohungen; und

- Start eines proaktiven Risikomanagements.

Welche Funktionen bietet Microsoft Graph-Sicherheit?

Microsoft Graph-Sicherheit verfügt über eine Reihe wichtiger Komponenten: Warnungen, Informationsschutz, Bedrohungsindikatoren, Sicherheitsmaßnahmen und Secure Score.

- Warnungen. Das Tool sendet Ihnen Warnungen für mögliche Bedrohungen, die innerhalb von Microsoft 365 und Azure-Tenants von Microsoft oder einem Partnerprodukt gefunden und dann im Graph angezeigt werden. Übliche Quellen für Warnungen sind Azure Security Center, Azure Active Directory Identity Protection, Microsoft Cloud App Security, Microsoft Defender for Endpoint, Microsoft Defender for Identity, Microsoft 365, Azure Information Protection und Azure Sentinel.

- Schutz von Informationen. Der Informationsschutz, zum Beispiel das Kennzeichnen besonders sensibler Inhalte, gibt Ihnen die Möglichkeit, potenzielle Bedrohungen zu bewerten. Ihre eigenen Angaben werden mit Informationen zur Bedrohungsbewertung aus Spam-, Phishing- oder Malware-Berichten kombiniert, die von den Microsoft-365-Diensten identifiziert werden.

- Bedrohungsindikatoren. Bedrohungsindikatoren sind Daten über bekannte Bedrohungen, wie bösartige URLs, Domänen, IP-Adressen und Daten, die in ein Sicherheits-Tool importiert werden, um die Umgebung zu schützen. Microsoft bezeichnet diese auch als Threat Intelligence Indicators und Indicators of Compromise. Indikatoren, die an Microsoft Graph-Sicherheit gesendet werden, sind derzeit in Azure Sentinel und Microsoft Defender Advanced Threat Protection verfügbar.

- Sicherheitsmaßnahmen. Es ist möglich, das System für automatisierte Reaktionen zu konfigurieren, die bei der Ausgabe einer Warnung durchgeführt werden. Beispielsweise können Meldungen zu bösartigen Dateien, URLs, Domänen oder IP-Adressen automatisch bestimmte Sicherheitskontrollen oder Blockierungen auslösen.

- Secure Score. Das Sicherheitsanalyse-Tool Secure Score von Microsoft bewertet die aktuelle Sicherheitslage des Mandanten. Mit der Microsoft Graph-Sicherheits-API erstellen Sie Berichte, um zu sehen, wo Sie das Risiko innerhalb von Microsoft-Anwendungen, -Plattformen und -Diensten verringern können.

Wie Sie mit Microsoft Graph-Sicherheit arbeiten

Jede unterstützte Entität bildet einen Endpunkt innerhalb von Microsoft Graph-Sicherheit. Der einfachste Weg, Microsoft Graph-Sicherheit zu testen, ist die Verwendung des Graph Explorer, der unter diesem Link verfügbar ist. Admins können dieses Online-Tool für verschiedene sicherheitsrelevante Aufgaben verwenden, zum Beispiel zum Testen von Microsoft Graph-Endpunkten, die Graph-Sicherheit enthalten.

Um den Graph Explorer zu verwenden, melden Sie sich als globaler Administrator oder mit einem anderen Konto mit Rechten zum Abrufen von Sicherheitsinformationen an. Akzeptieren Sie die Berechtigungsanfrage, indem Sie entweder nur für das angemeldete Konto oder für die gesamte Organisation die Zustimmung erteilen. Legen Sie dann die Version des Diagramms und die spezifische URL der abzurufenden Daten fest. Stellen Sie für dieses Beispiel die HTTP-Methode auf GET ein, wählen Sie beta für die Microsoft Graph-Version und geben Sie https://graph.microsoft.com/beta/security/alerts als URL an.

Klicken Sie abschließend auf Abfrage ausführen, um die Ergebnisse anzuzeigen. Wenn ein 401-Fehler auftritt, klicken Sie auf die Registerkarte Berechtigungen ändern und überprüfen Sie die fehlenden Berechtigungen.

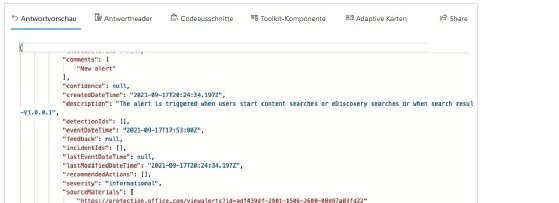

Erteilen Sie die Zustimmung und stellen Sie dann dieselbe Abfrage erneut. Wenn innerhalb des Mandanten Warnungen vorhanden sind, gibt die Abfrage Ergebnisse im Format JavaScript Object Notation (JSON) zurück. Die Vorteile von JSON sind, dass es schnell geladen, einfach abgefragt und in andere Anwendungen importiert werden kann.

Der Graph-Explorer bietet mehrere vorgefertigte Abfragen, darunter einige in der Kategorie Sicherheit. Das Verwenden von Filtern und Werten in Abfragen ermöglicht benutzerdefinierte Suchen, um bestimmte Informationen zu extrahieren, zum Beispiel nur neue Warnungen oder nur Warnungen mit hohem Schweregrad.

Die Konsole hilft Ihnen auch dabei, die verfügbaren Endpunkte zu testen; dafür gibt es aber bessere Funktionen. Microsoft stellt eine Reihe von Connectors zur Verfügung, einschließlich Power Automate (ehemals Microsoft Flow) und Power BI. PowerShell ist eine weitere hervorragende Option zum Abfragen von Graph-Sicherheitsdaten. Führen Sie zunächst die folgenden Konfigurationsschritte aus, um die App-Registrierung in Azure Active Directory durchzuführen:

1. Legen Sie die implizite Gewährung für Zugriffstoken fest

2. Fügen Sie die folgenden delegierten Rechte hinzu:

- SecurityEvents.Read.All

- SecurityEvents.ReadWrite.All

- SecurityActions.Read.All

- SecurityActions.ReadWrite.All

3. Setzen Sie die Umleitungs-URI auf urn:ietf:wg:oauth:2.0:oob

4. Erstellen Sie ein Geheimnis für die Verbindung

So verwenden Sie PowerShell mit Graph-Sicherheit

Um PowerShell mit Microsoft Graph-Sicherheit zu verwenden, importieren Sie das PowerShell-Modul und starten Sie die Verbindung.

# Install the Microsoft Graph Security PowerShell Module

Install-Module MicrosoftGraphSecurity

# Import the Microsoft Graph Security PowerShell Module

Import-Module MicrosoftGraphSecurity

# Set the Login Account and App ID (details from the App Registration)

Get-GraphSecurityCredential

Wenn Sie dazu aufgefordert werden, melden Sie sich in Ihrem Konto an und geben Sie die die Anwendungs-ID aus der App-Registrierung an.

Als Nächstes fragen Sie nun spezifische Informationen wie Warnungen und die Details des Sicherheits-Scores ab. Um alle oder bestimmte Warnungen abzufragen, versuchen Sie die folgenden Befehle:

# Retrieve all security alerts

Get-GraphSecurityAlert

# Retrieve security alert by ID

Get-GraphSecurityAlert `

-ID 19d165f2510e09cc4434d212d02ca2d2660c03edcf432eb9e43558a9i835a2we

# Retrieve security alert by User

Get-GraphSecurityAlert –userPrincipalName [email protected]

Mit den Integrationsfunktionen von PowerShell können Administratoren Warnungen lokal exportieren und bei Bedarf auf anderen Plattformen überprüfen. Verschiedene Ansätze ermöglichen die Zusammenarbeit mit Azure Logic Apps, Power Automate, Power BI und Programmiersprachen wie Python, C#, NodeJS und .NET.