Active Directory (AD)

Was ist Active Directory?

Active Directory (AD) ist ein proprietärer Verzeichnisdienst von Microsoft, mit dem Netzwerkadministratoren Benutzer, Berechtigungen und deren Zugriff auf Netzwerkressourcen verwalten können. Er läuft unter Windows Server und speichert Informationen zu Objekten, wie beispielsweise freigegebenen Netzwerkressourcen, in einem Unternehmensnetzwerk in einem logischen, hierarchischen Format. Auf diese Weise können Administratoren diese Ressourcen sowie die Benutzer verwalten, die auf diese Ressourcen zugreifen müssen, um ihre Arbeit zu erledigen.

Zum Ausführen des AD-Dienstes ist ein Domänencontroller erforderlich. Ein Domänencontroller ist ein Server, auf dem eine Version des Windows-Server-Betriebssystems mit Active-Directory-Domänendiensten (AD DS) installiert ist. Durch die Installation von AD DS können Administratoren eine bestimmte Serverrolle für einen Computer konfigurieren, zum Beispiel die Rolle eines Domänencontrollers.

Welche Rolle spielt Active Directory und wozu wird es verwendet?

Active Directory speichert Daten zu allen Objekten in einem Netzwerk. Ein Objekt ist ein einzelnes Element, beispielsweise ein Benutzer, eine Gruppe, eine Anwendung oder ein freigegebenes Gerät wie ein Server oder ein Drucker. Objekte werden normalerweise entweder als Ressourcen, wie Drucker oder Computer, oder als Sicherheitsprinzipale, wie Benutzer oder Gruppen, definiert.

Active Directory verwendet eine Reihe von Regeln, die als Schema bezeichnet werden, um Objektklassen und deren Attribute zu definieren. Das Schema legt auch das Format der Namen der einzelnen Objekte fest. AD enthält außerdem einen globalen Katalog, der Informationen zu allen Objekten enthält. Das Schema und der globale Katalog erleichtern Netzwerkadministratoren die Identifizierung und Verwaltung von Objekten. Durch die Speicherung relevanter Informationen zu Benutzerkonten in einem Netzwerk, wie beispielsweise deren Namen und Kennwörter, ermöglicht AD anderen autorisierten Benutzern und Administratoren in diesem Netzwerk den Zugriff auf diese Informationen.

AD ermöglicht es Administratoren, Benutzern und Anwendungen außerdem, Objekte und deren Eigenschaften zu veröffentlichen und zu finden. Dies geschieht über den Abfrage- und Indexmechanismus von AD. Darüber hinaus bietet AD einen Replikationsdienst, der zwei Aufgaben erfüllt. Er stellt sicher, dass alle Domänencontroller in einem Netzwerk eine vollständige Kopie aller Verzeichnisinformationen für ihre Domäne enthalten, und er sorgt dafür, dass alle Änderungen an den Daten im Verzeichnis auf alle Domänencontroller in der Domäne repliziert werden. Durch die Verwaltung von Replikaten der Verzeichnisdaten auf allen Domänencontrollern gewährleistet der Replikationsdienst die Verfügbarkeit des Verzeichnisses und optimiert dessen Leistung für alle Benutzer.

Was sind Active-Directory-Domänendienste?

In älteren Versionen von Windows Server – Windows 2000 Server und Windows Server 2003 – hieß der Verzeichnisdienst Active Directory. Ab Windows Server 2008 R2 und Windows Server 2008 hat Microsoft den Namen des Verzeichnisdienstes jedoch in Active-Directory-Domänendienste geändert.

AD DS speichert Verzeichnisinformationen, einschließlich Informationen zu Benutzerkonten. Dazu verwendet es einen strukturierten Datenspeicher, der als Verzeichnis (directory) bezeichnet wird. Dieses Verzeichnis ermöglicht die Organisation der Verzeichnisinformationen in einem logischen und hierarchischen Format. AD DS stellt Verzeichnisdaten auch autorisierten Netzwerkbenutzern und Administratoren zur Verfügung, sodass diese bei Bedarf darauf zugreifen können.

Wie AD umfasst auch AD DS ein Replikationssystem, das automatisch den globalen Katalogserver, einen Domänencontroller, erstellt und aktualisiert. Dieser Katalog speichert eine vollständige, beschreibbare Replik aller Objekte und ihrer Attribute in einer Domäne sowie teilweise, schreibgeschützte Replikate aller anderen Domänen in der Gesamtstruktur. Diese Attributreplikation erleichtert Benutzern und Administratoren die Suche nach Objekten in AD DS.

AD DS bietet Sicherheit durch integrierte Mechanismen zur Authentifizierung und Zugriffssteuerung. Diese Mechanismen ermöglichen autorisierten Benutzern den Zugriff auf Netzwerkressourcen und gestatten Administratoren die einfache Verwaltung von Verzeichnisdaten und der Organisation im gesamten Netzwerk mit einem einzigen Netzwerkbenutzernamen und einem einzigen Kennwort.

Zur weiteren Unterstützung von Netzwerkadministratoren bietet AD DS eine richtlinienbasierte Verwaltung. Dadurch können Administratoren selbst komplexe Netzwerke einfach verwalten.

Active-Directory-Modi, -Protokolle und -Dienste

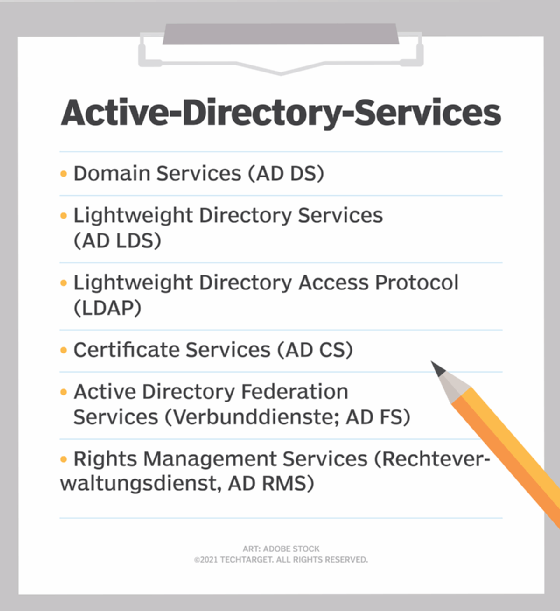

Active Directory besteht aus mehreren verschiedenen Diensten. Der Hauptdienst ist Domänendienste, aber Active Directory verfügt auch über die folgenden weiteren Dienste:

- Active Directory Lightweight Directory Services (AD LDS) ist ein unabhängiger Modus von AD. Er wird unabhängig von AD-Domänen oder -Gesamtstrukturen ausgeführt und kann ohne Auswirkungen auf AD installiert werden. Er stellt Verzeichnisdienste für Anwendungen bereit, einschließlich eines Datenspeichers, und verwendet Standard-Anwendungsprogrammierschnittstellen (APIs) für den Zugriff auf Anwendungsdaten. Die Infrastrukturfunktionen von AD sind jedoch nicht enthalten.

- Lightweight Directory Access Protocol (LDAP) ist ein Verzeichnisdienstprotokoll, das für den Zugriff auf und die Verwaltung von Verzeichnissen über ein Netzwerk verwendet wird. LDAP basiert auf einem Client-Server-Modell und wird auf einer Schicht über dem TCP/IP-Stack ausgeführt. LDAP kann nicht zum Erstellen von Verzeichnissen oder zum Festlegen der Funktionsweise eines Verzeichnisdienstes verwendet werden. Seine Hauptfunktion besteht in der Unterstützung der Verzeichnisverwaltung.

- Active Directory Certificate Services (AD CS) werden zum Generieren, Verwalten und Freigeben von Zertifikaten für Public-Key-Infrastrukturen verwendet. Ein Zertifikat verwendet Verschlüsselung, damit ein Benutzer Informationen über das Internet sicher mit einem öffentlichen Schlüssel austauschen kann. Diese Zertifikate gewährleisten Vertraulichkeit durch Verschlüsselung, authentifizieren Computer, Benutzer und Gerätekonten in einem Netzwerk und tragen durch digitale Signaturen zur Aufrechterhaltung der Integrität digitaler Dokumente bei.

- Active Directory Federation Services (AD FS) authentifizieren den Benutzerzugriff auf mehrere Anwendungen – sogar in verschiedenen Netzwerken – mithilfe von Single Sign-On (SSO). Wie der Name schon sagt, muss sich der Benutzer bei SSO nur einmal anmelden, anstatt für jeden Dienst mehrere dedizierte Authentifizierungsschlüssel zu verwenden. Durch die sichere gemeinsame Nutzung digitaler Identitäten und Berechtigungen über Sicherheits- und Unternehmensgrenzen hinweg trägt AD FS dazu bei, die Benutzererfahrung beim Zugriff auf internetbasierte Anwendungen zu optimieren.

- Active Directory Rights Management Services (AD RMS) ermöglicht es Unternehmen, ihre Dokumente mithilfe von Informationsrechteverwaltung (IRM) zu schützen. Mit AD RMS können sie IRM-Richtlinien erstellen, um festzulegen, wer auf vertrauliche Informationen zugreifen darf, und so deren Verwendung oder Missbrauch durch unbefugte Personen verhindern.

Wichtigste Funktionen des logischen Modells von AD und AD DS

Active-Directory-Domänendienste verwenden ein logisches Modell, das aus Gesamtstrukturen, Domänen und Organisationseinheiten (OUs) besteht. Dieses Modell ist wichtig, da es Folgendes ermöglicht:

- Speichern und Verwalten von Informationen zu Netzwerkressourcen

- Speichern und Verwalten von anwendungsspezifischen Daten aus Verzeichnis-fähigen Anwendungen

- Organisation von Benutzern, Computern, Geräten und anderen Elementen eines Netzwerks in einer hierarchischen Containment-Struktur durch Admins

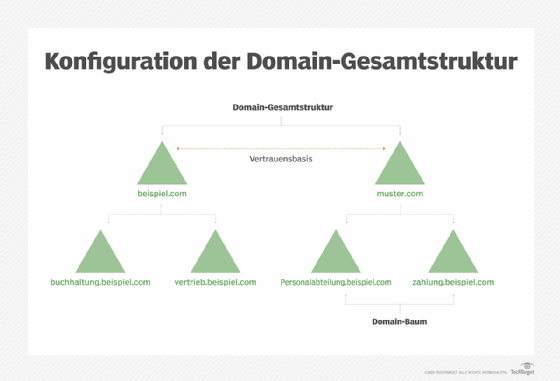

Verschiedene Objekte, beispielsweise Benutzer und Geräte, die dieselbe Datenbank verwenden, befinden sich in derselben Domäne. Ein Baum (Tree) besteht aus einer oder mehreren Domänen, die durch hierarchische Vertrauensstellungen miteinander verbunden sind. Eine Gesamtstruktur (Forest) ist eine Gruppe mehrerer Bäume. Gesamtstrukturen bieten Sicherheitsgrenzen, während Domänen, die eine gemeinsame Datenbank verwenden, für Einstellungen wie Authentifizierung und Verschlüsselung verwaltet werden können. Diese verschiedenen Elemente haben die folgenden Funktionen:

- Eine Gesamtstruktur ist der oberste Container in AD DS. Sie bezieht sich auf eine Gruppe aus einer oder mehreren AD-Domänen. Sie stellt eine gemeinsame logische Struktur für diese Domänen bereit und verknüpft sie automatisch über bidirektionale, transitive Vertrauensstellungen. Diese Vertrauensstellungen ermöglichen es AD DS, Sicherheit über mehrere Domänen oder Gesamtstrukturen hinweg bereitzustellen. Außerdem können Domänen Authentifizierungsdienste auf Benutzer in Domänen außerhalb ihrer eigenen Gesamtstruktur ausweiten.

- Eine Domäne ist ein Container oder eine Partition innerhalb einer Gesamtstruktur. Sie stellt netzwerkweite Benutzeridentitäten bereit, sodass diese nur einmal erstellt werden müssen. Anschließend können sie auf jedem Computer referenziert werden, der mit der Gesamtstruktur verbunden ist, in der sich die Domäne befindet. Domänen verwenden einen oder mehrere Domänencontroller, um Benutzerkonten und Benutzeranmeldeinformationen zu speichern, Authentifizierungsdienste für Benutzer bereitzustellen und den Zugriff auf Netzwerkressourcen zu steuern. Ein Domänencontroller für eine bestimmte Domäne verfügt über eine Kopie des Verzeichnisses für die gesamte Domäne, in der er sich befindet.

- Eine OU ist das kleinste Element des logischen Modells von AD DS. OUs bilden eine Hierarchie von Containern innerhalb einer Domäne. Administratoren verwenden OUs in der Regel, um Verwaltungsaufgaben wie die Anwendung von Gruppenrichtlinien zu vereinfachen. OUs sind auch nützlich für die Delegierung von Berechtigungen, wodurch Eigentümer die administrative Kontrolle über Objekte – vollständig oder eingeschränkt – an andere Benutzer oder Gruppen übertragen können, um die Verwaltung dieser Objekte zu vereinfachen.

Das Domänenwald-OU-Modell von AD DS gilt unabhängig von der Netzwerktopologie und der Anzahl der in jeder Domäne erforderlichen Domänencontroller.

Wichtige Funktionen von AD und Active-Directory-Domänendiensten

Eine der Hauptfunktionen von AD und AD DS besteht darin, dass sie einen strukturierten und hierarchischen Datenspeicher verwenden, um Verzeichnisinformationen, also Informationen zu den im AD-DS-Verzeichnis gespeicherten Objekten, logisch zu organisieren und zu veröffentlichen. Zu diesen Objekten können folgende gehören:

- Benutzer

- Gruppen

- Computer

- Domänen

- Organisationsstrukturen

- Sicherheitsrichtlinien

Ein standardisiertes Schema wird verwendet, um Objektklassen, Attribute und Namen sowie die Einschränkungen und Grenzen für Instanzen dieser Objekte zu definieren. Das Standardschema in AD basiert auf der Normenreihe X.500 der Internationalen Organisation für Normung für Verzeichnisdienste. Es ist außerdem erweiterbar, Klassen und Attribute können nach Bedarf hinzugefügt und geändert werden. Das AD-Schema wird in der Schema-Verzeichnispartition gespeichert und auf alle Domänencontroller in einer Gesamtstruktur repliziert.

Ein weiteres wichtiges Merkmal von AD ist die Verwendung von vier Verzeichnispartitionstypen zum Speichern und Kopieren verschiedener Datentypen in der Datei Ntds.dit auf dem Domänencontroller einer Domäne. Benutzer und Administratoren können auf diese Informationen in der gesamten Domäne zugreifen. Eine Verzeichnispartition enthält in der Regel Daten zu einer Domäne, zur Konfiguration, zum Schema und zu Anwendungen.

AD und AD DS verfügen über einen Abfrage- und Indexmechanismus. Dieser Mechanismus ermöglicht es Netzwerkbenutzern oder Anwendungen, in AD gespeicherte Objekte und deren Eigenschaften zu finden. Schließlich verteilt der Replikationsdienst von AD die Verzeichnisdaten über ein Netzwerk. AD enthält den Knowledge Consistency Checker, der automatisch Replikationsverbindungen von einem Quelldomänencontroller zu einem Zieldomänencontroller erstellt und die Replikationstopologie für die AD-Gesamtstruktur generiert.

Trust-Terminologie

Active Directory stützt sich auf Vertrauensbeziehungen (Trust), um die Authentifizierung zu vereinfachen und die Sicherheit über mehrere Domänen oder Gesamtstrukturen hinweg zu gewährleisten. Diese Trusts gelten sowohl für Domänen als auch für Gesamtstrukturen in AD. AD-Trusts funktionieren nur dann ordnungsgemäß, wenn jede Ressource über einen direkten Trust-Pfad zu einem Domänencontroller in der Domäne verfügt, in der sie sich befindet. Um die Vereinfachung zu ermöglichen, überprüft Windows außerdem, ob eine von einem Benutzer oder Computer angeforderte Domäne bereits über einen Trust mit der Domäne des anfordernden Kontos verfügt.

Zu den wichtigsten Trust-Begriffen in AD gehören die folgenden:

- Eine unidirektionale Vertrauensbeziehung liegt vor, wenn eine erste Domäne (Domäne A) Benutzern einer zweiten Domäne (Domäne B) Zugriffsrechte gewährt. Domäne B gewährt Benutzern jedoch keinen Zugriff auf Domäne A. Einfach ausgedrückt handelt es sich um einen unidirektionalen Authentifizierungspfad zwischen den Domänen A und B.

- Eine bidirektionale Vertrauensbeziehung liegt vor, wenn zwei Domänen einander vertrauen. Somit können Authentifizierungsanforderungen zwischen diesen Domänen weitergeleitet werden, was bedeutet, dass jede Domäne den Benutzern der anderen Domäne Zugriff gewährt.

- Eine vertrauenswürdige Domäne (trusted Domain) ist eine einzelne Domäne, die Benutzern den Zugriff auf eine andere Domäne ermöglicht, die als vertrauende Domäne bezeichnet wird. Gesamtstrukturen verwenden vertrauenswürdige Domänenobjekte, um alle vertrauenswürdigen Namespaces zu speichern, beispielsweise Domänenbaumnamen, Suffixe für Benutzerprinzipalnamen, Suffixe für Dienstprinzipalnamen und Sicherheitskennungsnamen, die in Partnerstrukturen verwendet werden.

- Eine transitive Vertrauensbeziehung kann über zwei Domänen hinausgehen und den Zugriff auf andere vertrauenswürdige Domänen innerhalb einer Gesamtstruktur ermöglichen. In AD wird automatisch eine wechselseitige, transitive Vertrauensbeziehung zwischen neuen Domänen und übergeordneten Domänen in einer Forest hergestellt.

- Eine nicht transitive Vertrauensbeziehung ist eine einseitig und auf zwei Domänen beschränkt. Sie wird in der Regel verwendet, um Vertrauensstellungen mit anderen Domänen zu verweigern.

- Ein Gesamtstruktur-Trust ermöglicht eine nahtlose Authentifizierung und Autorisierung über mehrere AD-Gesamtstrukturen hinweg und damit den Zugriff auf Ressourcen und andere Objekte in diesen Gesamtwäldern. Sie kann einseitig oder beidseitig transitiv sein.

Geschichte und Entwicklung von Active Directory

Microsoft stellte Active Directory 1999 vor und veröffentlichte es ein Jahr später mit Windows 2000 Server. Microsoft entwickelte mit jeder neuen Windows-Server-Version weitere neue Funktionen.

Windows Server 2003 enthielt ein wichtiges Update, mit dem Gesamtstrukturen hinzugefügt und die Position von Domänen innerhalb dieser bearbeitet und geändert werden konnten. Domänen unter Windows 2000 Server konnten neuere AD-Updates, die unter Server 2003 ausgeführt wurden, nicht unterstützen.

Mit Windows Server 2008 wurde AD FS eingeführt. Darüber hinaus benannte Microsoft das Verzeichnis für die Domänenverwaltung in AD DS um, und AD wurde zu einem Oberbegriff für die von ihm unterstützten verzeichnisbasierten Dienste. AD DS ist in allen aktuellen Versionen von Windows Server verfügbar, einschließlich Windows Server 2016, Windows Server 2019, Windows Server 2022 und Windows Server 2025.

Windows Server 2016 aktualisierte AD DS, um die AD-Sicherheit zu verbessern und AD-Umgebungen in Cloud- oder Hybrid-Cloud-Umgebungen zu migrieren. Zu den Sicherheits-Updates gehörte die Hinzufügung der privilegierten Zugriffsverwaltung (Privileged Access Management). PAM überwacht den Zugriff auf ein Objekt, die Art des gewährten Zugriffs und die vom Benutzer ausgeführten Aktionen. PAM fügt Bastion-AD-Gesamtstrukturen hinzu, um eine zusätzliche sichere und isolierte Gesamtstrukturumgebung bereitzustellen. Windows Server 2016 beendete den Support für Geräte unter Windows Server 2003.

Im Dezember 2016 veröffentlichte Microsoft Azure AD Connect, jetzt Microsoft Entra Connect, um ein lokales Active-Directory-System mit Azure AD, jetzt Microsoft Entra ID, zu verbinden. Durch diese Integration konnten Unternehmen alle Identitäten und Zugriffskontrollen in ihren lokalen Netzwerken mit den Cloud-Diensten von Microsoft, wie Office 365, verbinden und eine benutzerfreundliche SSO für diese Dienste ermöglichen. Azure AD Connect funktionierte mit Systemen unter Windows Server 2008, Windows Server 2012, Windows Server 2016 und Windows Server 2019. Alle 1.x-Versionen von Azure AD Connect wurden am 31. August 2022 eingestellt.

Domänen und Arbeitsgruppen im Vergleich

Eine Arbeitsgruppe ist der Begriff von Microsoft für Windows-Computer, die über ein Peer-to-Peer-Netzwerk (P2P) verbunden sind. Arbeitsgruppen sind eine weitere Organisationseinheit für Windows-Computer in Netzwerken. Arbeitsgruppen ermöglichen diesen Computern die gemeinsame Nutzung von Dateien, Internetzugang, Druckern und anderen Ressourcen über das Netzwerk. Durch die P2P-Vernetzung ist kein Server für die Authentifizierung erforderlich. Es gibt mehrere Unterschiede zwischen Domänen und Arbeitsgruppen:

- Domänen hosten im Gegensatz zu Arbeitsgruppen Computer aus verschiedenen lokalen Netzwerken.

- Domänen können viel mehr Computer hosten als Arbeitsgruppen. Domänen umfassen Tausende von Computern, während Arbeitsgruppen in der Regel auf etwa 20 begrenzt sind.

- In Domänen ist mindestens ein Server ein Computer, der zur Steuerung der Berechtigungen und Sicherheitsfunktionen für alle Computer innerhalb der Domäne verwendet wird. In Arbeitsgruppen gibt es keinen Server, und alle Computer sind gleichberechtigt.

- Domänenbenutzer benötigen in der Regel Sicherheitsidentifikatoren wie Anmeldenamen und Kennwörter, im Gegensatz zu Arbeitsgruppen.

Hauptkonkurrenten von Active Directory

Andere Verzeichnisdienste auf dem Markt, die ähnliche Funktionen wie AD bieten, sind unter anderem die folgenden:

- Red Hat Directory Server ist ein LDAP-basiertes Verzeichnis, das den Benutzerzugriff auf mehrere Systeme in Unix-Umgebungen verwaltet. Es bietet eine netzwerkbasierte Registry zur Zentralisierung von Identitätsinformationen und umfasst eine Benutzer-ID- und zertifikatsbasierte Authentifizierung, um den Zugriff auf Daten im Verzeichnis zu beschränken. Darüber hinaus bietet es eine zentralisierte, fein abgestufte Zugriffskontrolle über das Verzeichnis und einen verbesserten Datenschutz, selbst wenn die Anzahl der Systeme und Benutzer zunimmt.

- Apache Directory ist ein Open-Source-Projekt, das auf Java läuft und auf jedem LDAP-Server funktioniert, einschließlich Systemen unter Windows, macOS und Linux. Es bietet einen LDAP-v3-kompatiblen Verzeichnisserver und ein Eclipse-basiertes Verzeichnis-Tool namens Apache Directory Studio. Darüber hinaus enthält die Software eine Apache Directory LDAP-API, die einen bequemen Zugriff auf alle Arten von LDAP-Servern ermöglicht.

- OpenLDAP ist eine weitere Open-Source-Alternative zu AD. Genauer gesagt handelt es sich um eine Open-Source-Implementierung von LDAP mit Modulen wie einem eigenständigen LDAP-Load-Balancer-Daemon, einem eigenständigen LDAP-Daemon (Server) sowie verschiedenen Bibliotheken, Tools und Beispiel-Clients zur Implementierung von LDAP.