Dmitry Nikolaev - stock.adobe.co

Windows Server 2019/22: Das Active Directory vorbereiten

Wer seine Windows-Server-Version aktualisiert, muss meist das Active Directory für die Migration vorbereiten. Der Beitrag gibt Tipps, wie sich das entsprechend umsetzen lässt.

Die Betriebssystemversion Microsoft Windows Server 2019/2022 brachte in Bezug auf das Active Directory keine großen Neuerungen. Bei der Integration der Domänencontroller in Windows Server 2019/2022 muss weder den Modus der Domäne noch den der Gesamtstruktur angepasst werden. Das Attribut msDS-preferredDataLocation wurde neu eingeführt, welches von Azure Active Directory (Azure AD) übernommen wurde. Das Attribut wird dafür verwendet, um die Zuordnung an bestimmte Regionen für Microsoft 365 und andere Cloud-Dienste umzusetzen.

Aktualisierte Version der Active-Directory-Datenbank

Windows Server 2019 und 2022 verwendet die Active-Directory-Datenbank die Extensible Storage Engine (ESE) als Backend. Diese speichert die Daten anders als in Windows Server 2016. Es gibt mehrere Verbesserungen an der Funktionsweise der ESE, insbesondere im Kontext von Active Directory (AD). In Windows Server 2019 wurden zum Beispiel Änderungen vorgenommen, um die Größe des ESE-Versionsspeichers zu erhöhen, der Datenbanktransaktionen verwaltet. Diese Verbesserung trägt dazu bei, durch Zwischenspeichern die Erschöpfung des Versionsspeichers zu verhindern, insbesondere bei Domänencontrollern mit größeren RAM-Zuweisungen. Das Zwischenspeichern transaktionaler Snapshots ermöglicht es den Datenbanken zudem, Transaktionen zurückzusetzen und in einen früheren Zustand zurückzuversetzen.

Was die Versionierung der ESE-Datenbank betrifft, so enthält jede Version von Windows Server in der Regel eine aktualisierte Version von ESE, um die Leistung und Zuverlässigkeit zu verbessern, obwohl es sich dabei immer um eine modifizierte Variante handelt, die für die AD-Umgebung geeignet ist, und nicht um eine spezifische, eindeutige Versionsnummer, die allgemein veröffentlicht wird. Wenn Sie bestimmte ESE-Updates oder -Funktionen nachverfolgen müssen, dokumentiert Microsoft diese in der Regel zusammen mit allgemeineren Windows-Server-Updates.

Beim ersten Start von NTDS wird die Speichergröße der ESE in Windows Server 2019 mit 10 Prozent des physischen Arbeitsspeichers berechnet, mit einem Minimum von 400 MByte und einem Maximum von 4 GByte. Auch diese neue Funktion erfordert eine Vorbereitung des Active Directory. Microsoft geht im Beitrag Deep Dive: Active Directory ESE Version Store Changes in Server 2019 ausführlicher auf das Thema ein.

Auf die Funtionsebenen achten

Für Windows 2019/2022 wurden keine neuen Funktionsebenen eingeführt. Damit arbeitet das Betriebssystem nach wie vor mit den Funktionsebenen der Version Windows Server 2016. Trotzdem ist es empfehlenswert, das Active-Directory-Schema zur neuen Version 88 für Windows Server 2019/2022 zu aktualisieren, bevor Domänencontroller mit Windows Server 2019 in vorhandene Umgebungen installiert werden.

Das Schema in Windows Server 2016 hat noch die Version 87, Windows Server 2012 R2 69 und Windows Server 2008 R2 hat die Version 47. Die Schema-Aktualisierung wird auf die einzelnen Domänencontroller repliziert. Das kann in größeren Umgebungen etwas dauern. Daher sollte vor der Neuinstallation oder der Aktualisierung zu Windows Server 2019 das Schema aktualisiert werden.

Wer von Windows Server 2008/2008 R2 oder Windows Server 2012/2012 R2 zu Windows Server 2019 aktualisiert, kann die Funktionsebenen nach der Aktualisierung zu Windows Server 2016 aktualisieren. Auf Ebene der Gesamtstruktur bietet die Funktionsebene für Windows Server 2016 Funktionen für Privileged Access Management (PAM) auch in Zusammenarbeit mit Microsoft Identity Manager (MIM).

Auf Ebene der Domäne bietet die Funktionsebene für Windows Server 2016 vor allem drei neue Funktionen:

- DCs unterstützen PKI-Authentifizierung und „Smart Card für die interaktive Anmeldung erforderlich“

- DCs können die Zulassung von NTLM unterstützen, wenn ein Benutzer auf bestimmte, domänengebundene Geräte beschränkt ist.

- Kerberos-Clients, die sich erfolgreich mit der PKInit Freshness Extension authentifizieren, erhalten die neue Public Key Identity SID.

Mehr zu den Funktionsebenen zeigt Microsoft auf der Seite Forest and Domain Functional Levels.

Schema-Update für Windows Server 2019/2022

Obwohl es in Windows Server 2019/2022 keine neuen Funktionsebenen im Vergleich zu Windows Server 2016 gibt, muss vor der Inbetriebnahme eines Domänencontrollers mit Windows Server 2019/2022 das Schema aktualisiert werden. Ohne dies kann ein Domänencontroller nicht direkt auf Windows Server 2019 aktualisiert werden.

Das Schema-Update wird mit dem Tool adprep.exe vorgenommen. Dieses befindet sich im Verzeichnis support\adprep der Windows-Server-2019-Installations-DVD. Die Aktualisierung sollte am besten auf dem Schema-Master der Active-Directory-Umgebung durchgeführt werden.

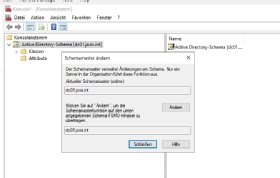

Damit der Schema-Master angezeigt werden kann, muss das Snap-in registriert werden, welches das Schema anzeigt. Aus Sicherheitsgründen wird dieses Snap-in zwar installiert, jedoch nicht angezeigt. Durch Eingabe des Befehls regsvr32 schmmgmt.dll in der Eingabeaufforderung, wird die Konsole verfügbar gemacht.

Im Anschluss kann das Snap-in Active Directory-Schema in eine MMC über Datei/Snap-In hinzufügen integriert werden. Mit einem Klick mit der rechten Maustaste auf das Menü Active Directory-Schema und der Auswahl von Betriebsmaster öffnet sich ein neues Fenster, in dem der Betriebsmaster angezeigt wird. Der Schema-Master kann in der Eingabeaufforderung angezeigt werden: dsquery server -hasfsmo

Die Aktualisierung des Schemas wird mit dem folgenden Befehl durchgeführt:

adprep /forestprep Um die einzelnen Domänen vorzubereiten, wird der folgende Befehl verwendet:

adprep /domainprepDie Vorbereitung für die Unterstützung von schreibgeschützten Domänencontrollern erfolgt mit:

adprep /rodcprepDas Update des Active Directory überprüfen

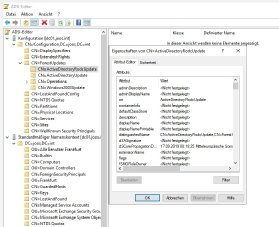

Die Überprüfung der Aktualisierung kann über ADSI-Edit vorgenommen werden und zusätzlich in der Ereignisanzeige. Hier werden die Ereignisse mit der ID 1898 und 1899 bei Directory Services protokolliert. Diese zeigen an, dass die Aktualisierung durchgeführt wurde.

Zusätzlich kann in ADSI-Edit an drei verschiedenen Stellen überprüft werden, ob die Aktualisierung durchgeführt wurde. Dazu wird eine Verbindung zum Konfigurationscontainer hergestellt:

- CN=ActiveDirectoryUpdate,CN=ForestUpdates. In den Eigenschaften von ActiveDirectoryUpdate muss der Wert von „revision“ 16 lauten.

- CN=ActiveDirectoryRodcUpdate,CN=ForestUpdates. In den Eigenschaften von ActiveDirectoryUpdate muss der Wert von „revision“ 2 lauten.

Danach wird eine Verbindung zum Namenskontext hergestellt:

- CN=ActiveDirectoryUpdate,CN=DomainUpdates,CN=System. In den Eigenschaften von ActiveDirectoryUpdate muss der Wert von „revision“ 16 lauten. Bei Windows Server 2016 ist der Wert noch 15.

Unterschiede zwischen Windows Server 2019 und 2022

Die Konfiguration von Active Directory in Windows Server 2019 und 2022 weist einige Gemeinsamkeiten, aber auch wesentliche Unterschiede auf. Hier sind die wichtigsten Punkte:

Funktionsebenen

Sowohl Windows Server 2019 als auch Windows Server 2022 verwenden die gleiche Funktionsebene wie Windows Server 2016. Das bedeutet, dass es keine neuen Funktionsebenen oder signifikanten Änderungen im Active Directory gibt, die mit der Einführung von Windows Server 2022 einhergehen.

Verbesserte Funktionen in Windows Server 2022

Es gibt einige Optimierungen in der 2022-Version, die sich kurz zusammenfassen lassen:

- Sicherheitsverbesserungen: Windows Server 2022 bietet erweiterte Sicherheitsfunktionen wie den Secured-Core-Server, der zusätzlichen Schutz auf Hardware-, Firmware- und Betriebssystemebene bietet. Diese Funktionen können die Sicherheit von Active Directory-Umgebungen verbessern, obwohl sie nicht direkt mit der Konfiguration von Active Directory selbst verbunden sind.

- Hybrid-Cloud-Funktionen: Die Integration mit Azure-Diensten wurde in Windows Server 2022 verbessert, was eine einfachere Verwaltung von Identitäten und Zugriffsrechten in hybriden Umgebungen ermöglicht. Dies kann für Unternehmen von Vorteil sein, die Active Directory in Kombination mit Cloud-Diensten nutzen möchten.

Insgesamt bleibt die grundlegende Konfiguration von Active Directory zwischen Windows Server 2019 und 2022 weitgehend gleich. Die wesentlichen Unterschiede liegen in den erweiterten Sicherheits- und Hybridfunktionen von Windows Server 2022, die jedoch nicht die Konfiguration selbst betreffen. Die stagnierenden Funktionsebenen und das unveränderte Schema bedeuten, dass Administratoren keine neuen Anpassungen oder Features erwarten sollten, die spezifisch für die Active-Directory-Konfiguration neu eingeführt wurden.