Getty Images/iStockphoto

So richten Sie DNSSEC für Windows-Server ein

DNSSEC hilft, die Sicherheit von DNS zu verbessern, indem Clients die Authentizität von Antworten von DNS-Servern über eine Signatur überprüfen. Die Einrichtung ist einfach.

Verschlüsselungstrojaner sind für das Massengeschäft gedacht, Angriffe über das DNS-System (Domain Name System) aber nicht. Das sind eher veränderte DNS-Zonen, Spoofing-Angriffe oder Manipulationen im DNS-Cache. Ziel ist es, die Namensauflösung zu ändern, damit nicht die eigentlich Netzwerkressourcen reagieren, sondern Serversysteme, die unter Kontrolle der Hacker stehen.

Im schlimmsten Fall gehen die Benutzer davon aus, mit einem gewünschten Server zu korrespondieren, stattdessen antwortet ein kompromittiertes System. Klassischerweise extrahieren Angreifer aus dem Datenverkehr sensible persönliche Daten wie Bank- und Kreditkarteninformationen, die der Benutzer eingibt (Phishing). Eine andere Möglichkeit besteht darin, dass Hacker die ursprünglichen Dateien oder Links durch bösartige Varianten ersetzen, um Computerviren oder -würmer zu verbreiten.

Das eigentliche Drama an der ganzen Sache ist jedoch, dass es seit vielen Jahren ein Gegenmittel gibt, das aber nur von wenigen Administratoren eingesetzt wird: DNSSEC. Domain Name System Security Extensions (DNSSEC) ist keine einzelne Funktion, sondern eine Reihe von Internet-Standards, die die Authentizität und Integrität von Daten bei der Namensauflösung verbessern sollen. Das DNS-Client-System wird in die Lage versetzt, zu überprüfen, ob die aufgelösten DNS-Zonendaten mit den Daten identisch sind, die der Ersteller der DNS-Zone autorisiert hat. DNSSEC sichert die Übertragung der Ressource Records durch digitale Signaturen. Mit Windows Server 2022 gibt es neue Funktionen im DNS, beispielsweise ist jetzt DoH möglich.

Was sind die allgemeinen Sicherheitshinweise?

Bevor sich der IT-Verantwortliche für die Einführung von DNSSEC unter Windows entscheidet, müssen zunächst einige grundlegende Sicherheitskonzepte von Windows aktiviert werden. DNS ist unter Windows sehr schnell eingerichtet und obwohl Microsoft in der Regel darauf achtet, von Anfang an eine sichere Konfiguration zu wählen, gibt es noch Spielraum nach oben.

In den Eigenschaften der DNS-Zone, dort auf der Registerkarte Allgemein, findet der Administrator die Optionen zu den dynamischen Updates. Wird hier der Wert nur sichere gewählt, dürfen nur in der Domäne authentifizierte Rechner dynamische DNS-Updates durchführen. In kleineren oder sicherheitsoptimierten Umgebungen empfiehlt es sich, die dynamischen Updates ganz abzuschalten und nur auf manuelle Einträge zu setzen.

Bei der Replikation der DNS-Zonen sollte der sicherheitsbewusste Administrator festlegen, dass die DNS-Daten in das Active Directory integriert repliziert werden. Ein regelmäßiger Blick auf den Reiter Nameserver verrät, ob veraltete Servereinträge vorhanden sind, die entfernt werden sollten.

Insgesamt empfiehlt es sich, regelmäßig den Best Practices Analyzer für Servermanager auf Windows-Servern zu verwenden, da dieser auch sicherheitsrelevante Einstellungen und Parameter überprüft.

So aktivieren Sie DNSSEC unter Windows Server 2022

Das ist eine Anleitung für Windows Server 2019/2022, da es noch keine konkrete Dokumentation für Windows Server 2025 gibt. Es ist aber davon auszugehen, dass die Unterschiede eher geringfügig sein werden.

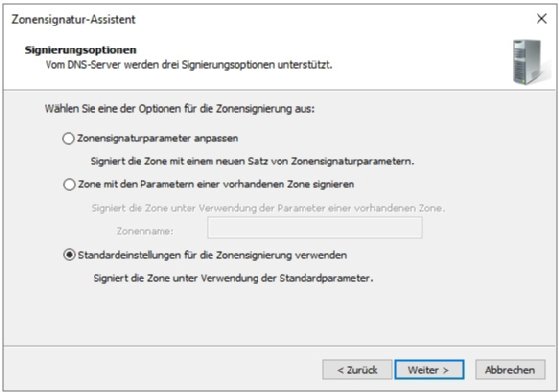

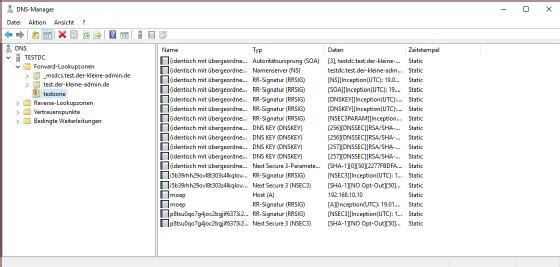

1. Signatur der DNS-Zone

Im ersten Schritt müssen Sie die DNS-Zone signieren. Dazu öffnen Sie den DNS-Manager mit Hilfe von dnsmgmt.msc, entweder über das Startmenü oder den Server-Manager. Dort wählen Sie über den DNS-Server und die Forward-Lookup-Zone die gewünschte Zone mit einem Rechtsklick aus und gehen auf DNSSEC/Zone signieren. Ist die Zone bereits signiert, können Sie bei Bedarf die Einstellungen anpassen oder die Signatur entfernen. Es öffnet sich ein Assistent, mit dessen Hilfe Sie die Einstellungen vornehmen können. Falls Sie keine besonderen Anforderungen haben, wählen Sie die Standardeinstellungen. Änderungen im Nachhinein sind selbstverständlich möglich. Eine Beispielausgabe können Sie sich so vorstellen:

Zonenname: {Zone}

Schlüsselmaster: {Domänencontroller}

[Schlüsselsignaturschlüssel (Key Signing Key, KSK): 1]

Algorithmus: RSA/SHA-256

Schlüssellänge: 2048 Bits

Schlüsselspeicheranbieter: Microsoft Software Key Storage Provider

DNSKEY-Signaturgültigkeit: 168 Stunden

Replikation: Aktiviert

Rolloverstatus: Aktiviert

Rolloverfrequenz: 755 Tage

Anfängliches Rolloveroffset: 0 Tage {…}

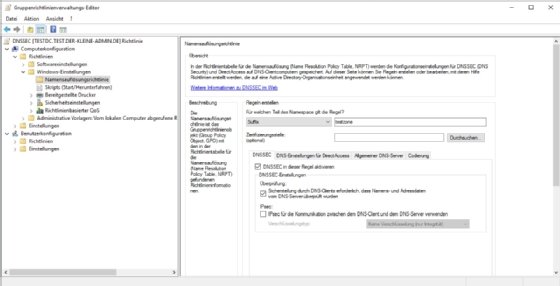

2. Erstellung einer DNSSEC-Gruppenrichtlinie

Im zweiten Schritt müssen Sie eine Gruppenrichtlinie für DNSSEC erstellen. Das ist wichtig, da DNSSEC noch nicht auf der DNS-Client-Seite aktiviert ist. Öffnen Sie die Gruppenrichtlinienverwaltung und erstellen Sie ein neues Gruppenrichtlinienobjekt (GPO). Dort navigieren Sie zu Computerkonfiguration\Richtlinien\Windows-Einstellungen\Namensauflösungsrichtlinie. Den Namen Ihrer Domäne tragen Sie unter Suffix ein und aktivieren Sie DNSSEC in dieser Regel aktivieren sowie Sicherstellung durch DNS-Clients erforderlich, dass Namens- und Adressdaten von DNS-Server überprüft werden. Durch einen Klick auf Erstellen wird die neue Richtlinie gespeichert.

3. Anwendung der Gruppenrichtlinie

Damit die neu erstellte GPO auch angewendet wird, verknüpfen Sie sie mit der entsprechenden Organisationseinheit (OU) in Active Directory. Durch gpupdate /force erzwingen Sie ein Update der Gruppenrichtlinien auf den Clients, falls es notwendig ist.

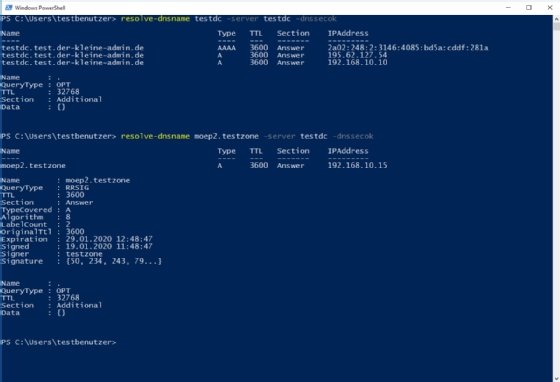

4. Überprüfung von DNSSEC

Um sicher zu gehen, dass die Konfiguration von DNSSEC korrekt abgeschlossen wurde, überprüfen Sie als erstes die Trust-Anker. Dafür nutzen Sie den folgenden PowerShell-Befehl auf einem DNS-Server. Der Status sollte auf Active sein.

Get-DnsServerTrustPointDie Auslösung von DNSSEC auf dem Client testen Sie mit diesem Befehl und sollten als Ausgabe Informationen über DNSSEC erhalten:

Resolve-DnsName -Name [Hostname] -Type A -Server [DNS-Server] -DnssecOK

Mit Get-DnsClientNrptPolicy überprüfen Sie die Namensauflösungsrichtlinie auf den Clients. Das Ergebnis sollte Ihre konfigurierte DNSSEC-Richtlinie sein.

Überprüfen und aktualisieren Sie die Einstellungen von DNSSEC regelmäßig, damit Ihre DNS-Infrastruktur immer auf dem neuesten Stand und so ausreichend gesichert ist.

Hinweis: Dieser Artikel wurde ursprünglich von Thomas Bär und Frank-Michael Schlede verfasst und von der ComputerWeekly-Redaktion aktualisiert, um Branchenveränderungen widerzuspiegeln und das Leseerlebnis zu verbessern.