Microsoft

Windows Server 2016 sicher konfigurieren

Windows Server 2016 kann mit Bordmitteln und Serverdiensten sicher und effektiv betrieben werden. Alles was dazu notwendig ist, hat Microsoft bereits in Windows integriert.

Nach der Installation von Windows Server 2016 sollten die neuesten Windows-Updates installiert werden. Die Einstellungen dazu sind über das Startmenü in den Einstellungen zu finden. Bei Update und Sicherheit\Windows Updates ist die Konfiguration der Updates einzurichten.

Um Windows Server 2016 sicher zu betreiben, sollte zunächst die passende Installationsvariante gewählt werden. Wenn keine grafische Oberfläche notwendig ist, macht es Sinn, auf einen Core-Server oder die Nano-Installation zu setzen. Allerdings müssen Administratoren hier beachten, dass Microsoft ab Windows Server 1709, also dem direkten Nachfolger von Windows Server 2016, keine Infrastrukturdienste mehr für den Nano Server unterstützt.

Es ist daher sinnvoll, möglichst die Core-Installation zu verwenden, auch wenn die Nano-Installation ebenfalls möglich wäre. Bei der Nano-Installation handelt es sich aber um keine spezielle Edition von Windows Server 2016, sondern um eine spezielle Installationsvariante, genauso wie bei der Core-Installation. Im Gegensatz zur Core-Installation können Nano Server aber nicht als Option bei der Installation ausgewählt, sondern müssen nachträglich bereitgestellt werden.

Shielded Virtual Machines – Host Guardian Service

In Windows Server 2016 lassen sich virtuelle Server verschlüsseln. Das ist vor allem für Server sinnvoll, auf denen heikle und sensible Unternehmensdaten gespeichert werden. Die Verschlüsselung erfolgt über den Host Guardian Service.

Privileged Access Management – Admin auf Zeit

Ab Windows Server 2016 ist es darüber hinaus schwieriger mit Pass-the-hash-Angriffen an vertrauliche Anmeldedaten von Administratoren zu gelangen. PtH-Angriffe zielen auf die Hashes, die in Active Directory erzeugt werden, nachdem sich ein Benutzer authentifiziert hat. Dazu bietet Windows Server 2016 Privileged Access Management (PAM). Administratoren erhalten daher nur eine bestimmte Zeit für eine bestimmte Aufgabe (Just in Time) die Möglichkeit eine fest definierte Aufgabe durchzuführen. Dadurch wird das Risiko vermieden, dass Angreifer Administrator-Konten kapern.

Um PAM mit Windows Server 2016 zu nutzen, sind mindestens zwei Active-Directory-Gesamtstrukturen notwendig. Diese werden mit einer Vertrauensstellung miteinander verbunden. In sicheren AD-Umgebungen ist es sinnvoll, möglichst wenig mit Konten mit erhöhten Rechten zu arbeiten. Die Anmeldung sollte immer nur mit dem Administrator-Konto erfolgen, dass für den jeweiligen Serverdienst eingerichtet ist.

PowerShell Desired State Configuration

Mit dem Modul PowerShellGet können Administratoren DSC-Ressourcen in der PowerShell Resource Gallery nutzen, installieren oder hochladen. Dadurch lassen sich Server einheitlich und sicher konfigurieren.

An unsicheren Standorten schreibgeschützte Domänencontroller verwenden

An Standorten, an denen die Domänencontroller nicht in geschützten Serverräumen positioniert sind, sollten schreibgeschützte Domänencontroller (Read Only Domain Controller, RODC) eingesetzt werden.

Diese Domänencontroller erhalten die replizierten Informationen von den normalen Domänencontrollern und nehmen selbst keine Änderungen von Administratoren entgegen. Ein RODC erhält also immer nur Informationen und kann selbst keinerlei Informationen in das Active Directory schreiben.

Sicheres DNS-System in nutzen

Windows Server 2016 unterstützt offizielle Standards wie NSEC3 und RSA/SHA-2. Ebenfalls interessant ist auch die Unterstützung von DNSSEC auf schreibgeschützten Domänencontrollern (RODC). Findet ein RODC mit Windows Server 2016 eine signierte DNS-Zone, legt er automatisch eine sekundäre Kopie der Zone an und überträgt die Daten der DNSEC-geschützten Zone.

NSSEC lässt sich über das Kontextmenü von Zonen erstellen. Die Signierung der Zone erfolgt über einen Assistenten. Mit Windows Server 2016 lassen sich signierte Zonen auch auf andere DNS-Server im Netzwerk replizieren.

Mit Gruppenrichtlinien die Kennwörter der Anwender steuern

Im Active Directory kann über Gruppenrichtlinien gesteuert werden, wie sicher die Kennwörter der Anwender sein sollen. Haben Unbefugte Zugriff auf einen Rechner und Anmeldedaten eines Anwenders, können diese auf alle Daten und Serverdienste zugreifen, auf die der entsprechende Anwender Zugriff hat.

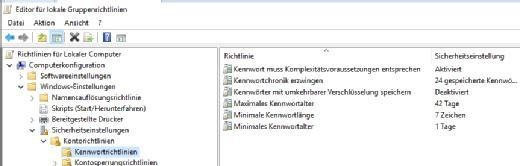

Die grundlegenden Einstellungen der Kennwörter sind bei Computerkonfiguration/Richtlinien/Windows-Einstellungen/Sicherheitseinstellungen/Kontorichtlinien/Kennwortrichtlinien zu finden.

BitLocker-Laufwerkverschlüsselung

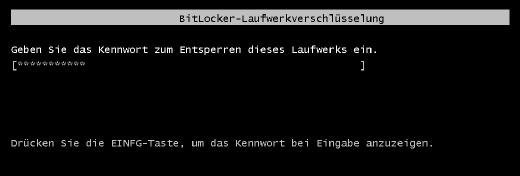

BitLocker-Laufwerkverschlüsselung ist ein Feature zur Datenverschlüsselung von kompletten Festplatten. Selbst wenn ein Angreifer die verschlüsselte Festplatte in einen anderen Computer einbaut, schützt BitLocker die Daten vor einem Zugriff. Die Konfiguration von BitLocker findet über Systemsteuerung/System und Sicherheit/BitLocker-Laufwerkverschlüsselung statt. In Windows Server 2016 müssen Administratoren dazu BitLocker als Feature über den Server-Manager installieren.

SMB 3.1.1 in Windows Server 2016 nutzen

Windows Server 2016 und Windows 10 kommunizieren mit der neuen Version 3.1.1 des Server Message Block-Protokolls (SMB). Dieses bietet einige Neuerungen bezüglich der Leistung und der Sicherheit. Damit die neue Version genutzt wird, müssen die beteiligten Computer aber mit Windows Server 2016 oder Windows 10 installiert sein. Microsoft bezeichnet diese Neuerung in SMB 3.1.1 auch als „Pre-Authentication Integrity“. Die Daten zur Authentifizierung werden mit SHA-512 verschlüsselt.

Außerdem wird die Authentifizierung sicherer gestaltet. Generell lässt sich die SMB-Verschlüsselung auch über die PowerShell steuern. Dabei stehen folgende Cmdlets zur Verfügung:

Set-SmbServerConfiguration -EncryptData <0|1>

Set-SmbShare -Name <Freigabe> -EncryptData <0|1>

New-SmbShare -Name <Freigabe> -Path <Pfad> -EncryptData 1

Anwendungsproxy in Windows Server 2016 einsetzen

Eine neue Funktion seit Windows Server 2012 R2 bietet auch in Windows Server 2016 eine effiziente Möglichkeit, Webanwendungen wie Exchange im Internet zur Verfügung zu stellen. Der Webanwendungsproxy (Web Application Proxy, WAP) hat die Aufgabe, eine sichere Schnittstelle vom internen Netzwerk zum Internet darzustellen, vor allem für die Veröffentlichung von Serverdiensten.

In Windows Server 2016 lassen sich Exchange-ActiveSync-Geräte wesentlich stabiler anbinden. Diese verbinden sich jetzt über den Webanwendungsproxy, authentifiziert durch ADFS mit Exchange.

Zertifikate schnell und einfach erstellen

Die lokale Verwaltung der Zertifikate werden durch Eingabe von certlm.msc auf dem Server verwaltet. Zertifikate lassen sich auch in der PowerShell erstellen. Die Syntax dazu ist:

New-SelfSignedCertificate -certstorelocation cert:\localmachine\my -dnsname <FQDN des Servers>

Dadurch lassen sich Testumgebungen oder kleinere Umgebungen schnell und einfach mit Zertifikaten versorgen.

Windows Defender für den Virenschutz nutzen

Bereits bei der Installation ist Windows Defender in Windows Server 2016 so lange aktiv, bis eine andere Lösung installiert wird. Die Aktualisierung der Definitionsdateien findet über Windows Update statt. Generell stehen zum Steuern des Virenschutzes in Windows Server 2016 vor allem folgende Cmdlets zur Verfügung:

- Add-MpPreference - Ändert die Einstellungen von Windows Defender, zum Beispiel: Add-MpPreference -ExclusionPath "C:\Temp"

- Get-MpComputerStatus - Zeigt den Status des Virenschutzes an.

- Get-MpPreference - Zeigt Einstellungen der Scans und Updates an.

- Get-MpThreat - Zeigt den Verlauf der gefundenen Angriffe an.

- Set-MpPreference - Konfiguriert die Scans.

Zusätzlich können auch Scans in der PowerShell starten oder die Definitionsdateien aktualisieren:

- Start-MpScan - Startet einen Scan

- Update-MpSignature - Aktualisiert die Definitionsdateien

Alle Befehle zur Steuerung des Windows Defender in Windows Server 2016 können Sie mit Get-Command -Module Defender angezeigt werden.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!