Microsoft

PowerShell-Praxis: Beispiele zur Steuerung von Windows Defender

Einen Offline-Scan durchführen oder die Signaturen vor dem Scan aktualisieren. Mit den richtigen PowerShell-Cmdlets gelingen Routineaufgaben flink.

Microsofts Sicherheitslösung Defender lässt sich unter Windows 10 oder Windows Server 2016 hervorragend per PowerShell lenken und überwachen (siehe auch Sicherheit per PowerShell: Windows Defender verwalten und steuern). Sowohl unter Windows Server 2016 als auch unter Windows 10 können mit der Hilfe von Cmdlets einige Konfigurationen für den täglichen Betrieb vorgenommen werden. Und wie an manch anderer PowerShell-Stelle gilt auch hier: Nicht jede Einstellung wäre anders überhaupt so einfach zugänglich. Wir haben nachfolgend einige Praxisbeispiele zusammengefasst.

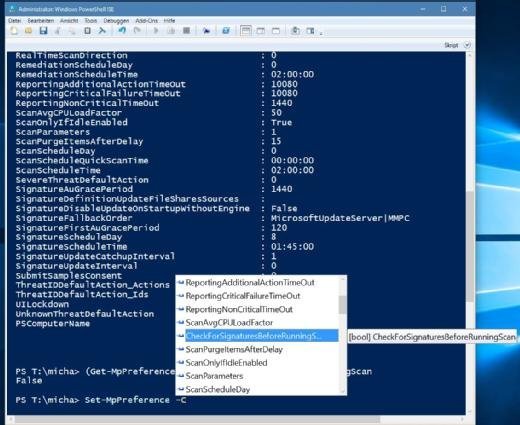

So interessieren Systembetreuer zunächst einmal die grundsätzlichen Einstellungen des Windows Defender. Diese bekommt er mittels des folgenden Cmdlets angezeigt:

Get-MpPreference

Das Cmdlet bringt die grundsätzlichen Einstellungen und Vorgaben auf den Bildschirm – allerdings werden dabei sehr viele Werte angezeigt und so ist es manchmal schwierig, die gesuchte Einstellung zu finden.

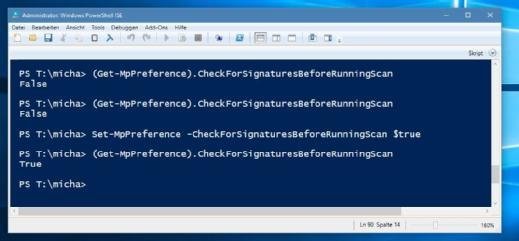

Eine sehr nützliche Einstellung besteht darin, den Defender so zu konfigurieren, dass er zunächst einmal die Signaturen auf den aktuellen Stand bringt, bevor er einen Scan startet. Wer feststellen will, wie diese Einstellung auf seinem PC gesetzt ist, kann dazu auch den folgenden Aufruf benutzen:

(Get-MpPreference).CheckForSignaturesBeforeRunningScan

Dabei hilft es nach unseren Erfahrungen sehr, für die Eingabe (gerade wenn der Administrator die Einstellungen zunächst testen will) nicht die normale PowerShell-Konsole, sondern die PowerShell ISE (Integrated Scripting Environment) einzusetzen: Hier werden die entsprechenden Bezeichnung, Namen der Methoden und so weiter automatisch zur Auswahl angeboten. Der oben gezeigte Aufruf wird auf den meisten Systemen die Meldung „False“ zurückgeben, das bedeutet, dass diese Einstellung ausgeschaltet ist. Um sie „einzuschalten“, kann dieses Cmdlet verwendet werden:

Set-MpPreference -CheckForSignaturesBeforeRunningScan $true

Auch an dieser Stelle ist es wiederum wichtig, dass die PowerShell mit Administrator-Rechten arbeitet, da dieser Aufruf ansonsten mit einer Fehlermeldung scheitert.

Zu den weiteren Einstellungen, die von Get- und Set-MpPreference angeboten werden und die für Administratoren gerade auf einem Serversystem interessant sein können, gehört die Möglichkeit, die Echtzeitüberprüfung auszuschalten – beispielsweise, wenn sich der Defender nicht mit anderen Sicherheitslösungen verträgt und das automatischen Abschalten durch das Windows-System fehlschlug:

Set-MpPreference -DisableRealtimeMonitoring $true

Mit diesem Aufruf wird die Echtzeitüberprüfung ausgeschaltet. Es ist sicher etwas gewöhnungsbedürftig, dass sie in der folgenden Art, nämlich durch den Wert „false“ wieder eingeschaltet wird:

Set-MpPreference -DisableRealtimeMonitoring $true

Zum Abschluss noch ein Aufruf, der sich auf eine Fähigkeit des Windows Defender bezieht, die vielen Anwendern nach unserer Erfahrung eher unbekannt ist: Diese Sicherheitslösung kann nämlich auch einen sogenannten Offline-Scan durchführen. Das bedeutet, das Windows-System startet nach dem Aufruf dieser Funktion in einer sicheren Windows-Umgebung außerhalb des Windows-Systems und -Kernels, um auf diese Weise auch Rootkits oder Kompromittierungen des MBR (Master Boot Record) untersuchen zu können. Mit Hilfe des Aufrufs Start-MpWDOScan kann ein Administrator einen solchen Defender Offline-Scan starten und ausführen lassen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!