maciek905 - stock.adobe.com

BitLocker mit PowerShell konfigurieren

Mit BitLocker lassen sich Laufwerke verschlüsseln und somit die Sicherheit erhöhen. Das Tool lässt sich über PowerShell kontrollieren und Admins können Skripte dafür anlegen.

Häufig nutzen Admins oder Anwender das Tool BitLocker, um Laufwerksverschlüsselung umzusetzen und die Sicherheit zu erhöhen. Dazu verwenden sie in der Regel die grafische Oberfläche. Dies ist allerdings nur eine Option, wie sich BitLocker konfigurieren lässt. Müssen mehrere Rechner eingerichtet werden oder erscheint die grafische Oberfläche zu komplex in der Bedienung, kann PowerShell eine Lösung für die Konfiguration sein, erst recht, wenn Automatisierung umgesetzt werden soll.

BitLocker ist zudem schneller zu aktivieren, wenn Skripte zum Einsatz kommen und nicht die Befehlszeile. Wer die BitLocker-Einstellungen in einem Skript definiert, kann diese bei einer Neuinstallation durch einfaches Ausführen des Skripts schnell wiederherstellen. BitLocker bietet einen effektiven Schutz, und die Verwendung eines Skripts ermöglicht eine nachvollziehbare und gut dokumentierte Implementierung der Sicherheitsmaßnahmen. Dies erleichtert die konsistente Anwendung von BitLocker-Richtlinien über mehrere Systeme hinweg und spart Zeit bei der Konfiguration.

Der Artikel erläutert, wie Administratoren dies in PowerShell umsetzen können.

BitLocker unterschiedlich verwalten

BitLocker kann in der Eingabeaufforderung mit Administratorenrechten verwaltet werden. Diese Rechte benötigt der Admin für alles, was er in BitLocker tun möchte, unabhängig ob über PowerShell oder die GUI. Das bedeute, dass die Befehlszeile oder Powershell mit erweiterten Administratorenrechten gestartet werden muss. Dies gilt ebenso für den Einsatz von Skripten.

Neben den Optionen in der Systemsteuerung, der Eingabeaufforderung und PowerShell, finden Sie weitere Steuerungsmöglichkeiten für Bitlocker, die Geräteverschlüsselung in Windows 10/11 Home und die TPM-Steuerung (Trusted Power Module) in den Gruppenrichtlinien. Auch dazu haben wir in dieser Anleitung einen Abschnitt für Sie. Bitlocker ist auf Windows-Desktops und Servern verfügbar.

So aktivieren Sie BitLocker

Geben Sie einfach Bitlocker in das Suchfeld ein und Sie werden zu den entsprechenden Einstellungen geleitet. Hier finden Sie die Optionen für die einzelnen Laufwerke, wo Sie Bitlocker aktivieren können.

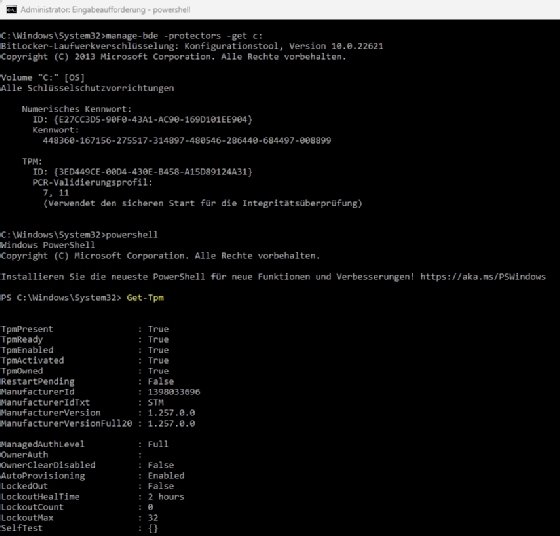

Schneller geht es jedoch über die Eingabeaufforderung. Geben Sie beispielsweise manage-bde -status C: ein, um herauszufinden, ob Bitlocker für das Laufwerk C: aktiviert ist. Um Änderungen vorzunehmen, geben Sie in PowerShell oder der Eingabeaufforderung manage-bde ein und ergänzen Sie diesen Befehl mit verschiedenen Optionen. Um zum Beispiel die Methoden abzufragen, mit denen Laufwerke auf dem jeweiligen PC über Bitlocker verschlüsselt werden können, verwenden Sie manage-bde -protectors -get c:. Als allererstes müssen Sie, so noch nicht geschehen, jedoch Bitlocker mit manage-bde -on C: aktivieren.

Zum Deaktivieren verwenden Sie:

manage-bde -off C:

manage-bde.exe -protectors –disable C:Das Trusted Platform Module mit Gruppenrichtlinien in PowerShell managen

Eine wichtige Grundlage zur Verwaltung von Bitlocker sind die Einstellungen für TPM. Dabei handelt es sich um eine Hardwarekomponente, die den Computer auch offline vor nicht erlaubten Eingriffen schützt – das heißt, eine Verschlüsselung lässt sich nicht einfach umgehen, indem man die Festplatte an einen anderen Computer anschließt. Dazu stehen die folgenden Cmdlets zur Verfügung:

Clear-TpmSetzt ein TPM auf seinen Standardzustand zurück.

ConvertTo-TpmOwnerAuthErzeugt einen TPM-Eigentümerautorisierungswert aus einer übergebenen Zeichenkette.

Enable- oder Disable-TpmAutoProvisioningDeaktiviert oder aktiviert die automatische TPM-Bereitstellung.

Get-TpmRuft Informationen über das TPM ab.

Get-TpmEndorsementKeyInfoRuft Informationen über den Bestätigungsschlüssel und die Zertifikate des TPMs ab.

Get-TpmSupportedFeatureÜberprüft, ob ein TPM die angegebenen Funktionen unterstützt.

Import-TpmOwnerAuthImportiert einen TPM-Eigentümerautorisierungswert in die Registrierung.

Initialize-TpmFührt einen Teil des Provisioning-Prozesses für ein TPM durch.

Set-TpmOwnerAuthÄndert den Wert der TPM-Eigentümerautorisierung.

Unlock-TpmSetzt eine TPM-Sperre zurück.

Einstellungen für TPM in den Gruppenrichtlinien finden Sie unter Computerkonfiguration\Administrative Vorlagen\System\Trusted Platform Module Services. Weitere Informationen finden Sie in der Microsoft-Dokumentation auf der Seite TPM-Gruppenrichtlinieneinstellungen.

Bitlocker in PowerShell verwalten

Bitlocker ist ein wichtiges Software-Tool, das die Sicherheit Ihrer Geräte erhöht, indem Sie Laufwerke mit 128- oder 265-Schlüsseln verschlüsseln. Wenn Sie Bitlocker in PowerShell verwalten, dann heißt das, dass Sie die Verschlüsselung beispielsweise automatisch in einen Onboarding-Prozess einbinden oder mit wenigen Klicks die Sicherheit unternehmensweit verschärfen können.

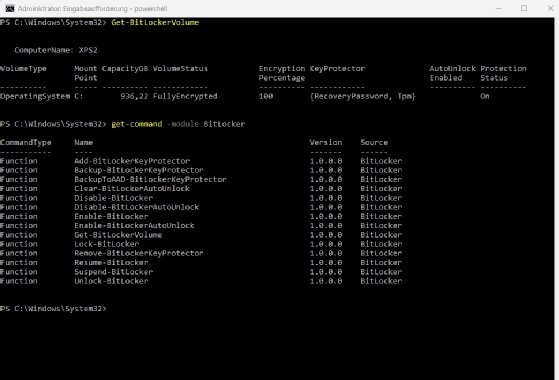

Die zur Verfügung stehenden Befehle zeigt Windows mit get-command -module BitLocker an. Die wichtigsten Cmdlets in diesem Modul sind:

Add-BitLockerKeyProtectorFügt einen Schlüsselschutz für ein BitLocker-Volume hinzu.

Backup-BitLockerKeyProtectorSpeichert einen Schlüsselprotektor für ein BitLocker-Volume in Active Directory.

BackupToAAD-BitLockerKeyProtectorSpeichert einen Schlüsselprotektor für ein BitLocker-Volume in Azure Active Directory.

Clear-BitLockerAutoUnlockEntfernt BitLocker-Schlüssel zur automatischen Entsperrung.

Disable-BitLockerDeaktiviert BitLocker Drive Encryption für ein Volume.

Disable-BitLockerAutoUnlockDeaktiviert die automatische Entsperrung für ein BitLocker-Volume.

Enable-BitLockerAktiviert die BitLocker-Laufwerksverschlüsselung für ein Volume.

Enable-BitLockerAutoUnlockAktiviert die automatische Entsperrung für ein BitLocker-Volume.

Get-BitLockerVolumeRuft Informationen über Volumes ab, die BitLocker schützen kann.

Lock-BitLockerVerhindert den Zugriff auf verschlüsselte Daten auf einem BitLocker-Volume.

Remove-BitLockerKeyProtectorEntfernt einen Schlüsselschutz für ein BitLocker-Volume.

Resume-BitLockerStellt die Bitlocker-Verschlüsselung für das angegebene Volume wieder her.

Suspend-BitLockerSetzt die Bitlocker-Verschlüsselung für das angegebene Volume aus.

Unlock-BitLockerStellt den Zugriff auf Daten auf einem BitLocker-Volume wieder her.

Um die mit Bitlocker verschlüsselten Laufwerke eines Computers anzuzeigen, verwenden Sie das Cmdlet Get-BitLockerVolume.

Mit Enable-BitLocker aktivieren Sie die Verschlüsselung. Die Syntax für das Cmdlet ist:

Enable-BitLocker

[-MountPoint] <String[]>

[-EncryptionMethod <BitLockerVolumeEncryptionMethodOnEnable>]

[-HardwareEncryption]

[-SkipHardwareTest]

[-UsedSpaceOnly]

[-PasswordProtector]

[[-Password] <SecureString>]

[-WhatIf]

[-Confirm]

[<CommonParameters>]Ein Beispiel dazu sieht folgendermaßen aus:

$SecureString = ConvertTo-SecureString "1234" -AsPlainText -Force

Enable-BitLocker -MountPoint "C:" -EncryptionMethod Aes256 -UsedSpaceOnly -Pin $SecureString -TPMandPinProtectorDer Befehl aktiviert Bitlocker für das Laufwerk C und legt als PIN die Zahl 1234 fest. Die PIN wird zuvor in der Variablen SecureString gespeichert. Als Verschlüsselungsmethode kommt AES 256 Bit zum Einsatz; zusätzlich verwenden wir TPM im Rechner in Verbindung mit der PIN.

Möchten Sie Bitlocker mit einem Wiederherstellungsschlüssel aktivieren, könnte das beispielsweise folgendermaßen aussehen:

Get-BitLockerVolume | Enable-BitLocker -EncryptionMethod Aes128 -RecoveryKeyPath "E:\Recovery\" -RecoveryKeyProtector