Tierney - stock.adobe.com

Microsoft Sentinel: Schutz vor Cyberattacken und Ransomware

Microsoft Sentinel ist eine SIEM-Cloud-Lösung von Microsoft, mit der sich lokale und hybride Netzwerke vor Cyberattacken schützen lassen. Wir geben einen Überblick.

Microsoft Sentinel ist eine skalierbare, Cloud-native SIEM- (Security Information and Event Management) und SOAR-Lösung (Security Orchestration Automated Response). Diese Plattform ermöglicht es, Daten aus verschiedenen Quellen zu sammeln, zu erkennen, zu untersuchen und darauf zu reagieren. Die wichtigsten Funktionen umfassen:

- Datensammlung und -aggregation: Sentinel integriert Daten aus verschiedenen Quellen, einschließlich Benutzeraktivitäten, Geräten, Anwendungen und Infrastruktur, sowohl On-Premises als auch in verschiedenen Cloud-Umgebungen.

- Bedrohungserkennung: Durch den Einsatz von Analytics, maschinellem Lernen und bekannter Angriffsmuster identifiziert Sentinel Bedrohungen und ungewöhnliche Aktivitäten.

- automatisierte Reaktion: Durch SOAR-Funktionalitäten kann Sentinel auf erkannte Bedrohungen mit automatisierten Prozessen und Workflows reagieren.

- Integration mit anderen Microsoft-Sicherheitslösungen: Sentinel lässt sich nahtlos in andere Microsoft-Sicherheits-Tools integrieren.

- mögliche Erweiterung und Anpassung: Nutzer können eigene Detektionsregeln erstellen und bestehende anpassen, um spezifische Sicherheitsanforderungen des Unternehmens zu erfüllen.

Schützt Sentinel zuverlässig vor Ransomware?

Microsoft Sentinel hilft effektiv dabei, Unternehmen vor Ransomware zu schützen, indem es fortschrittliche Technologien und Methoden zur Bedrohungserkennung nutzt. Durch den Einsatz von maschinellem Lernen und Verhaltensanalysen ist Sentinel in der Lage, ungewöhnliche Aktivitäten im Netzwerk zu identifizieren, die auf eine Ransomware-Infektion hindeuten könnten. Die Plattform integriert Sicherheitsdaten aus einer Vielzahl von Quellen, wie Endpunkt-Schutzlösungen, Netzwerkgeräten und Cloud-Diensten, um ein detailliertes Bild der Sicherheitslage zu erstellen und verdächtige Muster frühzeitig zu erkennen. Besonders effektiv ist Sentinel bei der Anomalieerkennung, indem es Abweichungen von normalen Benutzerverhaltensmustern identifiziert.

Sobald potenzielle Ransomware-Aktivitäten erkannt werden, generiert Sentinel Warnmeldungen und Alarme. Darüber hinaus bietet die Plattform Möglichkeiten für automatisierte Reaktionsstrategien, die bei der Erkennung einer Bedrohung aktiviert werden können. Zusätzlich zur direkten Bedrohungserkennung und Reaktion integriert Sentinel Threat Intelligence Feeds, die aktuelle Informationen über bekannte Ransomware-Bedrohungen und Angriffsvektoren bereitstellen.

Vor welchen Angriffen schützt Sentinel und wo ist die Lösung weniger hilfreich?

Microsoft Sentinel bietet Schutz gegen ein breites Spektrum an Cyberangriffen. Zu den Angriffstypen, gegen die Sentinel verhindert, gehören Phishing-Angriffe, bei denen Angreifer versuchen, durch Täuschung sensible Informationen zu erlangen. Sentinel identifiziert solche Versuche durch die Analyse von Kommunikationsmustern und ungewöhnlichen Zugriffsversuchen. Weiterhin sichert es vor Netzwerkangriffen wie Denial-of-Service- (DoS) oder Distributed-Denial-of-Service-Angriffen (DDoS), indem es ungewöhnlichen Datenverkehr und Überlastungsversuche erkennt.

Auch vor fortgeschrittenen persistenten Bedrohungen (Advanced Persistent Threats, APTs), bei denen Angreifer unbemerkt in Netzwerke eindringen und dort über längere Zeit verbleiben, bietet Sentinel Schutz. Durch kontinuierliche Überwachung und Analyse von Netzwerkaktivitäten kann Sentinel verdächtige Aktivitäten, die auf APTs hindeuten, identifizieren und Alarm schlagen. Insider-Bedrohungen, die von innerhalb des Unternehmens kommen, werden ebenfalls erkannt, indem Sentinel auf ungewöhnliche Zugriffsmuster und Aktivitäten von Benutzerkonten achtet.

Darüber hinaus schützt Sentinel auch vor Malware-Infektionen und Zero-Day-Exploits, indem es bekannte und unbekannte Bedrohungssignaturen analysiert und schnelle Reaktionen auf neu entdeckte Schwachstellen ermöglicht.

Angriffe, die sich außerhalb der digitalen Umgebung ereignen, wie Social Engineering in der realen Welt oder physischer Zugriff auf Systeme durch Insider, sind außerhalb des Wirkungsbereichs von Sentinel.

Darüber hinaus kann Sentinel Schwierigkeiten haben, APT-Angriffe zu erkennen, wenn diese sehr geschickt konzipiert sind und keine bekannten Signaturen oder Verhaltensmuster verwenden. Auch bei sehr neuen oder unbekannten Zero-Day-Exploits, für die noch keine Sicherheitsupdates oder Erkennungsmechanismen existieren, kann die Effektivität von Sentinel eingeschränkt sein. Schließlich kann die Plattform nur innerhalb ihres konfigurierten und integrierten Netzwerks effektiv funktionieren. Bereiche, die nicht in die Sicherheitsüberwachung einbezogen sind, bleiben potenziell ungeschützt.

Komplette Integration in die Cloud

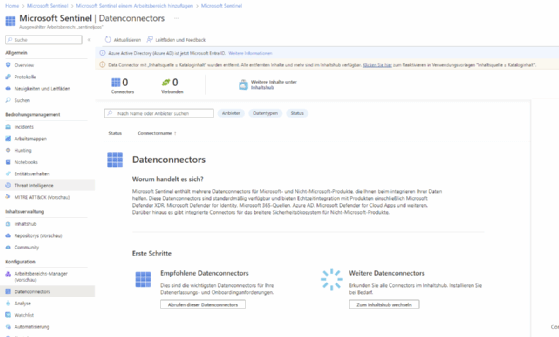

Microsoft Sentinel wird als vollständig in der Cloud gehosteter Dienst auf Microsoft Azure betrieben. In Bezug auf die Datenquellen bezieht Sentinel seine Informationen aus einer Vielzahl von Eingängen:

- Sentinel integriert Daten von verschiedenen Azure-Diensten wie Azure Active Directory/Entra ID, Azure Firewall und anderen Azure-basierten Sicherheitsprodukten.

- Informationen aus Microsoft-365-Diensten, einschließlich Microsoft Teams, werden ebenfalls erfasst.

- Sentinel kann Daten aus anderen Cloud-Plattformen wie Amazon Web Services (AWS) und Google Cloud Plattform (GCP) beziehen.

- Durch Konnektoren können Daten von lokalen Systemen und Anwendungen, einschließlich traditioneller SIEM-Systeme, in Sentinel eingebaut werden.

- Firewall-Logs, Netzwerkverkehrsanalysen und andere Daten von Netzwerkgeräten und -anwendungen können ebenfalls integriert werden.

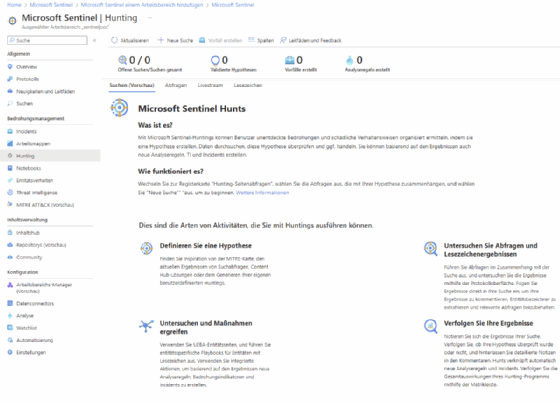

Microsoft Sentinel führt eine Vielzahl von Aktionen aus, die hauptsächlich in die Kategorien Erkennung, Untersuchung und Reaktion fallen. Diese Aktionen umfassen:

- Einsatz von Analytics und maschinellem Lernen zur Identifizierung verdächtiger Aktivitäten und Anomalien

- Generierung von Warnmeldungen bei erkannten Bedrohungen, die an Sicherheitsteams weitergeleitet werden

- Bereitstellung von Tools und Dashboards zur Visualisierung und Untersuchung von Sicherheitswarnungen

- Einsatz von Playbooks, die auf Azure Logic Apps basieren, um automatisierte Reaktionen auf identifizierte Bedrohungen zu starten

- Sammlung und Anwendung von Threat Intelligence Feeds zur Verbesserung der Erkennungsfähigkeiten

- Tools zur Erleichterung der Zusammenarbeit innerhalb von Sicherheitsteams und zur Verwaltung von Sicherheitsvorfällen

- Unterstützung bei der Einhaltung von Compliance-Anforderungen durch Protokollierung und Berichterstattung

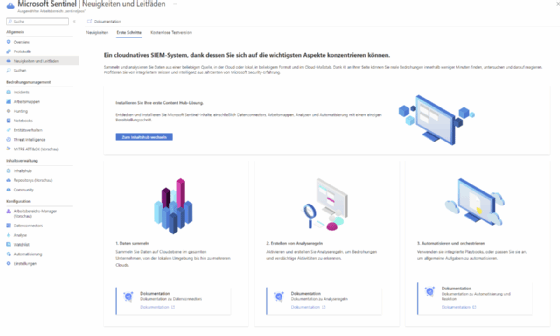

Einstieg in Microsoft Sentinel

Microsoft Sentinel bietet Unterstützung für eine Vielzahl von Technologien und Protokollen, um eine breite Palette an Sicherheitsdatenquellen zu integrieren und zu analysieren. Für On-Premises-Systeme bietet Sentinel Unterstützung durch Connectors, die eine breite Palette von Servern, Anwendungen und Netzwerkgeräten abdecken. Dazu gehören gängige Protokolle wie Syslog und CEF (Common Event Format), die es Sentinel ermöglichen, Log-Daten von einer Vielzahl von Sicherheits- und Netzwerkgeräten, wie Firewalls, Intrusion Detection Systems (IDS) und anderen Sicherheitslösungen, zu sammeln.

Sentinel unterstützt auch die Integration mit verschiedenen SIEM-Systemen, was es Unternehmen ermöglicht, bestehende Sicherheitsdatenquellen zu nutzen und zu erweitern. Zusätzlich ermöglicht die Plattform die Verwendung von APIs zur Integration mit einer Vielzahl von Drittanbieter-Tools und -Diensten.

Microsoft Sentinel verwalten

Die Verwaltung von Microsoft Sentinel erfolgt hauptsächlich über das Azure-Portal. Bei der Einrichtung und Konfiguration von Sentinel werden Administratoren durch den Prozess geführt, um Datenquellen zu verbinden und Analysestrategien zu definieren. Die Verwaltung der Datenquellen erfolgt durch das Einbinden verschiedener Cloud-Dienste, On-Premises-Systeme und Drittanbieter-Anwendungen mittels Connector.

Innerhalb des Portals können Administratoren benutzerdefinierte Erkennungsregeln erstellen, um spezifische Sicherheitsbedrohungen zu identifizieren. Parallel dazu ermöglicht Sentinel die Entwicklung von Playbooks, basierend auf Azure Logic Apps, für automatisierte Reaktionsmechanismen auf identifizierte Sicherheitsvorfälle. Das Alarm- und Vorfallsmanagement ist ein zentraler Bestandteil der Plattform, wobei Sicherheitswarnungen überwacht, analysiert und effektiv bearbeitet werden können.

Sentinel bietet zudem eine Reihe von Berichts- und Dashboard-Funktionen, die eine visuelle Darstellung der Sicherheitslage ermöglichen. Diese Tools sind entscheidend für ein proaktives Sicherheitsmanagement und die Leistungsüberwachung. Die Benutzer- und Zugriffsverwaltung wird durch die Integration mit Azure Active Directory/Entra ID erleichtert, was eine granulare Steuerung des Zugriffs auf verschiedene Funktionen von Sentinel ermöglicht.

Die Plattform unterstützt weiterhin die Integration mit anderen Azure-Diensten und externen Tools, um die Automatisierung und Effizienz der Sicherheitsoperationen zu erhöhen. Für Compliance und Auditing bietet Sentinel Funktionen, um Sicherheitsprotokolle und -vorgänge zu überwachen und zu dokumentieren.

Wann der Einsatz von Sentinel sinnvoll sein kann

Unternehmen, die bereits auf Microsoft-Lösungen und Azure setzen, können auf Microsoft Sentinel verwenden, vor allem aufgrund einer Integration in die Microsoft-Infrastruktur. Die Stärke von Sentinel liegt in seiner tiefen Integration mit anderen Microsoft-Diensten, was eine holistische Sicherheitsansicht über Cloud- und On-Premises-Umgebungen hinweg ermöglicht. Die fortschrittlichen Analysefunktionen, die durch maschinelles Lernen und künstliche Intelligenz unterstützt werden, bieten präzise Bedrohungserkennung und -reaktion.

Die Benutzerfreundlichkeit und das intuitive Dashboard erleichtern es Sicherheitsteams, Sicherheitswarnungen zu verwalten und darauf zu reagieren, während die Automatisierungsfunktionen die Reaktionszeit auf Vorfälle erheblich verkürzen.

Obwohl Microsoft Sentinel eine Reihe von Vorteilen bietet, gibt es auch einige Nachteile, die Unternehmen in Betracht ziehen sollten. Die Komplexität der Einrichtung und Verwaltung kann insbesondere für kleinere Teams oder Organisationen ohne spezialisiertes IT-Personal eine Herausforderung darstellen. Diese Komplexität wird durch die Notwendigkeit verstärkt, benutzerdefinierte Regeln und Playbooks zu erstellen, um die Plattform optimal zu nutzen. Zudem kann die Abhängigkeit von der Azure-Plattform für Unternehmen, die eine heterogene oder nicht Microsoft-zentrierte IT-Umgebung betreiben, zu Integrationsherausforderungen führen.

Die Kostenstruktur, die sich nach dem Datenvolumen richtet, kann für Organisationen mit hohem Datenaufkommen oder unvorhersehbaren Datenmengen zu Budgetüberschreitungen führen. Darüber hinaus kann die Notwendigkeit einer kontinuierlichen Anpassung und Wartung zusätzlicher Ressourcen erfordern. Obwohl Microsoft ständige Updates und Verbesserungen bietet, kann das für einige Unternehmen eine Herausforderung darstellen, da regelmäßige Anpassungen an der Konfiguration und den Sicherheitsstrategien erforderlich sind.