Security

IT-Sicherheit ist für Unternehmen von geschäftskritischer Bedeutung. Sicherheitsvorfälle können die Existenz einer Organisation gefährden. Im Bereich Security finden Sie Ratgeber, Schritt-für-Schritt-Anleitungen und Best Practices, die bei der Absicherung der eigenen IT-Landschaft Unterstützung bieten. Das reicht vom Schutz der Endpunkte über komplexe Multi-Cloud-Umgebungen bis zur Aufklärung hinsichtlich der sich stetig verändernden Bedrohungslage. Tipps und Tricks helfen dabei, die eigene Angriffsfläche zu verringern.

-

Ratgeber

02 Mär 2026

Wie sich das Recht auf Löschung besser umsetzen lässt

Die Datenschutzaufsichtsbehörden haben eine Prüfaktion zum Recht auf Löschung durchgeführt und berichten, wie sich erkannte Schwierigkeiten in den Unternehmen beseitigen lassen. Weiterlesen

-

Meinungen

01 Mär 2026

Wie Fake-Startups systematisch Krypto-Wallets plündern

Eine neue Social-Engineering-Kampagne nutzt täuschend echte Fake-Startups, um über Schadsoftware Krypto-Wallets auf Windows- und macOS-Systemen zu kompromittieren. Weiterlesen

-

Ratgeber

10 Aug 2018

Container-Backups garantieren Datenpersistenz

Mit dem Aufkommen der Datenpersistenz in Containern sind Datensicherungen notwendig. Wie man Container-Backups macht und welche Lösungen es gibt. Weiterlesen

-

Ratgeber

09 Aug 2018

Haftungsfrage IT-Sicherheit: Wie ist der Stand?

Mangelhafte IT-Sicherheit stellt ein Haftungsrisiko für das verantwortliche Unternehmen dar. Doch auch Security-Anbieter tragen Verantwortung. Wie steht es um ihre Haftung? Weiterlesen

-

Tipp

08 Aug 2018

Datenschutz und Datensicherheit in Multi-Cloud-Umgebungen

In Multi-Cloud-Umgebungen wandern sensible Daten naturgemäß zwischen unterschiedlichen Systemen und Welten. Aber das sollten sie möglichst geschützt und abgesichert tun. Weiterlesen

-

Tipp

06 Aug 2018

Container-Sicherheit: Die Risiken von Image Repositories

Immer mehr Unternehmen setzen Container für ihre Entwicklung und tägliche Arbeit ein. Dabei stammen viele dieser Container aus unsicheren Quellen, ein Risiko für die IT Security. Weiterlesen

-

Meinungen

03 Aug 2018

Cloud-Lösungen und die DSGVO, daran sollten Admins denken

Die Vorgaben des Datenschutzes in hybriden und heterogenen Umgebungen umzusetzen, ist eine Herausforderung. Transparenz hinsichtlich Benutzer und Daten ist eine Pflichtaufgabe. Weiterlesen

-

Tipp

02 Aug 2018

SIEM: Vier Open-Source-Tools, die Sie kennen sollten

Der Einstieg ins Security Information and Event Management, kurz SIEM, muss nicht teuer und zeitaufwendig sein. Der Artikel stellt vier SIEM-Tools mit einer freien Lizenz vor. Weiterlesen

-

News

30 Jul 2018

it-sa 2018: Sicherheitsmesse auf Wachstumskurs

Neue Produkte und Lösungen spielen auf der it-sa 2018 ebenso eine Rolle, wie produktneutrale Vorträge, etwa zu Rechtsfragen. Adressiert werden technische Experten wie Entscheider. Weiterlesen

-

Ratgeber

30 Jul 2018

Hilfreiche Tools für mehr Sicherheit im Active Directory

Mit kleinen Zusatz-Tools, die häufig kostenlos sind, können sich Admins die Überwachung und Analyse des Active Directory erleichtern. Hier eine Auswahl an hilfreichen Tools. Weiterlesen

-

Tipp

27 Jul 2018

Wichtige Faktoren beim Datenschutz in Zeiten der DSGVO

Wenn es um den Schutz von Daten geht, gibt es immer wieder Verständnisprobleme. Welche Bedeutung versteckt sich jeweils hinter Datensicherheit, Zugriffskontrollen und Datenschutz? Weiterlesen

-

Tipp

27 Jul 2018

Mit KI und Machine Learning Bedrohungen erkennen

Machine Learning und KI stehen bei Marketing-Strategen im Security-Bereich derzeit hoch im Kurs. Aber wie sorgen die Technologien in der Praxis tatsächlich für mehr Sicherheit? Weiterlesen

-

Tipp

26 Jul 2018

Problematische Browser-Add-ons in den Griff bekommen

Browser-Add-ons und -Erweiterungen mit weniger redlichen Absichten werden Anwendern oft unbemerkt untergejubelt. Wie können Unternehmen diesem Risiko richtig begegnen? Weiterlesen

-

News

25 Jul 2018

CEO Fraud: Geschäftsführung ist empfänglich für Phishing

Geht es um die Reaktion auf Phishing-Angriffe, dann schneidet die Unternehmensführung offenbar nicht wirklich gut ab, wenn es um die Weitergabe von sensiblen Daten geht. Weiterlesen

-

Meinungen

25 Jul 2018

IT Security 2018: Cyberkriminelle spielen ihre Vorteile aus

Bei Multi-Vektor-Angriffen starten Kriminelle ihre Attacken zeitgleich über unterschiedliche Wege. Unternehmen müssen neuen Bedrohungen mit einer angepassten Strategie begegnen. Weiterlesen

von- Stephan Fritsche, Check Point

-

Ratgeber

24 Jul 2018

Microsoft Privacy Dashboard: Datenschutz im Griff behalten

Das Microsoft Privacy Dashboard zeigt die Daten an, die für ein Microsoft-Konto gespeichert wurden. Mit Hilfe des Dashboards kann man die Datenschutz-Einstellungen optimieren. Weiterlesen

-

Tipp

23 Jul 2018

Wie Machine Learning die IT-Sicherheit verbessern kann

Kaum ein Security-Produkt, in dessen Kontext nicht maschinelles Lernen und KI genannt werden. In welchen Fällen verbessern diese Technologien die Sicherheit tatsächlich? Weiterlesen

-

Ratgeber

20 Jul 2018

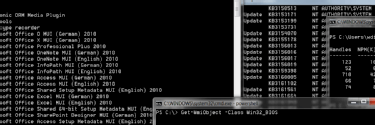

Dateiserver und Rechte in der PowerShell steuern

Das File System Security PowerShell Module ist ein Werkzeug, mit dessen Hilfe Administratoren unter Windows umfassend Rechte in der PowerShell steuern können. Weiterlesen

-

Tipp

19 Jul 2018

Aktive Täuschungsmaßnahmen zur Abwehr von Angreifern

Gestohlene Accounts und fehlerhafte Konfigurationen sorgen in der Cloud für viele Sicherheitsprobleme. Aktive Deception-Techniken haben das Potenzial, diese Risiken einzugrenzen. Weiterlesen

-

Antworten

18 Jul 2018

Welche Risiken bergen nicht vertrauenswürdige Zertifikate?

Viele im Web eingesetzte Zertifikate sind nicht mehr vertrauenswürdig. Das führt schnell zu einem Abfall der Besucherzahlen. Was Unternehmen bei Zertifikaten beachten müssen. Weiterlesen

-

Antworten

17 Jul 2018

Mit welchen Tools können Admins Windows Defender verwalten?

Wenn Unternehmen auf Windows Defender AV setzen, um Systeme zu schützen, haben Admins vielfältige Möglichkeiten, die Lösung zentral zu verwalten und zu steuern. Weiterlesen

-

Meinungen

16 Jul 2018

Sicher kommunizieren über die Microsoft-RMS-Grenzen hinweg

Die Microsoft Rechteverwaltungsdienste schützen sensible Daten. Nutzen externe Partner kein MS RMS, gibt es ein Problem. Wie können Unternehmen diese Sicherheitslücken überbrücken? Weiterlesen

-

Antworten

13 Jul 2018

Ist Ihre Cloud-DR-Strategie agil und flexibel genug?

Tools für Disaster Recovery müssen flexibel sein. Das gilt vor allem bei einer Cloud-DR-Strategie. Administratoren müssen sich hier stets auf neue Bedingungen einstellen. Weiterlesen

-

Meinungen

12 Jul 2018

Künstliche Intelligenz und der Umgang mit den Risiken

Wird KI in Security-Lösungen eingesetzt, dann muss die Technologie nicht nur effektiv, sondern auch sicher genutzt werden. Dabei können einige Richtlinien helfen. Weiterlesen

von- Piotr Kluczwajd, Imperva

-

Tipp

11 Jul 2018

Sinnvolle Maßnahmen zur Absicherung von Buckets in der Cloud

Viele Unternehmen legen mittlerweile sensible Daten in Cloud Buckets bei AWS ab. Oft geschehen dabei Fehler und die Daten sind frei zugänglich. Welche Maßnahmen gibt es zum Schutz? Weiterlesen

-

Meinungen

10 Jul 2018

Datensicherheit im Zeitalter der digitalen Integration

Die digitale Integration und Vernetzung bringt viele Vorteile, aber auch neue Angriffsvektoren mit sich. Unternehmen müssen dies bei der Sicherheitsstrategie berücksichtigen. Weiterlesen

-

News

09 Jul 2018

IT-Sicherheit: Taktisches Handeln statt strategischer Plan

Ein ganzheitliches Konzept in Sachen Security ist in deutschen Unternehmen nicht die Regel. Zu den großen Sicherheitsrisiken für hiesige Unternehmen gehören die eigenen Anwender. Weiterlesen

-

Antworten

06 Jul 2018

Wie verändern Botnetze die Bedrohung durch Ransomware?

Botnetze führen nicht nur DDoS-Attacken aus, sie verteilen auch Ransomware. Das erhöht die Bedrohung für Unternehmen, da es Angreifern die Distribution von Malware erleichtert. Weiterlesen

-

Meinungen

05 Jul 2018

Software Vulnerability Intelligence: Bedrohungen erkennen

Mit einem unsichtbaren Feind zu kämpfen ist schwierig. Software Vulnerability Intelligence geht die Herausforderung an und wandelt unsichtbare Bedrohungen in Abwehrstrategien um. Weiterlesen

von- Thomas Reiber, Flexera

-

Tipp

03 Jul 2018

Verschlüsselungs-Methoden auf Basis mathematischer Gitter

Quantencomputer sind eine große Bedrohung für viele aktuelle Krypto-Verfahren. Experten arbeiten deswegen an neuen Methoden, die zum Beispiel auf mathematischen Gittern basieren. Weiterlesen

-

Ratgeber

02 Jul 2018

Windows 10 Version 1803: Neue Gruppenrichtlinien im Detail

Mit dem Windows 10 April 2018 Update sind neue Gruppenrichtlinien hinzugekommen, mit denen sich unter anderem Sicherheits- und Update-Einstellungen gezielt steuern lassen. Weiterlesen

-

Feature

29 Jun 2018

Data Protection: Was neue Systeme heute unterscheidet

Neue Backup-Hardware wird heute meist mit integrierter Software geliefert. Das verändert die Kaufdynamik und erschwert den Entscheidungsprozess. Weiterlesen

-

News

28 Jun 2018

Cyber Security: Industrieunternehmen im Visier der Angreifer

Knapp ein Drittel der Industrieunternehmen des produzierenden Gewerbes war in den letzten zwölf Monaten von einem Security-Vorfall betroffen, der auf die Steuerungssysteme zielte. Weiterlesen

-

Ratgeber

28 Jun 2018

Office 365 Attack Simulator: Security-Analyse für Office 365

Ist die Sicherheit des eigenen Office-365-Abos richtig konfiguriert? Wie anfällig sind die Benutzerkonten? Mit einem neuen Dienst können Admins dies in der eigenen Umgebung testen. Weiterlesen

-

Ratgeber

27 Jun 2018

Windows Defender Application Guard sichert Windows 10 ab

Die Sicherheitsfunktion Windows Defender Application Guard schützt Windows-10-Anwender in Unternehmen durch eine neue Schutzebene vor Angriffen über den Browser. Weiterlesen

-

Tipp

26 Jun 2018

Schutz vor Krypto-Minern in der Cloud

Krypto-Malware bedroht nicht mehr nur Endgeräte. Auch Cloud-Dienste befinden sich zunehmend im Visier der Cyberkriminellen. Welche Maßnahmen eignen sich zum Schutz der Cloud? Weiterlesen

-

Tipp

25 Jun 2018

Mit BloodHound im Active Directory Schwachstellen finden

Hacker nutzen Admin-Accounts, um sich in Netzen festzusetzen und um Ransomware einzuschleusen. BloodHound hilft dabei, das eigene Active Directory auf Schwachstellen zu überprüfen. Weiterlesen

-

News

24 Jun 2018

Kostenloser E-Guide: Security-Anforderungen an Unternehmen

Die IT-Sicherheit zu gewährleisten, wird zu immer größeren Herausforderung für Unternehmen. Dazu gehört die richtige Verteilung der Ressourcen wie auch die Reaktion im Ernstfall. Weiterlesen

-

Antworten

22 Jun 2018

Wie lassen sich Probleme mit Windows Defender vermeiden?

Microsoft liefert mit den Client- und Server-Versionen von Windows eine kostenlose Antimalware-Lösung. Bei Problemen empfiehlt sich die Deinstallation unter Windows Server. Weiterlesen

-

Tipp

20 Jun 2018

Checkliste für Disaster Recovery bei Ransomware-Attacken

Ransomware-Attacken sind in der Lage, das Tagesgeschäft und die Reputation eines Unternehmens schwer zu beschädigen. Sinvolle Disaster-Recovery-Planungen sind zwingend notwendig. Weiterlesen

-

Tipp

18 Jun 2018

Sicherheitsmaßahmen gegen Cloud-Attacken via DDoS

Längst befinden sich auch Cloud-Infrastrukturen von Unternehmen im Visier der DDoS-Angreifer. Dieser Herausforderung kann man mit unterschiedlichen Ansätzen begegnen. Weiterlesen

-

Ratgeber

15 Jun 2018

Microsoft Office 365: E-Mails automatisch verschlüsseln

Administratoren können in Office 365 Regeln hinterlegen, so dass bestimmte E-Mails ohne Zutun der Anwender verschlüsselt werden. Hier Schritt für Schritt die Einrichtung. Weiterlesen

-

Meinungen

14 Jun 2018

Das muss Privileged Account Management in der Praxis leisten

Kommen Admin-Accounts und Maschinenzugänge mit hohen Zugriffsrechten abhanden, kann dies verheerende Folgen haben. Entsprechende Sorgfalt ist bei der Verwaltung vonnöten. Weiterlesen

-

Tipp

13 Jun 2018

Darauf sollten Unternehmen bei Phishing-Tests achten

Viele gravierende Sicherheitsvorfälle begannen mit einer einfachen E-Mail. IT-Abteilungen können daher mit internen Phishing-Tests die Gesamtsicherheit des Unternehmens verbessern. Weiterlesen

-

Meinungen

11 Jun 2018

Die Integrität von Daten im Unternehmen sicherstellen

Unternehmen gehen bei vielen Entscheidungen davon aus, dass die zugrunde liegenden Daten verlässlich sind. Die im Alltag bedrohte Datenintegrität ist daher von großer Bedeutung. Weiterlesen

-

Feature

08 Jun 2018

Biometrische und Multifaktor-Authentifizierung im Überblick

Trotz aller Sicherheitsbedenken ist vielerorts die Authentifizierung per Passwort und Nutzername noch Standard. Wer dies ändern will, sollte vor allem die Anwender berücksichtigen. Weiterlesen

-

News

07 Jun 2018

Kostenloses E-Handbook: Azure sicher einsetzen und schützen

Das Angebot um Dienste, Daten und Umgebungen mit Azure-Funktionen und -Services abzusichern ist umfangreich. Dieses E-Handbook liefert Ihnen Ratgeber und Tipps zum Thema. Weiterlesen

-

Antworten

07 Jun 2018

Wie werden Phishing-Kits für E-Mail-Angriffe genutzt?

Längst gehen Cyberkriminelle ihrem unredlichen Tun mit Hilfe von Baukästen nach. Für das Abgreifen von Login-Daten kommen beispielsweise Phishing-Kits zum Einsatz. Weiterlesen

-

Feature

05 Jun 2018

Wie Unternehmen Cyberbedrohungen gezielt begegnen können

Den heutigen Cyberbedrohungen angemessen zu begegnen, gehört zu den großen Herausforderungen für Unternehmen. Ein Katalog von Handlungsempfehlungen kann da Unterstützung bieten. Weiterlesen

-

Ratgeber

01 Jun 2018

Windows 10: Sicherheit mit Windows Defender System Guard

Die Funktion Windows Defender System Guard soll Windows-10-Systeme davor schützen, bereits beim Systemstart angegriffen zu werden. Künftig sollen alle Editionen darüber verfügen. Weiterlesen

-

Tipp

31 Mai 2018

Dem Sicherheitsrisiko Cloud Backdoors richtig begegnen

Auch in der Cloud gibt es Backdoors, über die Daten aus einem Unternehmen geschleust werden. Die Maßnahmen zum Schutz vor dieser Gefahr hängen von der jeweiligen Cloud-Umgebung ab. Weiterlesen

-

News

30 Mai 2018

Kostenloser E-Guide: Sicherheit mit Gruppenrichtlinien

In Windows-Umgebungen sind Gruppenrichtlinien ein nützliches Werkzeug um Security-Einstellungen zu automatisieren. Dieser E-Guide liefert Schritt-für-Schritt-Anleitungen zum Thema. Weiterlesen

-

Tipp

30 Mai 2018

Per Rotation der AWS Access Keys die Sicherheit verbessern

Zur Absicherung von Instanzen unter Amazon EC2 hat AWS mehrere Möglichkeiten vorgesehen: IAM-Rollen sowie AWS Access Keys, die sich aus Sicherheitsgründen auch rotieren lassen. Weiterlesen

-

Meinungen

29 Mai 2018

Erkenntnisse über Angriffe in Threat Intelligence umwandeln

Meist mangelt es Unternehmen nicht an Sicherheitstools, die die eigene IT überwachen. Oft können die gesammelten Informationen jedoch nicht wirkungsvoll zum Schutz genutzt werden. Weiterlesen

-

Tipp

28 Mai 2018

PKI Authentication: Die wichtigsten Grundlagen für IT-Admins

PKI gehört zu den Säulen des Internets. Auf diese Weise erstellte Schlüssel und Zertifikate werden genutzt, um weltweit Kommunikation abzusichern und um Identitäten zu überprüfen. Weiterlesen

-

Tipp

25 Mai 2018

Beim Backup das Thema Datenschutz berücksichtigen

Mit Wirksamkeit der DSGVO ist für viele Unternehmen die Umsetzung der Datenschutz-Richtlinien keineswegs abgeschlossen. Insbesondere das Thema Backup spielt da Schlüsselrolle. Weiterlesen

-

Tipp

25 Mai 2018

AWS und Microsoft Azure: Neue Cloud-Security-Funktionen

In der Cloud kümmert sich meist vor allem der Provider um den Schutz der Daten. AWS und Microsoft bieten nun aber neue Dienste an, die einen Teil der Aufgaben in Kundenhand geben. Weiterlesen

-

Tipp

23 Mai 2018

Mehr Sicherheit in der Cloud mit TLS Mutual Authentication

Passwörter sind auf Dauer keine gute Methode, um eine sichere Kommunikation in der Cloud zu gewährleisten. TLS Mutual Authentication sorgt für Abhilfe und reduziert den Aufwand. Weiterlesen

-

Tipp

22 Mai 2018

Azure AD B2B: Externe Zugriffe auf interne Ressourcen

Azure AD B2B erweitert die Vorteile von Active Directory auf die Cloud. Admins und selbst einfache Nutzer können damit externe Anwender einladen, um bestimmte Ressourcen zu teilen. Weiterlesen

-

Definition

21 Mai 2018

Managed Security Service Provider (MSSP)

Ein Managed Security Service Provider kümmert sich im Auftrag um die unterschiedlichsten Security-Belange und kann Anwenderunternehmen gezielt unterstützen und entlasten. Weiterlesen

-

Definition

21 Mai 2018

Hardware Security Module (HSM)

Ein Hardware-Sicherheitsmodul (Hardware Security Module, HSM) führt kryptografische Aktionen wie Verschlüsselung, Entschlüsselung und Authentifizierung besonders effizient aus. Weiterlesen

-

Definition

21 Mai 2018

Computer Security Incident Response Team (CSIRT)

Ein CSIRT bereitet sich auf Security-Vorfälle vor, unterstützt betroffene Firmen mit Infos und hilft bei der Schadensbegrenzung. Auch beim Training der Mitarbeiter kann es helfen. Weiterlesen

-

Definition

21 Mai 2018

Catfish

Eine der Schattenseiten des Internets ist die digitale Hochstapelei. Im englischen Sprachraum hat sich dafür der hierzulande kaum geläufige Begriff Catfishing eingebürgert. Weiterlesen

-

Definition

21 Mai 2018

Angriffsfläche

Jedes Unternehmen hat eine umfangreiche Angriffsfläche, die der Summe aller Schwachstellen in der jeweiligen IT-Umgebung entspricht. Hacker finden so Lücken, um Daten zu stehlen. Weiterlesen

-

Meinungen

21 Mai 2018

Der sichere Weg in die Post-Quanten-Kryptografie

Bereits in wenigen Jahren können Quantenrechner verfügbar sein, die heute gängige Verschlüsselungsverfahren unwirksam machen. Die Umstellung auf sichere Alternativen benötigt Zeit. Weiterlesen

-

Antworten

18 Mai 2018

Was sind Best Practices für das Backup persönlicher Daten?

Sind Ihre Daten sicher? Wer keinen Datenverlust erleiden möchten, sollte regelmäßig seine Daten sichern und verschiedene Speichermedien einsetzen. Weiterlesen

-

Meinungen

18 Mai 2018

EU-DSGVO: Die Folgen für Unternehmen bei der Verschlüsselung

Obwohl in der DSGVO nicht zwingend vorgeschrieben, wird die Verschlüsselung kritischer Daten aus strategischer Sicht meist empfohlen. Darauf müssen Unternehmen sich einstellen. Weiterlesen

-

Meinungen

16 Mai 2018

So funktioniert E-Mail-Sicherheit im Detail

Ein Großteil aller Cyberangriffe beginnt mit einer E-Mail. Grund genug, dass sich Unternehmen eingehend mit der Absicherung und Untersuchung der Nachrichten beschäftigen. Weiterlesen

-

Feature

15 Mai 2018

Post-Quanten-Kryptografie gegen Cyberattacken der Zukunft

Quantenrechner machen herkömmliche Verschlüsslungsverfahren unbrauchbar. Mit der Entwicklung der Post-Quanten-Kryptografie sollten sich Unternehmen bereits jetzt auseinandersetzen. Weiterlesen

-

Tipp

14 Mai 2018

Zero-Trust-Modell: Höhere Sicherheit bei niedrigeren Risiken

Das Zero-Trust-Modell soll das Risiko in Firmen minimieren. Dazu geht es davon aus, dass zunächst einmal jedes Gerät, jede Anwendung und jeder Dienst nicht vertrauenswürdig ist. Weiterlesen

-

Feature

11 Mai 2018

Cybersicherheit: Fertigungsindustrie im Visier der Angreifer

Cyberattacken entwickeln sich kontinuierlich weiter und stellen Unternehmen vor neue Herausforderungen. Die vorhandenen Sicherheitsvorkehrungen hinken da häufig hinterher. Weiterlesen

-

Meinungen

10 Mai 2018

Herausforderung Sicherheit bei Multi-Cloud-Umgebungen

Das Nutzen mehrerer Cloud-Plattformen bringt nicht nur viele Vorteile, sondern auch Security-Herausforderungen mit sich. Das erfordert die richtigen Analysen und Schutzmaßnahmen. Weiterlesen

-

Tipp

09 Mai 2018

Argumente für Continuous Data Protection

Software für Continuous Data Protection (CDP) ist weit fortgeschritten und ermöglicht die Konvergenz zwischen Data Protection und Archiv mit verschiedenen Tiers. Weiterlesen

-

News

08 Mai 2018

Risikobasierte Entscheidungshilfe bei Sicherheitsfragen

Mit Hilfe des Verizon Risk Reports sollen Unternehmen ihre tatsächlichen Cyberrisiken und Angreifbarkeit bewerten können. Dies soll gezieltere Sicherheitsinvestitionen ermöglichen. Weiterlesen

-

Meinungen

08 Mai 2018

Grundregeln für Security-Awareness-Schulungen

Der Erfolg von Schulungen in Sachen Sicherheitsbewusstsein in Unternehmen ist häufig unbefriedigend. Beachtet man folgende Grundregeln, verbessern sich die Erfolgschancen durchaus. Weiterlesen

-

Meinungen

04 Mai 2018

BEC Fraud: Unternehmen im Visier von E-Mail-Betrügern

Über sehr gezielte E-Mail-Angriffe verleiten Cyberkriminelle Mitarbeiter zur Preisgabe von Daten oder gar zu direkten Zahlungsanweisungen. Die Attacken sind häufig gut getarnt. Weiterlesen

von- Werner Thalmeier, Proofpoint

-

News

03 Mai 2018

DSGVO: Unternehmen müssen mit zahlreichen Anfragen rechnen

Offensichtlich werden viele Verbraucher mit Wirksamkeit der EU-Datenschutz-Grundverordnung zeitnah von ihren Rechten Gebrauch machen und Datenanfragen an Unternehmen stellen. Weiterlesen

-

Tipp

03 Mai 2018

Continuous Security Monitoring: Ständige Wachsamkeit

Beim Continuous Security Monitoring werden Schwachstellenscans nicht nur in regelmäßigen Abständen durchgeführt, sondern immer auch dann, wenn automatisch Trigger ausgelöst werden. Weiterlesen

-

Ratgeber

02 Mai 2018

Windows 10: Sichere Authentifizierung im Active Directory

Unternehmen, die auf Windows 10 setzen, können auch im Active Directory weitere Anmeldemethoden nutzen. Die Konfiguration dazu findet über Gruppenrichtlinien statt. Weiterlesen

-

Antworten

01 Mai 2018

Welche Alternativen können Unternehmen statt VPNs einsetzen?

Virtual Private Networks sorgen für eine sichere Kommunikation übers Internet. Sobald Security-Probleme bei VPNs auftauchen, stellt sich die Frage nach möglichen Alternativen. Weiterlesen

-

Meinungen

30 Apr 2018

Tipps zur sicheren Entwicklung mit Open-Source-Komponenten

Häufig sind Open-Source-Komponenten Bestandteil anderer Software im Unternehmen. Das kann Sicherheitsprobleme mit sich bringen. Folgende Best Practices sorgen für mehr Sicherheit. Weiterlesen

-

Meinungen

27 Apr 2018

Cybersicherheit: Ein IT-Thema wird zum Versicherungsthema

In die Bewertung potenzieller Schäden durch Cyberangriffe fließen viele, nicht nur direkt IT-zugehörige, Faktoren ein. Ein wichtiger Punkt ist die Wiederherstellung von Daten. Weiterlesen

von- Rudolf Scheller, FM Global

-

Antworten

26 Apr 2018

Wie kann man Security in die Programmierung integrieren?

Bei der Entwicklung von Software wird meist zu wenig Aufmerksamkeit auf die Vermeidung von Sicherheitslücken gelegt. Häufig werden Lösungen ausgerollt, sobald sie funktionieren. Weiterlesen

-

Tipp

24 Apr 2018

Datenschutz in Windows 10 mit Gruppenrichtlinien steuern

Hinsichtlich Datenschutz, Telemetrie und Datensammlung können Unternehmen die Werkseinstellungen von Windows 10 per Gruppenrichtlinien unternehmensweit nachjustieren. Weiterlesen

-

News

23 Apr 2018

IT-Sicherheit und Industrie 4.0: Die größten Bedrohungen

Einbrüche per Fernwartung und Schadsoftware stellen die größten Gefahren für die Industrie 4.0 dar. Technische wie organisatorische Defizite machen Unternehmen angreifbar. Weiterlesen

-

Meinungen

20 Apr 2018

Fraud Analytics: Kunden von Betrügern unterscheiden

Aktuelle Systeme können durch Analyse von Informationen aus unterschiedlichsten Quellen betrügerische Aktivitäten mit Hilfe von maschinellen Lerntechniken erkennen. Weiterlesen

von- Andreas Baumhof, ThreatMetrix

-

Meinungen

19 Apr 2018

Das ändert sich durch die DSGVO für Unternehmen

Die Datenschutz-Grundverordnung tritt am 25.Mai 2018 in Kraft. Die Auswirkung der neuen Verordnung wird erheblich sein, vor allem im Hinblick auf unstrukturierte Daten. Weiterlesen

von- Hiroshi Nagao, Buffalo

-

News

19 Apr 2018

IT-Prioritäten 2018: Was Security-Verantwortliche planen

Die EU-Datenschutz-Grundverordnung und eine erhöhte Bedrohungslage sorgen dafür, dass Unternehmen IT-Sicherheit 2018 mit besonderem Nachdruck umsetzen müssen. Weiterlesen

-

Tipp

18 Apr 2018

Häufig übersehene Schwachstellen auf Unternehmens-Webservern

In vielen Firmennetzen existieren mehr oder weniger bekannte Websysteme und -applikationen, die nur unzureichend abgesichert sind. So lassen sie sich aufspüren und schützen. Weiterlesen

-

Definition

17 Apr 2018

URL-Manipulation

Die automatische Veränderung von URLs wird verwendet, um Besucher einer Webseite auf bestimmte Seiten umzuleiten. Die Technik kann allerdings auch missbraucht werden. Weiterlesen

-

Definition

17 Apr 2018

Superuser

Ein Superuser-Account dient zur Verwaltung und dem Management von IT-Systemen, Datenbanken und ganzer Netzwerke. Er benötigt deswegen einen besonderen Schutz. Weiterlesen

-

Definition

17 Apr 2018

SOAP-Fehler

Das Simple Object Access Protocol (SOAP) gehört zu den Säulen des Internets. Bei seiner Verwendung treten aber gelegentlich Probleme auf, die als SOAP-Fehler bezeichnet werden. Weiterlesen

-

Ratgeber

16 Apr 2018

Die Sicherheit mit überwachten Gruppenrichtlinien verbessern

Gruppenrichtlinien gehören zu den wichtigen Funktionen in Windows-Umgebungen, wenn es darum geht, automatische Konfigurationen zu verteilen, und die Sicherheit zu erhöhen. Weiterlesen

-

Tipp

13 Apr 2018

Bei der Cloud-Sicherheit dem Risikofaktor Mensch begegnen

Selbst wenn die besten Sicherheits-Tools zum Einsatz kommen, können bei der Cloud-Nutzung Fehler von Endanwendern oder IT-Abteilungen das Unternehmen angreifbar machen. Weiterlesen

-

Definition

12 Apr 2018

Roots of Trust (RoT)

Die Roots of Trust sind eine der wichtigsten Komponenten eines Trusted Platform Modules. Sie sorgen dafür, dass wesentliche Funktionen wie Verschlüsselung korrekt umgesetzt werden. Weiterlesen

-

News

11 Apr 2018

Identitätsdiebstahl ist die Nummer eins beim Datenmissbrauch

Falsch konfigurierte Datenbanken, unsachgemäß gehandhabte Datensätze oder Fahrlässigkeit in Sachen Sicherheit führten 2017 zur Preisgabe von 1,9 Milliarden Datensätzen. Weiterlesen

-

Definition

10 Apr 2018

Frühwarnsysteme

Ein Frühwarnsystem wird eingesetzt, um eine Bedrohung rechtzeitig zu erkennen und um Gegenmaßnahmen einleiten zu können. Diverse Systeme schützen zum Beispiel vor Cybergefahren. Weiterlesen

-

Ratgeber

10 Apr 2018

Security-Einstellungen für Java auf Clients richtig umsetzen

In Unternehmen wird Java häufig weiterhin eingesetzt, da viele Programme die Erweiterung benötigen. Dann sollten zumindest die Einstellungen in Sachen Sicherheit optimiert werden. Weiterlesen

-

Definition

09 Apr 2018

Certified Secure Software Lifecycle Professional (CSSLP)

Das CSSLP-Zertifikat wird im Bereich Application Security vergeben. Es soll die Entwicklung sicherer Software fördern und für die Einhaltung von Compliance-Regeln sorgen. Weiterlesen

-

Definition

09 Apr 2018

Betatest

Tests neuer Software sind in der Regel in mehrere Phasen aufgeteilt. Nach dem Alphatest kommt der Betatest, der meist erst kurz vor dem Release eines Produktes erfolgt. Weiterlesen

-

Definition

09 Apr 2018

Banner Grabbing

Banner beziehungsweise Login-Informationen können von Hackern missbraucht werden, um Informationen über ein Zielsystem auszulesen. Weiterlesen

-

Meinungen

09 Apr 2018

Mit DSGVO-Compliance zum datensicheren Unternehmen

Häufig als Compliance-Bürde bezeichnet, bergen die Vorschriften der DSGVO aber auch zahlreiche Chancen für Unternehmen. So können sich Organisationen auf die Regularien einstellen. Weiterlesen