Microsoft

Windows Server 2016: DHCP und DNS sicher konfigurieren

In Windows Server 2016 lassen sich DHCP- und DNS-Dienste zuverlässig betreiben. Mit etwas Nacharbeit kann man die Dienste im Vergleich zur Standardkonfiguration besser absichern.

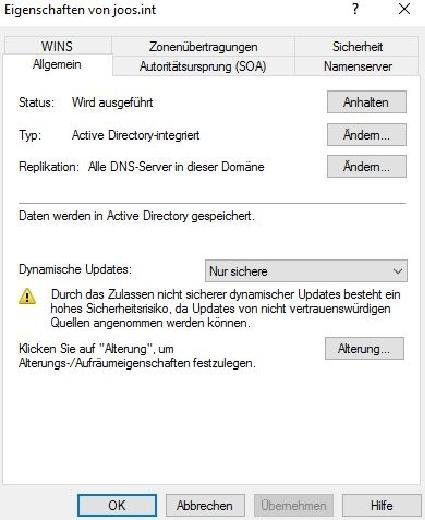

Um DNS-Server stabil zu betreiben, sollten auch in kleineren Netzwerken mindestens zwei DNS-Server betrieben werden. Zusätzlich sollten die DNS-Zonen ins Active Directory integriert werden. Um die Sicherheit zu verbessern, kann man festlegen, dass sich nur Computer in den DNS-Zonen registrieren dürfen, die sich vorher am Active Directory angemeldet haben. Die Einstellungen dazu finden sich in den Eigenschaften der einzelnen Zonen in der DNS-Verwaltung.

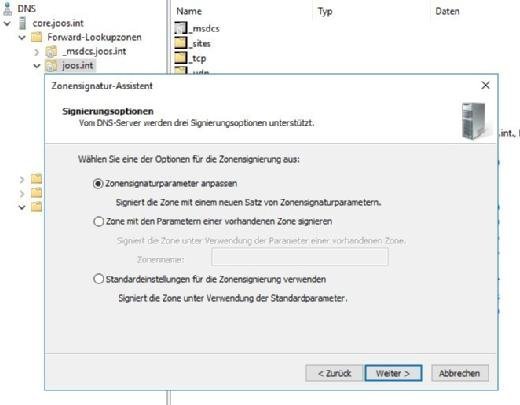

In größeren Umgebungen kann zusätzlich der Serverdienst IP Address Management (IPAM) genutzt werden. Mit diesem lassen sich zentral alle DHCP- und DNS-Server verwalten und überwachen. Außerdem können über das Kontextmenü die DNS-Zonen digital signiert werden. Das erhöht die Sicherheit und vermeidet Fälschungen.

Schnittstellen eines DNS-Servers verwalten

Auf der Registerkarte Schnittstellen in den Eigenschaften eines DNS-Servers in der DNS-Verwaltung (dnsmgmt.msc) definieren Administratoren, auf welchen IP-Adressen der DNS-Server bei Anfragen reagiert. Dies ist zum Beispiel in solchen Fällen sinnvoll, in denen der DNS-Server mit mehreren Netzwerkkarten ausgestattet ist. Teilnetze, die zum Teil öffentlich zugänglich sind, können so von Anfragen an den Server ausgeschlossen werden, wodurch die Sicherheit des Systems erhöht wird.

Wenn die Standardeinstellung, in der der DNS-Server Anfragen auf allen IP-Adressen entgegennimmt, geändert werden sollen, muss die Konfiguration von „Alle IP-Adressen“ auf „Nur folgende IP-Adressen“ geändert werden.

Erweiterte Einstellungen für einen DNS-Server

Über die Registerkarte Erweitert in den Eigenschaften können einige Serveroptionen konfiguriert werden, welche die Sicherheit deutlich verbessern:

Rekursionsvorgang (und Weiterleitungen) deaktivieren – Unabhängig von den Weiterleitungen können DNS-Server auch lokal isoliert werden, indem dieses Kontrollkästchen aktiviert wird. Damit greift der DNS-Server nur noch auf seine eigene Datenbank zu. Es werden keine Anfragen mehr an weitere DNS-Server weitergeleitet.

Beim Laden unzulässiger Zonendaten einen Fehler zurückgeben – Der DNS-Server liest in der Standardeinstellung alle Zonendaten komplett ein und protokolliert fehlerhafte Einträge lediglich im Ereignisprotokoll. Damit kann der DNS-Server allerdings auch Host-Namen in seine Datenbanken aufnehmen, die nicht den offiziellen Spezifikationen aus den RFCs entsprechen, was wiederum bedeutet, dass es Systeme geben kann, die mit diesen Namen nicht arbeiten können. Sobald dieses Kontrollkästchen aktiviert ist, wird das Laden der kompletten Zone abgebrochen.

Netzwerkmaskenanforderung aktivieren – Um dem Client möglichst einen Server direkt in seiner Nähe zu nennen – im TCP/IP bedeutet das innerhalb desselben IP-Subnetzes –, wird bei Host-Namen mit mehreren zugeordneten IP-Adressen vor der Umsortierung durch Round-Robin-Verfahren zunächst ermittelt, ob es einen Eintrag gibt, der dem Subnetz des Clients zuzuordnen ist. Dieser wird anschließend an die erste Stelle der zurückgegebenen Liste gesetzt. Nur wenn kein passender eindeutiger Eintrag gefunden wird, kommt Round Robin zur Lastverteilung zum Einsatz.

Cache vor Beschädigungen sichern – Diese Option ist von ihrer Bezeichnung her etwas irreführend, da es sich hier eher um einen Schutz vor zweifelhaften Einträgen im Cache handelt, die im Original als Pollution (Verschmutzung) bezeichnet werden. Dies sind Einträge, die nicht aus erster Hand gewonnen, sondern durch Weiterleitungen von anderen DNS-Servern ermittelt wurden. Hierbei besteht natürlich eine gewisse Gefahr, dass es sich dabei um gefälschte Einträge handelt. Daher werden diese Ergebnisse zwar an den Client weitergeleitet, aber nicht in den Cache eingetragen. Wenn Sie diese Funktion deaktivieren, nimmt der DNS-Server alle Anfragen in seinen Cache auf, wodurch sich die Systemgeschwindigkeit etwas erhöhen kann.

DNSSEC-Überprüfung für Remoteantworten aktivieren – Diese Option ist automatisch gesetzt und stellt sicher, dass der DNS-Server auch DNSSEC unterstützt.

DHCP sicher betreiben

Für mehr Stabilität sollten Unternehmen möglichst mehrere DHCP-Server betreiben und diese mit der Replikation absichern, eventuell auch gegenseitig. In den Eigenschaften von IPv4 und IPv6 wird auf der Registerkarte Erweitert mit der Schaltfläche Bindungen festgelegt, auf welchen Netzwerkkarten der Server auf DHCP-Anfragen antwortet.

Bei der Einrichtung des DHCP-Bereichs wird im Anschuss die Lease-Dauer festgelegt. Diese Einstellung lässt sich nachträglich noch bearbeiten. Weist ein DHCP-Server einem Client eine IP-Adresse zu, dann ist diese Zuweisung immer auf einen gewissen Zeitraum beschränkt, die sogenannte Lease-Dauer, die in der Standardeinstellung acht Tage beträgt. Windows Server 2016 unterscheidet an dieser Stelle zwischen stationären (verkabelten) Computern, die erfahrungsgemäß länger mit dem Netzwerk verbunden sind und mobilen (drahtlosen) Computern, also Notebooks von mobilen Mitarbeitern. Je länger die Lease-Dauer, umso länger wird eine IP-Adresse für einen Client reserviert.

Bei ausreichend verfügbaren IP-Adressen sollte die Lease-Dauer möglichst hoch gesetzt werden, damit die Clients keine unnötige Netzwerklast erzeugen. Nur wenn die Anzahl der verfügbaren Adressen kleiner als die Gesamtzahl der Computer ist, sollte der Wert so niedrig gewählt werden (unter Umständen sogar im Stundenbereich), dass der DHCP-Server nicht mehr benötigte Adressen schnell wieder aus der Datenbank löschen und anderen Clients zuweisen kann. Nach der Installation des DHCP-Servers kann die Lease-Dauer noch genauer konfiguriert werden.

Sobald der DHCP-Server Mitglied in einer Active-Directory-Domäne ist, muss der Server im Active Directory autorisiert werden, falls diese Aktion nicht bereits während der Installation durchgeführt wurde. Daher erscheint der entsprechende Einrichtungsassistent in Windows Server 2016 direkt nach der Installation der Serverrolle.

Nur Mitglieder der Gruppe „Organisations-Admins“ können standardmäßig DHCP-Server autorisieren. Dadurch ist sichergestellt, dass dieser IP-Adressen automatisch an die Clients verteilen kann. Nach der Installation wird ein DHCP-Server zunächst als „Nicht autorisiert“ angezeigt, was Sie am roten Pfeil erkennen, der nach unten gerichtet ist.

Damit der DHCP-Server für die Clients eine automatische DNS-Registrierung auf den DNS-Servern durchführen kann, müssen Administratoren ihn erst dafür konfigurieren. Wenn die Eigenschaften von IPv4 oder IPv6 des DHCP-Servers aufgerufen wird, kann auf der Registerkarte DNS festgelegt werden, welche Einträge der DHCP-Server auf den DNS-Servern erstellen soll. Über die Schaltfläche Konfigurieren auf der Registerkarte DNS in den Eigenschaften des DHCP-Servers kann noch der Namenschutz aktiviert werden, der bereits existierende Einträge im DNS vor Änderungen schützt.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!