adrian_ilie825 - Fotolia

Azure Confidential Computing: Mehr Sicherheit in der Cloud

Microsoft arbeitet an einem neuen Datenschutz-Layer für Azure namens Trusted Execution Environment. Er soll Daten auch bei der Verarbeitung verschlüsseln und so besser schützen.

Microsoft startet mit Azure Confidential Computing einen neuen Anlauf, um die Sicherheit von Azure zu verbessern. Das Ziel der neuen Technik ist, Daten nicht nur im Ruhezustand und bei der Übertragung zu verschlüsseln, sondern auch beim Verarbeiten besonders zu schützen. Das bedeutet, dass die Daten damit auch vor Mitarbeitern des Konzerns geschützt sind, die einen direkten Zugriff auf die Server haben, auf denen sie gespeichert und verarbeitet werden.

Der neue Mechanismus ist zunächst für sensible Daten gedacht, die besonders geschützt werden müssen. Beispiele dafür sind medizinische oder finanzielle Informationen. Die Technik richtet sich zudem an Organisationen, die aus Datenschutzgründen bislang zögerlich beim Einstieg in das Thema Cloud Computing waren.

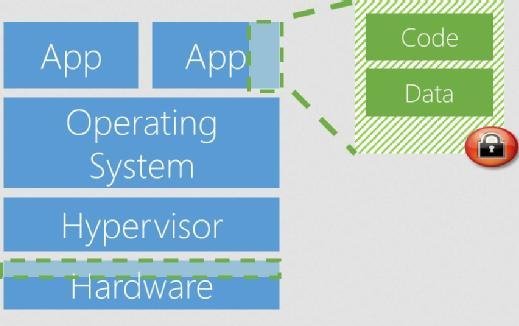

Der zusätzliche Datenschutz-Layer wird mit Hilfe einer so genannten Trusted Execution Environment (TEE) erreicht. Als Bezeichnung für diese Art von Umgebung hat sich „sichere Enklave“ eingebürgert. Damit wird innerhalb der Hardware ein verschlüsselter Bereich geschaffen, in dem die Daten sicher und vor fremden Augen geschützt verarbeitet werden können. Das soll selbst dann funktionieren, wenn jemand direkt auf die Hardware zugreifen kann.

Zum Start wird Azure zwei Varianten von TEE unterstützen. Zum einen eine Software-basierte Version, die als Virtual Secure Mode bezeichnet wird und die auf der Hyper-V-Umsetzung in Windows 10 und Windows Server 2016 basiert. Als zweite Variante wird Intel SGX genutzt. Sie setzt also auf der verwendeten Hardware auf und bietet deswegen einen noch umfassenderen Schutz als die virtuelle Variante, so dass selbst Mitarbeitern von Microsoft der Zugang versperrt sein soll.

Immer mehr Cyberattacken richten sich gegen Daten, die gerade genutzt werden und die deswegen etwa zumindest vorübergehend im Arbeitsspeicher liegen. Nur so können die Angreifer an Informationen gelangen, die sowohl am Speicherort als auch bei der Übertragung zuverlässig verschlüsselt wurden.

Nachdem sie in ein Netzwerk eindringen konnten, versuchen die Hacker meist als Erstes, sich Zugang zu Benutzer-Accounts mit erweiterten Rechten zu verschaffen. Mit diesen ist ein Zugriff auf praktisch alle Daten im Netz möglich. Zudem versuchen sie, sich durch Ausnützen von Schwachstellen im System oder im verwendeten Hypervisor Zugang zu den Servern zu verschaffen, auf denen die Daten verarbeitet werden. Durch das Transferieren dieser Daten in abgesicherte Enklaven haben aber nicht mal mehr Angreifer mit Zugriff auf die Admin-Accounts Zugang darauf.

Nachteile von Azure Confidential Computing

Die neuen Entwicklungen haben jedoch auch ihre Schattenseiten. Einerseits ist generell jede Maßnahme zu begrüßen, die Verschlüsselung fördert. Außerdem bieten sichere Enklaven einen neuen Schutz-Layer. Auf der anderen Seite sind sie jedoch kompliziert im Aufbau und bringen das Risiko neuer Schwachstellen mit sich, die ebenfalls genutzt werden können, um sich Zugriff auf die Daten zu verschaffen.

Zwar erschwert der zusätzliche Layer Angreifern den Zugriff auf die Daten. Es gibt aber bereits einen ersten Exploit namens Dark-ROP, der Fehler in der Implementierung der sicheren Enklaven nutzt. Allerdings ist es immer noch deutlich aufwendiger, auf die Daten in einer sicheren Enklave zuzugreifen, als wenn sie bei der Verarbeitung unverschlüsselt wären. Wenn also auch neue Attacken möglich sind, verzögert doch ein weiterer Layer das Eindringen von Angreifern. Dadurch wird es unwahrscheinlicher, dass überhaupt Daten geklaut werden können.

Die Implementierung der sicheren Enklaven in Azure ist aus diesen Gründen ein wichtiger Schritt hin zu mehr Sicherheit, auch wenn die Technologie noch in den Kinderschuhen steckt. Unternehmen, die bislang beim Einstieg in die Cloud gezögert haben, werden diesen Schritt aber vermutlich jetzt auch noch nicht vollziehen. Aber auch die Daten dieser Firmen müssen in ihrem Unternehmensnetz gespeichert werden. Aller Erfahrung nach ist es wahrscheinlicher, dass dort ein verheerender Datendiebstahl erfolgt, als bei einem großen Cloud-Dienst wie Microsoft Azure.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!