peshkova - stock.adobe.com

Sicherheitsstrategie für die Cloud: Visibilität

Um die Sicherheit in komplexen und hybriden Umgebungen zu gewährleisten und Angriffe abzuwehren, müssen Unternehmen ihre Netzwerke und alle Endpunkte darin auch erkennen können.

Vor einiger Zeit musste die US-Börsenaufsicht SEC eingestehen, dass sie 2016 Opfer einer Cyberattacke wurde. Dabei gingen vertrauliche Informationen verloren. Angeblich hatte die Behörde das volle Ausmaß erst im letzten August erkannt und warnte, dass Daten für den Insiderhandel genutzt werden könnten.

Die fehlende Übersicht und die späte Reaktion sind kein Einzelfall, im Gegenteil. Die wenigsten Organisationen haben einen Überblick über die Endgeräte und Prozesse in ihren Netzwerken. Die Adaption von neuen Technologien wie IoT oder Cloud Computing machen die IT-Landschaft unübersichtlicher. Durch virtuelle Maschinen und Smart Devices explodiert die Anzahl der Endpunkte, sowie die Datenmenge im Netzwerk. Es ist keine Überraschung, dass sogar Aufsichtsbehörden nicht ausreichend auf die veränderte Gefahrenlandschaft vorbereitet sind.

Trotzdem ist Modernisierung kein Freifahrtschein, um sich zum Opfer von Cyberattacken machen zu lassen. Die meisten Unternehmen stecken mitten in der Umsetzung ihrer Cloud-Strategie. Die Erfahrung zeigt, dass ohne eine Anpassung von Sicherheitskonzepten nicht-verwaltete Bereiche entstehen. Häufig reagieren IT-Verantwortliche, indem sie einzelne Teams für bestimmte Bereiche bilden und spezielle Sicherheits-Tools zur Absicherung von einzelnen Segmenten implementieren. Dies ist eine riskante Entwicklung, da die aktuellen Sicherheitsherausforderungen erst der Anfang sind. Auf Dauer bieten solche Ansätze kein hinreichendes Schutzniveau.

Ursachen beseitigen anstatt Symptome bekämpfen

Grundsätzlich gibt es kein Entrinnen vor der Cloud: Der Markt für Infrastructure as a Service (IaaS) boomt: Amazon Web Services (AWS) machte in 2016 insgesamt 12,219 Milliarden US-Dollar Umsatz, eine deutliche Steigerung zum Jahr 2015. Ähnlich sieht es mit Microsoft Azure und Google Cloud aus. IDC schätzt, dass der Umsatz von Public-Cloud-Diensten bis 2020 auf 203,4 Milliarden US-Dollar wachsen wird. Allerdings werden nur die wenigsten Unternehmen auf die Public Cloud als einzelnes setzen, sondern eher Hybrid- oder Multi-Cloud-Ansätze fahren.

Nur ein geringer Anteil der Firmen möchten sich vollständig vom eigenen Rechenzentrum verabschieden. Durch hybride Ansätze können Strategien stufenweise angepasst und neu ausgerichtet werden. IT-Entscheider befürchten zudem, dass bei einem einseitigen Fokus auf die Public Cloud eine zu hohe Abhängigkeit und mangelnde Kontrolle entsteht. Außerdem ist die parallele Nutzung von mehreren Lösungen durch den Zukauf und die Erweiterung von Unternehmensteilen unvermeidbar. Manche Workloads sind in der Cloud gar nicht umsetzbar. Beispielsweise sollten sehr kritische Assets aus Sicherheitsgründen immer lokal gespeichert werden.

Da durch smarte Technologie allerdings jedes „Ding“ Online-Ressourcen abfragen wird, kann keine Organisation dauerhaft ohne Cloud-Technologie am Markt bestehen. Desktop-Computer, Notebooks, und Smartphones werden einen immer kleineren Teil der Endpunkte im Netzwerk ausmachen. Virtuelle Maschinen (VMs), IoT, besonders aus dem Bereich Operation Technologie, werden in wenigen Jahren die prozentuale Mehrheit der Geräte in Netzwerken stellen. Die Frage ist, ob Unternehmen solche Endpunkte erkennen und verwalten können.

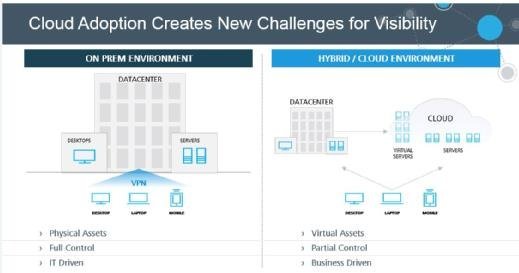

Netzwerke lassen sich nicht mehr durch Firewalls und VPN begrenzen und hybride Infrastrukturen mit Cloud und On-Premises-Lösungen in parallelem Einsatz sind fester Bestandteil des Unternehmensalltags:

- Assets sind nicht mehr rein physikalisch, sondern es gibt immer mehr virtuelle Maschinen und Applikationen.

- Dadurch steigt die Anzahl an firmenfremden Geräten im Netzwerk und IT-Abteilungen können die Anzahl der Endpunkte nicht mehr proaktiv kontrollieren.

- Um die Vorteile der Digitalisierung voll nutzen zu können, muss sich IT schnell und flexibel anpassen lassen. Diese Skalierbarkeit darf aber nicht zu Sicherheitsrisiken führen.

IT-Sicherheit: Sieht vor lauter Bäumen den Wald nicht

Im Zuge dieser Entwicklung ist die zunehmende Fragmentierung ein großes Problem. Durch uneinheitliche Abstimmungen zwischen einzelnen Teams und unkoordinierte Sicherheits-Policies entstehen Lücken in der IT-Sicherheit und neue Angriffsvektoren für Cyberkriminelle. Zudem sind IT-Teams nicht in der Lage, Datenverluste zu erkennen oder Compliance-Nachweise zu erbringen. Dieser Mangel an Visibilität stellt die größte Herausforderung bei der Umsetzung einer Cloud-Strategie dar.

Gerade in Bezug auf die baldige Anwendbarkeit der Datenschutz-Grundverordnung (DSGVO) im Mai 2018, müssen Organisationen den Überblick über ihre Netzwerke und Cloud-Anwendungen behalten. Alle Informationen sollten auf einem Schirm in Echtzeit zusammengefasst werden, anstatt manuell Daten abzugleichen. Ansonsten ist die Umsetzung von rechtlichen Vorgaben und Compliance-Anforderungen ein kostspieliges Unterfangen, welches das eigene Unternehmen zudem zu einer leichten Beute für Cyberkriminelle macht.

Um kontextbezogene Informationen zu analysieren, brauchen IT-Teams eine zentralisierte Incident-Response-Plattform, von der aus sie Richtlinien über alle Netzwerksegmente und Systeme inklusive Cloud anlegen und durchsetzen können. Im Idealfall sollte sich ein solcher Ansatz agentenlos ohne langfristige Implementierungszeiten ausrollen lassen.

„Um neue Technologie richtig zu integrieren, Angriffe abzuwehren und IT-Fachkräfte effizient zu machen, müssen Unternehmen ihre Netzwerke und alle Endpunkte darin erkennen können.“

Markus Auer, Forescout

Besonders kritisch bei der Umsetzung eines solchen Ansatzes ist die Integration von bestehenden Sicherheitslösungen und der verschiedenen IT-Teams. Häufig arbeiten Sicherheitsteams und IT-Fachkräfte für Cloud-Applikationen mit unterschiedlichen Zielen und Werkzeugen. In der Praxis führt das beispielsweise zur Öffnung von Ports durch Programmierer, wenn bestimmte Apps entsprechende Zugriffsrechte benötigen. Häufig wird dies nicht mit Sicherheitsverantwortlichen kommuniziert. Eine Response-Plattform würde solche Risikobereiche automatisch erkennen und mitigieren.

Fazit

Das Eingeständnis auf die SEC ist dramatischer, als es auf den ersten Blick scheint. Cyberkriminelle sind an Daten für den Insiderhandel gelangt – ohne dass die Behörde in der Lage war, dies rechtzeitig zu merken. Der lange Zeitraum bis zur Erkenntnis ist erschreckend. Schlagzeilen über den Diebstahl von sensiblen Informationen gehören zum Alltag, allerdings ist die mangelnde Reaktions- und Erkenntnisfähigkeit einer wichtigen Aufsichtsbehörde eine neue Dimension und eine Bedrohung für die globalen Finanzmärkte.

Die Bedrohungslage hat sich verändert, gleichzeitig modernisieren Unternehmen ihre IT, da die Digitalisierung eine Grundlage für Wettbewerbsfähigkeit ist. Viele Organisationen stellen sich erfolgreich der doppelten Herausforderung und akzeptieren, dass auch sie Opfer von Cyberattacken werden. Allerdings sind sich IT-Entscheider nicht immer bewusst, wie sie ihre Sicherheitsmechanismen optimieren können und machen sich deshalb das Leben unnötig schwer.

Um neue Technologie richtig zu integrieren, Angriffe abzuwehren und IT-Fachkräfte effizient zu machen, müssen Unternehmen ihre Netzwerke und alle Endpunkte darin erkennen können. Visibilität ist die wichtigste Grundlage, um diesen Herausforderungen entgegen zu treten und zudem gesetzlichen Vorgaben nachzukommen. Genau deshalb macht es Sinn, auf agentenlose Sicherheitsplattformen zu setzen, die über alle IT-Segmente Netzwerke und Endpunkte in Echtzeit erkennen und verwalten können.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!