Security

IT-Sicherheit ist für Unternehmen von geschäftskritischer Bedeutung. Sicherheitsvorfälle können die Existenz einer Organisation gefährden. Im Bereich Security finden Sie Ratgeber, Schritt-für-Schritt-Anleitungen und Best Practices, die bei der Absicherung der eigenen IT-Landschaft Unterstützung bieten. Das reicht vom Schutz der Endpunkte über komplexe Multi-Cloud-Umgebungen bis zur Aufklärung hinsichtlich der sich stetig verändernden Bedrohungslage. Tipps und Tricks helfen dabei, die eigene Angriffsfläche zu verringern.

-

Meinungen

03 Mär 2026

Kryptografische Modernisierung als Überlebensfrage

Quantencomputer und die neue Haftungsrealität zwingen Unternehmen zu einem Umbau ihrer Sicherheitsarchitektur. Wer auf regulatorische Entspannung hofft, spielt mit dem Feuer. Weiterlesen

-

Ratgeber

03 Mär 2026

Proxmox VE: Die Firewall für Cluster-Betrieb konfigurieren

Die integrierte Proxmox-VE-Firewall bietet mächtige Filterfunktionen auf Basis von nftables. Damit implementieren Sie globale Regeln sowie eine granulare Absicherung für VMs. Weiterlesen

-

Meinungen

04 Jan 2022

Worauf es bei industrieller Cybersicherheit ankommt

In der industriellen Cybersicherheit geht es darum, den Betrieb aufrecht zu erhalten. Cybersicherheit ist da nicht nur die Abwehr von Angriffen, sondern der Motor für den Betrieb. Weiterlesen

von- Max Rahner, Claroty

-

Feature

04 Jan 2022

IoT-Sicherheit: 4 moderne Best Practices

IT-Administratoren müssen über die Standard-Sicherheitspraktiken für IoT-Implementierungen hinausgehen und komplexere Schutzmaßnahmen einsetzen, um die Sicherheit zu gewährleisten. Weiterlesen

-

Definition

02 Jan 2022

Holistisch (holistische Technologie)

Holistische Technologie ist ein Ansatz, Geschäftsprozesse und IT-Systeme nicht als Einzelkomponenten, sondern ganzheitlich und im Zusammenspiel mit anderen zu betrachten. Weiterlesen

-

Definition

02 Jan 2022

Snooping

Snooping oder Schnüffeln muss nicht unbedingt in einem negativen Kontext gesehen werden. Auch Monitoring oder Überwachung wird in der Computertechnologie als Snooping bezeichnet. Weiterlesen

-

Definition

01 Jan 2022

Sicherheitslücke

Eine Sicherheitslücke bezeichnet einen Fehler in einer Software, einem System oder einer Lösung, der ein Sicherheitsrisiko für das Netzwerk oder das Endgerät darstellen kann. Weiterlesen

-

Meinungen

31 Dez 2021

IT-Sicherheit: Unternehmen müssen ihr Ökosystem einbeziehen

Es genügt nicht mehr, dass Unternehmen darauf achten, die eigene Organisation gut abzusichern. Eine erfolgreiche Security-Strategie muss Drittanbieter und Lieferanten einbeziehen. Weiterlesen

-

Tipp

29 Dez 2021

Security-Maßnahmen für ein sicheres hybrides Arbeitsumfeld

Hybride Arbeitsmodelle werden in vielen Unternehmen immer mehr Alltag. Moderne Ansätze wie ZTNA oder SDP sind in der Lage auch hybride Umgebungen vor Cyberattacken zu schützen. Weiterlesen

-

Meinungen

28 Dez 2021

Security Trends: Lieferketten, DNS-Poisoning und Zero Trust

Veränderte und verzahnte Arbeitsweisen bieten Angreifern neue Angriffsflächen. Wie entwickeln sich da die Herausforderungen für IT-Teams? Ein Ausblick auf die Cybersicherheit 2022. Weiterlesen

-

Tipp

27 Dez 2021

Attack Surface Management: Die Angriffsfläche analysieren

In Echtzeit Informationen über das Risikoprofil des eigenen Unternehmens erhalten. Dies versprechen ASM-Tools und betrachten die Sicherheit aus der Perspektive des Angreifers. Weiterlesen

-

Ratgeber

25 Dez 2021

Die Vorteile und Nachteile der SASE-Plattform von Palo Alto

Die SASE-Plattform von Palo Alto bietet viel Sicherheit, aber wie sieht es mit den Networking-Funktionen aus? Erfahren Sie mehr über die Vor- und Nachteile von Prisma Access. Weiterlesen

-

Definition

25 Dez 2021

Systemdenken

Systemdenken ist ein Analyseansatz, der die Teile eines Systems miteinander in Beziehung setzt und untersucht wie sie im Zeitverlauf sowie zusammen mit größeren System arbeiten. Weiterlesen

-

Definition

25 Dez 2021

Token

Im Allgemeinen ist ein Token ein Objekt, das etwas anderes repräsentiert, wie zum Beispiel ein anderes Objekt (physisch oder virtuell). In der EDV gibt es verschiedene Token-Typen. Weiterlesen

-

Tipp

24 Dez 2021

Typische Probleme in Multi-Tenant-Umgebungen lösen

Heutige Cloud-Umgebungen in Firmen sind oft sehr heterogen. Das führt zu Problemen bei der Verwaltung von Accounts, zu vielen Berechtigungen und einem mangelhaften Datenmanagement. Weiterlesen

-

Meinungen

22 Dez 2021

Passwortlose Multifaktor-Authentifizierung erhöht Sicherheit

Lösungen zur Multifaktor-Authentifizierung versprechen hohe Sicherheit. Da sie in aller Regel aber auch auf Passwörtern und Shared Secrets basieren, sind sie mit Risiken behaftet. Weiterlesen

von- Jochen Koehler, HYPR

-

Meinungen

21 Dez 2021

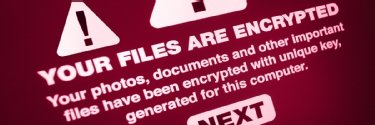

Ransomware 3.0: Die Bedrohungslage wird kritischer werden

Ransomware-Gruppen wenden immer komplexere Methoden der Erpressung an. Diese Entwicklung nimmt zu, da erscheint die simple Verschlüsselung von Unternehmensdaten beinahe harmlos. Weiterlesen

-

Tipp

20 Dez 2021

Verschlüsselung: Grundlagen einer sicheren Cloud-Nutzung

Ohne Verschlüsselung sollten von Unternehmen keinerlei vertrauliche Daten in der Cloud gespeichert werden. Wir geben einen Überblick über die wichtigsten Konzepte und Methoden. Weiterlesen

-

Definition

19 Dez 2021

Buffer Overflow

Ein Buffer Overflow oder auch Pufferüberlauf ist eine Schwachstelle im Arbeitsspeicher eines Systems, den Angreifer auf unterschiedliche Art und Weise ausnutzen können. Weiterlesen

-

Definition

19 Dez 2021

Passwortstärkenanzeige

Eine Anzeige der Kennwortstärke in grafischer oder Textform, signalisiert dem Anwender während der Eingabe, wie robust das gerade in ein Formular eingegebene Passwort ist. Weiterlesen

-

Definition

18 Dez 2021

Zugriffsliste (Access List, AL)

In einer Zugriffsliste (Access List, AL) speichert man bestimmte Berechtigungen, um die physische Sicherheit oder die in der Informationstechnologie (IT) zu verwalten. Weiterlesen

-

Meinungen

17 Dez 2021

Schritt für Schritt das Zero-Trust-Modell umsetzen

Das Zero-Trust-Modell reduziert Risiken, die insbesondere durch veränderte Arbeitsweisen und komplexe Umgebungen entstehen können. Fünf Schlüsselphasen helfen bei der Umsetzung. Weiterlesen

von- Steve Riley, Netskope

-

News

16 Dez 2021

IT-Prioritäten 2022: Welche Managed Services sind gefragt?

Neue Technologien abbilden, IT-Teams entlasten und Expertise einholen – der Einsatz von Managed Services ist ein wichtiger Faktor in der IT-Strategie. Welche Trends bestimmen 2022? Weiterlesen

-

News

15 Dez 2021

IT-Prioritäten 2022: Das haben Security-Teams vor

Probleme oder Schwachstellen in der IT-Sicherheit können den gesamten Geschäftsbetrieb eines Unternehmens gefährden. Sichere Anwender und IT-Umgebungen sind daher unabdingbar. Weiterlesen

-

News

14 Dez 2021

Log4j-Lücke: Viele deutsche Unternehmen bereits angegriffen

Die Log4j-Schwachstelle kann Folgen für viele aus dem Internet erreichbaren Java-Anwendungen haben. Entsprechend groß ist die Angriffsfläche, viele Unternehmen werden attackiert. Weiterlesen

-

Meinungen

14 Dez 2021

Unsicherer Code aus Softwarebibliotheken

Angriffe auf die Softwarelieferkette stellen für Unternehmen eine Herausforderung dar. Sicherheitslücken in der Software vernetzter Geräte vergrößert die Angriffsfläche von Firmen. Weiterlesen

von- Evan Grant, Tenable

-

Ratgeber

13 Dez 2021

Warum Datenschutz für digitale Souveränität entscheidend ist

Datenschutz hilft neben anderen Vorteilen dabei dem Ziel der Digitalen Souveränität näher zu kommen. Und zwar einzelnen Personen ebenso wie auch Unternehmen und Behörden. Weiterlesen

-

News

12 Dez 2021

Warnstufe Rot: Log4Shell gefährdet Server, Dienste und Apps

Das BSI warnt eindringlich vor einer Schwachstelle in einer Java-Bibliothek. Diese führe zu einer extrem kritischen Bedrohungslage. Für Admins herrscht akuter Handlungsbedarf. Weiterlesen

-

Definition

12 Dez 2021

CAPTCHA

Ein CAPTCHA ist ein Testverfahren, um Menschen von automatisierten Programmen unterscheiden zu können. Das kann Websites vor Spam-Kommentaren oder gefälschten Anmeldungen schützen. Weiterlesen

-

Definition

11 Dez 2021

Virus-Hoax

Ein Viren-Hoax ist eine Warnung vor angeblichen Viren. In der Regel erfolgt diese Falschmeldung per-E-Mail oder wird innerhalb Unternehmensnetzwerken verbreitet. Weiterlesen

-

Meinungen

10 Dez 2021

Der Markt für Zero-Day-Schwachstellen im Darknet

Das Thema Schwachstellenmanagement ist nicht neu, in Ransomware-Zeiten jedoch umso relevanter. Im Darknet werden Exploits inzwischen für mehrere Millionen US-Dollar gehandelt. Weiterlesen

-

Tipp

08 Dez 2021

Tipps und Best Practices für sichere Cloud-Datenbanken

Die großen Cloud Provider haben nicht nur unterschiedliche Angebote für verwaltete Datenbanken. Auch ihre Sicherheitsfunktionen unterscheiden sich. Wir geben einen Überblick. Weiterlesen

-

Meinungen

07 Dez 2021

Virtualisierung für Datensouveränität in der Cloud nutzen

Unternehmen müssen personenbezogene Daten schützen und nachweisen können, wo diese sich befinden und wie sie genutzt werden. Bei Cloud-Nutzung eine Herausforderung für IT-Teams. Weiterlesen

-

Definition

04 Dez 2021

Microsoft Defender Application Guard

Microsoft Defender Application Guard ist ein Tool, dass Browsersitzungen vom Desktop in einer virtuellen Maschine isoliert, um Anwender vor Angriffen über den Browser zu schützen. Weiterlesen

-

Ratgeber

04 Dez 2021

Die Komponenten von Cisco SASE im Vergleich

Umbrella, die SASE-Plattform von Cisco, verfügt über alle Komponenten einer SASE-Architektur, weist jedoch eine hohe Integrationskomplexität auf und ist auf Appliances angewiesen. Weiterlesen

-

Meinungen

03 Dez 2021

Security-Trends 2022: Ransomware, Lieferketten und Co.

Die Angriffsfläche von Unternehmen hat sich deutlich verändert. Das hat Folgen für die IT-Sicherheit und die Bedrohungslage. Auf was müssen sich IT-Teams fürs Jahr 2022 einstellen? Weiterlesen

-

Tipp

02 Dez 2021

Wo personenbezogene Daten in SAP S/4HANA gespeichert sind

Personenbezogene Daten werden an verschiedenen Stellen in SAP S/4HANA gespeichert. Wir zeigen, wo Datenschutzverantwortliche diese Daten aufspüren. Weiterlesen

-

News

02 Dez 2021

IT-Prioritäten 2022: Pläne und Budgets in der DACH-Region

TechTarget hat wie jedes Jahr die IT-Verantwortlichen in der DACH-Region nach ihren Investitions- und Technologieplänen gefragt. Der Trend bei den IT-Budgets 2022 ist positiv. Weiterlesen

-

Tipp

01 Dez 2021

Welche Kosten Schatten-IT in Unternehmen verursachen kann

Werden im Unternehmen nicht offiziell genehmigte Systeme und Dienste genutzt, hat dies Folgen für die IT-Abteilung. Nicht alle potenziellen Kosten sind auf Anhieb offensichtlich. Weiterlesen

-

Meinungen

30 Nov 2021

Den Mensch in den Mittelpunkt der Cyberabwehr stellen

Auf den Menschen ausgerichtete Cyberangriffe erfordern eine entsprechend angepasste Abwehr. Dafür müssen IT-Verantwortliche wissen, welche Anwender wie angegriffen werden. Weiterlesen

-

Tipp

29 Nov 2021

Typische Risiken der Schatten-IT und wie man damit umgeht

Wenn Mitarbeiter nicht zugelassene Geräte, Dienste und Anwendungen nutzen, vergrößern sie die Angriffsfläche des Unternehmens erheblich. IT-Teams müssen das Thema ernst nehmen. Weiterlesen

-

Tipp

29 Nov 2021

Einführung in SAP Information Lifecycle Management (ILM)

In SAP-Systemen spielt Datenschutz eine zentrale Rolle, da personenbezogene Daten gespeichert werden. SAP Information Lifecycle Management (ILM) ist daher zentral. Weiterlesen

-

Definition

27 Nov 2021

Cybererpressung

Cybererpressung ist ein Verbrechen, bei dem ein Angriff oder die Androhung eines Angriffs mit der Forderung nach Geld für die Beendigung der Attacke verbunden ist. Weiterlesen

-

Meinungen

26 Nov 2021

So sind Anwendungen vor neuartigen Angriffen geschützt

Attacken auf die Netzwerk- und Transportschicht werden zunehmend durch Angriffe auf die Anwendungsschicht abgelöst. Unternehmen müssen ihre Security-Maßnahmen überprüfen. Weiterlesen

von- Roman Borovits, F5

-

Meinungen

25 Nov 2021

IoT-Tests auf Kompatibilität, Sicherheit und Zuverlässigkeit

Entwickler sollten vor dem Marktstart die Netzwerkkonnektivität eines Produkts (vor allem WLAN), die langfristige Stabilität und die Interoperabilität der Protokolle testen. Weiterlesen

von- Jason Walls, QA Cafe

-

Feature

25 Nov 2021

So funktioniert das Quantum Scalar Security Framework

Um Bandbibliotheken gegen Datenverlust und äußere Angriffe wie Ransomware abzusichern, stattet der Hersteller sine Tape Libraries mit erweiterten Funktionen wie Ransom Block aus. Weiterlesen

-

Ratgeber

25 Nov 2021

So verwenden Sie mehrschichtige Gruppenrichtlinien in Windows

Mit geschichteten Gruppenichtlinien (Layered Group Policies) lassen sich komplexe Sicherheitsrichtlinien für die Geräteinstallation festlegen. Wir erklären, wie das funktioniert. Weiterlesen

-

Tipp

24 Nov 2021

Einen Vorfallreaktionsplan für Ransomware-Angriffe erstellen

Ein Incident-Response-Plan kann bei einem Ransomware-Angriff den entscheidenden Unterschied machen, wie sehr der Geschäftsbetrieb betroffen ist. Dabei hilft schrittweises Vorgehen. Weiterlesen

-

Meinungen

24 Nov 2021

Wie DevSecOps den Entwicklungsprozess sicherer gestaltet

Schnellere Entwicklungsvorgänge verursachen neue Sicherheitsrisiken. DevSecOps konzentriert sich darauf, bessere Sicherheitskontrollen in den Entwicklungsprozess einzubauen. Weiterlesen

-

Meinungen

23 Nov 2021

DSGVO-konformes Datenschutzniveau per Verschlüsselung

Eine Client-seitige Verschlüsselung kann Unternehmen dabei unterstützen, ihr Datenschutzniveau auch auf die Cloud auszudehnen und den Vorgaben gerecht zu werden. Weiterlesen

von- Harald Schütz, Conpal

-

Tipp

22 Nov 2021

Mit Standards für Data-Storage-Security Compliance erreichen

Die professionelle und Audit-konforme Absicherung von Datenspeichern gehört zu den unverzichtbaren Compliance-Anforderungen an Unternehmen und Organisationen. Weiterlesen

-

Definition

21 Nov 2021

Lieferkettenangriff

Ein Angriff auf die Lieferkette einer Organisation ist eine Art von Cyberangriff, der sich auf schwächere Glieder der Lieferkette eines Unternehmens konzentriert. Weiterlesen

-

Definition

20 Nov 2021

Authentifizierter Sicherheitsscan

Ein authentifizierter Sicherheitsscan ist ein Schwachstellentest, der als eingeloggter (authentifizierter) Nutzer durchgeführt wird. Man spricht auch von eingeloggtem Scannen. Weiterlesen

-

Meinungen

19 Nov 2021

Die Evolution der Cyber Kill Chain

Kriminelle passen ihre Vorgehensweise schnell an neue Situationen an und verbringen viel Zeit mit dem Auskundschaften. Unternehmen müssen sich auf die Security-Grundlagen besinnen. Weiterlesen

von- Chris Vaughan, Tanium

-

News

18 Nov 2021

IT-Prioritäten 2022: Was planen IT-Abteilungen?

Was steht bei IT-Teams auf der Agenda? Für die IT-Prioritäten-Umfrage befragt TechTarget IT-Verantwortliche und -Mitarbeiter zu ihrer IT-Strategie für das Jahr 2022. Weiterlesen

-

Ratgeber

17 Nov 2021

IT-Sicherheitsgesetz 2.0: Neue Pflichten für Unternehmen

Das IT-Sicherheitsgesetz 2.0 definiert die sogenannten Unternehmen im besonderen öffentlichen Interesse. Diese müssen spezielle Anforderungen bei der IT-Sicherheit erfüllen. Weiterlesen

-

Meinungen

16 Nov 2021

Dem Risiko DDoS-Angriff technisch und strategisch begegnen

Unternehmen erweitern ihre IT-Infrastrukturen und schaffen damit neue Ausfallrisiken. Security-Teams müssen diese aktiv angehen und Cyberresilienz als Grundlage etablieren. Weiterlesen

von- Marc Wilczek, Link11 und Ralph Noll, Deloitte

-

Ratgeber

15 Nov 2021

IT-Sicherheitskennzeichen: Mehr Transparenz in der Security

Das IT-Sicherheitskennzeichen erhöht die Transparenz in der Cybersicherheit und kann die Security nachhaltig verändern, da Sicherheit noch mehr Teil der Leistungsbeschreibung wird. Weiterlesen

-

Definition

14 Nov 2021

Encryption Key Management (Kryptografie-Schlüsselverwaltung)

In Unternehmen, die eine Vielzahl von Anwendungen einsetzen, gibt es zahlreiche kryptografische Schlüssel. Schlüsselverwaltung sichert und managt diese zentral. Weiterlesen

-

Definition

13 Nov 2021

Unauthentifizierter Sicherheitsscan

Wird ein Sicherheitsscan nicht im Kontext eines angemeldeten Benutzers durchgeführt, spricht man auch von einen unauthentifizerten Security-Scan oder Logged-out-Security-Scan. Weiterlesen

-

Meinungen

12 Nov 2021

Aktive Gefahrenabwehr: Ransomware-Angriffe stoppen

Der Ansatz einer aktiven Gefahrenabwehr kann es erlauben, laufende Attacken zu erkennen und abzuwehren. Dabei muss über ein anderes Security-Monitoring nachgedacht werden. Weiterlesen

von- Jochen Rummel, Illusive

-

Feature

11 Nov 2021

So verwenden Sie die Microsoft Graph-Sicherheits-API

Die Microsoft Graph-Sicherheits-API hilft Ihnen dabei, Informationen aus verschiedenen Teilen der Infrastruktur zu kompilieren, um Sicherheitsvorfälle besser zu verstehen. Weiterlesen

-

Tipp

10 Nov 2021

Worauf man bei der Auswahl einer XDR-Lösung achten sollte

XDR-Lösungen helfen bei Erkennung und Analyse ebenso wie bei der Reaktion auf Bedrohungen. Auf welche Funktionen muss man vor einer Entscheidung besonders achten? Weiterlesen

-

Meinungen

09 Nov 2021

Cloud-Sicherheit: Typische SaaS-Risiken adressieren

Ungeschützte Daten, riskante Verknüpfungen und Fehlkonfigurationen gehören zu den typischen Security-Risiken bei der SaaS-Nutzung, um die sich IT-Teams kümmern müssen. Weiterlesen

-

Antworten

08 Nov 2021

Wie unterscheiden sich Extortionware und Ransomware?

Ransomware und Extortionware werden oft synonym verwendet. Denn es geht um Erpressung. Ransomware-Angreifer nutzen Extortionware, um Opfer mit den gestohlenen Daten zu erpressen. Weiterlesen

-

Definition

06 Nov 2021

Advanced Persistent Threat (APT)

Ein Advanced Persistent Threat (APT) ist ein anhaltender und gezielter Cyberangriff, bei dem sich ein Angreifer Zugang zu einem Netzwerk verschafft und lange unentdeckt bleibt. Weiterlesen

-

Meinungen

05 Nov 2021

DDoS-Angriffe auf Unternehmen: Die unterschätzte Gefahr

Cyberkriminelle gehen bei ihren DDoS-Attacken auf Unternehmen immer professioneller vor. Die hiesige Unternehmenslandschaft ist für Angreifer ein besonders attraktives Ziel. Weiterlesen

von- Hanno Pingsmann, CyberDirekt

-

News

04 Nov 2021

Endpunktschutz: Microsoft kündigt Defender for Business an

Insbesondere Schutz vor Ransomware soll die Security-Lösung Microsoft Defender for Business bieten. Das Produkt richtet sich an kleinere Unternehmen mit bis zu 300 Mitarbeitern. Weiterlesen

-

Tipp

03 Nov 2021

Schritt für Schritt: Ransomware entfernen und Daten retten

Wenn eine Ransomware erst einmal zugeschlagen hat, gilt es Ruhe zu bewahren. Wir zeigen, welche Maßnahmen Sie ergreifen können, um weiteren Schaden zu vermeiden. Weiterlesen

-

News

02 Nov 2021

Komplexität der Security macht IT-Teams zu schaffen

Die Komplexität der IT-Sicherheit, Ransomware und Phishing betrachten hiesige Security-Teams als die größten Herausforderungen, sind aber bezüglich der Bewältigung selbstbewusst. Weiterlesen

-

Meinungen

02 Nov 2021

Ransomware: Wer zahlt, macht einen Fehler

Ransomware zählt aktuell zu den umfassendsten und gefährlichsten Cyberbedrohungen. Um die Risiken zu minimieren, sollten Unternehmen elementare Sicherheitsmaßnahmen ergreifen. Weiterlesen

-

Feature

01 Nov 2021

Lösungen zum Schutz virtueller Systeme richtig auswählen

Virtuelle Infrastrukturen und VMs sind heutzutage in nahezu allen Unternehmen zu finden. Ihr Schutz erfordert jedoch neue Lösungen, die über klassische Software hinausgehen Weiterlesen

-

Definition

31 Okt 2021

Exploit

Ein Exploit ist die Ausnutzung einer bestimmten Schwachstelle eines Computersystems, einer Hardware, einer Software oder eines Netzwerks, die das System aufweist. Weiterlesen

-

Definition

30 Okt 2021

Virtuelles Patchen

Unter virtuellem Patchen versteht man die kurzfristige Entwicklung und Umsetzung einer Richtlinie, die verhindern soll, dass eine neu entdeckte Sicherheitslücke ausgenutzt wird. Weiterlesen

-

Meinungen

29 Okt 2021

Moderne IT-Security stärkt die Menschen, nicht deren Fehler

Werden Identitäten und Zugriffsberechtigungen traditionell verwaltet, ist das für heutige IT-Umgebungen häufig ineffizient und zu langsam. Der Zero-Trust-Ansatz kann da abhelfen. Weiterlesen

von- Lance Haig, HashiCorp

-

Ratgeber

29 Okt 2021

IoT-Segmentierung sichert Geräteflotten und weiteres Netzwerk

IT-Administratoren können mittels IoT-Segmentierung kleine Subnetze erstellen, die Geräte isolieren und die Angriffsfläche des Netzwerks reduzieren, um Workloads zu sichern. Weiterlesen

-

Tipp

27 Okt 2021

IAM mit Hilfe der Blockchain: Was dabei zu beachten ist

Die dezentrale Verwaltung und Verifizierung von Identitäten durch eine Blockchain hat zahlreiche Vorteile gegenüber klassischen Konzepten zum Identity and Access Management. Weiterlesen

-

Meinungen

26 Okt 2021

Das Gesundheitswesen im Visier von Ransomware-Angriffen

Das Gesundheitswesen ist in besonderem Maße Cyberangriffen ausgesetzt und zudem oft unzureichend geschützt. Mit einigen Maßnahmen lässt sich die Angriffsfläche deutlich verringern. Weiterlesen

-

Tipp

25 Okt 2021

SecOps: Bedrohungen identifizieren als Aufgabe des IT-Teams

IT-Teams können im Rahmen ihrer täglichen Aufgaben Schritte zur Verbesserung der Sicherheit integrieren. Das verbessert die Erkennung von Bedrohungen und reduziert Fehlalarme. Weiterlesen

-

Definition

24 Okt 2021

Betrugserkennung

Zur Betrugserkennung gehören eine Reihe von Maßnahmen, die verhindern sollen, dass Geld oder Eigentum unter Vorspiegelung falscher Tatsachen von Unberechtigten erlangt wird. Weiterlesen

-

Definition

23 Okt 2021

Ransomware as a Service (RaaS)

Beim Angebot Ransomware as a Service können Cyberkriminelle die Erpressersoftware bei ebenfalls kriminellen Anbietern als Dienstleistung für ihre wenig redlichen Zwecke buchen. Weiterlesen

-

Meinungen

22 Okt 2021

Sichere Zusammenarbeit und Datenaustausch

Anwender tauschen ganz selbstverständlich auch sensible Daten mit Kollegen und externen Dienstleistern aus. Eine Strategie für den Datenaustausch kann Risiken minimieren. Weiterlesen

von- István Lám, Tresorit

-

News

21 Okt 2021

Kostenloses E-Handbook: Identitäten und Rechte verwalten

Die Absicherung von Konten, Identitäten und Berechtigungen ist eine wichtige Säule der Sicherheit von Unternehmen. Die Ratgeber im E-Handbook unterstützen bei diesem Vorhaben. Weiterlesen

-

News

19 Okt 2021

Cohesity kündigt DRaaS und neue SaaS-Lösungen an

Mit den neuen Angeboten an Disaster Recovery as a Service, Data Gobern und Project Fort Knox will der Hersteller Firmen helfen, ihre Angriffsfläche für Cyberangriffe zu verkleinern. Weiterlesen

-

Meinungen

19 Okt 2021

Die Bedeutung digitaler Signaturen für Remote-Arbeit

Befinden sich Personen nicht vor Ort, bedarf es Lösungen für den Nachweis der Identität und der Authentizität von Nachrichten und Dokumenten. Beispielsweise digitaler Signaturen. Weiterlesen

von- Stephen Davidson, DigiCert

-

Definition

17 Okt 2021

Rechteausweitung (Privilege Escalation)

Ein Angriff per Rechteausweitung macht sich Design- oder Programmierfehler zunutze und erlaubt dem Angreifer einen erweiterten Zugriff auf Daten, Anwendungen oder Netzwerk. Weiterlesen

-

Ratgeber

15 Okt 2021

Warum Sie eine Mobile-Sicherheitsrichtlinie haben müssen

Eine Sicherheitsrichtlinie für mobile Geräte sollte Punkte wie die erlaubte Nutzung, Sicherheitsanforderungen, Geräte-Beschränkungen oder Sanktionen bei Verstößen enthalten. Weiterlesen

-

Meinungen

15 Okt 2021

Die Security-Herausforderungen im Gesundheitswesen meistern

Das Gesundheitswesen ist besonders häufig Cyberangriffen ausgesetzt. Dort ist der Umgang mit hochsensiblen Daten Alltag. Kombiniert mit ganz besonderen digitalen Anforderungen. Weiterlesen

-

News

14 Okt 2021

Ransomware: 3-fach-Erpressung und Lieferkettenangriffe

Bei Ransomware-Angriffen sind die Hauptursachen für finanzielle Verluste die Unterbrechung des Geschäftsbetriebs und die Wiederherstellung der Systeme. Weiterlesen

-

Antworten

12 Okt 2021

Remote-Access- vs. Site-to-Site-VPN: Was ist der Unterschied?

Remote-Access- und Site-to-Site-VPNs unterscheiden sich in mehreren Punkten. Unser Vergleich zeigt die Vorteile, genutzten Protokolle und Sicherheitsmethoden dieser zwei VPN-Typen. Weiterlesen

von- Lisa Phifer, Core Competence

- Paul Kirvan

-

Meinungen

12 Okt 2021

Das größte Risiko in der Cloud sind Fehlkonfigurationen

Das Gros der Sicherheitsvorfälle in der Cloud ist voraussichtlich in falschen Konfigurationen begründet und von den Firmen selbst begünstigt. Diesem Risiko gilt es zu begegnen. Weiterlesen

-

Feature

11 Okt 2021

Was sind Cloud-Container und wie funktionieren sie?

Die Containertechnik hat beeindruckende Erfolge hinter sich. Gerade beim Einsatz in der Cloud sind aber einige Punkte zu beachten, um für keine unbeabsichtigten Lücken zu sorgen. Weiterlesen

von- Rob Shapland, Falanx Cyber

- Kyle Johnson, Technology Editor

- Rob Shapland, Falanx Cyber

-

Definition

10 Okt 2021

Zero-Day-Lücke

Eine Zero-Day-Lücke ist eine Schwachstelle in Software, Hardware oder Firmware, die dem oder den Verantwortlichen für das Patchen oder der Behebung der Schwachstelle unbekannt ist. Weiterlesen

von- Brien Posey

- Sharon Shea, TechTarget

-

Definition

09 Okt 2021

Eindeutiges Standardpasswort

Ein eindeutiges Standardpasswort ist ein vorkonfiguriertes Kennwort, das nur für ein bestimmtes Gerät gilt und beispielsweise auf einem Aufkleber auf dem Gerät aufgedruckt ist. Weiterlesen

-

Meinungen

08 Okt 2021

Internationaler Datentransfer: Was Firmen wissen müssen

Bei einer grenzüberschreitenden Datenübermittlung sind von Unternehmen bestimmte Voraussetzungen zu erfüllen, um im Zweifel Bußgelder oder Sanktionen zu vermeiden. Weiterlesen

von- Carsten Kociok und Dr. Jannis Dietrich, Greenberg Traurig

-

News

06 Okt 2021

Nationales Koordinierungszentrum für Cybersicherheit startet

Die europaweite bessere Abstimmung von Investitionen in Forschung, Technologie und Entwicklung im Bereich Cybersicherheit ist eines der Ziele des neuen Koordinierungszentrums. Weiterlesen

-

Tipp

06 Okt 2021

SaaS Security Posture Management: Anwendungen sicher nutzen

Die Kontrolle über alle sicherheitsrelevanten Einstellungen im gesamten Unternehmen zu behalten, ist kein einfaches Unterfangen. Eine SSPM-Lösung kann die Aufgabe erleichtern. Weiterlesen

-

Meinungen

05 Okt 2021

Maßnahmen zum Schutz digitaler Identitäten

Workloads, Microservices und Applikationen haben eigene digitale Identitäten. Security-Maßnahmen dürfen daher nicht bei menschlichen Inhabern von Nutzerkonten aufhören. Weiterlesen

von- Özkan Topal, thycoticCentrify

-

Definition

03 Okt 2021

Recovery Point Objective (RPO)

Recovery Point Objective beschreibt den Zeitpunkt von dem Daten aus einem Backup wiederhergestellt werden können und somit auch, wie viel Datenverlust sich eine Firma leisten kann. Weiterlesen

-

Definition

02 Okt 2021

Recovery Time Objective (RTO)

Recovery Time Objective definiert die maximal verkraftbare Zeitdauer für eine Firma, bis sie nach einem Ausfall von Komponenten oder Infrastrukturen wieder den Betrieb aufnimmt. Weiterlesen

-

Ratgeber

01 Okt 2021

Der ultimative Leitfaden für Team-Collaboration-Plattformen

Unser Leitfaden für Team-Collaboration-Plattformen zeigt im Detail, wie man eine virtuelle Umgebung schafft, die sichere Benutzerinteraktion, Produktivität und Innovation fördert. Weiterlesen

-

Meinungen

01 Okt 2021

So können mittelständische Firmen die IT-Security verbessern

Die Cyberrisiken nehmen zu und stellen Unternehmen vor komplette neue Herausforderungen. Wie können mittelständische Unternehmen kostengünstig entgegenwirken? Weiterlesen

von- Michael Mors, Box