Kontinuierliche Authentifizierung

Durch das ständige Überprüfen der Wahrscheinlichkeit, dass einzelne Benutzer, die sind, die sie vorgeben zu sein, validiert die kontinuierliche Authentifizierung nicht nur einmal, sondern fortlaufend während einer gesamten Sitzung. Die kontinuierliche Authentifizierung ist darauf ausgerichtet, eine intelligente, sichere Identitätsüberprüfung ohne Unterbrechung des Arbeitsablaufs zu ermöglichen. Sie wird mithilfe von maschinellem Lernen (ML) und einer Vielzahl von Verhaltensmustern und Biometrie implementiert.

Obwohl die kontinuierliche Authentifizierung zu den eher jüngeren Methoden gehört, gewinnt das Verfahren zunehmend mehr Aufmerksamkeit. Herkömmliche Formen der Verifizierung wie die Ein-Faktor-Authentifizierung (SFA), die bei der Anmeldung Schutz bietet und die 2FA (Zwei-Faktor-Authentifizierung), die bei der Anmeldung eine zweite Sicherheitsebene hinzufügt, bieten keine kontinuierliche Validierung der Identifizierung eines Benutzers. Der Bedarf an neuen IAM-Strategien (Identity and Access Management) wie der kontinuierlichen Authentifizierung wächst aufgrund der technischen Fortschritte und der rasant steigenden Cyberkriminalität.

Wie funktioniert die kontinuierliche Authentifizierung?

Eine IAM-Lösung, bei der die kontinuierliche Authentifizierung unterstützt wird, sammelt ständig Informationen über die Aktionen und Muster des regelmäßigen Verhaltens eines Benutzers und lernt anhand der gesammelten Daten, zwischen normalem und anomalem Verhalten eines Anwenders zu unterscheiden. Basierend auf der Analyse des Benutzerverhaltens kann der Zugriff auf ein System gewährt oder eine zusätzliche Überprüfung der Benutzeridentität angefordert werden.

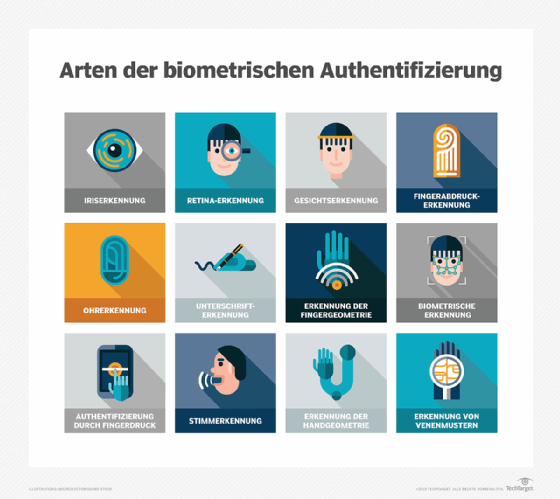

Abweichungen und Inkonsistenzen im Verhalten und in der Benutzerinteraktion mit einem System können gemessen werden. Gleichfalls können die physiologischen Merkmale eines Anwenders während der Sitzung kontinuierlich ermittelt werden. Wenn erkannt wird, dass ein Benutzer kompromittiert ist oder sich auffällig verhält, kann außerdem der Zugriff entzogen und die Anwendungssitzungen sofort beendet werden. Mögliche Methoden zum Erkennen von Veränderungen sind die Verwendung von Tastenanschlägen, Videos, Fingerabdrücken, Berührungen (die Stärke des ausgeübten Finderdrucks) oder Gesichtsmerkmale wie Augenposition oder wie oft jemand blinzelt.

Eine Anwendung mit der Funktionalität der kontinuierlichen Authentifizierung kann fortlaufend einen „Authentifizierungs-Score“ berechnen. Dies, um festzustellen, wie sicher es ist, dass der Kontoinhaber auch tatsächlich derjenige ist, der das Gerät aktuell benutzt. Abhängig von der Punktzahl kann der Benutzer aufgefordert werden, zusätzliche Informationen wie ein Passwort, eine Karte durchzuziehen oder ein Fingerabdruck einzulesen.

Verschiedene Methoden der Authentifizierung

Eine ganze Reihe von Verfahren und Technologien kann bei der kontinuierlichen Authentifizierung Verwendung finden:

Körperliche Bewegung: Sensoren können eingesetzt werden, um die individuelle Art der Bewegung eines Benutzers zu verfolgen. Zum Beispiel, wie ein Benutzer geht, wenn er ein Telefon hält. Oder bestimmte Handpositionen und -bewegungen, wenn er ein Gerät trägt oder verwendet.

Verhaltensbasierte Biometrie und physiologische Biometrie: Benutzerverhaltensmuster, wie interaktive Gesten oder wie ein Benutzer tippt oder die Maus verwendet können kontinuierlich überwacht werden. Abweichungen vom üblichen Verhalten können dann markiert werden.

Sprachauthentifizierung: Muster in der Stimme (zum Beispiel Änderungen in der Tonhöhe und Frequenz) können zur kontinuierlichen Authentifizierung verfolgt werden. Auffälligkeiten können durch ständiges Überwachen der Sprache gegenüber einem als Referenz verwendeten Kontrollgespräch abgeglichen werden.

Vor- und Nachteile der kontinuierlichen Authentifizierung

Die Verwendung von Verhaltensbiometrie oder der Kombination aus Verhalten und Physiologie hilft, Betrüger und Bots mit wenig redlichen Absichten zu stoppen. Das Ziel ist es die Sicherheit zu verbessern, ohne die Benutzererfahrung zu beeinträchtigen. Mit einer kontinuierlichen Authentifizierung wären Organisationen weniger anfällig für viele Angriffsvektoren und Security-Bedrohungen. Beispielsweise kann ein System übernommen werden, wenn ein Anwender aufhört es zu benutzen, die Sitzung aber noch offen ist. Andere mögliche Bedrohungen sind Credential Stuffing und Phishing.

Technisch können heute Funktionen zur kontinuierlichen Authentifizierung direkt in eine Anwendung integriert werden. Hinsichtlich der flächendeckenden Integration sieht es noch nicht so einfach aus. Und auch wenn moderne Technologien die kontinuierliche Authentifizierung als reizvolle Lösung erscheinen lassen, dürfte die Akzeptanz der Anwender ein Problem bleiben. Die kontinuierliche Authentifizierung könnte für viele Nutzer einen Schritt zu weit gehen, da sie sich permanent überwacht und beobachtet fühlen könnten. Von potenziellen Datenschutz- und Compliance-Problemen ganz zu schweigen. Die Abwägung zwischen Datenschutzbedenken und Sicherheitsvorteilen kann einer der Schlüssel zur Akzeptanz der kontinuierlichen Authentifizierung sein. Und nicht zuletzt eine größtmögliche Transparenz für alle Beteiligten.