Philip - stock.adobe.com

Alte Schwachstellen machen Unternehmen angreifbar

Im Durchschnitt dauert es 51 Tage, bis ein Unternehmen eine neue Schwachstelle geschlossen hat. In Untergrundforen werden auch mehrere Jahre alte Exploits gehandelt.

Das sind unter anderem Ergebnisse einer Studie, die der Sicherheitsanbieter Trend Micro durchgeführt hat. Demnach sind rund ein Viertel der im kriminellen Untergrund gehandelten Exploits über drei Jahre alt. Unternehmen tun nach Ansicht von Trend Micro gut daran, sich beim Patch-Management auf die Schwachstellen zu fokussieren, von denen das größte Risiko ausgehe. Und zwar auch, wenn diese schon mehrere Jahre alt sind.

So seien im Jahr 2020 pro Tag nahezu 50 neue bekannte Schwachstellen und Anfälligkeiten (Common Vulnerabilities and Exposures, CVEs) veröffentlicht worden. Derzeit dauere es im Durchschnitt beinahe 51 Tage, bis ein Unternehmen eine neue Schwachstelle gepatcht habe. Die Priorisierung und Bereitstellung von Sicherheitsupdates sei daher eine große Herausforderung.

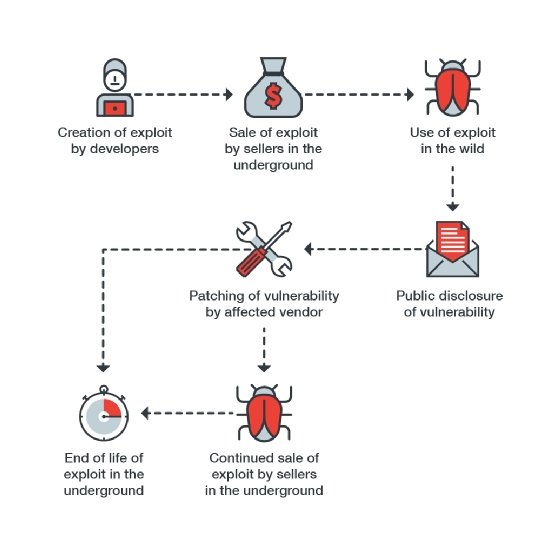

Für die Studie habe man seitens Trend Micro in den letzten zwei Kalenderjahren Untergrundforen in Bezug auf Exploits untersucht. Dabei sollte festgestellt werden, wie lange diese auf dem Markt bleiben. So habe man auch den Lebenszyklus eines Exploits näher betrachtet. Dieser beginne mit der Erstellung durch den Entwickler. Sobald der Exploit in der freien Wildbahn für Angriffe einsetzbar sei, werde dieser verkauft. Handelt es sich um einen Zero-Day-Exploit ließen sich relativ hohe Preise erzielen. Schließt der betroffene Anbieter die Schwachstellen durch einen Patch, sinkt der Preis. Die Sicherheitslücke wird ab diesem Zeitpunkt als N-Day-Exploit bezeichnet.

Das ein Patch vorhanden ist, bedeute nicht, dass der Exploit überflüssig geworden sei. Oft werde dieser noch jahrelang im Untergrund verkauft oder auch mit anderen alten Exploits gebündelt. So sei WannaCry im Jahr 2020 immer noch die am häufigsten gemeldete Malware-Familie gewesen, im März 2021 waren weltweit 700.000 Geräte damit infiziert. Zur Erinnerung, der WannaCry-Angriff sorgte ursprünglich im Jahr 2017 für Aufsehen. Für weniger versierte Akteure in diesem Bereich, werden auch Abonnementdienst für Exploits angeboten. Diese Dienste würden oft ältere Exploits beinhalten, die dann auch bereits schlüsselfertig in Vehikel wie Word- oder Excel-Dateien integriert seien. Apropos Office, Microsoft-Lösungen wie Office, Windows oder RDP liegen auf den vorderen Plätzen bei den von den Exploits betroffenen Produkten, die in Untergrundforen gehandelt werden. „Cyberkriminelle wissen, dass Unternehmen Schwierigkeiten haben, ihre Systeme möglichst schnell zu patchen und diesen Vorgang zu priorisieren. Unsere Forschungen zeigen, dass Patch-Verzögerungen häufig ausgenutzt werden“, so Richard Werner, Business Consultant bei Trend Micro.

Mit Access as a Service einfach Zugang kaufen

Mit Access as a Service sei zudem ein neuer Treiber auf dem Exploit-Markt zu erkennen. Als „Access as a Service“ wird der Verkauf von illegalen Zugängen zu Unternehmensnetzwerken bezeichnet. Diese Dienstleistung würde die Vorteile eines Exploits aufweisen, dem Angreifer jedoch die Mühe ersparen, sich selbst durch einen vorgelagerten Angriff erst einmal Zugang zu den Systemen des Unternehmens zu verschaffen. Dies wird vom Anbieter bereits für den Käufer übernommen. Dabei bieten die Verkäufer Fernzugriff auf ganze Unternehmensnetze an. Nach Angaben von Trend Micro beginnen die Preise für entsprechende Zugänge bereits unter 1000 Euro.

Auf dem Markt für Zero-Day- und N-Day-Schwachstellen haben man in den letzten zwei Jahren einen Rückgang verzeichnet. Dies führe man auch auf den Erfolg von Bug-Bounty-Programmen zurück. So kann es für den Entwickler durchaus lukrativ sein, den Exploit dort einzureichen. Weiterführende Informationen zur Studie finden sich hier bei Trend Micro.