Common Vulnerabilities and Exposures (CVE)

Was ist Common Vulnerabilities and Exposures (CVE)?

„Common Vulnerabilities and Exposures (CVE)“ ist ein öffentlich zugänglicher Katalog bekannter Sicherheitsbedrohungen. Der Katalog wird vom US-amerikanischen Heimatschutzministerium (DHS) gesponsert und die Bedrohungen werden in zwei Kategorien unterteilt: Schwachstellen und Anfälligkeiten.

Trotz seines sperrigen Namens handelt es sich bei CVE lediglich um eine Liste bekannter Cybersicherheitslücken. Um in die CVE aufgenommen zu werden, muss eine Schwachstelle oder ein Fehler unabhängig von anderen Fehlern behebbar sein, von einem Anbieter als eine negative Auswirkung auf die Sicherheit entweder aktuell oder in Zukunft anerkannt werden und darf nur eine Codebasis, beispielsweise ein Produkt, betreffen.

Die Liste, die von der Mitre Corporation gepflegt und von der Cybersecurity and Infrastructure Security Agency (CISA) des DHS unterstützt wird, identifiziert, definiert und veröffentlicht Cybersicherheitslücken. Diese Informationen können Sicherheitsteams in Unternehmen dabei helfen, die Bedrohungslandschaft ihrer Organisation besser zu verstehen und geeignete Kontrollen zu implementieren, um bekannte Bedrohungen zu minimieren.

Wie funktioniert CVE?

Das CVE-System weist öffentlich gemachten Sicherheitslücken eindeutige Kennungen zu, die als CVE-Kennungen bekannt sind. So können Organisationen Schwachstellen in Software, Hardware und anderen Computersystemen nachverfolgen und beheben. Wenn eine Schwachstelle identifiziert wird, wird sie in die CVE-Datenbank eingegeben, wo sie für Sicherheitsexperten, Softwareanbieter und andere Interessengruppen öffentlich zugänglich ist.

Alle öffentlich bekannten Cybersicherheitslücken in der CVE enthalten eine Identifikationsnummer (CVE-ID), eine Beschreibung und eine oder mehrere öffentliche Referenzen. Jedes Jahr werden Hunderte oder Tausende von CVE-IDs vergeben, um den vielen neuen Schwachstellen Rechnung zu tragen, die jährlich entdeckt werden.

Die ID und die Beschreibung sind Teil des CVE-Datensatzes. Jede Schwachstelle im CVE-Katalog hat einen CVE-Datensatz. CVE-Datensätze werden in mehreren für Menschen und Maschinen lesbaren Formaten bereitgestellt.

Wenn eine Organisation eine Schwachstelle an das CVE meldet, beantragt sie eine CVE-ID. Die zuständige CVE-Nummerierungsstelle (CNA) reserviert die CVE-ID. Vor der öffentlichen Bekanntgabe der Schwachstelle ermittelt die CNA jedoch die für einen CVE-Eintrag mindestens erforderlichen Datenelemente und bestätigt dann die gemeldete Schwachstelle. Erst nach der Bestätigung durch die CNA wird der Eintrag in der CVE-Liste veröffentlicht.

Sicherheitshinweise und Sicherheits-Tools nutzen das CVE-System, um die Erkennung von Schwachstellen und das Risikomanagement zu automatisieren und so die Reaktion auf Sicherheitsprobleme und Vorfälle sowie die entsprechenden Verfahren zu verbessern. Standardisierte CVE-Kennungen ermöglichen es Organisationen, Bedrohungsinformationen effizienter zu integrieren. Microsoft, IBM und Oracle verweisen häufig auf CVE-Einträge, um Benutzer über Patches oder Updates zu informieren, die diese Schwachstellen beheben.

Was ist eine Schwachstelle in der CVE?

Im Kontext des CVE-Systems bezieht sich eine Schwachstelle auf jeden Fehler in einer Software-, Firmware-, Hardware- oder Servicekomponente, den ein Cyberkrimineller oder ein anderer Bedrohungsakteur ausnutzen kann. Eine solche Ausnutzung kann erfolgen, wenn eine Organisation über eine Schwachstelle informiert ist, diese aber nicht durch geeignete Maßnahmen zur Informationssicherheit beseitigt. Wenn die Schwachstelle ausgenutzt wird, kann dies die Vertraulichkeit, Integrität oder Verfügbarkeit der anfälligen Komponente sowie den Betrieb oder die Daten einer Organisation gefährden.

Allerdings ist nicht jede Sicherheitslücke für einen CVE-Eintrag qualifiziert. In der Regel werden Hardware- oder Software-Schwachstellen für die Aufnahme in das CVE in Betracht gezogen, wenn sie zu unbefugtem Zugriff, Offenlegung sensibler Daten oder anderen böswilligen Aktivitäten führen. Zu den häufigsten Arten von Schwachstellen und Cyberangriffen gehören Malware-Infektionen, Sicherheitslücken im Software-Code und unbefugter Zugriff, die zu Datenschutzverletzungen führen können. Um in die CVE-Datenbank aufgenommen zu werden, muss die Schwachstelle von einer zuverlässigen Quelle, wie beispielsweise einem Computer Emergency Response Team (CERT), verifiziert werden.

Was ist das Ziel von Common Vulnerabilities and Exposures?

Der Hauptzweck des Katalogs besteht darin, die Art und Weise zu standardisieren, wie jede bekannte Schwachstelle oder Gefährdung identifiziert wird. Standard-IDs ermöglichen es Sicherheitsadministratoren, schnell auf technische Informationen über eine bestimmte Bedrohung aus mehreren CVE-kompatiblen Informationsquellen zuzugreifen.

IT- und Cybersicherheitsexperten nutzen das CVE und seine Aufzeichnungen, um die in ihren Organisationen vorhandenen Schwachstellen zu verstehen, zu priorisieren und zu beheben. Sie nutzen es auch, um mit Kollegen zu diskutieren und ihre Maßnahmen zur Schadensbegrenzung zu koordinieren.

Was ist das Common Vulnerability Scoring System (CVSS)?

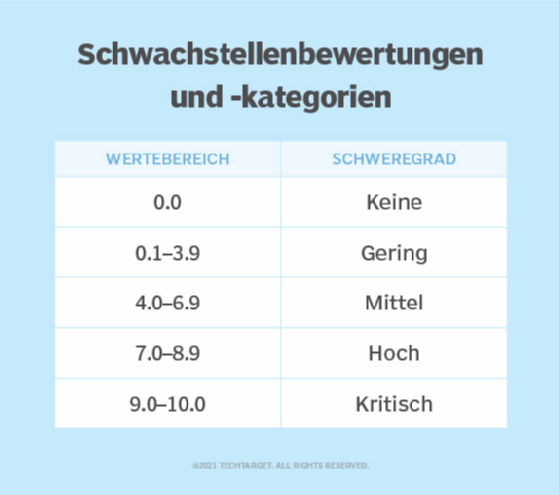

Das CVSS ist eine von vielen Bemühungen im Zusammenhang mit der CVE, aber unabhängig von ihr. Es bietet eine systematische Methode, um eine bekannte Schwachstelle zu verstehen und ihren Schweregrad anhand einer numerischen Bewertung zu quantifizieren. Die US-amerikanische National Vulnerability Database bietet einen CVSS-Rechner, mit dem Sicherheitsteams Schweregradbewertungen erstellen und CVE-Datensätze priorisieren können.

Sicherheitsteams können den CVSS und den CVSS-Rechner verwenden, um die Schwere von Software-Schwachstellen zu bewerten, die in CVE-Datensätzen identifiziert werden. Sie können dann den quantitativen Schweregrad mit einem qualitativen Ausdruck bewerten – beispielsweise niedrig, mittel, hoch oder kritisch –, um Maßnahmen zur Behebung von Schwachstellen zu priorisieren und die Fähigkeiten zum Schwachstellenmanagement zu bewerten und zu verbessern.

Was ist der Unterschied zwischen CVE und Common Weakness Enumeration?

„Common Vulnerabilities and Exposures“ ist ein Katalog bekannter Schwachstellen, während die „Common Weakness Enumeration“ (CWE) eine Liste verschiedener Arten von Software- und Hardware-Schwachstellen ist. Einfach ausgedrückt, listet die CWE Schwachstellen auf, die zu einer Angreifbarkeit führen können.

CWE fungiert als Verzeichnis, das die Arten von Fehlern auflistet, die in der Software- und Hardware-Architektur, im Design, im Code und in der Implementierung gefunden wurden. Diese Fehler können zu ausnutzbaren Sicherheitslücken führen. Sobald sie bekannt sind, können sie in die CVE aufgenommen werden.

Beispiele für Softwareschwachstellen, die zu Sicherheitslücken führen können, sind:

- Pufferüberläufe (Buffer Overflow)

- Manipulationen von Elementen

- Kanal- und Pfadfehler

- Handler-Fehler

- Fehler in der Benutzeroberfläche

- Authentifizierungsfehler

- Codeauswertung und -injektion

Beispiele für Hardware-Schwachstellen, die zu Sicherheitslücken führen könnten, sind:

CVE-Nummerierungsstelle und Root

CVE-Nummerierungsstellen (CNA, CVE Numbering Authorities) sind Einrichtungen wie Anbieter, Forscher, Anbieter von Bug-Bounty-Programmen und Computer-Notdienste (CERTs). Sie erhalten einen Zuständigkeitsbereich und die Befugnis, sowohl CVE-Kennungen für Schwachstellen zu vergeben als auch CVE-Datensätze zu veröffentlichen. Der Zuständigkeitsbereich bezieht sich auf die spezifische Verantwortung der CNA für die Identifizierung, Beschreibung, Referenzierung und Veröffentlichung von Schwachstellen auf der CVE-Website für die ihr zugewiesenen CVE-Blöcke.

Das CVE-Programm muss eine CNA autorisieren, damit diese IDs zuweisen und Datensätze veröffentlichen kann. Um autorisiert zu werden, muss die CNA über eine Richtlinie zur Offenlegung von Schwachstellen und eine öffentliche Quelle für neue Schwachstellen verfügen, die in der CVE-Liste veröffentlicht werden.

Im CVE-Programm bezieht sich ein Root auf eine Organisation, die befugt ist, einen oder mehrere CNAs oder andere Roots zu rekrutieren, auszubilden und zu leiten. Ein Top-Level-Root, auch TL-Root genannt, ist ein Root, der keinem anderen Root unterstellt ist und nur dem CVE-Vorstand gegenüber verantwortlich ist.

Was ist der CVE-Vorstand?

Der CVE-Vorstand ist das Leitungsorgan, das für die Überwachung des CVE-Systems verantwortlich ist. Zu seinen Mitgliedern gehören Regierungsbehörden wie das DHS, akademische Einrichtungen und IT-Unternehmen wie Microsoft, Oracle und IBM. Der CVE-Vorstand verwaltet die Richtlinien, Prozesse und Abläufe, die dem CVE-Programm zugrunde liegen. Er spielt eine wichtige Rolle dabei, sicherzustellen, dass die CVE-Datenbank korrekt und aktuell bleibt und alle relevanten Sicherheitslücken enthält.

Der Vorstand arbeitet eng mit Organisationen, die Schwachstellen melden, sowie mit Sicherheitsforschern und Anbietern zusammen, um die Integrität des CVE-Systems zu gewährleisten. Er ist für die Bewertung von CVE-Anfragen verantwortlich und stellt sicher, dass jeder Eintrag gültig ist. Der CVE-Vorstand arbeitet häufig mit Organisationen wie dem National Institute of Standards and Technology (NIST) zusammen, um Metriken und Standards aufeinander abzustimmen und das CVE-System zu einem wesentlichen Bestandteil der globalen Bemühungen um Cybersicherheit zu machen.