lucadp - stock.adobe.com

Netzwerkverschlüsselung mit MACsec: Grundlagen und Szenarien

Moderne Netzwerke sind intern verwundbar. MACsec schützt Unternehmensdaten mit Layer-2-Verschlüsselung und Integrität. Grundlagen und Szenarien für Switch-Links und Endgeräte.

Moderne Netzwerke sind nicht nur von externen Angriffen bedroht, sondern zunehmend auch internen Risiken ausgesetzt. Dies betrifft beispielsweise unbefugte physische Zugriffe auf Netzwerkkomponenten oder manipulierte Datenströme innerhalb des LANs.

Klassische Netzwerkzugangskontrollen (NAC) nach IEEE 802.1X-2004 bieten oft nur eine einmalige Authentifizierung, aber keine durchgängige Absicherung der übertragenen Pakete. Für Unternehmen und Behörden, die höhere Sicherheitsstandards benötigen, wird diese Lücke zum Risikofaktor.

Hier setzt MACsec (Media Access Control Security) an. Das Protokoll verschlüsselt und prüft die Integrität der Daten bereits auf Layer 2, also direkt am Eintrittspunkt ins Netzwerk. So schützt es nicht nur vor externen Angriffen, sondern auch vor internen Manipulationen und unbefugtem Zugriff auf sensible Kommunikationswege.

Was ist MACsec?

MACsec ist ein Layer-2-Sicherheitsprotokoll, welches zur kryptografischen Punkt-zu-Punkt Absicherung in verkabelten Netzwerken, wie auf Switches, Anwendung findet. Netzwerkzugangskontrollen gemäß IEEE 802.1X-2004 bieten lediglich eine Authentifizierung auf Basis des EAP-Frameworks (Extended Authentication Protocol). Im besten Fall kombiniert mit einer periodischen Re-Authentifizierung. Jedoch gibt es keinerlei Prüfung der Integrität und die Vertraulichkeit kann auf dieser Ebene der Kommunikationsbeziehung nicht gewährleistet werden. Das führt bei Netzwerkanschlüssen in für Dritte zugängigen Bereichen, wie beispielsweise WLAN Access Points, Multifunktionsgeräte oder PCs hinter Bildschirmen in Fluren von öffentlichen Gebäuden, zu erheblichen Gefährdungen. Potenzielle Angreifer könnten über einen Man-in-the-Middle-Angriff an einem authentifizierten Port des Switches Datenpakete in das Netzwerk injizieren.

IEEE 802.1X-2010 in Kombination mit IEEE 802.1ae stellt die vorgenannten Leistungsmerkmale zur Verfügung. Dabei bietet es eine höhere Performance und ist weniger komplex in der Implementierung als klassische IPSec-basierte Verschlüsselungen. Bei Bedarf kann aber auch eine Kombination mit anderen Security-Protokollen wie IPsec und Transport Layer Security (TLS) zur Anwendung kommen. Gleichzeitig kann es auch Layer-2-Protokolle, wie LLDP, CDP und LACP oder ARP transparent übertragen. Zusätzlich ist das Protokoll kompatibel zu IPv4 und IPv6, da es sich im OSI-Referenzmodell eine Schicht unterhalb befindet. Die Implementierung von MACsec findet hardwarenah statt und bietet daher eine hohe Performance bis zu voller Line Rate (maximal möglicher Datenrate des Links). Es kann Angriffe, wie Session Spoofing, Replay-Attacken oder Man-in-the-Middle-Angriffe unterbinden.

Anwendungsszenarien für MACsec

MACsec lässt sich in zwei zentralen Szenarien einsetzen: zur Absicherung der Verbindung zwischen Switch und Endgerät sowie zur Verschlüsselung von Switch-zu-Switch-Verbindungen. Beide Varianten bieten gezielten Schutz vor Manipulation und Abhörversuchen auf dem Netzwerk-Link.

Die Kombination von IEEE 802.1X-2010 mit dem MACsec-Standard (IEEE 802.1ae) gewährleistet sowohl Datenintegrität als auch Vertraulichkeit. Im Vergleich zu klassischen IPsec-basierten Verschlüsselungslösungen überzeugt MACsec jedoch durch höhere Performance und geringere Implementierungskomplexität.

MACsec: Begriffe und Akronyme

- CA: Connectivity Association: Gesicherte Control-Plane Verbindung zwischen MACsec Peers.

- CAK: Connectivity Association Key: Schlüssel der Control-Plane, von dem der Sessionschlüssel abgeleitet wird.

- SA: Security Association: Verbindung zwischen zwei MACsec Peers, die eine verschlüsselte Verbindung auf Basis des SAKs garantiert.

- SAK: Security Association Key: Sessionschlüssel, der vom CAK abgeleitet wurde und zur Verschlüsselung zwischen zwei MACsec Peers Verwendung findet.

- SC: Secure Channel: Logischer Kanal innerhalb dessen die verschlüsselte Übertragung stattfindet.

- SCI: Secure Channel Identifier: Eindeutiges Identifizierungsmerkmal des Kanals zur verschlüsselten Übertragung bestehend aus MAC-Adresse und Portbezeichnung.

- MKA: MACsec Key Agreement: Schlüsseleinigungsprotokoll, um MACsec Peers aufzufinden, Schlüssel zu generieren, zu erneuern und auszutauschen.

- CKN: Connectivity Association Key Name: Dient als Rahmen für den CAK. Die Peers übertragen diesen untereinander zur Validierung im Klartext.

- Supplicant: Clientkomponente zur Authentifizierung gemäß IEEE 802.1X.

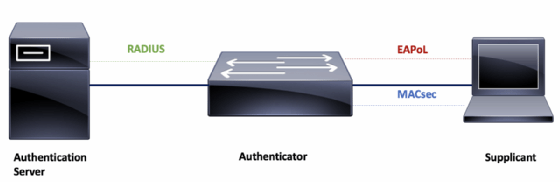

- Authenticator: Komponente, die eine Authentifizierung über das EAPoL mit dem Supplicant und über das RADIUS-Protokoll zum Authentication Server durchführt. Der RADIUS Server verwehrt oder gewährt den Zugang gemäß der Autorisierung.

- Authentication Server: RADIUS Server zur Authentifizierung, Autorisierung und Accounting gemäß IEEE 802.1X.

Szenario: Switch ↔ Endgerät

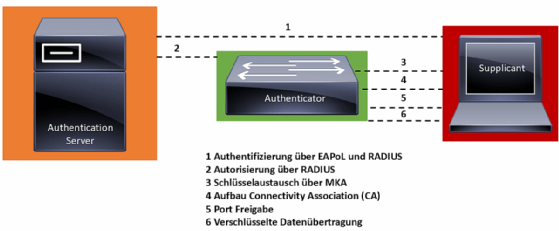

In diesem Szenario sichert MACsec den Link zwischen einem Endgerät (Supplicant) und dem Switch (Authenticator) ab. Nach dem physischen Link-Aufbau startet der Authentifizierungsprozess: Der Supplicant und der Authenticator tauschen EAPoL-Frames aus. Der Switch leitet die Authentifizierungsdaten als RADIUS-Request an den Authentication Server (RADIUS-Server) weiter.

Der Server prüft die Zertifikatsinhalte es der EAP-TLS-Authentifizierung (gegenseitige Zertifikatsauthentifizierung). Im Gegensatz zu IEEE 802.1X-2004 ermöglicht die Kombination mit IEEE 802.1X-2010 und 802.1AE nach erfolgreicher Authentifizierung jedoch eine erweiterte Autorisierung. Der Authentication Server übermittelt im RADIUS Access-Accept eine MACsec-Richtlinie an den Switch. Dieser aktiviert daraufhin MACsec, sofern beide Seiten (Supplicant und Authenticator) kompatible Verschlüsselungsalgorithmen (zum Beospiel AES-GCM-128 oder AES-GCM-256) unterstützen.

Anschließend generieren die beiden Kommunikationspartner einen Master Session Key. Über das MACsec Key Agreement (MKA) tauschen sie das benötigte Schlüsselmaterial aus, dass die Grundlage für die anschließende verschlüsselte Datenübertragung bildet.

Szenario Switch ↔ Switch

Hier kommt MACsec zum Einsatz, um die Verbindung zwischen zwei Switchen Punkt-zu-Punkt oder zwischen mehreren Switches Punkt-zu-Multipunkt zu verschlüsseln. Dies ist besonders relevant, wenn Dritte physischen Zugang zur Verkabelung haben oder Verbindungen über unsichere Umgebungen führen, wie etwa in Metro-Ethernet-Netzen, Dark-Fiber-Verbindungen oder Lichtwellenleitern, die durch fremde Bereiche verlaufen. Ohne Verschlüsselung könnten Angreifer hier Daten über Biegekoppler oder TAPs abgreifen und analysieren oder sogar injizieren.

MACsec verschlüsselt dazu die Payload der MAC-Frames und macht eine Auswertung ohne Schlüssel unmöglich. Bei Metro-Ethernet-Verbindungen über Provider-Netze ist jedoch vorab zu klären, ob der Provider die Übertragung von MACsec-Frames (Ethertype 0x88e5) in seinem Netz zulässt.