Sergey Nivens - stock.adobe.com

Der ultimative Leitfaden für Cybersicherheit in Unternehmen

Dieser Leitfaden zur Planung der Cybersicherheit enthält Informationen und Ratgeber, die Unternehmen dabei helfen, eine erfolgreiche Security-Strategie zu entwickeln.

Eine wirksame Cybersicherheit ist für Unternehmen von entscheidender Bedeutung - und sie wird sogar noch wichtiger, da Initiativen zur digitalen Transformation, Cloud Computing und Remote-Arbeit in Unternehmen zunehmen. Diese Trends machen IT-Netzwerke und -Systeme sowie die darin enthaltenen Daten anfälliger für Cyberbedrohungen, die den Geschäftsbetrieb beeinträchtigen, erhebliche Kosten verursachen und den Ruf eines Unternehmens schädigen können.

Böswillige Angreifer haben es zunehmend auf mit dem Internet verbundene Systeme und Webanwendungen abgesehen, die nicht angemessen geschützt sind. Dazu trägt bei, dass sich die Arbeitswelt in den letzten Jahren nachhaltig geändert hat und viele Arbeitnehmer beispielsweise vom Home-Office aus agieren. Nach Angaben des Branchenverbandes Bitkom entsteht der deutschen Wirtschaft durch Datendiebstahl, Spionage und Sabotage ein jährlicher Schaden von 203 Milliarden Euro.

Daher ist es keine Überraschung, dass viele Unternehmen ihre Investitionen in die Cybersicherheit erhöhen. In einer von der Enterprise Strategy Group (ESG), einem Geschäftsbereich von TechTarget, durchgeführten Umfrage zu den Plänen bei IT-Ausgaben für 2022 gaben 69 Prozent der 344 Befragten, die an Cybersicherheitsmaßnahmen beteiligt sind, an, dass ihr Unternehmen die Ausgaben für Cybersicherheitstechnologien von Jahr zu Jahr erhöhen wird. Dies steht an der Spitze der Liste der geplanten Ausgabensteigerungen für alle verschiedenen Technologien in der Umfrage.

Und in seinem 2023 Global Tech Outlook stellt Red Hat fest, dass, wenn es um IT-Investitionen geht, für viele Unternehmen IT-Sicherheit das wichtigste Thema ist. Und auch bei anderen IT-Projekten nimmt die Security eine wichtige Rolle ein.

Doch dieses Budget muss sinnvoll eingesetzt werden. Um dabei Unterstützung zu bieten, erklärt dieser umfassende Leitfaden zur Planung der Cybersicherheit, was Cybersicherheit ist, warum sie für Unternehmen wichtig ist, welche Vorteile sie bietet und welchen Herausforderungen sich Security-Teams stellen müssen.

Außerdem finden Sie einen Überblick über Cybersicherheits-Tools sowie Informationen über verschiedene Arten von Cyberangriffen, bewährte Verfahren zur Cybersicherheit, die Entwicklung eines soliden Cybersicherheitsplans und vieles mehr. Im gesamten Leitfaden finden Sie Hyperlinks zu verwandten Artikeln, in denen die Themen vertieft werden und die Einblicke und Expertenratschläge zu Cybersicherheitsmaßnahmen bieten.

Was ist Cybersicherheit?

Im Kern geht es bei der Cybersicherheit um den Schutz von IT-Netzen, -Systemen, -Anwendungen und -Daten vor Angriffen, Eindringlingen und anderen Cyberbedrohungen. Diese Bedrohungen gehen meist von externen Angreifern aus, aber einige Vorfälle im Bereich der Cybersicherheit betreffen Mitarbeiter und andere Insider, die böswillig handeln oder versehentlich Sicherheitsprobleme verursachen können. Der vom TK-Anbieter Verizon erstellte Bericht 2022 Data Breach Investigations Report (DBIR) zeigt, dass mittlerweile fast jeder fünfte Datendiebstahl auf interne Angreifer oder auf Fahrlässigkeit im Umgang mit Daten zurückgeht.

Cybersicherheitsprogramme umfassen eine Vielzahl von Prozessen und Tools, die Unternehmen dabei helfen sollen, Bedrohungen zu vermeiden, zu erkennen und abzuwehren. Sie werden in der Regel von einer Abteilung oder einem Team für Cybersicherheit durchgeführt, das vom CISO, dem CSO oder einer anderen Führungskraft geleitet wird. Eine Maxime unter Sicherheitsexperten lautet jedoch, dass jeder in einem Unternehmen für die Informationssicherheit verantwortlich ist.

Aus diesem Grund sind ein unternehmensweites Bewusstsein für Cybersicherheit und Mitarbeiterschulungen für erfolgreiche Programme unerlässlich. Die Sicherheitsteams müssen den Führungskräften zunächst die Sicherheitsrisiken und die erforderlichen Maßnahmen zum Schutz des Unternehmens vor diesen Risiken nahe bringen und dann einen auf den Menschen ausgerichteten Ansatz für das Cybersicherheitsprogramm verfolgen, einschließlich Sensibilisierungsschulungen.

„Die Menschen halten Sicherheit für langweilig und interessieren sich nur ungern dafür. Daher ist es wichtig, eine emotionale Bindung herzustellen, um das Programm effektiv zu gestalten“, so Jinan Budge, Principal Analyst bei Forrester Research.

Die Bedeutung der Cybersicherheit für Unternehmen

Unzureichende oder fehlerhafte Cybersicherheitsmaßnahmen können zu schwerwiegenden unternehmerischen Problemen führen. Datenschutzverletzungen, die sich Zugang zu Kundendaten und anderen sensiblen Informationen verschaffen, sind eine bekannte Folge von Netzwerkeinbrüchen und Angriffen.

Neben möglichen Geschäftseinbußen aufgrund schlechter Publicity und beschädigter Kundenbeziehungen können solche Verstöße auch spürbare finanzielle Auswirkungen haben. Im Juli 2019 erklärte sich Equifax beispielsweise bereit, im Rahmen eines Vergleichs mit US-Behörden und Regierungen von Bundesstaaten bis zu 700 Millionen US-Dollar an Bußgeldern und Entschädigungen an die Opfer der Sicherheitsverletzung zu zahlen (siehe auch Sicherheits- und Datenschutzverstoß: Der Fall Equifax).

Jamil Farshchi, der nach dem Einbruch als CISO des Unternehmens eingestellt wurde, sagte in einer Sitzung auf der virtuellen Konferenz CyberSecure 2020 des MIT Technology Review im Dezember, dass Equifax seit dem Einbruch 1,5 Milliarden US-Dollar für Verbesserungen der Cybersicherheit ausgegeben habe.

Andere Arten von Angriffen zielen direkt darauf ab, Geld von Unternehmen zu erpressen. Dazu gehören Ransomware-Programme, mit denen Angreifer Datendateien verschlüsseln und dann Zahlungen für deren Entschlüsselung verlangen oder mit der Veröffentlichung der Daten drohen. Auch DDoS-Angriffe (Distributed Denial of Service), die Websites und andere Online-Systeme lahmlegen, werden eingesetzt, um Unternehmen dazu zu bringen, Geld an die Angreifer zu zahlen.

Die unternehmerischen Vorteile der Cybersicherheit

Der größte Vorteil, den eine starke IT-Sicherheitsstrategie und entsprechende Maßnahmen bieten, ist die Möglichkeit, eine Beeinträchtigung des Geschäftsbetriebs zu vermeiden. Unternehmen können weiterhin reibungslos arbeiten, ohne dass es zu Unterbrechungen oder finanziellen Einbußen aufgrund von Angriffen kommt, die durch laxe Cybersicherheit ermöglicht werden. Sicherheitsteams sollten verschiedene Metriken zur Cybersicherheit beobachten – zum Beispiel erkannte Eindringversuche, Reaktionszeiten auf Vorfälle und Leistungsvergleiche mit Branchen-Benchmarks -, um Geschäftsführern und Vorstandsmitgliedern zu zeigen, wie Sicherheitsinitiativen zu diesem Ergebnis beitragen.

Effektive Cybersicherheitsbemühungen können sich auch auf breiterer Ebene auszahlen, indem sie Unternehmen helfen, ihre strategischen und operativen Ziele zu erreichen. Neben der Verhinderung von Datenschutzverletzungen und anderen Angriffen trägt der Aufbau eines nachhaltigen Cybersicherheitsprogramms dazu bei, die Geschäftsziele einer Organisation zu unterstützen, einschließlich der ESG-Initiativen (Umwelt, Soziales und verantwortungsvolle Unternehmensführung), die in vielen Unternehmen zu Prioritäten geworden sind.

Vor welchen Herausforderungen stehen Unternehmen im Bereich der Cybersicherheit?

Cybersicherheit ist von vornherein eine Herausforderung - und selbst eine scheinbar gut durchdachte Strategie kann durch eine einzige Schwachstelle zunichte gemacht werden. Eine weitere Maxime unter Sicherheitsexperten ist, dass sie alle Angriffe stoppen müssen, um erfolgreich zu sein, während Angreifer die Verteidigungsmaßnahmen eines Unternehmens nur einmal durchbrechen müssen. Bei dem Versuch, dies zu verhindern, stehen Cybersicherheitsteams vor einer Reihe von Herausforderungen:

- sich ständig weiterentwickelnde Sicherheitsbedrohungen und Angriffsmethoden;

- immer mehr Möglichkeiten für Angriffe, da das Datenvolumen, die digitalen Abläufe und die Fernarbeit zunehmen;

- eine große Angriffsfläche aufgrund der Vielzahl von Systemen, Anwendungen, mobilen Geräten und anderen Endpunkttechnologien;

- neue Sicherheitsanforderungen aufgrund der zunehmenden Nutzung von Cloud und IoT;

- hochentwickelte und gut ausgestattete Gegner, einschließlich staatlich geförderter Cyberkriminalität;

- der Einsatz von KI und maschinellem Lernen zur Automatisierung von Angriffen;

- Budget-, Personal- und Ressourcenbeschränkungen;

- ein Mangel an Arbeitskräften mit Cybersicherheitsfähigkeiten und

- mangelndes Bewusstsein für Cybersicherheit bei den Anwendern im Unternehmen.

Eine weitere Alternative ist die Auslagerung von Security-Aufgaben einen Managed Security Service Provider (MSSP), um die Kosten zu senken und die Herausforderungen und Komplexität zu verlagern. Das Outsourcing kann durch CISO-as-a-Service-Angebote auf Führungsaufgaben im Bereich der Informationssicherheit ausgeweitet werden.

Systeme und Software für die Cybersicherheit

Nach Ansicht von Sicherheitsexperten sollten Unternehmen die folgenden Technologien einsetzen, um die heutigen Herausforderungen beim Schutz von Netzwerken und Systemen zu meistern:

- einen Zero-Trust-Sicherheitsansatz, der strenge Authentifizierungsanforderungen für Benutzer und Geräte durchsetzt;

- Multifaktor-Authentifizierung zur Verifizierung von Benutzern, die in der Regel eine Zwei-Faktor-Authentifizierung beinhaltet;

- Tokenisierung sensibler Daten, um sie im Falle einer Sicherheitsverletzung besser zu schützen; und

- separate Tools für die Verwaltung und den Schutz von Endgeräten, den Schutz vor Datenverlust und die Überwachung des Benutzerverhaltens.

Hinzu kommen weit verbreitete Technologien wie Antiviren-Software, Firewalls, virtuelle private Netzwerke (VPNs) und Tools, die Zugriffskontrolle, E-Mail-Filterung, Datenverschlüsselung, Netzwerksicherheitsüberwachung, Intrusion Prevention, Schwachstellen-Scans, Penetrationstests und andere Security-Funktionen unterstützen.

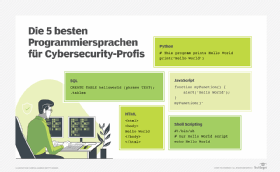

Programmiersprachen sind ebenfalls wichtige Bestandteile des Werkzeugkastens für die Cybersicherheit. Wir haben in einem Beitrag wichtige Programmiersprachen zusammengefasst, mit denen sich Security-Teams beschäftigen sollten.

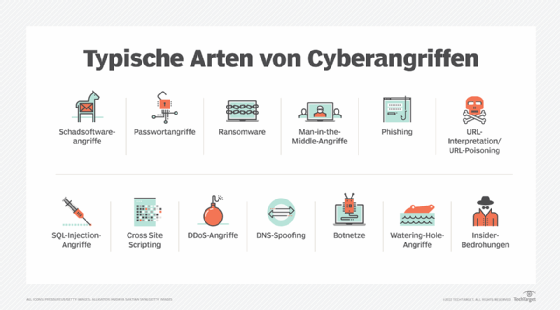

Typische Arten von Cyberangriffen

Neben finanziellen Gewinnen durch gestohlene Bankkonto- und Kreditkartennummern, Lösegeldzahlungen und Diebstahl von geistigem Eigentum können Cyberangriffe auch darauf abzielen, den Betrieb von Zielorganisationen zu stören oder eine Form des Protests gegen Regierungs- und Unternehmenspolitik zu sein. Einer der komplizierten Faktoren bei der Verhinderung von Cyberangriffen ist, dass es viele verschiedene Arten von Angriffen gibt, vor denen man sich schützen muss.

Wir haben in einem Artikel die gängigsten Arten von Cyberangriffen zusammengefasst, dazu gehören unter anderem die folgenden.

Schadsoftware. Bösartige Softwareprogramme nutzen Social-Engineering-Taktiken und andere Maßnahmen, um Benutzer zu täuschen und Sicherheitskontrollen zu umgehen, damit sie sich heimlich auf Systemen und Geräten installieren können. Beispiele sind Rootkits, Trojaner, Spyware und Ransomware. Letztere hat sich zur bekanntesten Art von Malware entwickelt.

Passwortangriffe. Durch die Erlangung von Endbenutzer- und Administratorkennwörtern können Angreifer die Sicherheitsvorkehrungen umgehen und auf Systeme zugreifen. Beispiele für Methoden zum Aufspüren von Passwörtern sind Brute-Force-Angriffe, bei denen generische Passwörter oder automatisierte Tools zum Knacken von Passwörtern verwendet werden, Wörterbuchangriffe, bei denen eine Bibliothek häufig verwendeter Wörter und Phrasen zum Einsatz kommt, und Social-Engineering-Taktiken, wie das Versenden personalisierter E-Mails an Benutzer von einem gefälschten Konto aus.

DDoS. Diese Angriffe zielen darauf ab, Websites, Server und andere Systeme mit einer Flut von Nachrichten, Verbindungsanfragen oder fehlerhaften Paketen zu überfordern. Sie können sowohl für Lösegeldforderungen als auch zur Störung des Geschäftsbetriebs eingesetzt werden.

Phishing. Beim Phishing, das in der Regel per E-Mail erfolgt, gibt sich ein Angreifer als seriöse Person oder Einrichtung aus, um seine Opfer zur Preisgabe wertvoller Informationen zu verleiten. Spear-Phishing zielt auf bestimmte Personen oder Unternehmen ab, während Whaling auf leitende Angestellte abzielt.

SQL Injection. Bei dieser Art von Angriff werden bösartige SQL-Abfragen verwendet, um Datenbanken anzugreifen. Bei einem SQL-Injection-Angriff kann eine Abfrage geschrieben werden, um Daten in einer Datenbank zu erstellen, zu ändern oder zu löschen oder um Daten zu lesen und zu extrahieren.

Cross Site Scripting. Beim Cross Site Scripting, kurz XSS genannt, werden bösartige Skripte und Code in Webanwendungen und Website-Inhalte eingeschleust. Dies kann unter anderem dazu verwendet werden, Sitzungscookies zu stehlen, Malware zu verbreiten, Websites zu verfälschen und Benutzeranmeldeinformationen zu ergaunern.

Botnetze. Ein Botnet ist eine Gruppe von Computern und Geräten, die mit Malware infiziert sind und von Angreifern ferngesteuert werden. Zu den üblichen Verwendungszwecken gehören E-Mail-Spam, Klickbetrugskampagnen und die Erzeugung von Datenverkehr für DDoS-Angriffe.

Zu den anderen Arten von Cyberangriffen, die in dem besagten Artikel beschrieben werden, gehören Man-in-the-Middle-Angriffe, bei denen Nachrichten zwischen zwei Parteien abgefangen und weitergeleitet werden, URL-Interpretations- und Vergiftungsangriffe, bei denen der Text von URLs verändert wird, um auf Informationen zuzugreifen, DNS-Spoofing, um Benutzer auf gefälschte Websites zu schicken, Watering-Hole-Angriffe, bei denen bösartiger Code in legitime Websites eingebettet wird, und Insider-Bedrohungen.

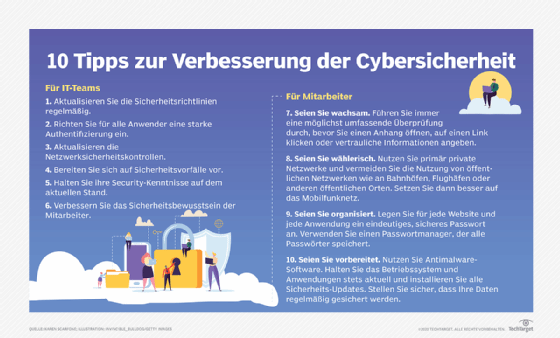

Best Practices für Cybersicherheit in Unternehmen

Es haben sich eine Reihe bewährter Verfahren für Unternehmen in Sachen Cybersicherheit etabliert, darunter beispielsweise die folgenden:

- Aktualisierung der Cybersicherheitsrichtlinien und -maßnahmen nach Bedarf.

- Starke Authentifizierungsmethoden für alle Benutzer vorschreiben.

- Aktualisierung der Netzwerksicherheitskontrollen, um sie auf dem neuesten Stand zu halten.

- Vorbereitung auf Kompromittierungen und andere Sicherheitsvorfälle.

- Das Wissen über Sicherheitsthemen und -technologien auf dem neuesten Stand halten.

- Das Sicherheitsbewusstsein der Mitarbeiter verbessern.

Zu diesem Zweck sollten Schulungen zur Cybersicherheit für Mitarbeiter ansprechende Inhalte und Materialien enthalten und regelmäßig aktualisiert werden, um Informationen über neue Bedrohungen und betriebliche Anforderungen aufzunehmen. Ein fortlaufendes Programm zur Sensibilisierung für Sicherheitsfragen ist angesichts der zunehmenden Zahl von Mitarbeitern an entfernten Standorten in vielen Unternehmen ebenfalls ein Muss.

Darüber hinaus sollte eine Cybersicherheitsinitiative über einen definierten Prozess zur Analyse der Angriffsfläche in einem Unternehmen verfügen. Dieser sollte eine kontinuierliche Kartierung der Angriffsfläche und die Automatisierung von Datenklassifizierungs- und Schutzmaßnahmen umfassen. Es empfiehlt sich außerdem, dass das Sicherheitsteam wie ein Angreifer denken sollte, um potenzielle Angriffspunkte in IT-Systemen zu identifizieren.

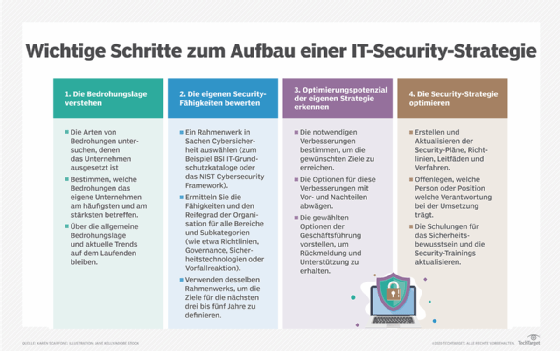

Einen Plan für die Cybersicherheit ausarbeiten

Der Planungsprozess sollte mit einer Bewertung des Security-Risiko beginnen, bei der die wichtigsten Geschäftsziele, die für das Erreichen dieser Ziele wichtigen IT-Ressourcen und potenzielle Cyberangriffe identifiziert werden sowie die Wahrscheinlichkeit des Auftretens dieser Angriffe und die möglichen Auswirkungen auf das Geschäft. Die Bewertung der Security-Risiken sollte in einem fünfstufigen Prozess erfolgen:

- Festlegung des Rahmens für die Bewertung

- Risiken identifizieren

- Risiken analysieren

- Risiken bewerten und priorisieren

- Dokumentation der Risikoszenarien

Als Nächstes kann eine Organisation mit der Entwicklung einer Cybersicherheitsstrategie beginnen. Eine solche Strategie kann als übergeordneter Plan für die nächsten drei bis fünf Jahre beschrieben werden. Zur Entwicklung einer Strategie gehören vier Schritte: das Verständnis der Bedrohungslandschaft, die Bewertung des aktuellen und des gewünschten Reifegrads der Cybersicherheit, die Entscheidung, was zur Verbesserung der Cybersicherheit zu tun ist, und die Dokumentation der Pläne, Richtlinien, Leitlinien und Verfahren, die Teil der Strategie sind.

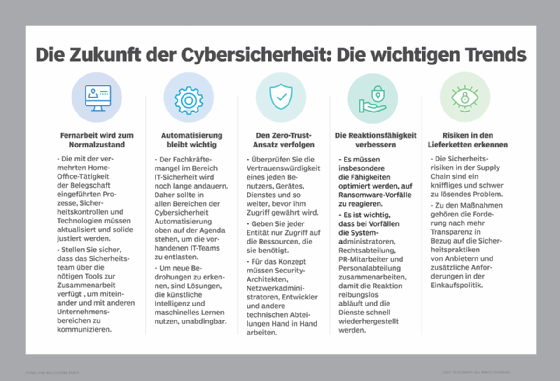

Die Zukunft der Cybersicherheit in Unternehmen

Wie bereits erwähnt, ist einer der größten Trends, der sich auf die Cybersicherheit auswirkt, die Zunahme der Telearbeit. Das war schon vor der COVID-19-Pandemie ein Problem, aber der Ausbruch des Coronavirus hat die Zahl der Remote-Mitarbeiter deutlich erhöht - und die Cybersicherheitsrisiken, die von Mitarbeitern ausgehen, die von zu Hause aus arbeiten, noch verschärft.

In einer Liste der sieben wichtigsten Cybersecurity-Trends für das Jahr 2022 nennt Gartner die erweiterte Angriffsfläche, die sich durch die wachsende Zahl von Remote-Mitarbeitern und verschiedene andere Faktoren ergibt, als einen der wichtigsten Problembereiche für Unternehmen.

Zu den weiteren Trends, die den künftigen Bedarf und die Herausforderungen im Bereich der Cybersicherheit bestimmen, gehören die folgenden Punkte:

Verstärkte Automatisierung der Sicherheit. KI und maschinelles Lernen können zwar Angreifern helfen, aber auch zur Automatisierung von Cybersicherheitsaufgaben eingesetzt werden. So können KI-Tools beispielsweise schnell potenzielle Bedrohungen in Sicherheitsereignisdaten erkennen und Muster bösartiger Aktivitäten identifizieren, die Menschen möglicherweise nicht sehen.

Einführung der Zero-Trust-Sicherheit. Zero-Trust-Prinzipien gehen davon aus, dass keine Benutzer oder Geräte ohne Überprüfung als vertrauenswürdig angesehen werden sollten. Die Umsetzung eines Zero-Trust-Ansatzes kann sowohl die Häufigkeit als auch den Schweregrad von Cybersicherheitsvorfällen verringern und bietet darüber hinaus weitere Vorteile.

Kontinuierliche Verbesserungen bei den Reaktionsmöglichkeiten. Unternehmen müssen auf groß angelegte Ransomware-Angriffe vorbereitet sein, damit sie über eine Strategie für den Umgang mit solchen Vorfällen verfügen, bevor sie eintreten.

Erkennen von Sicherheitsrisiken in der Lieferkette. Der massive SolarWinds-Backdoor-Angriff auf Regierungs- und Unternehmensnetzwerke, der im Dezember 2020 entdeckt wurde, veranschaulicht die potenziellen Cybersicherheitsrisiken, die von Lieferketten ausgehen - eine Gefahr, die nach Verbesserungen der Sicherheitsstrategien und -technologien verlangt.

Zu den erwarteten Trends im Bereich der Cybersicherheit gehören auch der verstärkte Einsatz von Secure Access Service Edge-Technologie - besser bekannt unter der Abkürzung SASE - und von Security Operations Centers (SOC).