Internet der Dinge (Internet of Things, IoT)

Was ist das Internet der Dinge (Internet of Things, IoT)?

Das Internet der Dinge (Internet of Things, IoT) ist ein Netzwerk von miteinander verbundenen Geräte, die Daten mit anderen IoT-Geräten und der Cloud austauschen. IoT-Geräte sind in der Regel mit Technologien wie Sensoren und Software ausgestattet und können mechanische und digitale Maschinen und Gebrauchsgegenstände umfassen.

Diese Geräte umfassen alles, von alltäglichen Haushaltsgegenständen bis hin zu komplexen industriellen Werkzeugen. Unternehmen in einer Vielzahl von Branchen setzen das IoT zunehmend ein, um effizienter zu arbeiten, einen besseren Kundenservice zu bieten, die Entscheidungsfindung zu verbessern und den Unternehmenswert zu steigern.

Mit dem IoT können Daten über ein Netzwerk übertragen werden, ohne dass eine Interaktion von Mensch zu Mensch oder von Mensch zu Computer erforderlich ist.

Ein Ding im Internet der Dinge kann eine Person mit einem Herzmonitor-Implantat sein, ein Nutztier mit einem Biochip-Transponder, ein Auto mit eingebauten Sensoren, die den Fahrer bei niedrigem Reifendruck warnen, oder jedes andere natürliche oder vom Menschen geschaffene Objekt, dem eine Internetprotokolladresse zugewiesen werden kann und das Daten über ein Netzwerk übertragen kann.

Wie funktioniert das IoT?

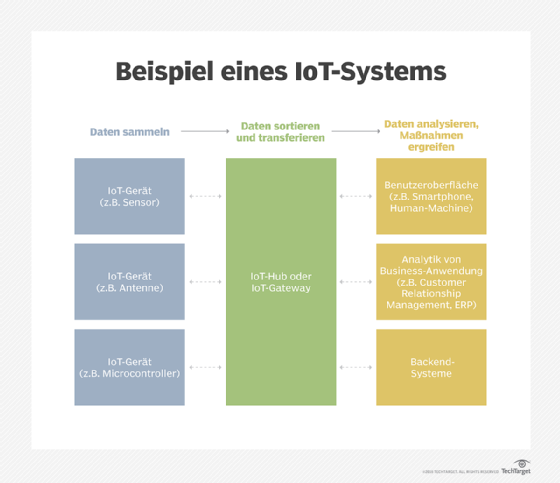

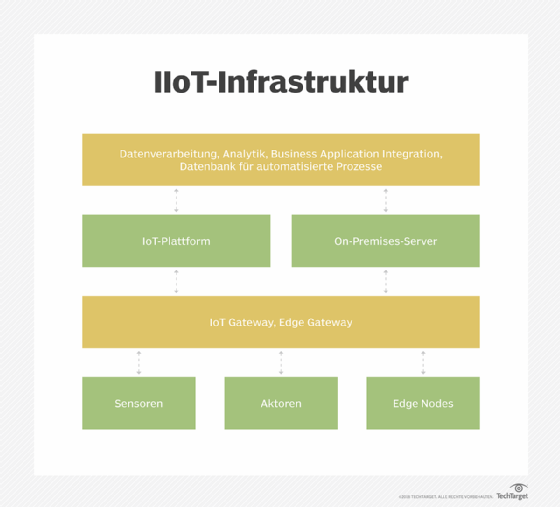

IoT-Systeme funktionieren, indem sie Daten von in IoT-Geräten eingebetteten Sensoren sammeln, die dann über ein IoT-Gateway zur Analyse durch eine Anwendung oder ein Backend-System übertragen werden.

Die folgenden vier Elemente werden in ein IoT-Ökosystem integriert, damit es funktioniert:

Sensoren oder Geräte

Ein IoT-Ökosystem besteht aus webfähigen intelligenten Geräten, die eingebettete Systeme wie Prozessoren, Sensoren und Kommunikationshardware verwenden, um Daten aus ihrer Umgebung zu sammeln, zu senden und zu verarbeiten.

Konnektivität

IoT-Geräte können über ein Netzwerk über das Internet miteinander kommunizieren. Diese Geräte tauschen Sensordaten aus, indem sie eine Verbindung zu einem IoT-Gateway herstellen, das als zentraler Knotenpunkt fungiert, an den IoT-Geräte Daten senden können. Bevor die Daten weitergegeben werden, können sie auch an ein Edge-Gerät gesendet werden, wo sie lokal analysiert werden.

Datenanalyse

Nur die relevanten Daten werden verwendet, um Muster zu erkennen, Empfehlungen zu geben und potenzielle Probleme zu identifizieren, bevor sie eskalieren. Durch die lokale Analyse der Daten wird die an die Cloud gesendete Datenmenge reduziert, wodurch der Bandbreitenverbrauch minimiert wird.

Manchmal kommunizieren diese Geräte mit anderen verwandten Geräten und handeln auf der Grundlage der Informationen, die sie voneinander erhalten. Die Geräte erledigen den größten Teil der Arbeit ohne menschliches Zutun, obwohl der Mensch mit den Geräten interagieren kann. Er kann sie zum Beispiel einrichten, ihnen Anweisungen geben oder auf die Daten zugreifen. Die Konnektivität, Vernetzung und die Kommunikationsprotokolle, die mit diesen webfähigen Geräten verwendet werden, hängen weitgehend von den spezifischen IoT-Anwendungen ab, die eingesetzt werden.

Das IoT kann auch künstliche Intelligenz und maschinelles Lernen nutzen, um Datenerfassungsprozesse einfacher und dynamischer zu gestalten.

Grafische Benutzeroberfläche

Zur Verwaltung von IoT-Geräten wird in der Regel eine grafische Benutzeroberfläche (GUI) verwendet. So kann beispielsweise eine Website oder eine mobile App als Benutzeroberfläche verwendet werden, um intelligente Geräte zu verwalten, zu steuern und zu registrieren.

Warum ist das IoT wichtig?

Das IoT hilft den Menschen, intelligenter zu leben und zu arbeiten. Verbraucher können beispielsweise in das IoT eingebettete Geräte – wie Autos, Smartwatches oder Thermostate – nutzen, um ihr Leben zu verbessern. Wenn eine Person nach Hause kommt, könnte ihr Auto beispielsweise mit der Garage kommunizieren, um das Tor zu öffnen; ihr Thermostat könnte sich auf eine vordefinierte Temperatur einstellen; und ihre Beleuchtung könnte auf eine geringere Intensität und Farbe eingestellt werden.

Das Internet der Dinge bietet nicht nur intelligente Geräte zur Automatisierung von Haushalten, sondern ist auch für Unternehmen von entscheidender Bedeutung. Es bietet Unternehmen einen Echtzeiteinblick in die Funktionsweise ihrer Systeme und liefert Details über alles, von der Leistung von Maschinen bis hin zu Lieferketten- und Logistikabläufen.

IoT ermöglicht es Maschinen, mühsame Aufgaben ohne menschliches Zutun zu erledigen. Unternehmen können Prozesse automatisieren, Arbeitskosten senken, Abfälle reduzieren und die Bereitstellung von Dienstleistungen verbessern. Das IoT trägt dazu bei, die Herstellung und Lieferung von Waren kostengünstiger zu gestalten und bietet Transparenz bei Kundentransaktionen.

Das IoT entwickelt sich weiter, da immer mehr Unternehmen das Potenzial vernetzter Geräte erkennen, um wettbewerbsfähig zu bleiben.

Was sind die Vorteile des IoT für Unternehmen?

Das IoT bietet mehrere Vorteile für Unternehmen. Es regt Unternehmen dazu an, ihre Geschäftspraktiken zu überdenken, und gibt ihnen die Mittel an die Hand, ihre Geschäftsstrategien zu verbessern.

Einige Vorteile des IoT sind branchenspezifisch, während andere branchenübergreifend anwendbar sind. Im Allgemeinen ist das industrielle Internet der Dinge (IIoT) in der Fertigung, im Transportwesen und in Versorgungsunternehmen, die Sensoren und andere IoT-Geräte einsetzen, am weitesten verbreitet; es gibt jedoch auch Anwendungsfälle für Unternehmen in der Landwirtschaft, in der Infrastruktur und in der Heimautomatisierung, die einige Unternehmen zur digitalen Transformation führen.

Beispiele für IoT-Anwendungen für Verbraucher und Unternehmen

Zu den gängigen Beispielen für IoT-Anwendungen gehören die folgenden:

- Landwirtschaft. Das IoT kann Landwirten die Arbeit erleichtern. So können Sensoren beispielsweise Daten über Niederschlag, Luftfeuchtigkeit, Temperatur und Bodenbeschaffenheit erfassen, und das IoT kann dazu beitragen, landwirtschaftliche Verfahren zu automatisieren. Darüber hinaus können IoT-Geräte eingesetzt werden, um die Gesundheit des Viehbestands zu überwachen, die Ausrüstung zu kontrollieren und das Lieferkettenmanagement zu optimieren.

- Bauwesen. Das IoT kann bei der Überwachung von Vorgängen rund um die Infrastruktur helfen. Sensoren können zum Beispiel Ereignisse oder Veränderungen in Gebäuden, Brücken und anderen Infrastrukturen überwachen, die die Sicherheit gefährden könnten. Daraus ergeben sich Vorteile wie ein verbessertes Störungsmanagement und eine bessere Reaktion, geringere Betriebskosten und eine bessere Servicequalität.

- Hausautomatisierung. Ein Unternehmen für Hausautomatisierung kann das Internet der Dinge nutzen, um mechanische und elektrische Systeme in einem Gebäude zu überwachen und zu manipulieren. Hausbesitzer können ihre Wohnumgebung auch aus der Ferne steuern und automatisieren, indem sie IoT-Geräte wie intelligente Thermostate, Beleuchtungssysteme, Sicherheitskameras und Sprachassistenten wie Alexa und Siri für mehr Komfort und Energieeffizienz einsetzen.

- Intelligente Gebäude und Städte. Intelligente Städte (Smart Cities) können den Bürgern helfen, Abfall und Energieverbrauch zu reduzieren. Sie können die Energiekosten senken, indem sie Sensoren einsetzen, die erkennen, wie viele Personen sich in einem Raum aufhalten, und die Klimaanlage einschalten, wenn die Sensoren feststellen, dass ein Konferenzraum voll ist, oder die Heizung drosseln, wenn alle im Büro nach Hause gegangen sind.

- Städtische Verbrauchssysteme. IoT-Technologien können auch zur Überwachung und Verwaltung von städtischen Verbrauchssystemen wie Ampeln, Parkuhren, Abfallentsorgungssystemen und öffentlichen Verkehrsnetzen eingesetzt werden.

- Überwachung des Gesundheitswesens. IoT-Geräte wie Fernüberwachungssysteme für Patienten, intelligente medizinische Geräte und Medikationstracker ermöglichen es Gesundheitsdienstleistern, den Gesundheitszustand ihrer Patienten zu überwachen, chronische Erkrankungen zu verwalten und rechtzeitig einzugreifen. Das IoT gibt Anbietern die Möglichkeit, Patienten durch die Analyse der generierten Daten genauer zu überwachen. Krankenhäuser nutzen IoT-Systeme auch häufig für Aufgaben wie die Bestandsverwaltung von Arzneimitteln und medizinischen Instrumenten.

- Einzelhandel. IoT-Sensoren und Beacons in Einzelhandelsgeschäften können die Bewegungen der Kunden verfolgen, das Einkaufsverhalten analysieren, die Lagerbestände verwalten und Marketingbotschaften personalisieren. Dadurch wird das Einkaufserlebnis für die Kunden verbessert und der Ladenbetrieb optimiert.

- Transportwesen. IoT-Geräte helfen der Transportbranche durch die Überwachung der Fahrzeugleistung, die Optimierung von Routen und die Verfolgung von Sendungen. So kann beispielsweise die Kraftstoffeffizienz von vernetzten Autos überwacht werden, um die Kraftstoffkosten zu senken und die Nachhaltigkeit zu verbessern. IoT-Geräte können auch den Zustand von Frachtgut überwachen, damit es in optimalem Zustand sein Ziel erreicht.

- Am Körper zu tragende Geräte. Mit Sensoren und Software ausgestattete tragbare Geräte (Wearable Devices) können Benutzerdaten sammeln und analysieren und Nachrichten über die Benutzer an andere Technologien senden, um deren Leben einfacher und bequemer zu machen. Wearable Devices werden auch im Bereich der öffentlichen Sicherheit eingesetzt, zum Beispiel zur Verbesserung der Reaktionszeiten von Ersthelfern bei Notfällen durch die Bereitstellung optimierter Routen zu einem bestimmten Ort oder zur Überwachung der Vitaldaten von Bauarbeitern oder Feuerwehrleuten an lebensbedrohlichen Orten.

- Energiemanagement. IoT-fähige intelligente Netze, intelligente Zähler und Energiemanagementsysteme ermöglichen es Versorgungsunternehmen und Verbrauchern, den Energieverbrauch zu überwachen und zu optimieren, Demand-Response-Programme zu verwalten und erneuerbare Energiequellen effizienter zu integrieren. Die von den IoT-Geräten und -Sensoren gesammelten Daten helfen zum Beispiel dabei, Muster, Spitzenverbrauchszeiten und ineffiziente Bereiche zu erkennen.

Was sind die Vor- und Nachteile des IoT?

Zu den Vorteilen von IoT-Geräten gehören unter anderem folgende:

- Leichte Zugänglichkeit. Das IoT ermöglicht den einfachen Zugriff auf Informationen von jedem Ort und zu jeder Zeit auf jedem Gerät. So verbessert das IoT die Zugänglichkeit von Informationen, indem es Echtzeitdaten und -einblicke, intuitive Schnittstellen und proaktive Warnmeldungen bietet.

- Verbessert die Kommunikation. Das IoT verbessert die Kommunikation zwischen angeschlossenen elektronischen Geräten. Dies wird erreicht, indem ein effizienter Datenaustausch ermöglicht, die Reichweite des Netzwerks vergrößert, Energie gespart und kritischen Kommunikationen Priorität eingeräumt wird. Wenn beispielsweise ein Bewegungssensor in einem Smart-Home-Ökosystem eine Aktivität an der Haustür erkennt, löst er einen Kommunikationsalarm mit dem intelligenten Beleuchtungssystem aus, um die Außenbeleuchtung einzuschalten.

- Spart Zeit und Geld. IoT ermöglicht die Übertragung von Datenpaketen über ein verbundenes Netzwerk, was Zeit und Geld sparen kann. Die vorausschauende Wartung in der Industrie ist ein weiteres gutes Beispiel dafür. An Maschinen installierte IoT-Sensoren überwachen kontinuierlich Parameter wie Temperatur, Vibration und Betriebsbedingungen in Echtzeit. Die von diesen Sensoren gesammelten Daten werden mithilfe von Algorithmen des maschinellen Lernens analysiert, um Muster zu erkennen, die auf potenzielle Fehler oder Leistungseinbußen hindeuten, wodurch sowohl Zeit als auch Geld gespart werden können.

- Optimiert die Lieferkette. IoT-Daten können zur Optimierung von Lieferketten- und Bestandsverwaltungsprozessen verwendet werden, wodurch Hersteller Kosten senken und die Kundenzufriedenheit erhöhen können. Durch die Verfolgung von Waren und Materialien in Echtzeit können Hersteller niedrige Bestände im Auge behalten, überschüssige Bestände reduzieren und die Logistikabläufe rationalisieren.

- Verbessert die Effizienz. Das IoT analysiert Daten direkt vor Ort und reduziert so die Datenmenge, die an die Cloud gesendet werden muss. Mit Edge Computing können physische Geräte effizienter kommunizieren, indem sie Daten lokal verarbeiten und nur relevante Informationen mit anderen Geräten oder Cloud-Diensten austauschen.

- Bietet Automatisierung. Das IoT automatisiert Aufgaben, um die Qualität der Dienstleistungen eines Unternehmens zu verbessern und den Bedarf an menschlichen Eingriffen zu verringern. In der Landwirtschaft können IoT-fähige Bewässerungssysteme beispielsweise automatisch Bewässerungspläne auf der Grundlage von Bodenfeuchtigkeit, Wettervorhersagen und Ernteanforderungen anpassen.

- Verbessert das Kundenerlebnis. Das IoT ermöglicht die Entwicklung personalisierter Produkte und Dienstleistungen, die auf individuelle Vorlieben und Bedürfnisse zugeschnitten sind. Intelligente Heimgeräte, tragbare Technologien und personalisierte Empfehlungen im Einzelhandel sind Beispiele dafür, wie das IoT das Kundenerlebnis verbessert.

- Bietet Flexibilität. IoT-Optionen können je nach den sich ändernden Anforderungen eines Unternehmens skaliert werden. Ob es um das Hinzufügen neuer Geräte, die Ausweitung des Betriebs oder die Integration in bestehende Systeme geht, IoT bietet die Flexibilität, mit den Geschäftsanforderungen zu skalieren und sich weiterzuentwickeln.

- Ermöglicht bessere Geschäftsentscheidungen. Das IoT erzeugt riesige Datenmengen, die analysiert werden können, um wertvolle Einblicke in Betriebsabläufe, Kundenverhalten und Markttrends zu gewinnen. Durch die Nutzung und Analyse von Big Data können Unternehmen datengestützte Entscheidungen treffen, Prozesse optimieren und neue Umsatzchancen erkennen.

- Bietet ökologische Nachhaltigkeit. Das IoT ermöglicht eine effiziente Ressourcennutzung und reduziert die negativen Auswirkungen auf die Umwelt durch Initiativen wie intelligentes Energiemanagement, Abfallreduzierung und nachhaltige landwirtschaftliche Praktiken. Durch die Optimierung der Ressourcennutzung und die Minimierung von Abfällen trägt das IoT zur ökologischen Nachhaltigkeit bei.

Neben den verschiedenen Vorteilen bringt das IoT auch einige potenzielle Nachteile mit sich, darunter die folgenden:

- Sicherheitsbedenken. Das IoT vergrößert die Angriffsfläche, da die Zahl der angeschlossenen Geräte steigt. Je mehr Informationen zwischen den Geräten ausgetauscht werden, desto größer ist die Gefahr, dass ein Hackervertrauliche Informationen stiehlt.

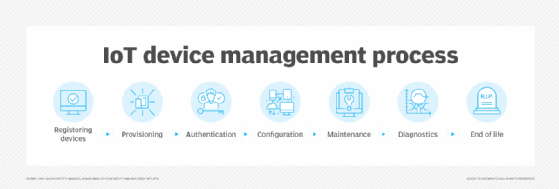

- Komplexe Verwaltung. Die Geräteverwaltung wird mit zunehmender Anzahl von IoT-Geräten immer schwieriger. Unternehmen müssen sich möglicherweise mit einer großen Anzahl von IoT-Geräten auseinandersetzen, und das Sammeln und Verwalten der Daten von all diesen Geräten könnte sich als schwierig erweisen.

- Beschädigung der angeschlossenen Geräte. Das IoT hat das Potenzial, andere mit dem Internet verbundene Geräte zu beschädigen, wenn es einen Fehler im System gibt.

- Kompatibilitätsprobleme. Das IoT erhöht die Kompatibilitätsprobleme zwischen Geräten, da es keinen internationalen Kompatibilitätsstandard für das IoT gibt, was zu einer Plattformfragmentierung führt. Unter Plattformfragmentierung versteht man die Verbreitung unterschiedlicher und inkompatibler IoT-Plattformen, -Protokolle und -Standards, die die Interoperabilität und Integration zwischen verschiedenen Geräten und Systemen behindern können. Beispielsweise entwickeln viele IoT-Anbieter proprietäre Plattformen und Protokolle, die auf ihre spezifischen Produkte und Ökosysteme zugeschnitten sind. Dies führt zu einem Mangel an Standardisierung und Interoperabilität, da Geräte verschiedener Hersteller inkompatible Technologien verwenden.

- Arbeitsplatzverlagerungen. Aufgrund der geringeren Anzahl menschlicher Eingriffe bei verschiedenen Aufgaben kann das IoT zur Verdrängung von Arbeitsplätzen für gering qualifizierte Arbeitnehmer führen. So haben beispielsweise automatisierte Inventuraufgaben und der Einsatz von Geldautomaten den Bedarf an manueller Arbeit verringert, was zu Arbeitsplatzverlusten und Arbeitsplatzunsicherheit für diejenigen führt, die derzeit in solchen Funktionen beschäftigt sind.

- Regulatorische und rechtliche Hürden. Mit der Verbreitung von IoT-Geräten nehmen auch die rechtlichen Hürden zu. Unternehmen müssen sich an verschiedene Datenschutz-, Privatsphäre- und Cybersicherheitsvorschriften halten, die sich von Land zu Land unterscheiden können.

IoT-Standards und -Rahmenwerke

Zu den namhaften Organisationen, die an der Entwicklung von IoT-Standards beteiligt sind, gehören die folgenden:

- International Electrotechnical Commission (IEC).

- Institut of Electrical and Electronics Engineers (IEEE).

- Industrial Internet Consortium.

- Open Connectivity Foundation.

- Thread Group.

- Connectivity Standards Alliance.

Einige Beispiele für IoT-Standards sind die folgenden:

- IPv6 over Low-Power Wireless Personal Area Networks (6LoWPAN) ist ein offener Standard, der von der Internet Engineering Task Force (IETF) definiert wurde. Mit diesem Standard kann jedes Funkgerät mit niedrigem Stromverbrauch mit dem Internet kommunizieren, einschließlich 804.15.4, Bluetooth Low Energy und Z-Wave für die Hausautomatisierung. Neben der Heimautomatisierung wird dieser Standard auch in der industriellen Überwachung und in der Landwirtschaft eingesetzt.

- Zigbee ist ein drahtloses Netzwerk mit geringem Stromverbrauch und niedriger Datenrate, das vor allem im Heim- und Industriebereich eingesetzt wird. ZigBee basiert auf dem IEEE 802.15.4-Standard. Die ZigBee Alliance hat Dotdot entwickelt, die universelle Sprache für das Internet der Dinge, die es intelligenten Objekten ermöglicht, sicher in jedem Netzwerk zu arbeiten und sich gegenseitig zu verstehen.

- Data Distribution Service (DDS) wurde von der Object Management Group entwickelt und ist ein IIoT-Standard für skalierbare und leistungsstarke Machine-to-Machine (M2M)-Kommunikation in Echtzeit.

IoT-Standards verwenden oft spezifische Protokolle für die Gerätekommunikation. Ein ausgewähltes Protokoll bestimmt, wie IoT-Gerätedaten übertragen und empfangen werden. Einige Beispiele für IoT-Protokolle sind die folgenden:

- Constrained Application Protocol. CoAP ist ein von der IETF entwickeltes Protokoll, das festlegt, wie Geräte mit geringem Stromverbrauch und eingeschränkter Rechenleistung im IoT arbeiten können.

- Advanced Message Queuing Protocol. AMQP ist ein quelloffener, veröffentlichter Standard für asynchrone Nachrichtenübermittlung über Kabel. AMQP ermöglicht verschlüsselte und interoperable Nachrichtenübermittlung zwischen Organisationen und Anwendungen. Das Protokoll wird im Client-Server-Messaging und bei der Verwaltung von IoT-Geräten eingesetzt.

- Langstrecken-Weitverkehrsnetz (LoRaWAN). Dieses Protokoll für WANs wurde entwickelt, um riesige IoT-Netzwerke, wie zum Beispiel intelligente Städte, mit Millionen von Geräten mit geringem Stromverbrauch zu unterstützen.

- MQ Telemetrie-Transport. MQTT ist ein leichtgewichtiges Protokoll, das für Fernsteuerungs- und Fernüberwachungsanwendungen verwendet wird. Es ist für Geräte mit begrenzten Ressourcen geeignet.

Zu den IoT-Frameworks gehören die folgenden:

- Amazon Web Services (AWS) IoT ist eine von Amazon herausgegebene Cloud-Computing-Plattform für IoT. Dieses Framework wurde entwickelt, um intelligenten Geräten eine einfache Verbindung und sichere Interaktion mit der AWS-Cloud und anderen verbundenen Geräten zu ermöglichen.

- Arm Mbed IoT ist eine Open-Source-Plattform zur Entwicklung von Anwendungen für das Internet der Dinge (IoT) auf der Grundlage von Arm-Mikrocontrollern. Ziel dieser IoT-Plattform ist es, durch die Integration von Mbed-Tools und -Diensten eine skalierbare, vernetzte und sichere Umgebung für IoT-Geräte zu schaffen.

- Die Microsoft Azure IoT Suite-Plattform besteht aus einer Reihe von Diensten, die es den Nutzern ermöglichen, mit ihren IoT-Geräten zu interagieren und Daten von ihnen zu empfangen sowie verschiedene Operationen mit den Daten durchzuführen - wie beispielsweise multidimensionale Analyse, Transformation und Aggregation – und diese Operationen auf eine für Unternehmen geeignete Weise zu visualisieren.

IoT-Sicherheit und Datenschutz

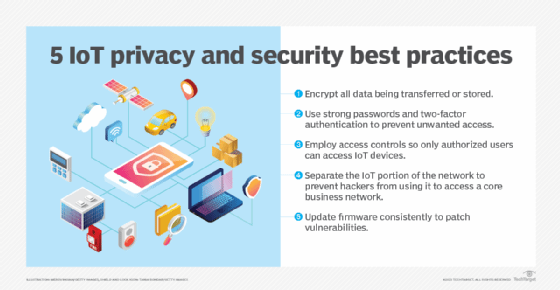

Das IoT verbindet Milliarden von Geräten mit dem Internet und umfasst Milliarden von Datenpunkten, die alle gesichert werden müssen. Aufgrund der erweiterten Angriffsfläche werden die IoT-Sicherheit und der IoT-Datenschutz als Hauptanliegen genannt.

Einer der berüchtigtsten IoT-Angriffe ereignete sich im Jahr 2016. Das Mirai-Botnet infiltrierte den Domain-Name-Server-Anbieter Dyn, was zu umfangreichen Systemausfällen über einen längeren Zeitraum hinweg führte. Die Angreifer verschafften sich Zugang zum Netzwerk, indem sie unzureichend gesicherte IoT-Geräte ausnutzten. Dies ist einer der größten verteilten Denial-of-Service-Angriffe, die es je gab, und Mirai wird auch heute noch weiterentwickelt.

Da IoT-Geräte eng miteinander verbunden sind, kann ein Hacker eine Schwachstelle ausnutzen, um alle Daten zu manipulieren und sie unbrauchbar zu machen. Hersteller, die ihre Geräte nicht regelmäßig – oder überhaupt nicht – aktualisieren, machen sie anfällig für Cyberkriminelle. Darüber hinaus fordern vernetzte Geräte die Benutzer häufig auf, ihre persönlichen Daten einzugeben, darunter Name, Alter, Adresse, Telefonnummer und sogar Konten in sozialen Medien – Informationen, die für Hacker von unschätzbarem Wert sind.

Hacker sind nicht die einzige Bedrohung für das IoT; der Datenschutz ist ein weiteres großes Problem. So könnten beispielsweise Unternehmen, die IoT-Geräte für Verbraucher herstellen und vertreiben, diese Geräte nutzen, um persönliche Daten der Nutzer zu sammeln und zu verkaufen. Um eine sichere und verantwortungsvolle Nutzung von IoT-Geräten zu gewährleisten, müssen Unternehmen für Aufklärung und Bewusstsein über Sicherheitssysteme und bewährte Verfahren sorgen.

Welche Technologien haben das IoT möglich gemacht?

Viele technologische Fortschritte haben das IoT beschleunigt. Zu den wichtigsten Fortschritten gehören die folgenden:

- Sensoren und Aktoren. Umweltveränderungen wie Temperatur, Luftfeuchtigkeit, Licht, Bewegung oder Druck werden von Sensoren erfasst, während Aktoren physische Veränderungen bewirken, zum Beispiel das Öffnen eines Ventils oder das Einschalten eines Motors.

- Konnektivität und Netzwerkprotokolle. Die Verfügbarkeit einer Vielzahl von Netzwerkprotokollen für das Internet hat es leicht gemacht, Sensoren mit der Cloud und anderen Geräten zu verbinden, was eine effiziente Datenübertragung ermöglicht. Das IoT nutzt eine Reihe von Konnektivitätstechnologien, darunter WiFi, Bluetooth, Mobilfunk, Zigbee und LoRaWAN.

- Kostengünstige und stromsparende Sensortechnologie. Dank der Verfügbarkeit zuverlässiger und preiswerter Sensoren haben jetzt mehr Hersteller Zugang zur IoT-Technologie. Diese Sensoren ermöglichen es, Daten aus der realen Welt zu sammeln, die dann in den digitalen Bereich übertragen und dort analysiert werden.

- KI und NLP. Dank der Entwicklungen im Bereich der neuronalen Netze verfügen IoT-Geräte heute über eine natürliche Sprachverarbeitung (NLP), was sie für eine Vielzahl von Anwendungen interessant und nützlich macht, zum Beispiel als KI-Assistenten und digitale persönliche Assistenten.

- Microservices und drahtlose Technologien. Das Internet der Dinge hat sich aus der Konvergenz von Drahtlostechnologien, mikroelektromechanischen Systemen und Microservices entwickelt. All diese Fortschritte haben eine nahtlose Konnektivität und den Datenaustausch zwischen Geräten und der Cloud ermöglicht.

Historie und Trends in IoT

Kevin Ashton, Mitbegründer des Auto-ID Center am Massachusetts Institute of Technology (MIT), erwähnte das Internet der Dinge erstmals in einer Präsentation, die er 1999 für Procter & Gamble (P&G) hielt. Um die Geschäftsleitung von P&G auf die Radiofrequenz-ID aufmerksam zu machen, nannte Ashton seine Präsentation Internet der Dinge, um den coolen neuen Trend des Jahres 1999 einzubeziehen: das Internet. Das Buch von MIT-Professor Neil Gershenfeld, When Things Start to Think, erschien ebenfalls 1999. Obwohl das Buch nicht den genauen Begriff verwendete, bot es eine klare Vision davon, wohin sich das IoT entwickeln würde.

Das IoT hat sich aus der Konvergenz von drahtlosen Technologien, mikroelektromechanischen Systemen, Microservices und dem Internet entwickelt. Diese Konvergenz hat dazu beigetragen, die Silos zwischen Betriebs- und Informationstechnologie aufzubrechen, so dass unstrukturierte, maschinell erzeugte Daten analysiert werden können, um Erkenntnisse zu gewinnen, die zu Verbesserungen führen.

Obwohl Ashton das IoT als Erster erwähnte, gibt es die Idee der vernetzten Geräte schon seit den 1970er Jahren, damals noch unter den Bezeichnungen Embedded Internet und Pervasive Computing.

Das erste Internetgerät war zum Beispiel ein Cola-Automat an der Carnegie Mellon University in den frühen 1980er Jahren. Über das Internet konnten die Programmierer den Status des Automaten abfragen und feststellen, ob ein kaltes Getränk auf sie wartete, falls sie sich entschlossen, den Automaten aufzusuchen.

Das Internet der Dinge hat sich aus der M2M-Kommunikation entwickelt, bei der sich Maschinen ohne menschliches Zutun über ein Netzwerk verbinden. M2M bedeutet, ein Gerät mit der Cloud zu verbinden, es zu verwalten und Daten zu sammeln.

Das IoT ist ein Sensornetzwerk mit Milliarden von intelligenten Geräten, die Menschen, Computersysteme und andere Anwendungen miteinander verbinden, um Daten zu sammeln und auszutauschen, und bringt M2M auf die nächste Stufe. Als Grundlage bietet M2M die Konnektivität, die das IoT ermöglicht.

Das IoT ist auch eine natürliche Erweiterung von Supervisory Control and Data Acquisition (SCADA), einer Kategorie von Software-Anwendungsprogrammen für die Prozesssteuerung, das heißt die Erfassung von Daten in Echtzeit von entfernten Standorten zur Steuerung von Anlagen und Bedingungen. SCADA-Systeme bestehen aus Hardware- und Software-Komponenten. Die Hardware sammelt Daten und speist sie in einen Desktop-Computer ein, auf dem die SCADA-Software installiert ist, wo sie dann verarbeitet und zeitnah dargestellt werden. SCADA-Systeme der letzten Generation haben sich zu IoT-Systemen der ersten Generation entwickelt.

Das Konzept des IoT-Ökosystems kam jedoch erst 2010 zum Tragen, als die chinesische Regierung erklärte, dass sie das IoT zu einer strategischen Priorität in ihrem Fünfjahresplan machen würde.

Im Folgenden werden einige wichtige Meilensteine sowie Aussichten des IoT vorgestellt:

- Zwischen 2010 und 2019 hat sich das IoT mit der zunehmenden Nutzung durch die Verbraucher weiterentwickelt. Die Menschen nutzten zunehmend mit dem Internet verbundene Geräte wie Smartphones und Smart-TVs, die alle mit einem Netzwerk verbunden waren und miteinander kommunizieren konnten.

- Im Jahr 2020 wuchs die Zahl der IoT-Geräte weiter an, zusammen mit dem zellularen IoT, das mit 2G, 3G, 4G und 5G sowie LoRaWAN und Long Term Evolution (LTE-M ) für Maschinen funktioniert.

- Im Jahr 2023 werden Milliarden von mit dem Internet verbundenen Geräten Daten für Verbraucher und Industrie sammeln und austauschen. Das IoT war ein wichtiger Aspekt bei der Erstellung digitaler Zwillinge, das heißt einer virtuellen Darstellung einer realen Einheit oder eines realen Prozesses. Die physischen Verbindungen zwischen dem Unternehmen und seinem Zwilling sind meist IoT-Sensoren, und eine gut konfigurierte IoT-Implementierung ist oft eine Voraussetzung für digitale Zwillinge.

- Laut Forbes wird der IoT-Gesundheitsmarkt im Jahr 2024 voraussichtlich auf rund 150 Milliarden US-Dollar anwachsen und bis 2028 eine Bewertung von 289 Milliarden US-Dollar erreichen. Ebenso hat das IoT im Gesundheitswesen den Einsatz von Wearables und Sensoren in den eigenen vier Wänden ausgeweitet, die den Gesundheitszustand eines Patienten aus der Ferne überwachen können.

- Bis 2035 wird erwartet, dass autonome Autos einen Umsatz zwischen 300 und 400 Milliarden Dollar erzielen werden. Mit dem Fortschritt des IoT geht man von einem Einzelgerätemodell zu einem modularen Ansatz mit Microservices über. Konnektivitätstechnologien wie 5G, Wi-Fi 6, LPWAN und Satelliten fördern die IoT-Akzeptanz, während sich tragbare Geräte wie Smartwatches, Ohrhörer und AR/VR-Headsets zunehmend weiterentwickeln.