Treecha - stock.adobe.com

ZTNA statt VPN: Zero Trust mit Partner

ZTNA mit Managed Services bietet flexible Zugriffslösungen für Unternehmen mit dezentralen Teams und steigenden Sicherheitsanforderungen, meint Stefan Keller von Open Systems.

Virtuelle private Netzwerke (VPN)sind in Sachen Perimeterschutz nach wie vor die beliebteste Sicherheitsmaßnahme. Funktional sind sie, allerdings hat sich die Bedrohungslage deutlich verschärft. Aus diesem Grund genügt der reine Perimeterschutz für das Unternehmensnetzwerk nicht mehr – eine bessere Alternative ist Zero Trust Network Access (ZTNA). Implementierung und Betrieb sind allerdings keine Selbstläufer, weshalb Unternehmen vermehrt auf externe Hilfe setzen.

In einer Zeit, da Remote Work und Home-Office gang und gäbe sind, müssen Unternehmen für einen sicheren Zugang zu ihren geschäftsinternen Netzwerken sorgen. Wo also früher ein knallharter Perimeterschutz mit Firewalls und restriktivem Internetzugang aus dem Unternehmensnetz heraus genügten, bedarf es heute elaborierterer Zugangslösungen. Viele Jahre lang waren VPNs das Mittel der Wahl dafür, hatten allerdings einen eklatanten Nachteil: in der Regel haben Nutzer, die sich von außen in das Netzwerk einwählen vollumfänglichen Zugang auf alle Bereiche – quasi als wären sie vor Ort im Büro. Was auf den ersten Blick vielleicht seinen Zweck erfüllt, ist auf den zweiten Blick ein Sicherheitsrisiko, denn allumfassender Zugriff kann schnell zum Desaster führen. Zwar gibt es durchaus Möglichkeiten, auch im VPN-Kontext Einschränkungen zu definieren und die Zugriffskontrolle rollenbasiert sowie feingranularer zu gestalten. Das passiert allerdings wegen der hohen Komplexität selten: Unternehmen scheuen zurecht den Aufwand. So kommt es, dass Mitarbeitende mit Remote-Zugang teils ein breiteres Zugriffsrecht haben, als die Kolleginnen und Kollegen vor Ort. Neben diesen technologischen Nachteilen kommt hinzu, dass mehr und mehr Anbieter ihre VPN-Produkte wegen der sinkenden Nachfrage via End-of-Life-Methodik auslaufen lassen – es braucht also dringend sichere Alternativen.

Vertrauen ist gut, Kontrolle ist besser

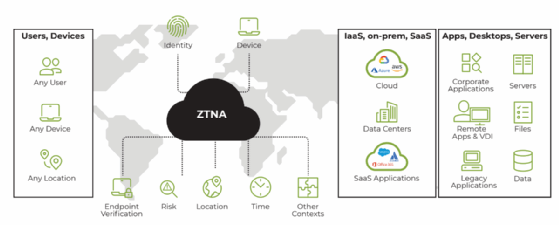

ZTNA ist ein modernerer und restriktiverer Ansatz, Zugang zu Unternehmensnetzwerken zu regulieren. Während bei VPNs nach der Authentifizierung via Benutzername und Passwort oder Multifaktor-Authentifizierung (MFA) ein Tunnel in das Netzwerk besteht und keine weiteren Kontrollen mehr stattfinden, beginnt bei ZTNA die Reise an dieser Stelle erst. Die Authentifizierung erfolgt über einen sogenannten Identity Provider (IdP). Der fungiert als Sicherheits-Broker zwischen Unternehmensnetzwerk und Anwendungen und dem Nutzer. Möchte ein Mitarbeitender nun auf ein bestimmtes System zugreifen und sich mit Name und Passwort einloggen, gibt das System die Authentifizierungsanfrage an den Identity Provider weiter. Der Nutzer muss sich nun beim IdP zunächst ausweisen, via MFA, Single Sign-On (SSO) oder mit einem biometrischen Nachweis. Erst wenn dieser Prozess erfolgreich ab-geschlossen ist, erhält das System die Rückmeldung vom IdP, dass alles in Ordnung ist und dem Nutzer wird Zugang gewährt.

Der Identity Provider ist allerdings mehr als nur eine zweite Authentifizierungsschicht: er enthält sämtliche Informationen, also die digitale Identität, des Nutzers inklusive seiner Zugangsberechtigungen. Es wird also nicht nur geprüft, ob der Nutzer überhaupt Zugang zu dem Unternehmensnetzwerk hat, sondern auch auf welche Segmente und Anwendungen er zugreifen darf. Diese Abfrage und diese Sicherstellung werden kontinuierlich geprüft, also jedes Mal, wenn der Mitarbeitende sich innerhalb des Unternehmensnetzwerks bewegt oder eine neue Anwendung zu öffnen versucht. Die feingranulare und rollenbasierte Zugriffskontrolle ermöglicht es auch, weitere Parameter zu definieren. So können beispielsweise die Rechte des Nutzers an ein bestimmtes Gerät gebunden sein, an die sich darauf befindende Version des Betriebssystems oder an den Standort des Geräts. Dieses Vorgehen ergibt vor allem bei der Zusammenarbeit mit Drittanbietern und anderen Teilnehmern der Lieferkette Sinn. An dieser Stelle müssen Unternehmen aufgrund regulatorischer Risiken Zugangsbeschränkungen sogar nachweisen.

Keine leichte Reise

So wichtig die Implementierung von Zero Trust Network Access auch ist, um eine möglichst lückenlose Cybersicherheit zu gewährleisten: Der Weg dorthin ist steinig und schwer, wenn er in Eigenregie durchgeführt werden soll. Allein der erste Punkt, die Evaluierung, welche Anwendungen und Systeme im Einsatz sind sowie welche Nutzer worauf Zugriff benötigen, ist extrem zeitaufwendig und keinesfalls jemals wirklich abgeschlossen. Im Geschäftsalltag werden ständig neue Anwendungen wie KI-Tools implementiert, es findet Fluktuation in der Belegschaft statt und Mitarbeitende erhalten neue Aufgaben mit entsprechend neuen Anforderungen an ihre Zugriffsrechte.

Die anschließend erforderliche Umstellung von einem netzwerkbasierten auf einen applikationsbasierten Ansatz beim Zugriff auf die Ressourcen und die Implementierung eines ZTNA für die kritischsten Systeme (OT-Systeme und Mainframes) kann bis zu einem Jahr dauern. Anschließend sollten Unternehmen auch über die Implementierung eines Secure Web Gateways (SWG) nachdenken, um den sicheren Zugriff auf das Internet aus dem Unternehmensnetzwerk heraus zu gewährleisten. Am Ende steht für gewöhnlich dann die Umstellung auf einen Universal ZTNA. Das bedeutet, dass für jeden Nutzer eine einzige Richtlinie angewandt wird, völlig unabhängig davon, mit welchem Gerät oder an welchem Ort er sich einloggt.

Mehr als nur ZTNA mit einem Partner in Crime

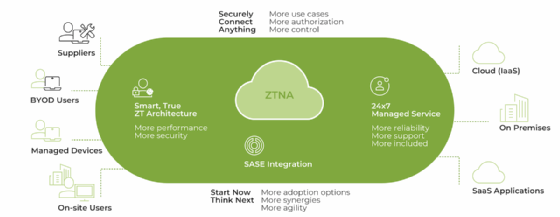

Doch selbst wenn Unternehmen all diese Punkte erfolgreich durchführen, gilt es am Ende, das System auch ständig zu überwachen und zu reevaluieren, Updates einzuspielen und sich auf neue Bedrohungen einzustellen. Diese Flut an Aufgaben ist für die wenigsten Unternehmen inhouse abzubilden. Daher ist es für die meisten sinnvoll, einen vertrauenswürdigen Partner in Crime zu finden, mit dem sie diese langwierige und andauernde Reise gemeinsam antreten können. Dieses Vorgehen sorgt unter anderem für deutlich niedrigere Kosten, da gute Managed-ZTNA-Anbieter die nötige Softwareinfrastruktur bereits aufgebaut haben. Bestenfalls bieten sie eine Cloud-native ZTNA-Lösung an, die sich nahtlos an den Anforderungen des jeweiligen Unternehmens orientiert sowie Flexibilität bietet – egal ob deren Mitarbeitende von zu Hause aus, unterwegs oder im Büro arbeiten. Gute Provider bieten zudem ein globales Netzwerk von Points of Presence (PoP), was die Latenz für dezentral Beschäftigte reduziert.

Ein weiterer Vorteil einer Managed-ZTNA-Lösung ist, dass der Anbieter das Monitoring der Netzwerkinfrastruktur übernimmt, vor allem wenn das Unternehmen auf einen Provider setzt, der nicht nur ZTNA, sondern ein holistisches SASE-Konzept (Secure Access Service Edge) inklusive SD-WAN bietet. Alle Netzwerkservices aus einer Hand zu beziehen, reduziert die Reibung, die die Nutzung eine Vielzahl von Insellösungen evoziert. Außerdem sorgt die zentrale Verwaltung dafür, alle sicherheitsrelevanten Informationen auf einen Blick zu erhalten. Managed-ZTNA-Provider helfen zudem dabei, schrittweise die Sicherheitsinfrastruktur durch neue Komponenten wie CASB (Cloud Access Security Broker) oder NDR (Network Detection and Response) zu erweitern.

Mehr als nur Cybersicherheit

Die Implementierung eines ZTNA-Ansatzes ist übrigens nicht nur im Hinblick auf die Cyber- und Datensicherheit eines Unternehmens sinnvoll. Gerade für Betriebe, die zur kritischen Infrastruktur gehören (KRITIS), aber auch für viele andere Dienstleister gelten mittlerweile strenge Regularien wie NIS2 oder der Digital Operational Resilience Act (DORA). NIS2 erweitert die ursprüngliche NIS-Richtlinie und hat die Anforderungen an Unternehmen in Bezug auf das Incident Reporting, das Risikomanagement und die Cyberresilienz deutlich erhöht. Die DORA-Richtlinie betrifft hingegen insbesondere Finanzdienstleister und soll sicherstellen, dass diese einem breiten Spektrum digitaler Störungen standhalten können.

„Ein holistischer Zero-Trust-Ansatz hilft Unternehmen bei der Erfüllung der hohen Anforderungen dieser Richtlinien und beim Erreichen der entsprechenden Compliance-Vorgaben.“

Stefan Keller, Open Systems

Ein holistischer Zero-Trust-Ansatz hilft Unternehmen bei der Erfüllung der hohen Anforderungen dieser Richtlinien und beim Erreichen der entsprechenden Compliance-Vorgaben. Das technologische Rückgrat des Zero-Trust-Ansatzes ist der ZTNA. Es ist allerdings wichtig zu erwähnen, dass es nicht reicht, von VPN zu ZTNA zu migrieren, um Zero Trust vollständig umzusetzen. Zero Trust Network Access ist lediglich der erste Schritt auf einer deutlich längeren Reise, allerdings mit der wichtigste.

Über den Autor:

Stefan Keller ist als Chief Product Officer von Open Systems für alle Aspekte der Produktentwicklung für den Open Systems Managed SASE Service verantwortlich. Open Systems bietet cloudbasierte Managed SASE-Lösungen an, die Netzwerksicherheit und -management vereinen.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.