md3d - stock.adobe.com

Software-Update: Das sollten Sie über Rubrik Andes 5.1 wissen

Das Software-Update von Rubrik erweitert die Data-Protection-Lösung unter anderem um Cloud-Management-Funktionen, Compliance-, Orchestrierungs- und CDP-Features.

Mit dem Software-Update Andes 5.1 erweitert der Hersteller den Funktionsumfang seiner Kernlösung und nimmt mit den neuen Features Data Governance, Disaster Recovery Orchestrierung sowie Data Protection ins Visier. Wie bei jedem Rubrik-Update werden bestehende Funktionen nicht nur optimiert, sondern auch völlig neue Features hinzugefügt. Zu den Neuheiten der 5.1-Version gehören Polaris Sonar und Polaris AppFlows.

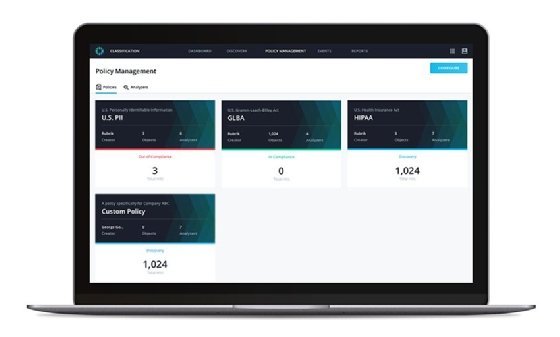

Polaris Sonar für optimierte Data Governance

Polaris Sonar adressiert die Problematik möglicher Datenschutzverletzungen und Compliance-Verstößen. Dafür identifiziert und markiert die SaaS-Anwendung personenbezogene und sensible Daten (PII), wie beispielsweise Kreditkartendaten. Dafür nutzt die App Algorithmen des maschinellen Lernens (eher eine intelligente Mustererkennung), die auch schon bei Polaris Radar zum Einsatz kommt.

Diese sucht die entsprechenden Daten und klassifiziert sie während des Backup-Prozesses. Laut Anbieter hat dies allerdings keine Auswirkungen auf die Produktivumgebung. Diese Automatisierung soll vor allem Zeit sparen. Ohne die entsprechenden Algorithmen ist der manuelle Aufwand einer solchen Klassifizierung einfach enorm. Zudem ist die Effizienz bei manuellen Eingriffen weitaus geringer.

Sonar funktioniert ohne Agenten und scannt die Metadaten. Letztlich lassen sich mit Sonar vorgefertigte und individualisierte Reports anfertigen, die einen kompletten Überblick über die als sensibel klassifizierten Daten geben.

Wenn ein Unternehmen Kopien seiner Daten anfertigt, sei es für Backup, Test, Entwicklung oder Schulung, unterliegen die Kopien weiterhin den Data Governance-Richtlinien. Unternehmen müssen PII nach wie vor unkenntlich machen und ansonsten Vorschriften wie GDPR, CCPA und HIPAA einhalten.

Rubrik hat keine Möglichkeit, PII nativ zu verbergen oder anderweitig direkt auf die von Sonar gefundenen Compliance-Probleme einzugehen. Allerdings ein Tool wie Sonar Anwendern enorm, ihre Daten besser zu verstehen und somit auch deren Schutz und die Einhaltung von Richtlinien zu verbessern.

So funktioniert Rubrik Polaris Sonar

- Der Administrator konfiguriert rollenbasierte Zugriffskontrollen, um Benutzerrechte für den Datenzugriff zuzuweisen.

- Er erstellt eine Compliance-Richtlinie aus einer benutzerdefinierten oder vordefinierten Vorlage, die angibt, nach welchen geschützten Objekten und Arten von sensiblen Informationen gesucht werden soll, wie zum Beispiel Sozialversicherungsnummer, Healthcare NPI, Kreditkartennummer oder ITIN. Sonar führt dann einen ersten Scan auf oberflächensensible Daten durch, die mit der Richtlinie übereinstimmen. Benutzer können Standorte auf die Whitelist setzen, an denen sensible Informationen erlaubt sind, um Fehlalarme zu minimieren.

- IT-Teams nutzen agentenloses, inkrementelles Scannen, um neue und geänderte Daten schnell zu klassifizieren, um die Leistung zu optimieren und die Produktion nicht zu beeinträchtigen.

- Bei Bedarf kann nach Informationen zu jedem Zeitpunkt über die On-Demand-Suche aufgespürt werden, um Zugriffsanforderungen zu erfüllen (zum Beispiel „Wo sind alle Standorte mit John Smith's PII?“).

- Sonar informiert automatisch über Richtlinienverletzungen und wenn sich sensible Daten an falschen Orten befinden.

- IT-Verantwortliche können Berichte über Richtlinienverstöße erstellen, die Fortschritte bei der Einhaltung von Richtlinien verfolgen und risikobehaftete Daten identifizieren.

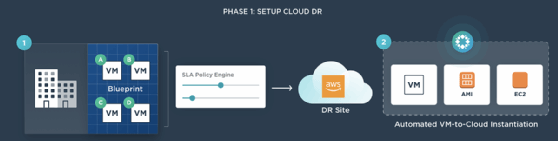

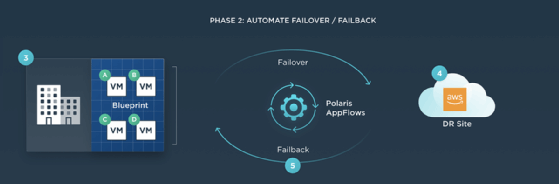

Polaris AppFlows

Das Tool Polaris AppFlows bietet eine Disaster-Recovery-Orchestrierung in der AWS-Cloud an, besser gesagt in Amazon Virtual Private Cloud (Amazon VPC). Failover- und Failback-Szenarien sollen sich so einfacher und vor allem schneller umsetzen lassen. Die App konvertiert Backup-Snapshots in Amazon EC2 (Elastic Compute Cloud)-Instanzen. Recoverys und Anwendungsmigration während der DR-Szenarien, Prüfung eines DR-Plans zur Sicherstellung seiner Funktionsfähigkeit und eine Rückkehr in eine lokale Umgebung nach einem Ausfall sollen damit gewährleistet werden. AppFlows ist quasi ein Cloud-natives SaaS-Backup, dass EC2-Instanzen absichert, damit sie während ihres Einsatzes als primäre Instanz ausfallsicher sind.

So funktioniert Polaris AppFlows

- Definieren eines Blueprints, der Informationen über die VM-Wiederherstellungssequenz der Anwendung und die Ressourcenkonfigurationen (Compute, Storage, Network) enthält. Blueprints bieten eine einfache Verwaltung und Orchestrierung auf Anwendungsebene. Blueprints können über DR hinaus verwendet werden, um den Datenschutz und die Verwaltung von VM-Gruppen zu vereinfachen. Sobald ein Blueprint erstellt wurde, können die enthaltenen VMs als eine einzige Einheit behandelt werden.

- VM-Snapshots werden auf der Grundlage der festgelegten SLA-Richtlinie in das jeweilige AWS-Konto repliziert und in sofort einsatzbereite AMIs umgewandelt.

- Failover auf die Cloud mit einem Klick umsetzen. Rubrik empfiehlt Cloud-Ressourcen zur Instanziierung nach der Analyse des Ressourcenbedarfs der Anwendung. Kurze RTOs mit der VM-zu-AMI-Konvertierungstechnologie. AMIs werden über eine EC2-Instanz innerhalb eines AWS VPCs mit Strom versorgt.

- Die AWS-Umgebung wird mit Cloud-nativem Schutz (EBS-Snapshots) abgesichert, der die ursprüngliche SLA-Richtlinie anwendet, die vor Ort verwendet wird.

- Failback zum lokalen Rechenzentrum mit einem weiteren Klick. Nachweis der DR-Bereitschaft durch automatisiertes Reporting nach einer Wiederherstellung oder einem Test.

Mittels der Ein-Klick-Funktionalität können laut Hersteller Migrationen oder Cloud-Initiationen von VM-Gruppen in die und von der Cloud in Kürze erledigt werden und es lassen sich RTOs sowie RPOs von nahezu Null erreichen. Vor allem Anwender, die kein zweites Rechenzentrum oder auch nur Hardware für ein mögliches Disaster Recovery vorhalten möchten, profitieren von einer solchen Option im Softwareumfang.

Weitere Softwarefunktionalitäten im Überblick

Die effizienten RTOs und RPOs lassen sich umsetzen, da Rubrik Continuous Data Protection (CDP) in Andes 5.1 integriert. Dafür nutzt der Anbieter das vorhandene API von VMWare für CDP. Bislang war die journalbasierte CDP nur für Datenbanken möglich, Anwender können nun virtuelle Maschinen unter VMware mit in diese Art der Sicherung integrieren.

Für hochtransaktionale Workloads bietet die Software Flash-optimierte Verarbeitung. Zudem sind Scale-Out-Deduplizierung, End-to-End-Verschlüsselung und Ransomware-Schutz im Funktionsangebot enthalten. Letzterer wird durch native Unveränderlichkeit der Daten gewährleistet. Mit Polaris Radar lassen sich entsprechende Anomalien aufspüren und analysieren und im Bedarfsfall die letzte bekannte nicht infizierte Version aus einem Backup wiederherstellen. Radar nutzt hierfür ML-Algorithmen.

Für stark regulierten Branchen wie Finanzdienstleistungen und Gesundheitswesen gibt es die Retention Locked SLA Domains, die WORM-Compliance nach SEC Rule 17a-4(f) und FINRA Rule 4511(c) unterstützen, indem sie verhindern, dass Aufbewahrungsrichtlinien aufgeweicht oder entfernt werden.

Weitere Features für die Datenwiederherstellung sind zum Beispiel Instant Recovery, Bare Metal Recovery oder Point-in-Time-Recovery.

Weitere Bestandteile von Polaris sind Radar, GPS für die Visualisierung von Analysen und Reports sowie Office 365 für die Sicherung und die Verwaltung der Microsoft-Anwendung.

So funktioniert Polaris Office 365

- Zügiges Einrichten, indem sich der Anwender mit seinem Azure- und Office 365-Abonnements verbindet. Rubrik erkennt alle Benutzer automatisch.

- Die Verwaltung erfolgt über Richtlinien. Der Admin weist die Datenverwaltungsrichtlinien mit rollenbasierten Zugriffskontrollen über eine SLA-Richtlinien-Engine zu.

- Im Wiederherstellungsfall soll das Recovery basierend auf den zugewiesenen Benutzerberechtigungen schneller vonstatten gehen.