Storage Security (Speichersicherheit)

Was ist Storage Security (Speichersicherheit?)

Storage Security oder Speichersicherheit ist eine Gruppe von Parametern und Einstellungen, die Speicherressourcen für autorisierte Benutzer und vertrauenswürdige Netzwerke verfügbar und für andere Entitäten unzugänglich machen. Speichersicherheit kann Hardwaremanagement, Anwendungsentwicklung, Netzwerksicherheitskontrollen, Kommunikationsprotokolle, organisatorische Sicherheitsrichtlinien, physische Sicherheit und Benutzerverhalten umfassen.

Storage Security umfasst auch eine Reihe von Themen wie Netzwerksicherheit und Cyberbedrohungen. Es muss Schutz vor Online-Bedrohungen wie Viren, Würmern, Trojanern und anderem bösartigen Code geboten werden.

Warum ist Speichersicherheit wichtig?

Speichersysteme sind der Ort, an dem sich die Daten befinden. Er ist auch der Ort, an dem Benutzer und Anwendungen entweder direkt oder indirekt mit den Daten interagieren. Eine wirksame Strategie für die Speichersicherheit ist unerlässlich, um den unbefugten Zugriff auf Daten und die zugrunde liegenden Speichersysteme zu verhindern. Sie ist auch wichtig, um sicherzustellen, dass autorisierte Benutzer den Zugang haben, den sie für ihre Arbeit benötigen.

Die meisten Unternehmen setzen im Rahmen ihrer Zugriffskontrollmaßnahmen mehrere Sicherheitsmaßnahmen ein, um Hacker oder unbefugte Benutzer am Zugriff auf Daten zu hindern. Wenn ein Unternehmen jedoch angegriffen wird, ist die Speichersicherheit oft die letzte Verteidigungsschicht gegen Malware oder andere Cyberbedrohungen. Umso wichtiger ist es für IT-Teams, ihre Speichersysteme zu schützen.

Storage Security ist jedoch kein isoliertes Unterfangen. Sie muss Teil einer größeren, unternehmensweiten Datenverwaltungsstrategie sein, die sensible Daten unabhängig von ihrem Speicherort vor Angriffen schützt.

Viele Unternehmen nutzen Storage Area Networks (SANs) zur Datenspeicherung. Bei der Planung der SAN-Sicherheit sollten die IT-Teams Folgendes berücksichtigen:

- Das Speichernetzwerk sollte für autorisierte Benutzer und Anwendungen leicht zugänglich sein, aber für Hacker schwer zu infiltrieren.

- Das Netzwerk sollte unter einer Reihe von Umgebungsbedingungen und Nutzungsmustern zuverlässig und stabil bleiben, ohne die Sicherheit zu beeinträchtigen.

- Die Sicherheitsmechanismen sollten vor Online-Bedrohungen wie Viren, Würmern, Ransomware und anderem bösartigen Code schützen, ohne die Stabilität und Zuverlässigkeit des Netzwerks zu beeinträchtigen.

Arten der sicheren Datenspeicherung und wer dafür verantwortlich ist

Daten werden hauptsächlich auf lokalen Festplattenlaufwerken und Solid-State-Laufwerken, NAS, RAID-Speichersystemen, Cloud-Speicherdiensten und Magnetbändern gespeichert. Jedes Medium muss mit Sicherheitsmaßnahmen wie Verschlüsselung und Zugriffskontrollen ausgestattet werden, um die Daten vor unbefugtem Zugriff und anderen bösartigen Angriffen zu schützen.

Innerhalb eines Rechenzentrums ist ein Storage-Team für alle Aspekte der Datenverwaltung zuständig, wozu auch die Speichersicherheit gehört. In Unternehmen, die kein Rechenzentrum nutzen, kümmert sich ein Mitglied des IT-Teams um Fragen der Speichersicherheit.

Die Verlagerung der Speicheraktivitäten auf einen Cloud-Speicheranbieter bedeutet, dass sich die Benutzer auf die Sicherheit des Cloud-Speichers verlassen müssen, die von dem Dienst und seinen Sicherheitsteams gewährleistet wird. Bei der Implementierung eines Service-Level-Agreements mit einem Drittanbieter sollte das SLA die Speichersicherheit berücksichtigen.

Verwaltung der Speichersicherheit und Methodik

Die Verwaltung der Speichersicherheit ist der Prozess, mit dem sichergestellt wird, dass die Speichersysteme und Daten eines Unternehmens gemäß den Sicherheitsanforderungen vollständig geschützt sind. Dies gilt sowohl für die Daten, die sich in den Speichersystemen befinden, als auch für die Daten, die zu und von diesen Systemen übertragen werden.

Die Verwaltung der Speichersicherheit ist umfassender als nur die Sicherung der Laufwerke selbst. Es muss jeden Angriffsvektor berücksichtigen, der zu gefährdeten Speichersystemen und exponierten Daten führen könnte.

IT-Teams, die für die Speichersicherheit verantwortlich sind, müssen mehrere Aufgaben zum Schutz von Datenressourcen durchführen, darunter die folgenden:

- Verschlüsselung sensibler Daten im Ruhezustand (Data at Rest) und bei der Übertragung (Data in Flight) und Implementierung einer sicheren Schlüsselverwaltung, um sicherzustellen, dass die Datenverschlüsselung ordnungsgemäß verwendet wird.

- Deaktivieren unnötiger Dienste, um die Anzahl potenzieller Sicherheitslücken zu minimieren.

- Regelmäßige Updates und Sicherheits-Patches für das Betriebssystem und andere Software.

- Implementieren Sie eine Netzwerksicherheit, die verhindert, dass unbefugte Benutzer auf Speichersysteme und deren Daten zugreifen; dies gewährleistet auch die Sicherheit der Endgeräte.

- Implementierung von Speicher- und Datenredundanz, um Datenverluste im Falle eines Hardwareausfalls, böswilliger Aktivitäten oder einer Naturkatastrophe zu verhindern; dies ist besonders wichtig für Rechenzentren, Cloud-Daten und alle anderen Arten von gespeicherten Daten.

- Informieren Sie die Nutzer über die Grundsätze und Richtlinien, die für die Nutzung von Daten, Speichern und Netzwerken gelten.

Die folgenden Kriterien können helfen, die Effektivität einer Speichersicherheitsmethodik zu bestimmen.

- Die Kosten für die Implementierung des Systems sollten nur einen Bruchteil des Wertes der geschützten Daten ausmachen.

- Die Kosten, die einem Hacker für die Kompromittierung des Systems in Form von Geld und Echtzeitaktivitäten entstehen, sollten höher sein als der Wert der geschützten Daten.

Allgemeine Sicherheitsbedrohungen und Schwachstellen für Storage

Es gibt viele Bedrohungen für die Daten eines Unternehmens, die von böswilligen Angriffen bis hin zu versehentlichem Datenverlust reichen. Zu den häufigsten Bedrohungen gehören die folgenden:

- Ransomware-Angriffe. Ransomware ist heute eine der größten Bedrohungen für die Daten eines Unternehmens. Bei diesen Angriffen werden die Zieldaten in der Regel verschlüsselt, damit das Opfer nicht darauf zugreifen kann. Das Opfer muss dann ein Lösegeld für einen Verschlüsselungsschlüssel zahlen, um die Daten zu entsperren. Ransomware-Infektionen treten unter anderem auf, wenn das Opfer auf einen bösartigen Link klickt oder einen infizierten E-Mail-Anhang öffnet. Es ist auch bekannt, dass Hacker Ransomware auf Speichergeräten platzieren. In jüngster Zeit sind Angreifer dazu übergegangen, sensible Daten nicht nur zu verschlüsseln, sondern auch zu stehlen und damit zu drohen, die Daten zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird.

- Unbefugter Zugriff. Bei einem unbefugten Datenzugriff handelt es sich in der Regel um eine Datenpanne, bei der sich ein Hacker oder ein unberechtigter Benutzer Zugang zu den vertraulichen Daten eines Unternehmens verschafft. Der Angreifer könnte es auf die Daten abgesehen haben, um sie zu verkaufen, den Betrieb zu stören, Rache zu üben oder sie für politische oder Wettbewerbsvorteile zu nutzen.

- Unbeabsichtigter Zugriff. Unbeabsichtigter Zugriff kann auftreten, wenn eine schlecht erstellte Zugriffskontrollliste Benutzern versehentlich Zugriff auf Daten gewährt, auf die sie nicht zugreifen dürfen. Dies kann zum Beispiel durch sich überschneidende Gruppenmitgliedschaften geschehen.

- Datenlecks. Im einfachsten Fall handelt es sich um ein Datenleck, wenn sensible Daten ein Unternehmen verlassen und nach außen gelangen. Es gibt mehrere Möglichkeiten, wie Datenlecks entstehen können. Ein Benutzer könnte Daten auf ein USB-Flash-Laufwerk kopieren und mit diesen Daten das Haus verlassen. Ebenso kann ein Benutzer die Daten per E-Mail an jemanden innerhalb oder außerhalb des Unternehmens oder sogar an sich selbst senden. Ein Datenleck kann auch dadurch entstehen, dass ein Benutzer sensible Dateien auf einen Dateifreigabedienst wie Dropbox kopiert.

- Versehentliches Löschen oder Ändern. Daten können verloren gehen, wenn ein Benutzer versehentlich Daten löscht oder überschreibt, die nicht ordnungsgemäß gesichert worden sind.

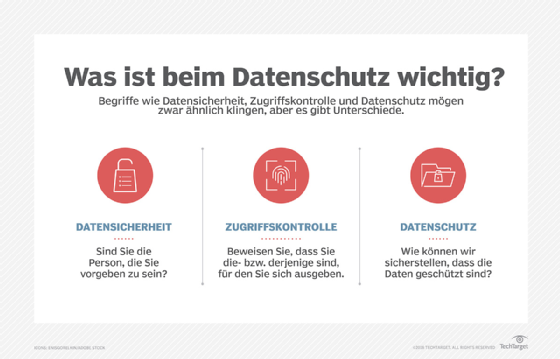

Die Unterschiede zwischen Datensicherheit und Data Protection

Die Begriffe Datensicherheit und Data Protection werden häufig synonym verwendet, beziehen sich jedoch auf zwei unterschiedliche Strategien der Datenverwaltung.

- Bei der Datensicherheit geht es darum, den unbefugten Zugriff auf die Daten eines Unternehmens mit Hilfe von Mechanismen wie Zugriffskontrolllisten, Speicherverschlüsselung, mehrstufiger Authentifizierung und Cybersicherheitssoftware zu verhindern.

- Bei der Data Protection geht es um Disaster Recovery und die Einrichtung von Mechanismen zur Sicherung und Wiederherstellung von Daten. In diesem Szenario erstellen Administratoren Datenkopien, die zur Wiederherstellung der Unternehmensdaten nach einem Ausfall der Speicherinfrastruktur oder anderen Arten von Datenverlusten verwendet werden können.

Obwohl Datensicherheit und Data Protection zwei unterschiedliche Konzepte sind, sind sie miteinander verbunden. Wenn ein Unternehmen beispielsweise von einem Ransomware-Angriff betroffen ist, kann seine Datensicherheit den Angriff möglicherweise stoppen. Wenn der Angriff jedoch erfolgreich war, können die Data-Protection-Mechanismen des Unternehmens – seine Backup- und Recovery-Prozesse – die Daten ohne Zahlung des Lösegelds wiederherstellen, vorausgesetzt, die Backups sind nicht ebenfalls Opfer des Cyberangriffs geworden.

Wenn die Data Protection schlecht implementiert ist, kann sie zusätzliche Sicherheitsrisiken schaffen. Beispielsweise könnte ein Unternehmen seine Daten auf Band sichern, ohne die Sicherungen zu verschlüsseln. Ein Insider könnte das Sicherungsband stehlen und so Zugriff auf die Daten zu erhalten.

Überlegungen zur Datensicherheit und Einhaltung von Vorschriften

Unternehmen in regulierten Branchen müssen bei der Entscheidung darüber, wie sie ihre Daten am besten sichern, alle geltenden Compliance-Anforderungen berücksichtigen. Vorschriften wie die folgenden konzentrieren sich stark auf die Datensicherheit und den Datenschutz:

- Health Insurance Portability and Accountability Act (HIPAA).

- Payment Card Industry Data Security Standard (PCI DSS).

- Kalifornisches Gesetz zum Verbraucherschutz (CCPA).

- Die Allgemeine Datenschutzverordnung der Europäischen Union (DSGVO).

Nationale und internationale Standards für die Speichersicherheit müssen ebenfalls berücksichtigt werden. Zu den wichtigsten Standards gehören die folgenden:

- ISO/IEC 27040:2024. Diese internationale Norm definiert physische, technische und administrative Kontrollen zum Schutz von Speichersystemen, ihrer zugehörigen Infrastrukturen und der darin gespeicherten Daten.

- Storage Networking Industry Association. SNIA ist eine gemeinnützige globale Organisation, die sich der Entwicklung von Standards und Bildungsprogrammen zur Förderung der Speichersicherheit und Informationstechnologie widmet.

- NIST SP 800-209 (2020) Sicherheitsrichtlinien für Speicherinfrastrukturen. Der technische Standard in Form einer Sonderveröffentlichung des National Institute of Standards and Technology bietet einen Überblick über die Entwicklung und den Fortschritt der Speichertechnologie, untersucht die Sicherheitsbedrohungen für die Datenspeicherung und liefert eine Reihe detaillierter Sicherheitsempfehlungen und Anleitungen für den Umgang mit Speicherbedrohungen.

Die gesetzlichen Anforderungen variieren mitunter erheblich. Dennoch legen sie in der Regel fest, wie Daten zu speichern sind. So schreiben die meisten Vorschriften beispielsweise vor, dass alle sensiblen Daten verschlüsselt werden müssen. Viele schreiben die Aufbewahrungsparameter vor.

Obwohl die verschiedenen Vorschriften Sicherheitsanforderungen für die Datenspeicherung festlegen, überlassen sie es in der Regel dem einzelnen Unternehmen, die Methoden und Mechanismen zu wählen, mit denen diese Anforderungen erfüllt werden sollen.

Bewährte Praktiken zur Absicherung von Daten

Über die Sicherheit von Daten sind zahlreiche Dokumentationen verfasst worden. Sie listen oft einige bewährte Verfahren, die Unternehmen beim Schutz ihrer Speichersysteme und Daten befolgen sollten, darunter die folgenden:

- Erstellen und genehmigen Sie eine unternehmensweite Richtlinie zur Datenspeicherung und -verwaltung. In dieser Richtlinie werden die zu schützenden Daten und Ressourcen sowie die Methoden zur Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit der Daten detailliert festgelegt. Sie definiert auch den Lebenszyklus von Daten, von der Entstehung bis zur Vernichtung, mit Überlegungen zu Sicherheit, Speicheroptionen, Transport, Zugriff, Verwendung, Disaster Recovery und Geschäftskontinuität.

- Festlegen des Speicherorts. Bei jeder Datensicherheitsinitiative muss festgelegt werden, wo sich die Daten des Unternehmens befinden. Unternehmen haben oft Daten, die sowohl vor Ort als auch in der Cloud gespeichert sind. Dazu können Cloud-basierte Objektspeicher wie AWS Simple Storage Service (Amazon S3) und Azure Blob Storage oder Cloud-Service-Anbieter wie Dropbox Business und Microsoft OneDrive gehören. Admins sollten auch Daten auf Servern und Desktops, in Edge-Umgebungen und in anderen Datenspeichern wie Iron Mountain berücksichtigen.

- Klassifizieren Sie die Daten. Nach der Lokalisierung der Unternehmensdaten sollten die Administratoren diese nach Sensibilität und Anwendungsanforderungen kategorisieren. Einige Unternehmen überspringen die Datenklassifizierung und behandeln alle Daten als hochsensibel, unabhängig davon, ob sie es sind oder nicht. Dieser Ansatz erleichtert zwar die Datensicherheit, kann aber auch zu höheren Kosten, einer schlechteren Anwendungsleistung und komplizierten Datenanalysen führen.

- Schützen Sie sensible Daten vor Verlusten. IT-Teams sollten ein Data-Loss-Prevention-System (DLP) einführen, um Datenlecks zu verhindern. Obwohl DLP-Produkte in ihrem Umfang variieren, können die meisten sensible Daten in ausgehenden E-Mail-Nachrichten erkennen. Solche Nachrichten können dann abgefangen und sogar unbemerkt an die zuständige Abteilung weitergeleitet werden, bevor sie an die Außenwelt gesendet werden. DLP-Produkte können auch Schutzmaßnahmen wie die Sperrung des Zugriffs auf USB-Speichergeräte bieten.

- Zugriffskontrolllisten prüfen. Zugriffskontrolllisten legen fest, wer Zugriff auf bestimmte Ressourcen hat. IT- und Sicherheitsteams sollten diese Listen regelmäßig überprüfen, um sicherzustellen, dass niemand sie manipuliert hat. Sie sollten auch überprüfen, ob die Benutzer nur auf die Daten zugreifen können, die sie für ihre Arbeit benötigen. In der Regel lohnt sich hier ein Zero-Trust-Modell oder eine Vergabe von Zugriffen entsprechend der geringsten Privilegien.

- Implementieren Sie eine mehrstufige Authentifizierung. Zugriffskontrolllisten nützen wenig, wenn das Konto eines Benutzers kompromittiert ist. Eine der besten Methoden, um zu verhindern, dass Benutzer gestohlenen Passwörtern zum Opfer fallen, ist die Implementierung einer Multifaktor-Authentifizierung.

- Trennen Sie die administrativen Verantwortlichkeiten. Es ist gefährlich, einem einzigen Administrator vollen Zugriff auf alle IT-Systeme zu gewähren. Wenn das Konto dieses Administrators kompromittiert wird, kann ein Angreifer Zugriff auf alles erhalten. Dies gilt auch für die Speicherumgebung, die Cloud-Computing-Ressourcen und die Verwaltungskontrollen. IT-Teams sollten rollenbasierte Zugriffskontrollen (RBAC) verwenden, um administrative Verantwortlichkeiten nach Bedarf zu delegieren, anstatt pauschal administrative Privilegien zu gewähren.

- Verschlüsseln Sie Daten im Ruhezustand und während der Übertragung. Alle sensiblen Daten - ob vor Ort, in der Cloud oder bei der Übertragung - sollten verschlüsselt werden. Die Verschlüsselungsschlüssel müssen sorgfältig verwaltet und geschützt werden.

- Praktizieren Sie ein gutes Patch-Management. Eine der besten Methoden zur Vermeidung von Datenschutzverletzungen ist die Installation von Software-Patches und Firmware-Updates, sobald diese verfügbar sind. Diese Patches beheben häufig bekannte Sicherheitslücken.

- Testen und überprüfen Sie die Sicherheitsmaßnahmen für die Speicherung. Dadurch wird sichergestellt, dass die gespeicherten Daten sicher vor unbefugtem Zugriff geschützt sind und dass die Sicherheitskontrollen den Speicheranforderungen entsprechen.