Claire Slingerland - stock.adobe

Welche Herausforderungen der Cloud-Migration kommen auf Sie zu?

Cloud-Migrationen können Risiken, unerwartete Kosten und Nachteile im Betrieb mit sich bringen. Mit solider Bewertung, Planung und Schulung minimieren und vermeiden Sie diese.

Die Migration in die Cloud verspricht verbesserte Skalierbarkeit, höhere Effizienz und geringere Betriebskosten. Der Weg von einer lokalen zu einer Cloud-Infrastruktur ist jedoch oft komplexer, als Unternehmen erwarten. Ohne angemessene Planung und Weitsicht können solche Umstellungen zu Betriebsunterbrechungen, Sicherheitslücken und unerwarteten Kosten führen.

Eine Studie von McKinsey hat ergeben, dass bis zu 38 Prozent der Cloud-Migrationsprojekte hinter dem Zeitplan zurückbleiben und 75 Prozent das Budget überschreiten.

Wenn Sie sich vor Beginn Ihrer Cloud-Reise mit den häufigsten Herausforderungen vertraut machen, können Sie solche Rückschläge vermeiden und einen reibungslosen Übergang gewährleisten.

Unternehmen sollten auf diese sechs häufigen Herausforderungen vorbereitet sein.

1. Unzureichende Bewertung und Planung

Eine der größten Gefahren bei der Cloud-Migration ist die Unterschätzung der Bedeutung einer gründlichen Bewertung und Planung. Dies kann zu einer Reihe von Problemen während des gesamten Migrationsprozesses und darüber hinaus führen, was möglicherweise zu Projektfehlern, unerwarteten Kosten und Betriebsunterbrechungen führt.

Eine umfassende Bewertung ist die Grundlage für eine erfolgreiche Cloud-Migrationsstrategie. Sie umfasst die Analyse der aktuellen IT-Infrastruktur, Anwendungen, Daten und Geschäftsprozesse. Ohne diesen entscheidenden Schritt riskieren Unternehmen, mit unvollständigen Informationen voranzuschreiten, was zu schlechten Entscheidungen und einer suboptimalen Ressourcenzuweisung führen kann.

Zu den wichtigsten Komponenten der Bewertung können gehören:

- Bestandsaufnahme der Infrastruktur und Abhängigkeiten

- Analyse des Anwendungsportfolios

- Datenbewertung und Compliance-Anforderungen

- Bewertung der Netzwerkarchitektur

- Leistungs-Benchmarking

- Zuordnung von Sicherheitskontrollen

Häufige Folgen einer unzureichenden Bewertung sind unerwartete Kosten aufgrund unterschätzter Gesamtkostenanalysen (TCO), Leistungsprobleme aufgrund übersehener Abhängigkeiten, Compliance-Verstöße, Sicherheitslücken und Betriebsunterbrechungen. Unternehmen können diese Risiken mindern, indem sie wichtige Stakeholder frühzeitig einbeziehen, automatisierte Erkennungs-Tools einsetzen und vor der vollständigen Bereitstellung Pilotmigrationen durchführen.

2. Versteckte und steigende Kosten

Das Pay-as-you-go-Modell des Cloud Computing kann in der Tat beliebig komplex sein, und Unternehmen unterschätzen bei der Migration in die Cloud häufig die Total Cost of Ownership. Während die grundlegenden Rechen- und Storage-Kosten in der Regel überschaubar sind, können zahlreiche versteckte Ausgaben das Cloud-Budget eines Unternehmens erheblich belasten.

Datenübertragungskosten, insbesondere Ausgangsgebühren, sind ein Paradebeispiel für diese oft übersehenen Ausgaben. Cloud-Anbieter berechnen in der Regel keine Gebühren für den Dateneingang, können jedoch erhebliche Gebühren für den Datenausgang erheben. Laut Cloudflare, einem Anbieter eines CDN (Content Delivery Network), geben einige Unternehmen bis zu 27 Prozent ihres Cloud-Budgets für Ausgangsgebühren aus. Diese asymmetrische Preisgestaltung kann zu erheblichen finanziellen Überraschungen führen, insbesondere bei datenintensiven Anwendungen oder solchen mit hohem ausgehendem Datenverkehr.

Auch die Storage-Kosten können komplexer sein, als sie zunächst erscheinen. Während die Grundkosten pro GBbyte in der Regel klar sind, berücksichtigen Unternehmen möglicherweise nicht alle verfügbaren Storage-Ebenen – zum Beispiel Hot, Cold und Archive – und die damit verbundenen Abrufgebühren. So kann beispielsweise das Abrufen von Daten aus dem Archivspeicher hohe Kosten verursachen, die bei der Auswahl einer Storage-Option nicht sofort ersichtlich sind.

Betriebskosten sind ein weiterer Bereich, in dem sich schnell Ausgaben ansammeln können. Diese Kategorie umfasst Kosten für Überwachungs-Tools, Managed Services und andere operative Supportfunktionen. Diese Tools und Services sind zwar oft für die Aufrechterhaltung einer zuverlässigen Cloud-Infrastruktur erforderlich, können jedoch einen erheblichen Teil der gesamten Cloud-Ausgaben ausmachen.

Die Schulung und Weiterqualifizierung von Mitarbeitern ist ein weiterer versteckter Kostenfaktor der Cloud-Migration. Bei der Umstellung auf Cloud-basierte Systeme müssen Unternehmen häufig in die Schulung ihrer IT-Teams in neuen Technologien und Methoden investieren. Dies kann formelle Zertifizierungsprogramme umfassen, die zeitaufwändig und kostspielig sein können.

3. Sicherheits- und Compliance-Lücken

Das Modell der geteilten Verantwortung im Cloud Computing stellt Unternehmen vor neue Herausforderungen in Bezug auf Sicherheit und Compliance. Während Cloud-Anbieter je nach Cloud-Modell für die Sicherheit der zugrunde liegenden Infrastruktur sorgen, bleiben Unternehmen für kritische Aspekte der Sicherheit und Compliance verantwortlich, darunter:

- Datenverschlüsselung und Zugriffskontrollen

- Identity and Access Management

- Anwendungssicherheit

- Einhaltung gesetzlicher Vorschriften

- Konfiguration der Netzwerksicherheit

Viele Unternehmen haben Schwierigkeiten, ihre Verantwortlichkeiten im Bereich Cloud-Sicherheit vollständig zu verstehen und umzusetzen. Eine Gartner-Umfrage aus dem Jahr 2023 ergab, dass 63 Prozent der Unternehmen eine Zero-Trust-Strategie für die Cloud-Sicherheit implementiert haben, was das wachsende Bewusstsein für die Herausforderungen unterstreicht.

Um diesen Herausforderungen zu begegnen, sollten Unternehmen Folgendes tun:

1. Sicherheitsverantwortlichkeiten klar definieren

2. starke Zugriffskontrollen und Verschlüsselung implementieren

3. Konfigurationen und Zugriffe regelmäßig überprüfen

4. Verwendung von Cloud-nativen Sicherheits-Tools von Cloud-Dienstanbietern

5. Sicherstellung der Compliance durch kontinuierliche Bewertungen

Diese Schritte stehen in engem Einklang mit den Aussagen der Cloud Security Alliance zum Modell der geteilten Verantwortung.

Letztendlich erfordert die erfolgreiche Umsetzung des Modells der geteilten Verantwortung einen umfassenden Ansatz, der Menschen, Prozesse und Technologien kombiniert. Unternehmen müssen in Schulungen investieren, bewährte Sicherheitsverfahren einführen und Cloud-native Tools nutzen, um Sicherheits- und Compliance-Lücken zu schließen.

4. Integration und Abhängigkeiten

Komplexe Anwendungsabhängigkeiten können Migrationszeitpläne und Budgets aus der Bahn werfen.

Stellen Sie sich vor, Ihr Unternehmen migriert eine kundenorientierte Anwendung, die zwar eigenständig erscheint, aber tatsächlich versteckte Abhängigkeiten von Legacy-Datenbanken, Drittanbieterdiensten und internen Tools aufweist. Ohne eine ordnungsgemäße Abhängigkeitszuordnung kann die Migration zu folgenden Arten von Dienstunterbrechungen führen:

- unvollständige Datenübertragungen, die zu fehlenden Kundeninformationen führen

- Authentifizierungsfehler aufgrund nicht zugeordneter Verbindungen zu internen Identitätsdiensten

- unterbrochene Integrationen mit Zahlungsabwicklern oder Analyse-Tools von Drittanbietern

- Leistungsabfall durch ineffiziente Datenbankabfragen über Cloud- und lokale Systeme hinweg

- Verstöße gegen Compliance-Vorschriften, wenn sensible Daten während des Migrationsprozesses versehentlich offengelegt werden

Diese Probleme können zu längeren Ausfallzeiten, Umsatzverlusten, Vertrauensverlust bei Kunden und behördlichen Strafen führen. Um diese Risiken zu minimieren, müssen die folgenden wichtigen Schritte für das Abhängigkeitsmanagement beachtet werden:

1. Erstellen Sie detaillierte Karten der Anwendungsabhängigkeiten.

2. Identifizieren Sie Integrationspunkte und APIs.

3. Testen Sie die Verbindungen in einer Testumgebung.

4. Planen Sie vorübergehende Hybrid-Betriebsabläufe.

5. Implementieren Sie eine leistungsfähige Überwachung.

5. Qualifikationslücke

Der Übergang zum Cloud Computing erfordert neue Fähigkeiten, über die viele IT-Teams nicht verfügen. So nannten beispielsweise 38,9 Prozent der Teilnehmer einer aktuellen O’Reilly-Umfrage Cloud-Sicherheit als den größten Qualifikationsmangel und wiesen damit auf eine dringende Herausforderung für die Branche hin.

Unternehmen können diese Lücke mit drei wichtigen Ansätzen schließen:

1. Strukturierte Schulungsprogramme

- Entwickeln Sie rollenspezifische Lernpfade.

- Nutzen Sie Zertifizierungsprogramme von Cloud-Anbietern.

- Führen Sie praktische Übungen und Workshops durch.

2. Strategische Partnerschaften

- Beziehen Sie MSPs für spezialisierte Fachwissen ein.

- Arbeiten Sie mit Cloud-Beratern zusammen, um Unterstützung bei der Implementierung zu erhalten.

- Nutzen Sie Schulungspartner für die Kompetenzentwicklung.

3. Wissensmanagement

- Erstellen Sie eine umfassende Dokumentation.

- Legen Sie interne Best Practices fest.

- Implementieren Sie Tools für die Zusammenarbeit.

Beginnen Sie mit einer Kompetenzbewertung, um spezifische Lücken im Cloud-Wissen Ihres Teams zu identifizieren. Dies hilft Ihnen, gezielte Schulungsprogramme zu erstellen, anstatt einen einheitlichen Ansatz für alle zu verfolgen.

6. Anbieterabhängigkeit (Vendor Lock-in)

Vendor Lock-in ist ein erhebliches Risiko im Cloud Computing, wenn Unternehmen zu stark von den proprietären Diensten eines einzelnen Anbieters abhängig werden, wodurch ein Wechsel zu einem anderen Anbieter schwierig und kostspielig wird. Diese Abhängigkeit entsteht oft schleichend, wenn Unternehmen zunehmend plattformspezifische Managed Services, Datenbanken und Automatisierungs-Tool einsetzen.

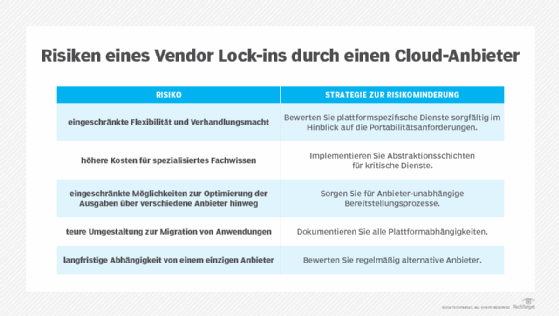

In dieser Tabelle sind einige der Risiken aufgeführt, die Unternehmen durch die ausschließliche Nutzung eines einzigen Anbieters eingehen, sowie mögliche Strategien zu deren Minderung.

Um sich davon zu befreien, ist ein methodischen Vorgehen erforderlich, das mit einer Überprüfung der Cloud-Nutzung beginnt, um Bereiche mit der größten Abhängigkeit zu identifizieren. Während grundlegende Dienste wie Rechenleistung ein geringes Lock-in-Risiko aufweisen, sind fortgeschrittenere Dienste wie serverlose Architekturen mit einem besonders hohen Risiko verbunden. Um problematische Lock-ins zu vermeiden, ist es entscheidend, frühzeitig fundierte Architekturentscheidungen zu treffen und unmittelbare Vorteile gegen langfristige Flexibilität abzuwägen.