Renata Hamuda - stock.adobe.com

WLAN und Wi-Fi: Was ist der Unterschied?

Im deutschsprachigen Raum ist der Begriff Wi-Fi weniger geläufig. Ein Funkinternetzugang wird hier oft als WLAN bezeichnet. Verwirrend wird es, wenn auch von Wireless die Rede ist.

Der Begriff wireless oder drahtlos ist in Geschäftsumgebungen nach wie vor kompliziert. Je nachdem, in welchem spezifischen drahtlosen Kontext oder über welche Anwendung gesprochen wird, kann die Vorstellung davon, was ein drahtloses LAN bedeutet, von Person zu Person abweichen – selbst wenn dasselbe Thema diskutiert wird.

Vergessen Sie drahtlose persönliche Netzwerke (Wireless Personal Area Network, WPAN) wie Bluetooth sowie drahtlose WANs und ihre jeweiligen Netzwerkgeräte. Auch ohne diese Netzwerktopologien gibt es genug zu beachten, wenn es um WLAN geht. Untersuchen wir insbesondere die Unterschiede zwischen WLAN und Wi-Fi.

Die Begriffe WLAN und Wi-Fi werden oft miteinander verbunden und austauschbar verwendet, aber mit dieser Gewohnheit ergeben sich Probleme. Wer beispielsweise in den USA in einem Hotel nach WLAN-Zugang fragt, schaut in fragende Gesichter. Dort nennt man diesen Typ von Funknetzwerk Wi-Fi.

Im deutschsprachigen Raum ist dagegen auch die Bezeichnung WLAN für ein drahtloses Netzwerk nach einem der 802.11-Standards üblich – also der Typ von Funknetzwerk, den mobile Geräte wie Notebooks, Smartphones und Tablets anstatt Mobilfunk (4G oder 5G) für den Internetzugang nutzen. In den USA umfasst WLAN weit mehr, nämlich prinzipiell jeden Typ von Funknetzwerk,

Lassen Sie uns zunächst den Unterschied zwischen WLAN und Wi-Fi untersuchen.

Was ist ein WLAN und wie funktioniert es?

Um das allgemeine WLAN-Konstrukt in Angriff zu nehmen, müssen wir uns zunächst ansehen, was unter einem lokalen Netzwerk (LAN, Local Area Network) zu verstehen ist. Ein LAN ist in der Regel ein Netz innerhalb eines Gebäudes oder eines Campus, das eine geografische oder funktionale Struktur darstellt und in der Regel über verschiedene Arten von Kabeln verbunden ist.

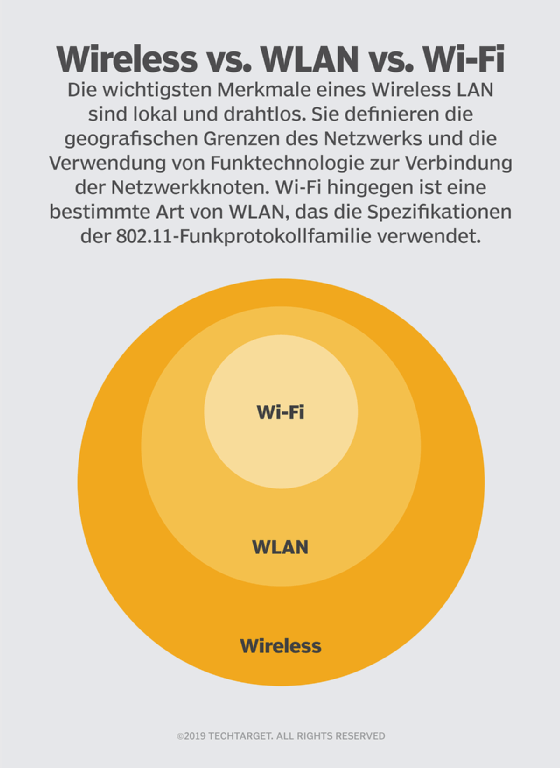

Fügen Sie ein W für Wireless zu LAN hinzu, und wir haben ein WLAN. Ein WLAN ist ein lokales Netzwerk, das Funktechnologie anstelle von Kabeln verwendet, um Netzwerkknoten miteinander zu verbinden.

Was sind die Vorteile von WLAN?

Der Einsatz jeder drahtlosen Technologie kann Unternehmen in vielen verschiedenen Bereichen stärken. WLAN bietet insbesondere die folgenden Vorteile:

- Die Reduzierung physischer Kabel und der damit verbundenen Leitungswege spart Netzwerkkosten.

- Netzwerktechniker können mit der richtigen WLAN-Technologie Netzwerke praktisch überall aufbauen.

- Die Portabilität und Mobilität der Client-Geräte ermöglichen neue Arbeitsabläufe.

- Netzwerkteams können kurzfristige, temporäre Netzwerkbedürfnisse einfacher erfüllen.

- Umzüge, Erweiterungen und Änderungen am System sind in der Regel einfacher als bei kabelgebundenen Verbindungen.

Was sind die Herausforderungen von WLAN?

- Der Austausch einer Technologie gegen eine andere hat sowohl Vor- als auch Nachteile. Trotz der Vorteile von WLAN müssen Netzwerkteams die folgenden Realitäten berücksichtigen:

- Die richtige WLAN-Planung und -Implementierung erfordert spezifische Fähigkeiten.

- Drahtlose Technologien aller Art sind anfällig für Störungen durch die verwendeten Funkwellen.

- Es gibt viele proprietäre, nicht standardbasierte Technologien, deren Support eine Herausforderung darstellen kann.

- WLAN-Netzwerk- und Client-Geräte können unterschiedliche Funktionen haben.

Was ist Wi-Fi und wie funktioniert es?

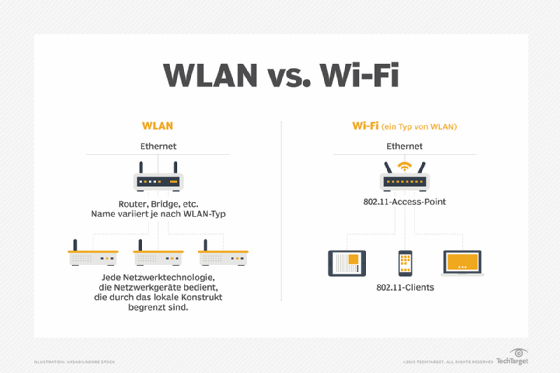

Wi-Fi ist eine Marketing-Bezeichnung der Wi-Fi Alliance für den drahtlosen IEEE-Standard 802.11. Das Wi-Fi-Logo auf der Verpackung entsprechender Geräte soll symbolisieren, dass das Produkt kompatibel zu anderen Wi-Fi-Geräten ist. Im Laufe der Jahre gab es verschiedene Weiterentwicklungen von Wi-Fi, die derzeit (April 2024) im 802.11be-Standard gipfeln, auch unter der Bezeichnung Wi-Fi 7 bekannt. Jede Version des 802.11-Standards ist auf Kompatibilität mit 802.3-Ethernet – dem gängigsten LAN-Typ – ausgelegt, da Wi-Fi in der Regel den Rand des LANs erweitert.

Access Points (AP) fungieren als Layer-2-Brücken zwischen 802.11- und 802.3-Standards in Unternehmensnetzwerken. In Consumer-Bereich sind Wireless-Router, DSL-Modem und LAN-Ports in der Regel in einem Gerät untergebracht.

Ist Wi-Fi ein WLAN?

Wi-Fi-Netzwerke sind ganz klar WLANs. Aber die wichtige Nuance ist, dass Wi-Fi nicht die einzige Art von WLAN ist.

Betrachten wir eine Lichtsteuerung, die Funkfrequenzen um 433 MHz verwendet, um Schalter, Lampen und Controller mit einem Funknetzwerk zu verbinden. Während ein Wi-Fi-AP 802.11-Funk zu 802.3-Ethernet überbrückt, verwendet die Lichtsteuerung in diesem Fall ihren eigenen Hub, um sich wieder mit dem LAN oder Wi-Fi zu verbinden.

Mit kommerziellen (Mess-)Tools für Wi-Fi-Netzwerke werden sie die Lichtsteuerung nicht sehen, weil sie mit 433 MHz in einem anderen Frequenzbereich als Wi-Fi arbeitet. Wi-Fi verwendet die lizenzierten Frequenzbänder mit 2,4 GHz, 5 GHz und 6 GHz.

Man kann sagen, dass Wi-Fi heute das einzige WLAN ist, das von Menschen direkt genutzte Geräte mit dem Internet verbindet, obwohl auch Mobilfunknetze in Gebäuden dafür möglich sind.

Was ist Wireless?

Wireless ist jegliche Technologie, die Funk als Übertragungsmedium nutzt. Dazu gehören sowohl WLAN als auch Wi-Fi. Wireless ist aber nicht auf die lokale Umgebung begrenzt, es muss sich dabei also nicht um ein LAN handeln. In den USA wird Wireless oft als Synonym für Mobilfunk benutzt.

Fazit

WLAN und Wi-Fi werden im deutschsprachigen Raum als Begriff für dieselbe Sache verwendet: Funknetzwerke nach dem Standard IEEE 802.11. Funknetzwerke wäre dabei die richtige Bezeichnung für alle drahtlosen Netzwerke. Die werden in den USA und anderen Teilen der Welt als Wireless LAN oder WLAN bezeichnet. Wi-Fi ist dort ausschließlich als Synonym für Funknetze nach IEEE 802.11 gebräuchlich.

Dieser Artikel wurde aktualisiert, um das Thema umfassender abzudecken und das Leseerlebnis zu optimieren.