Jirapong - stock.adobe.com

Mit den Audit-Logs in Office 365 richtig arbeiten

Administratoren, die verdächtige Aktivitäten in Office 365 überprüfen müssen, können eine einheitliche Audit-Protokollsuche durchführen, um ihre Untersuchungen zu unterstützen.

Es ist wichtig, alle administrativen Tools von Office 365 zu verstehen, insbesondere wenn es um Sicherheit geht.

Administratoren, die für Microsoft-Office-365-Dienste verantwortlich sind, verlassen sich auf das zentrale Verwaltungsportal, um Details zu Benutzeraktivitäten und Ereignissen im System zu erhalten. Eine zusätzliche Überwachungsebene bietet das Unified Audit Log, das tiefere Einblicke in die Ereignisse innerhalb des Office-365-Mandanten ermöglicht, einschließlich administrativer Aktivitäten. Angesichts der zunehmenden Nutzung von Office 365 durch Unternehmen und der damit verbundenen Aufmerksamkeit von Bedrohungsakteuren sollten IT-Mitarbeiter proaktiver sein und das Unified Audit Log nutzen, um verdächtige Aktivitäten zu überprüfen.

Das Unified Audit Log ist ein wertvolles Element von Office 365, da es Administratoren hilft, eine Vielzahl von Anfragen aus verschiedenen Abteilungen bezüglich Benutzeraktivitäten zu bearbeiten. Beispiele für solche Anfragen sind:

- Überprüfung von Dateilöschungen oder -zugriffen

- Analyse der Aktivitäten von Benutzern in Bezug auf sensible Daten

- Überprüfung des Anmeldeverhaltens von Benutzern im Rahmen eines Sicherheitsvorfalls

- Überprüfung kürzlich vorgenommener Änderungen an administrativen Berechtigungen im System

- Überprüfung von Dateilöschungen

- Überprüfung kürzlich heruntergeladener Dateien oder deren Übertragungen auf externe Geräte

Früher mussten Administratoren bei der Verwaltung lokaler Systeme in mehreren Bereichen wie der Exchange-Verwaltungskonsole, der zentralen Verwaltung in SharePoint, Active Directory und Dateiservern nach Informationen suchen. Mit Office 365 hat Microsoft administrative Aktivitäten jedoch unter einem einzigen Verwaltungsportal für Exchange Online, Yammer, Microsoft Teams, OneDrive, Power BI, Dynamics 365, Power Automate (ehemals Microsoft Flow), Power Apps, Microsoft Forms, SharePoint Online, Azure Active Directory (AD), Sway und das Security and Compliance Center zentralisiert.

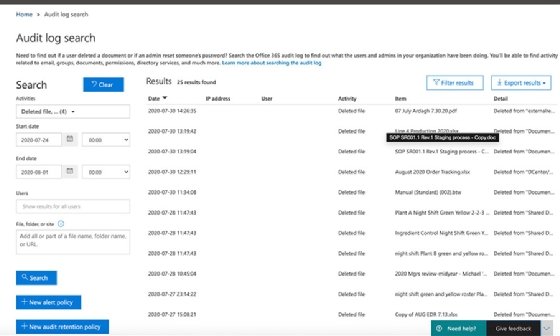

Die meisten Audit-Anfragen für diese Dienste können über die Office 365 Unified Audit Logs im Sicherheitsverwaltungsportal unter protection.office.com/unifiedauditlog erfüllt werden. Die Suchfunktion des Audit-Logs bietet IT-Mitarbeitern die Möglichkeit, Ergebnisse anhand mehrerer Kriterien wie Aktivität und Zeitrahmen einzugrenzen.

Durchführung einer Suche im Unified Audit Log

Office 365-Administratoren müssen wachsam auf Anzeichen von Datenverletzungen oder Hacking sein. Das Unified Audit Log hilft dabei, Ereignisse zu auditieren und verdächtige Aktivitäten in den Microsoft-Diensten zu identifizieren. Zum Beispiel können Administratoren die Datumsangaben festlegen und Löschen aus dem Menü Aktivitäten auswählen, um Aktivitäten im Zusammenhang mit Dateilöschungen aufzudecken.

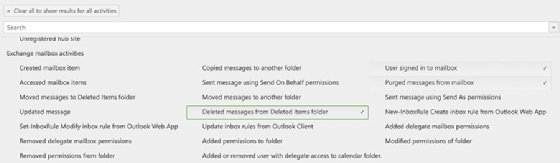

Exchange-Administratoren können das Unified Audit Log für E-Mail-bezogene Audits verwenden, um verdächtige Aktivitäten wie große Mengen gelöschter E-Mails aufzudecken. Diese Aktionen können sowohl auf böswilliges Verhalten eines Mitarbeiters als auch auf den Versuch eines Hackers hinweisen, seine Aktivitäten nach dem Hijacking von Benutzeranmeldeinformationen zu verbergen.

Administratoren können Audit-Protokolle in eine CSV-Datei exportieren, um sie in Microsoft Excel oder Power BI zu überprüfen.

Verwendung von PowerShell zur Suche im Unified Audit Log

Administratoren, die PowerShell bevorzugen, können auch das ExchangeOnlineManagement-Modul, auch bekannt als Exchange Online PowerShell V2-Modul, verwenden, das den Cmdlet Search-UnifiedAuditLog enthält. Trotz des Namens deckt dieses Modul Ereignisse in anderen Office-365-Diensten ab und funktioniert ähnlich wie die GUI-Version im Administrationsportal.

Das Cmdlet bietet mehrere Parameter wie Datumsbereich, Benutzer-ID und Textzeichenfolgen zur Eingrenzung der Ergebnisse. Das folgende Beispiel sucht nach den Aktivitäten eines bestimmten Benutzers zwischen dem 1. Januar und dem 31. März:

Search-UnifiedAuditLog -StartDate "01/01/2022" -EndDate "03/31/2022" -UserIds "[email protected]"

Die Standardergebnisseinstellung des Cmdlet Search-UnifiedAuditLog beträgt 100, kann jedoch mit dem Parameter -ResultSize auf maximal 5.000 angepasst werden. Weitere Informationen zu diesem Cmdlet finden Sie in der entsprechenden Dokumentation.

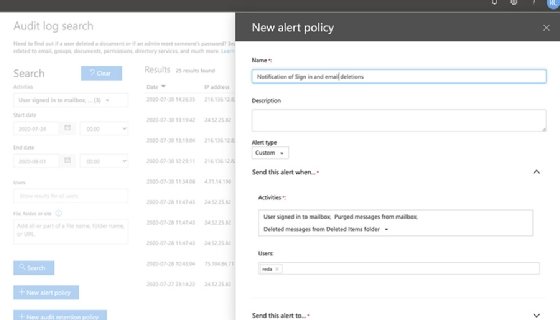

Einrichten von Benachrichtigungen für verdächtige Aktivitäten

Administratoren können Alarmrichtlinien einrichten, um Benachrichtigungen über bestimmte Benutzeraktivitäten zu erhalten. Ein Beispiel wäre eine E-Mail-Benachrichtigung bei der Löschung von Nachrichten aus einem Postfach oder beim Löschen von E-Mails aus dem Ordner Gelöschte Elemente. IT-Mitarbeiter können Alarme für andere Aktivitäten im System konfigurieren – entweder für alle Benutzer oder spezifische Benutzer.

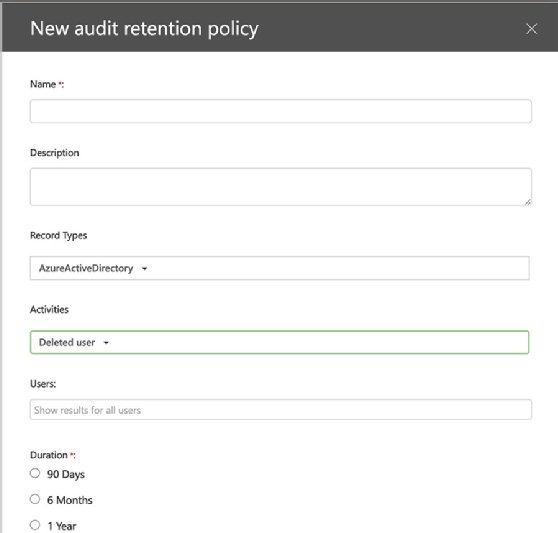

Ändern der Aufbewahrungsrichtlinie für das Unified Audit Log

Trotz des Zugangs zu Informationen über mehrere Office 365-Dienste gibt es eine wesentliche Einschränkung: die Dauer der Verfügbarkeit des Unified Audit Logs. Microsoft erlaubt den Zugang zu den letzten 90 Tagen an Audit-Daten.

Kunden mit einem Abonnement für Office 365 E5, Microsoft 365 E5, Microsoft 365 E5 Compliance oder Microsoft 365 E5 eDiscovery mit dem Audit-Add-On haben standardmäßig eine Aufbewahrungsfrist von einem Jahr für Exchange Online-, SharePoint Online- und Azure-Active-Directory-Daten. Für andere Kunden haben Administratoren die Möglichkeit, die Aufbewahrungsrichtlinie für Audits so einzustellen, dass Daten bis zu einem Jahr gespeichert werden; dies erfordert jedoch eine manuelle Konfiguration durch den Administrator.

Für Organisationen, die ein Security Information and Event Management (SIEM)-Produkt verwenden, ermöglicht die Office 365 Management Activity API Drittanbietern den Zugriff auf den Inhalt des Unified Audit Logs. Produkte wie Sumo Logic Cloud SIEM können Informationen über Benutzeraktivitäten in Office 365 sowie Details zum Netzwerkverkehr und zu Systemereignissen einpflegen.

Das Unified Audit Log wurde entwickelt, um einen Einblick in die Aktivitäten der Endbenutzer in Office 365 zu bieten. Während es mehrere kritische Benutzeraktivitäten verfolgt, sollten die Warnmeldungen des Unified Audit Logs nicht als primäres Werkzeug zum Schutz der Organisation vor Angreifern verwendet werden. Vielmehr dient es dazu, den Zeitverlauf der Benutzeraktivitäten und deren Ursprung anzuzeigen und bei Ermittlungen zu unterstützen.