James Thew - Fotolia

Verwaltung von Benutzern mit Microsoft Intune

Microsoft Intune ermöglicht als Cloud-Dienst das Verwalten von PCs, Macs, Smartphones und Tablets aus der Cloud. Der Beitrag zeigt die Schutzmöglichkeiten für Benutzerkonten.

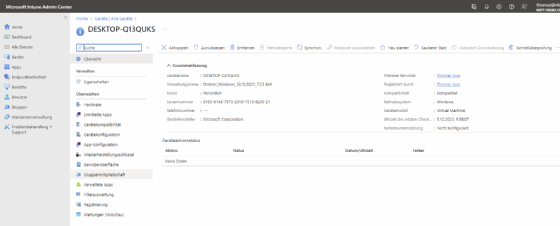

Buchen Unternehmen ein passendes Abonnement von Microsoft 365, um Intune zu nutzen, zum Beispiel die Variante Business Premium, stehen auch die entsprechenden Intune-Funktionen zur Verfügung. Anwender können in diesem Fall die App Unternehmensportal auf ihrem PC mit Windows 10 oder Windows 11 installieren und sich bei Microsoft Intune anmelden. Danach verwalten Admins die einzelnen Geräte im Intune Admin Center über die Adresse intune.microsoft.com. Diese sind bei Geräte/Alle Geräte zu finden.

Benutzer mit Microsoft Intune schützen

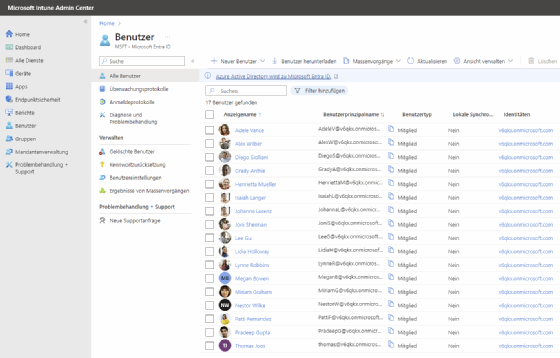

Die verschiedenen Benutzerkonten im Microsoft-365-Abonnement werden über den Menüpunkt Benutzer/Alle Benutzer eingesehen. Dazu arbeitet Intune mit Azure AD/Entra ID zusammen.

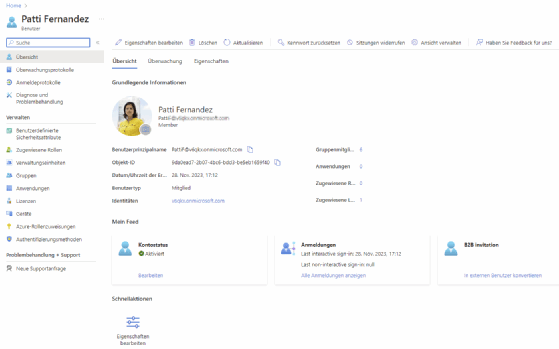

Durch einen Klick auf einen Benutzer zeigt Intune wichtige Informationen zu diesem an. Dazu gehört der Kontostatus, also ob das Konto aktiviert ist. Mit Bearbeiten lassen sich Konten deaktivieren, wenn diese aktuell nicht benötigt werden. Das stellt sicher, dass Angreifer nicht unbemerkt ein Konto übernehmen können. Auch bei Verdacht, dass ein Konto bereits kompromittiert sein könnte, ist das Deaktivieren des Kontos sinnvoll.

Ebenfalls zu sehen ist auf dieser Seite, welche Rollen und Gruppen in Microsoft 365 zugeordnet sind. Die Rollen lassen sich wiederum bei dem Menüpunkt Zugewiesene Rollen überprüfen und unter Umständen anpassen. Mit dem Link Alle Anmeldungen anzeigen lässt sich überprüfen, wann sich ein Benutzer an der Umgebung angemeldet hat.

Zentral Benutzereinstellungen und Anpassungen für Kennwortänderungen vorgeben

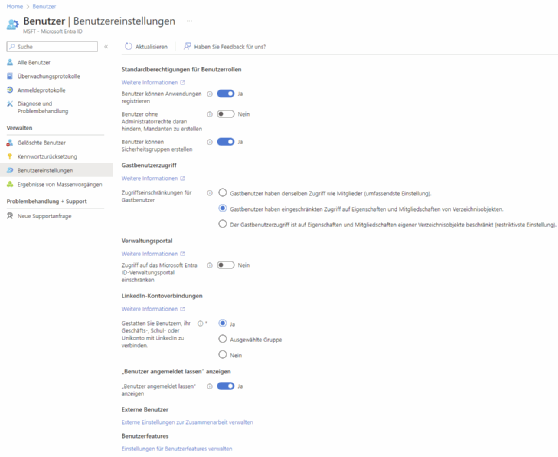

Über den Menüpunkt Benutzereinstellungen können Admins für alle Benutzer und alle deren Geräte Einstellungen vorgeben. Dazu gehört zum Beispiel die Möglichkeit, eigene Gruppen zu erstellen, Anwendungen zu registrieren oder Anpassungen für Gastbenutzer vorzunehmen. Bei Einstellungen für Benutzerfeatures verwalten lässt sich beispielsweise konfigurieren, ob Admins auf Meine Mitarbeiter zugreifen dürfen.

Bei Kennwortzurücksetzung gibt es weitere mögliche Anpassungen. Dazu gehört zum Beispiel das Anlegen eines Portals, über das Anwender selbst das Zurücksetzen von Kennwörtern anfragen können. Außerdem kann mit Authentifizierungsmethoden festgelegt werden, welche Methoden zur Verfügung stehen, zum Beispiel E-Mail, SMS oder Sicherheitsfragen. Darüber hinaus kann an dieser Stelle konfiguriert werden, ob Admins eine Benachrichtigung erhalten, wenn ein Benutzer ein Kennwort geändert hat.

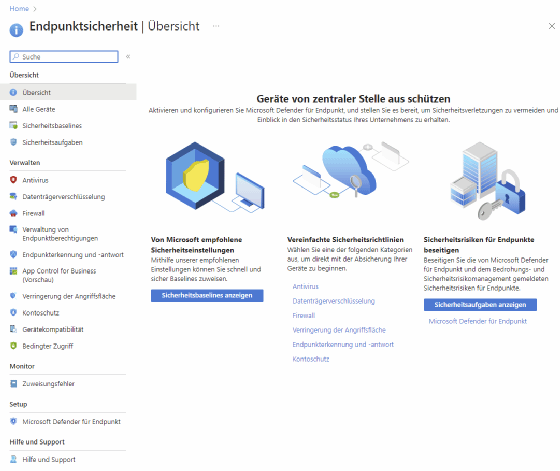

Endpunktsicherheit mit Microsoft Intune

Über den Menüpunkt Endpunktsicherheit werden wichtige Anpassungen bezüglich der Sicherheit der Arbeitsstationen vorgenommen werden. Das beinhaltet die zentrale Steuerung des Malware-Schutzes, die Verwaltung von Berechtigungen, der Schutz von Konten, Anpassungen der Firewall und die automatisierte Aktivierung und Konfiguration von BitLocker.

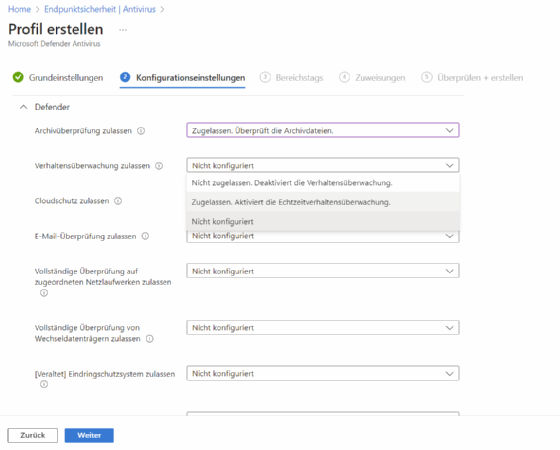

Durch einen Klick auf Antivirus bekommen Sie einen Überblick darüber, ob auf einem der angebundenen Endgeräte ein Virus gefunden wurde. Ist das der Fall, zeigt Intune das im Dashboard an. Sind alle Geräte frei von Viren, ist das im Intune Admin Center an dieser Stelle ebenfalls zu erkennen. Über Richtlinie erstellen wird an dieser Stelle auch gleich eine neue Richtlinie konfiguriert werden, über die Intune die Einstellungen nicht ändern.

Nachdem alle Einstellungen gesetzt sind, können Admins festlegen, ob diese für alle angebundenen PCs gelten sollen, oder nur für bestimmte Computer.

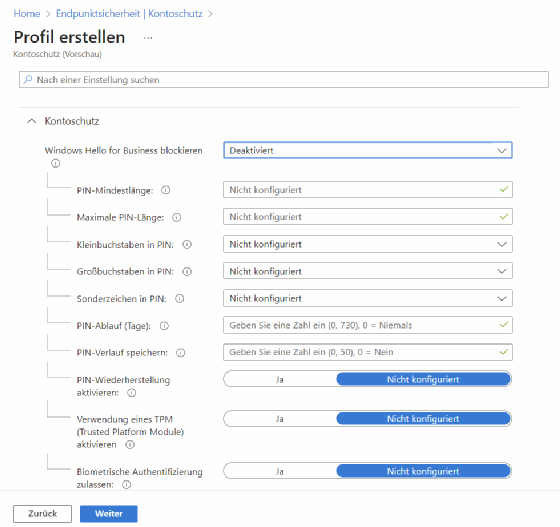

Benutzerkonten und lokale Adminkonten schützen

Über den Bereich Kontoschutz können ebenfalls Richtlinien erstellt werden, die entweder die Local-Admin-Password-Solution-Technik (LAPS) in Windows steuern oder die Mitgliedschaft von Konten. Außerdem steht hier noch die Richtlinienoption Kontoschutz zur Verfügung. Hierüber können Einstellungen bezüglich Windows Hello for Business vorgegeben werden. Außerdem kann hier die Verwendung von Sicherheitsschlüsseln gesteuert werden sowie die Aktivierung von Credential Guard. All diese Einstellungen können als Richtlinie an die angebundenen PCs weitergegeben werden, so dass alle Computer auf dem gleichen Sicherheitsstand sind, unabhängig davon ob diese im lokalen Netzwerk, im Home-Office oder mobil genutzt werden.

Hier ist es auch möglich, mehrere Richtlinien zu definieren, die für verschiedene Endgeräte zum Endgeräte kommen können. Außerdem lassen sich verschiedene Richtlinien für LAPS, Kontoschutz und die lokalen Gruppenmitgliedschaften umsetzen, die auf allen angebundenen PCs angewendet werden.

Über eine Richtlinie zur Steuerung von lokalen Benutzergruppen können Admins festlegen, welche Benutzer aus Azure AD/Entra ID in den einzelnen lokalen Gruppen Mitglied sind.

Ein weiterer wichtiger Bereich ist Bedingter Zugriff (Conditional Access) im Bereich Endpunktsicherheit. Hier wird mit Richtlinien zentral festgelegt, mit welcher Authentifizierungsstärke sich Benutzer anmelden müssen, damit sie Zugriff auf Ressourcen im Abonnement erhalten. Darüber hinaus können an dieser Stelle Zertifikate für VPNs verteilt werden und weitere Einstellungen, die direkt die Anmeldungen an den Endgeräten betreffen.