Negro Elkha - stock.adobe.com

Ransomware-Fälle im Business-Continuity-Plan integrieren

Welche Rolle spielt Business Continuity im Kontext von Ransomware-Angriffen? Die Wiederherstellung nach einer Attacke ist enorm wichtig und Aufgabe der IT-Cyber-Security-Teams.

Die Wiederherstellung nach einem Ransomware-Angriff ist eine wichtige Aktivität, mit der sich IT-Cybersicherheitsteams in der Regel befassen. Business Continuity, der möglichst unterbrechungsfreie Geschäftsbetrieb, darf in dem Zusammenhang keine Fußnote sein. Ransomware-Angriffe können den Geschäftsprozess aber unterbrechen. Wenn ein Unternehmen sensible Daten verwendet und speichert, muss es sich zudem darauf vorbereiten, auch dann weiterarbeiten zu können, wenn diese Daten gefährdet sind.

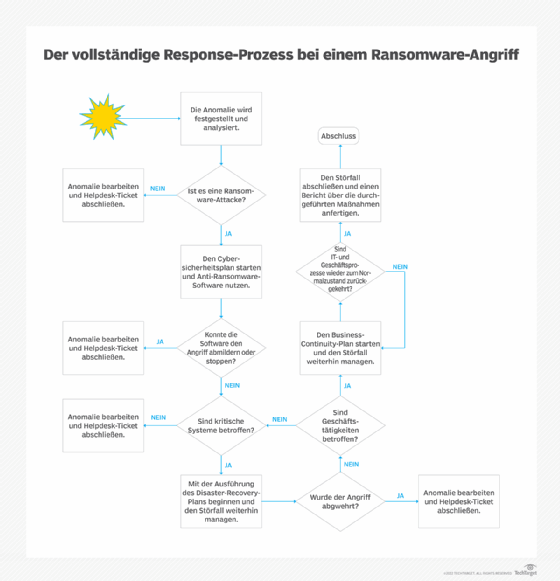

Bei einem Ransomware-Angriff können mehrere Notfallpläne ins Spiel kommen. Wenn die IT-Teams den Ransomware-Reaktionsplan schnell ausführen und die Technik zur Abwehr der Cyberbedrohung mitspielt, ist es möglicherweise noch nicht einmal notwendig, weitere Pläne zu aktivieren.

In Situationen, in denen der Ransomware-Angriff schwerwiegender ist als zunächst angenommen, ist es jedoch wichtig zusätzliche Pläne für die Business Continuity und Disaster Recovery (BC/DR) zu aktivieren. Entscheidend ist der Zeitpunkt, zu dem diese Pläne ausgerollt werden müssen. Dann können mit einer gewissen Sicherheit die technologische Infrastruktur, kritische Systeme und Daten sowie der Geschäftsbetrieb aufrechterhalten werden.

Wo BC/DR in einen Ransomware-Plan passt

Der Cybersicherheits-Plan des Unternehmens sollte die erste Barriere gegen Ransomware-Angreifer sein. Dieser Plan wird in der Regel aktiviert, sobald Firewalls mit Hilfe von Intrusion-Detection- and Prevention-Systemen und anderen Tools zur Erkennung von Bedrohungen eine Anomalie entdeckt haben. Wenn die Art des Angriffs schnell eskaliert und beginnt, kritische Systeme zu bedrohen, zum Beispiel den Zugriff auf wichtige Dateien zu blockieren, kann es notwendig sein, BC/DR-Pläne zu aktivieren.

Nicht immer ist ein spezifischer BC-Plan für Ransomware erforderlich. Sind bereits BC/DR-, Cybersicherheits- und Ransomware-Aktionspläne vorhanden, können diese anlaufen. Sie sollten idealerweise Verweise auf die Cybersicherheit und entsprechende Pläne enthalten – eben für den Fall, dass eine Ransomware-Attacke stattfindet.

Der Cybersicherheits-Plan sollte auf Disaster-Recovery-Prozesse verweisen, wenn ein Angriff den Technologiebetrieb beeinträchtigt hat, und auf Business-Continuity-Aktivitäten zur Wiederaufnahme des Geschäftsbetriebs nach einem Vorfall.

Ransomware-Pläne reagieren besser

Eine Herausforderung, der sich Unternehmen bereits im Vorfeld eines Angriffs stellen müssen, ist die Rolle des IT-Personals. Cybersecurity-Teams sind für die Reaktion auf Angriffe zuständig, aber werden sie das Ereignismanagement an ein BC/DR-Team abgeben, wenn der Angriff eskaliert? Hier sind eine sorgfältige Vorausplanung, die Schulung aller Teams und regelmäßige Planübungen unerlässlich.

Ein weiteres Dilemma ist die Frage, wie viele Pläne das Unternehmen bei einem Ransomware-Angriff benötigt. Wenn zu viele Pläne im Spiel sind, kann dies zu Verwirrung darüber führen, welcher Plan ausgerollt werden soll, oder dazu, dass wichtige Maßnahmen von IT-Teams bei einem tatsächlichen Ereignis übersehen werden.

Die Tendenz ist selbstverständlich, für all die verschiedenen Situationen spezifische Pläne festzulegen. Dies ist sicherlich sinnvoll und auch im Zusammenhang mit Auditierungen wichtig, kann aber ohne ausreichende Planung, Schulung, Übung und Managementunterstützung zu einem Problem werden.

Einführung von Geschäftskontinuitätsplänen bei einem Ransomware-Angriff

Ein Cybersicherheits-Plan und ein Ransomware-Plan sind die ersten Ansatzpunkte für eine Reaktion auf ein Ereignis. Die Pläne sollten die wesentlichen Schritte zur Reaktion auf den Vorfall enthalten: beispielsweise die Erkennung von Anomalien, Analyse und Schadensbegrenzung. Sie sollten auch festlegen, welche Schritte zu unternehmen sind, wenn der Angriff eskaliert. Die Eskalationsstufe ist erreicht, wenn die technologische Infrastruktur und die Geschäftsabläufe des Unternehmens bedroht werden.

In den verschiedenen Phasen des Prozesses bewerten die IT-Teams den Status des Angriffs und seine Auswirkungen auf die Technologie und die Geschäftsabläufe. Wenn der Angriff schließlich abgewehrt ist, erstellen die Teams in der Regel einen Abschlussprozess und einen Bericht über die Nachbereitung der Maßnahmen.

Die Auswirkungen des Angriffs auf die Technologie stehen im Diagramm vor den Auswirkungen auf den Geschäftsbetrieb. Das ist aber nicht immer der Fall. In manchen Situationen kann der Angriff so schwerwiegend sein und so schnell voranschreiten, dass er gleichzeitig die Technologie und die Geschäftsprozesse stört oder gefährdet.

In diesen Fällen sollten so schnell wie möglich Pläne zur Aufrechterhaltung des Geschäftsbetriebs und zur Wiederherstellung im Katastrophenfall ausgerollt werden, um den Schaden zu minimieren. Mit dem Voranschreiten der Pläne und indem die Teams ihre Aufgaben erfüllen, kann das Ereignis zu einem gewissen Zeitpunkt als abgeschlossen betrachtet werden. Ein Abschlussbericht ist unerlässlich. Dieser analysiert, was gegebenenfalls schiefgelaufen ist. Das hilft, sich auf ähnliche Situationen in der Zukunft vorzubereiten.