olly - stock.adobe.com

Multifaktor-Authentifizierung in Microsoft 365 aktivieren

Mit Multifaktor-Authentifizierung lässt sich die Sicherheit in Microsoft 365-Abonnements erhöhen. Wir zeigen in diesem Beitrag die Einrichtung und Schwächen dieser Möglichkeit.

Multifaktor-Authentifizierung (MFA) spielt eine entscheidende Rolle für die Sicherheit in Azure Active Directory und Microsoft 365, da sie die Benutzeranmeldungen absichern soll. Die Funktion ist jedoch standardmäßig nicht aktiviert. Administratoren der Umgebung müssen die MFA konfigurieren und aktivieren, damit sich die Benutzer über verschiedene Apps, wie beispielsweise den Microsoft Authenticator, ohne großen Aufwand und dennoch sicher bei Microsoft 365 anmelden können.

Multifaktor-Authentifizierung häufig nicht aktiviert

Statistiken von Microsoft zeigen, dass 99,99 Prozent aller kompromittierten Konten in Microsoft 365 keine Multifaktor-Authentifizierung verwenden. Dies zeigt, dass die Aktivierung von MFA den Schutz von Microsoft 365 auf eine neue Ebene hebt.

Wenn Cyberkriminelle an die Anmeldedaten von Nutzern ohne MFA-Schutz gelangen, ist das Einschleusen von Ransomware eine der häufigsten Methoden, diese Zugänge zu nutzen. Das Ergebnis sind erfolgreiche Ransomware-Angriffe, dadurch verschlüsselte Daten und letztlich teure Erpressungen des Unternehmens. Es ist daher sinnvoll, den kostenlosen MFA-Schutz in Microsoft 365, Azure AD und in anderen Diensten zu aktivieren.

Multifaktor-Authentifizierung kein Allheilmittel

Bei allen Vorteilen, die MFA für Microsoft 365 und Azure AD bietet, stellt dieses zusätzliche Sicherheitsfeature keinesfalls eine unüberwindbare Hürde für Angreifer dar. Es gibt bereits mehrere Angriffsvektoren, um MFA auszuhebeln. Eine Angriffsmöglichkeit ist zum Beispiel MFA-Fatigue. Dabei senden Cyberkriminelle einfach so viele Anfragen an die MFA-Anwendung, dass die Nutzerinnen und Nutzer diese irgendwann bestätigen, weil sie glauben, dass die Anfrage vom System kommt.

Ein weiterer Angriffsvektor ist Phishing. Hierbei versuchen Betrüger, sich als Support- oder IT-Mitarbeiter des Unternehmens auszugeben und Anwender zu überreden, die Anmeldung zu bestätigen oder den angezeigten Code weiterzugeben. Bei einer neuen Art von Phishing-Angriffen, auch Smishing genannt, werden Nutzer ausspioniert und ihre Kommunikationsmuster erlernt. Nach einiger Zeit wissen die Cyberkriminellen, mit welchem Personenkreis die Nutzer kommunizieren und starten ihre gezielte Spear-Phishing-Attacke.

Das bedeutet, dass parallel zum Einsatz von MFA auch Zero Trust und Passwortsicherheit berücksichtigt werden müssen, um die Infrastruktur und die eigenen Daten zu schützen, MFA alleine reicht nicht aus. Dennoch ist MFA für die Absicherung von Anmeldungen in Microsoft 365 und Azure AD nahezu unverzichtbar.

Multifaktor-Authentifizierung in Microsoft 365 aktivieren

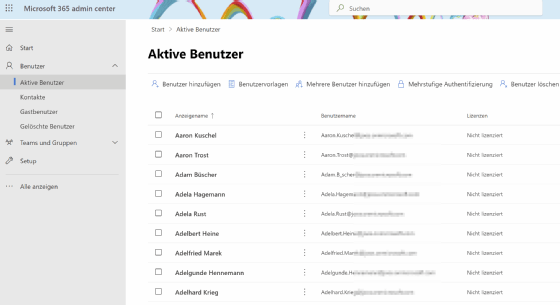

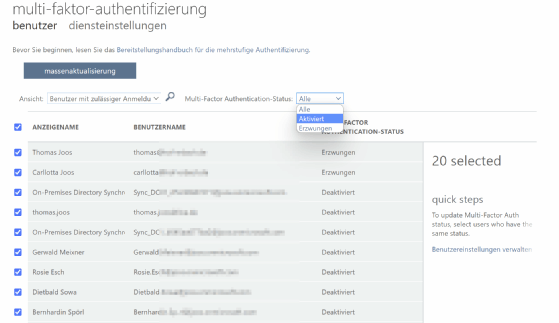

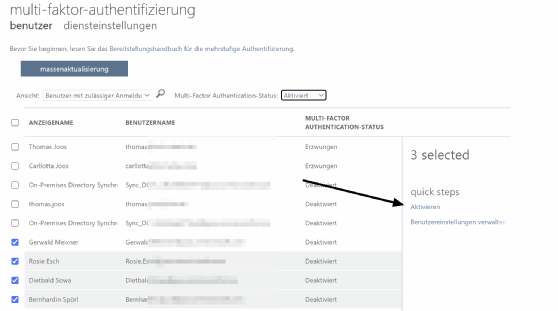

Die Aktivierung der Multifaktor-Authentifizierung ist einfach in Microsoft 365. Im Administrationsportal über die Adresse admin.microsoft.com steht unter Benutzer -> Aktive Benutzer der Menüpunkt Mehrstufige Authentifizierung zur Verfügung. Ein Klick auf den Menüpunkt öffnet die Verwaltungsoberfläche von Azure AD für das jeweilige Abonnement. An dieser Stelle können gezielt einzelne Benutzer ausgewählt werden, um die MFA zu aktivieren. Es ist an dieser Stelle auch möglich, die Aktivierung für mehrere oder alle Benutzer durchzuführen.

Dazu werden die Benutzer markiert und über den Link Aktivieren aktiviert. Über den Button Massenupdate können CSV-Dateien hochgeladen werden, über die ebenfalls viele Benutzerkonten auf einmal für Multifaktor-Authentifizierung konfiguriert werden können.

Multifaktor-Authentifizierung in Azure AD

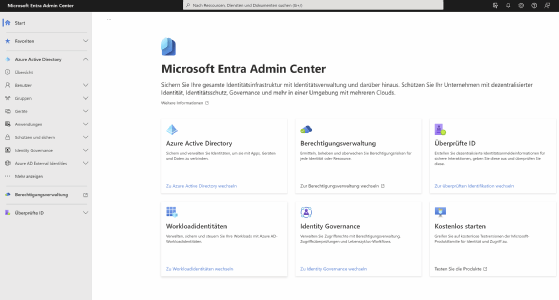

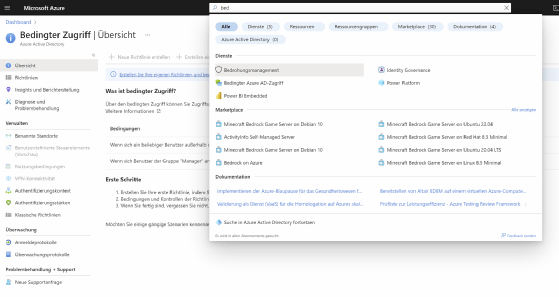

Gleichzeitig können die Sicherheitseinstellungen und der bedingte Zugriff (Conditional Access) in Azure AD verwaltet werden. Dazu steht das Entra Admin Center zur Verfügung, das über die Seite entra.microsoft.com gestartet werden kann.

Über die Suche nach Azure AD Conditional Access lassen sich auch neue Richtlinien erstellen, mit denen Administratoren zentral für einzelne Gruppen und Benutzer festlegen können, dass diese die MFA verwenden müssen. Dies ist allerdings nur möglich, wenn Microsoft 365 und Azure AD Premium parallel genutzt werden. Standardmäßig ist bei einem Abonnement von Microsoft 365 nur die kostenlose Variante von Azure AD enthalten. Diese unterstützt den bedingten Zugriff nicht.

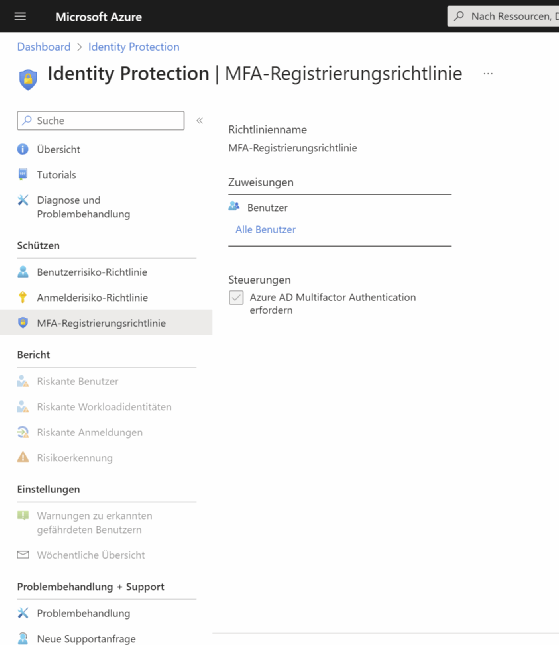

Über Azure AD Identity Protection können auch Einstellungen für die MFA im Azure Portal vorgenommen werden. Die Einstellungen gelten hier für alle Azure AD-Konten und verknüpften Dienste, nicht nur für Microsoft 365. Für die Konfiguration von Richtlinien in diesem Bereich ist ein Azure AD Premium P2-Abonnement erforderlich. Ohne dieses Abonnement kann an dieser Stelle jedoch die allgemeine MFA-Richtlinie aktiviert werden.

Wie der Microsoft Authenticator funktioniert

Sobald MFA für Benutzer aktiviert ist, erhalten diese bei der Anmeldung den Hinweis, dass sie MFA für sich einrichten müssen. Dazu wird in der Regel die App Microsoft Authenticator verwendet, die kostenlos in den App-Stores von Apple und Google erhältlich ist. Nach der Installation auf dem Smartphone wird ein neuer Dienst angelegt und über einen Assistenten sehr einfach die Verbindung zu Azure AD hergestellt.

Nach dem Start der App können mehrere Dienste in den Microsoft Authenticator eingebunden werden, natürlich auch die verschiedenen Microsoft-Dienste, darunter auch Microsoft 365. Über das Plus-Zeichen oben rechts wird der Dienst hinzugefügt und nach der Anmeldung erfolgt der Hinweis auf die Verbindung mit Microsoft 365. Bei der nächsten Anmeldung bei Microsoft 365 zeigt die App auf dem Smartphone einen Hinweis an, den die Nutzer bestätigen müssen, damit die Anmeldung möglich ist. Sobald also der Microsoft Authenticator auf einem Smartphone verbunden ist, ist die Anmeldung nur noch möglich, wenn das Smartphone zur Hand ist.