Blue Planet Studio - stock.adobe

Microsoft Entra ID Protection schützt Benutzerkonten

Mit Microsoft Entra ID Protection können Unternehmen Benutzerkonten aus Azure AD/Entra ID und damit in Microsoft 365 schützen. Der Beitrag zeigt die Möglichkeiten.

Die Anzahl von Phishing-Angriffen auf Unternehmen steigt weiter an. Nach einem Forschungspaper der Cyber Rescue Alliance aus dem Jahr 2022 sind nahezu alle Unternehmen auf der Welt Ziel von Phishing-Angriffen geworden. Bei 12 Prozent der erfolgreich durchgeführten Attacken konnten Angreifer über ein Jahr vollständigen Zugriff auf die Daten des Unternehmens nehmen, bevor Ransomware die Daten verschlüsselt hat. Das BSI konstatiert in seinem Lagebericht zur IT-Sicherheit in Deutschland 2023 „Insgesamt zeigte sich im aktuellen Berichtszeitraum eine angespannte bis kritische Lage. Die Bedrohung im Cyberraum ist damit so hoch wie nie zuvor. Ransomware blieb die Hauptbedrohung. Einen vollständigen Schutz vor Ransomware-Angriffen gibt es nicht, denn Angreifer können auch neue Angriffswege nutzen, für die noch keine Detektions- und Abwehrmethoden entwickelt wurden“.

Ziel der Cyberkriminellen ist es dabei Zugang zu Anmeldedaten zu erhalten, um damit wieder zu Cloud-Diensten und lokalen Netzwerken zu erlangenkann. Neben dem Stehlen und Kompromittieren von Daten, erfolgt nach einem Phishing-Angriff oft auch noch eine Ransomware-Attacke mit anschließender Erpressung. Dienste wie Microsoft Entra ID Protection sollen dabei helfen Benutzerinformationen zu schützen und gleichzeitig sicherstellen, dass Unternehmen kein Opfer von Ransomware-Attacken werden. Der Dienst schützt Anmeldekonten aus Azure AD und Entra ID in Echtzeit und blockiert Zugriffe von kompromittierten Diensten. Das ist aber nicht alles, was Entra ID Protection kann.

Funktionen von Microsoft Entra ID Protection

Microsoft Entra ID Protection ist ein Dienst, der Organisationen dabei unterstützt, Identitätsrisiken zu erkennen, zu untersuchen und zu beheben. Dieser Dienst nutzt maschinelles Lernen, um Risiken wie Kontoübernahmen, Credential-Diebstahl und andere Identitätsbedrohungen zu identifizieren und zu verhindern. Die wichtigsten Funktionen von Entra ID Protection umfassen:

Risikoerkennung: Der Dienst analysiert eine Vielzahl von Signalen aus verschiedenen Quellen, darunter Active Directory, Microsoft-Konten und Xbox, um riskantes Verhalten wie die Verwendung anonymer IP-Adressen, Passwort-Spray-Angriffe und geleakte Anmeldeinformationen zu erkennen.

Risikountersuchung: Für jedes erkannte Risiko wird ein Risikobericht erstellt. Administratoren können diese Berichte nutzen, um Risiken zu untersuchen und Maßnahmen zu ergreifen. Es gibt drei Hauptberichte: Risikoerkennungen, riskante Anmeldungen und riskante Benutzer.

Risikominderung: Entra ID Protection ermöglicht automatische und manuelle Risikominderung. Das kann durch risikobasierte Zugriffsrichtlinien erfolgen, die zum Beispiel eine starke Authentifizierung oder ein sicheres Passwort-Reset erfordern. Manuelle Minderung erfordert das Eingreifen eines Administrators, der Risiken in den Berichten überprüfen und entsprechend handeln muss.

Datenintegration: Die Daten aus Entra ID Protection können in andere Tools für weitere Analysen und Korrelationen exportiert werden. Die APIs basierend auf Microsoft Graph ermöglichen es Organisationen, diese Daten für die weitere Verarbeitung in einem Tool wie ihrem SIEM zu sammeln.

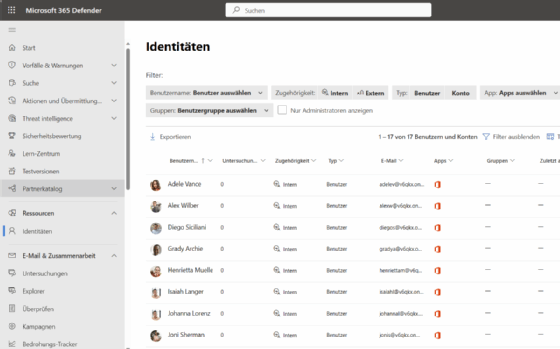

Der Dienst arbeitet eng mit Microsoft 365 Defender zusammen, sodass Admins auch im Microsoft 365 Admin Center sofort einen Überblick darüber erhalten, ob aktuell Benutzerkonten angegriffen werden oder verdächtige Aktionen durchführen.

Microsoft Entra ID Protection: Verfügbarkeit und Verwaltung

Microsoft Entra ID Protection ist ein erweiterter Dienst aus Azure AD/Entra ID. Unternehmen, die ein Entra ID P2-Abonnement abgeschlossen haben, können den Dienst kostenfrei mit nutzen. Der Dienst ist zum Beispiel Bestandteil von Microsoft 365 E5-Abonnements. Andere Abonnements können die Schutzfunktion, und noch weitere Dienste, kostenpflichtig über ein Azure Active Directory/Entra ID Premium P2-Abonnement dazu buchen.

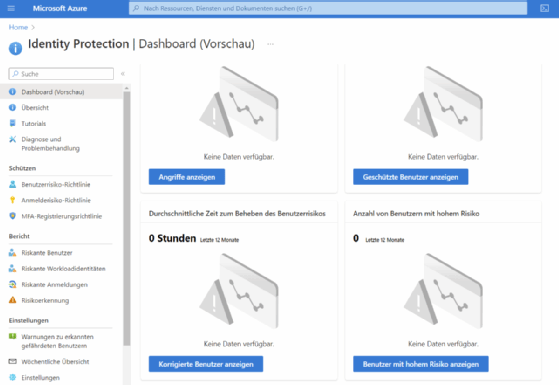

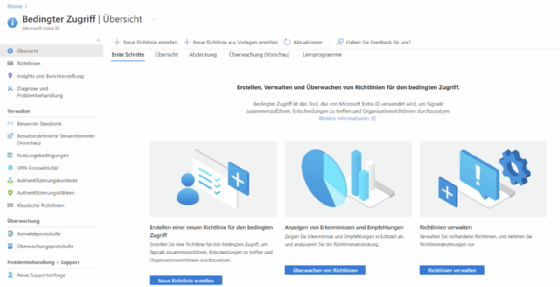

Die Verwaltung des Dienstes erfolgt im Azure-Portal. Entra ID Protection hat Zugriff auf Millionen von Daten und Signalen, von Microsoft-Sensoren aus verschiedenen Quellen und Diensten zur Verfügung gestellt werden. Erkennt Entra ID Protection ein erhöhtes Risiko bei der Anmeldung eines Benutzerkontos kann der Dienst den Zugriff nicht nur blockieren, sondern zum Beispiel bei Bedarf eine weitere MFA-Authentifizierung anfordern oder nur den Zugriff auf eine bestimmte Menge an Ressourcen sperren. Über das neue Dashboard erkennen Admins sofort, ob der Dienst aktuell in der Umgebung riskante Benutzeranmeldungen festgestellt hat. Im Dashboard lassen sich die aktuellen Angriffe analysieren gefährdete und geschützte Benutzerkonten verwalten und verschiedene Berichte abrufen, zum Beispiel zu den Benutzern mit hohem Risiko aus den letzten Monaten.

Schutz durch Entra ID Protection aktivieren

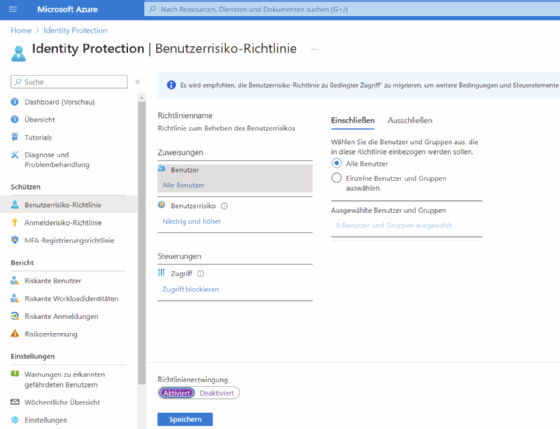

Der Schutz der Benutzerkonten erfolgt durch drei Richtlinien, die über den Menüpunkt Schützen gesetzt werden. Hier können für ein Verzeichnis die Richtlinien Benutzerrisiko-Richtlinie, Anmelderisiko-Richtlinie und MFA-Registrierungsrichtlinie aktiviert und konfiguriert werden. Einmal aktiviert, erkennen Sie potenzielle Gefahren bei der Anmeldung von Benutzerkonten.

Die Richtlinie kann entweder bestimmten Gruppen zugewiesen werden, die zum Beispiel Zugriff auf besonders sensible Informationen erhalten, oder an alle Benutzer. Erkennt ID Protection, dass ein Risiko bei einem Benutzer besteht, verweigert der Dienst den Zugriff auf die Ressourcen. Alternativ kann in der Richtlinie auch festgelegt werden, dass der Zugriff erlaubt ist, der Benutzer aber sein Kennwort ändern muss.

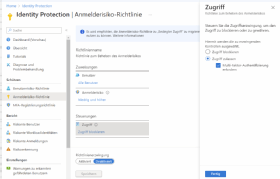

Die Anmelderisiko-Richtlinie überprüft wiederum, von wo und wie sich ein Benutzer anmeldet. Erfolgt die Anmeldung aus einem Land oder über Geräte, die generell unsicher sind, kann auch hier der Zugriff verweigert werden. Alternativ ist es möglich eine weitere MFA-Authentifizierung anzufordern.

Admins können die als riskant erkannten Benutzerkonten über die Menüpunkte Riskante Benutzer und Riskante Anmeldungen anzeigen. Im Dashboard ist außerdem eine Karte integriert, auf der zu sehen ist, von wo sich riskante Benutzer angemeldet haben. Cyberattacken lassen sich dadurch schnell erkennen. Im Bereich Einstellungen lassen sich darüber hinaus Benachrichtigungen definieren, damit Administratoren eine Information erhalten, wenn sich Benutzer mit erhöhtem Risiko anmelden und es den Verdacht einer Cyberattacke gibt. Parallel dazu kann Entra ID Protection eine wöchentliche Zusammenfassung versenden.

Azure AD/Entra ID Threat Intelligence-Erkennungen in Echtzeit

Um Unternehmen vor neuen identitätsbasierten Angriffen zu schützen, bietet Entra ID Protection auch Azure AD/Entra ID Threat Intelligence-Erkennungen in Echtzeit. Dadurch erkennt Entra ID Protection die Gefährdung bereits während der Anmeldung und kann sofort aktiv werden.

Darüber hinaus lassen sich die identitätsbasierten Risiken aus Entra ID Protection mit Conditional Access verbinden, um zum Beispiel Zugriffsentscheidungen zu treffen, oder an ein SIEM-Tool zur weiteren Untersuchung und Korrelation weitergeleitet werden. Hier unterstützt Entra ID Protection zum Beispiel auch Microsoft Sentinel.