Anwendungs- und Plattformsicherheit

Aufgrund der eingesetzten Plattformen und Anwendungen bieten Unternehmen eine Vielzahl von Angriffspunkten, seien es die Betriebssysteme der Server und Clients oder die Applikationen selbst. Das macht ein entsprechendes Schwachstellenmanagement unabdingbar. Eine besondere Herausforderung ist neben den lokalen Lösungen, auch die Webserver und Webanwendungen richtig abzusichern. Für viele Szenarien existieren da auch hilfreiche Sicherheits-Tools im Bereich Open Source. Mit Schritt-für-Schritt-Anleitungen kann man bei den eigenen Systemen die Sicherheit erheblich verbessern.

-

Meinungen

27 Feb 2026

Jailbreaking: Die unterschätzte Schwachstelle in KI-Systemen

Reasoning-Modelle senken die Hürden für Angriffe auf KI-Systeme drastisch. Wer generative KI in kritischen Prozessen einsetzt, muss Jailbreaking als strategisches Risiko begreifen. Weiterlesen

-

Tipp

25 Feb 2026

DevSecOps vs. SecDevOps: Vor- und Nachteile im Überblick

DevSecOps und SecDevOps integrieren beide Sicherheit in DevOps, unterscheiden sich jedoch konzeptionell und praktisch. Welches Modell eignet sich für welche Anforderungen? Weiterlesen

-

Definition

17 Apr 2018

SOAP-Fehler

Das Simple Object Access Protocol (SOAP) gehört zu den Säulen des Internets. Bei seiner Verwendung treten aber gelegentlich Probleme auf, die als SOAP-Fehler bezeichnet werden. Weiterlesen

-

Definition

09 Apr 2018

Certified Secure Software Lifecycle Professional (CSSLP)

Das CSSLP-Zertifikat wird im Bereich Application Security vergeben. Es soll die Entwicklung sicherer Software fördern und für die Einhaltung von Compliance-Regeln sorgen. Weiterlesen

-

Definition

09 Apr 2018

Betatest

Tests neuer Software sind in der Regel in mehrere Phasen aufgeteilt. Nach dem Alphatest kommt der Betatest, der meist erst kurz vor dem Release eines Produktes erfolgt. Weiterlesen

-

News

05 Apr 2018

Kostenloser E-Guide: Windows-10-Systeme besser absichern

Windows 10 bietet bereits ab Werk eine ordentliche Basis in Sachen Sicherheit. Aber Administratoren können einiges tun, um die Systeme im Unternehmen sicherer zu konfigurieren. Weiterlesen

-

Tipp

05 Apr 2018

Windows Defender Credential Guard sichert Anmeldedaten ab

Mit Hilfe von Windows Defender Credential Guard lassen sich unter Windows 10 und Windows Server 2016 Domänen-Anmeldeinformationen zusätzlich absichern und vor Angriffen schützen. Weiterlesen

-

Tipp

04 Apr 2018

Checkliste: Die Sicherheit bei der Cloud-Nutzung optimieren

Der Datensicherheit hat in modernen IT-Umgebungen eine besondere Bedeutung. Mit der dieser Checkliste können Unternehmen sicherstellen, keine wichtigen Aspekte zu übersehen. Weiterlesen

-

Tipp

03 Apr 2018

Cloud Access Security Broker für sicheren Zugriff nutzen

Mit einem Cloud Access Security Broker können Unternehmen den Zugriff auf die Cloud steuern. Das ist nicht mehr nur für große Firmen, sondern zunehmend auch für KMUs interessant. Weiterlesen

-

Meinungen

02 Apr 2018

Die digitale Integration und die Herausforderung Security

Bei den immer dynamischeren Märkten und digitalen Erneuerungen bleibt die Sicherheit manchmal auf der Strecke. Dabei muss Security keine Innovationsbremse sein. Weiterlesen

von- Stephan von Gündell-Krohne, ForeScout Technologies

-

Antworten

30 Mär 2018

Wie kann man sich vor manipulierten Suchergebnisse schützen?

Mittels SEO Poisoning verbreiten Kriminelle zunehmend ihre Malware. Dazu nutzen sie Techniken, die auch zum Verbessern des Rankings von legitimen Seiten verwendet werden. Weiterlesen

-

Meinungen

27 Mär 2018

Ransomware-Angriffen per Anwendungskontrolle begegnen

Gänzlich verhindern können Unternehmen Angriffe durch Ransomware nicht. Bezieht die Sicherheitsarchitektur aber diese Angriffe mit ein, lässt sich das Risiko minimieren. Weiterlesen

-

Meinungen

22 Mär 2018

Datensicherheits-Tipps für hybride Office-365-Umgebungen

Nur wenige Unternehmen nutzen Office 365 als reine Cloud-Lösung, sondern speichern Daten auch lokal. Folgende Tipps helfen, die Datensicherheit in hybriden Umgebungen zu verbessern. Weiterlesen

-

Antworten

21 Mär 2018

Warum ist der Einsatz zweier Antiviren-Programme riskant?

Antiviren-Lösungen sind für den Schutz von Endgeräten von entscheidender Bedeutung. Der Einsatz zweier Antimalware-Programme sorgt jedoch nicht unbedingt für mehr Sicherheit. Weiterlesen

-

Meinungen

20 Mär 2018

Starke Security Awareness verteidigt entlang der Kill Chain

Cybersicherheit ist keine rein technische Angelegenheit. Bereits kleine menschliche Fehler helfen Angreifern, Kontrollen zu umgehen. Es lohnt sich, dieses Risiko zu minimieren. Weiterlesen

-

Tipp

19 Mär 2018

Automatisiertes Patch-Management und die Herausforderung IoT

Von der Bestandsaufnahme über die Update-Suche bis hin zu Schwachstellen-Scans: Im Hinblick auf die Gesamtsicherheit müssen IoT-Geräte in die Patch-Strategie integriert werden. Weiterlesen

-

News

16 Mär 2018

Kostenloses E-Handbook: Das Patch-Management optimieren

Viele Sicherheitsvorfälle wären durch ein ordentliches Patch-Management vermeidbar gewesen. Dieses E-Handbook liefert Ihnen zahlreiche Ratgeber und Tipps zum Thema. Weiterlesen

-

Meinungen

16 Mär 2018

Bedrohung im Verborgenen: Fileless Malware

Fileless Malware umgeht Dateiscan-Technologien, weil sie nur im Arbeitsspeicher oder in anderen schwer überprüfbaren Bereichen agiert. Darauf sollten sich Unternehmen einstellen. Weiterlesen

-

Ratgeber

14 Mär 2018

Drive-by-Attacken und Co.: JavaScript und die Security

Werden Nutzer auf eine entsprechend präparierte Webseite gelockt, kann das System ohne weiteres Zutun des Anwenders infiziert werden. Hier die Hintergründe und Tipps zum Schutz. Weiterlesen

von- Thomas Bär, Redaktionsgemeinschaft Thomas Bär & Frank-Michael Schlede

- Frank-Michael Schlede, Redaktionsgemeinschaft Thomas Bär & Frank-Michael Schlede

-

Tipp

07 Mär 2018

Windows 10: Security Baselines für mehr Sicherheit

Mit dem kostenlosen Security Compliance Toolkit von Microsoft und den enthaltenen Sicherheitsrichtlinien können Administratoren die Windows-10-Systeme im Unternehmen härten. Weiterlesen

-

Tipp

05 Mär 2018

So können sich Unternehmen vor SQL Injection schützen

In Datenbanken finden sich häufig wertvolle Daten, die per SQL Injection von Hackern geklaut werden können. Schutz davor bieten Dienste wie SQL Database Threat Detection und WAF. Weiterlesen

-

Meinungen

27 Feb 2018

Die EU-DSGVO und die Verschlüsselung von E-Mails

Unternehmen sollten kritische E-Mails verschlüsseln. Schon heute ist dies laut BDSG für Nachrichten mit personenbezogenen Daten Pflicht. Die DSGVO verschärft die Situation. Weiterlesen

-

Antworten

26 Feb 2018

Welche Maßnahmen helfen gegen BGP Route Hijacking?

Das Border Gateway Protocol bietet nur wenig Schutz vor der Manipulation von Routen im Internet. Angreifer haben dadurch die Möglichkeit, Nutzer umzuleiten und auszuspionieren. Weiterlesen

-

Ratgeber

22 Feb 2018

E-Mail-Schutz mit Office 365 Advanced Threat Protection

Angreifer versuchen häufig per E-Mail Schadsoftware in Unternehmen einzuschleusen. Hier soll Office 365 Advanced Threat Protection einen erweiterten Schutz bieten. Weiterlesen

-

Ratgeber

20 Feb 2018

Windows Server mit dem Best Practices Analyzer überwachen

Der Best Practices Analyzer ist im Server-Manager von Windows Server 2016 integriert. Mit der Funktion lassen sich Konfigurationsfehler und andere Probleme schnell ermitteln. Weiterlesen

-

Tipp

19 Feb 2018

Mehrstufige Suche nach Windows-Schwachstellen im Unternehmen

Die Suche nach Lücken in Windows-Umgebungen erfordert mehr nur als den gelegentlichen Einsatz eines Scan-Tools. Daher muss man sich eingehend mit den Werkzeugen beschäftigen. Weiterlesen

-

Tipp

15 Feb 2018

Das Patch-Management im Unternehmen optimieren

Zeitnah ausgerollte Sicherheits-Updates sind eigentlich die Grundlage jeglicher Security-Strategie. In der Praxis sind die Abläufe meist aber alles andere als eingespielt. Weiterlesen

von- Charles Kao

-

Tipp

14 Feb 2018

Das Sicherheitsrisiko bei Anwendungen minimieren

Bei allen Bemühungen um die IT-Sicherheit bleibt die Absicherung einzelner Applikationen oft auf der Strecke. Grund genug, die eigenen Abläufe auf den Prüfstand zu stellen. Weiterlesen

-

News

13 Feb 2018

Microsoft kündigt Windows Defender ATP für Windows 7 an

Mit Hilfe von Windows Defender ATP können Unternehmen Angriffe auf ihr Netzwerk und die Systeme schneller erkennen. Künftig soll die Lösung auch Windows-7-Clients unterstützen. Weiterlesen

-

Tipp

13 Feb 2018

Gezielte Cyberangriffe mit Netzwerk-Segmentierung abwehren

Trotz aller Sicherheitsmaßnahmen gelangen Angreifer immer wieder in Unternehmensnetze. Segmentierung und kontinuierliche Überwachung helfen bei der Schadensbegrenzung. Weiterlesen

-

Tipp

12 Feb 2018

Windows-Updates per PowerShell automatisch ausrollen

Ordentlich gepatchte Windows-Systeme sind eine wichtige Säule der IT-Sicherheit. Diese schrittweise Anleitung zeigt, wie Admins die PowerShell als Update-Werkzeug nutzen können. Weiterlesen

-

Meinungen

08 Feb 2018

Die fünf Risikoherde der Datensicherheit 2018

Auch 2018 werden IT-Mitarbeiter einen großen Teil ihrer Zeit damit verbringen, die Daten ihrer Arbeitgeber zu schützen. Welche Angriffsflächen sollten sie dabei im Blick behalten? Weiterlesen

von- Karl Altmann, Imperva

-

Tipp

08 Feb 2018

Mehr Sicherheit durch authentifizierte Schwachstellen-Scans

Ein Schwachstellen-Scanner, der sich an einem Host oder bei einem Dienst anmeldet, hat weit mehr Möglichkeiten, Sicherheitslücken zu finden als ohne Zugangsdaten laufende Tools. Weiterlesen

-

Meinungen

06 Feb 2018

IoT setzt IT-Abteilungen unter Zugzwang

Fällt das Stichwort Digitalisierung, dann haben insbesondere IT-Abteilungen die Folgen zu bewältigen. Dazu gehört die Herausforderung, IoT-Geräte richtig und sicher zu verwalten. Weiterlesen

von- Markus Westphal, Wallix

-

Antworten

05 Feb 2018

Wie funktionieren Local-File-Inclusion-Angriffe?

Mit LFI-Angriffen (Local File Inclusion) verschaffen sich Angreifer Zugang zu fremden Webservern. Sie setzen dazu nur Dateien ein, die bereits auf dem Zielsystem vorhanden sind. Weiterlesen

-

Ratgeber

01 Feb 2018

Anwendungen auf Azure vor DDoS-Attacken schützen

Mit Azure DDoS Protection Service können Unternehmen Web-Apps, Webseiten und Cloud-Apps vor DDoS-Attacken schützen. Derzeit befindet sich der Dienst in der Preview-Phase. Weiterlesen

-

Antworten

29 Jan 2018

Wie erhöht Googles Advanced Protection Program die Security?

Mit dem erweiterten Sicherheitsprogramm bietet Google die Möglichkeit, Konten besser gegenüber Angriffen zu schützen. Das Advanced Protection Program umfasst mehrere Features. Weiterlesen

-

Ratgeber

26 Jan 2018

Windows 10 Version 1709: Schutz vor Ransomware und Exploits

Mit dem Windows 10 Fall Creators Update hat Microsoft das Betriebssystem um wichtige Schutzfunktionen erweitert. Grund genug, diese im Detail zu betrachten. Weiterlesen

von- Frank-Michael Schlede, Redaktionsgemeinschaft Thomas Bär & Frank-Michael Schlede

- Thomas Bär, Redaktionsgemeinschaft Thomas Bär & Frank-Michael Schlede

-

Tipp

25 Jan 2018

Insider-Bedrohungen für Cloud-Dienste abwehren

Insider-Bedrohungen stellen für Cloud-Dienste ein besonderes Risiko dar, schließlich sind diese mit den richtigen Zugangsdaten meist von überall aus zu jeder Zeit zugänglich. Weiterlesen

-

Ratgeber

18 Jan 2018

Die Windows-Firewall per PowerShell und Befehlszeile steuern

In Windows-Netzwerken lassen sich die Firewall-Einstellungen der Clients und Server über die PowerShell steuern. Die Konfiguration über Gruppenrichtlinien ist ebenfalls möglich. Weiterlesen

-

Ratgeber

17 Jan 2018

Windows Server 2016 sicher konfigurieren

Windows Server 2016 kann mit Bordmitteln und Serverdiensten sicher und effektiv betrieben werden. Alles was dazu notwendig ist, hat Microsoft bereits in Windows integriert. Weiterlesen

-

Tipp

16 Jan 2018

Wie sich Social Engineering immer weiterentwickelt

Angriffe via Social Engineering lassen sich nur schwer durch technische Maßnahmen verhindern. Sie werden laufend weiterentwickelt. Wichtig sind deswegen Schulungen der Mitarbeiter. Weiterlesen

-

News

15 Jan 2018

Kostenloser Essential Guide: Security in hybriden Umgebungen

Dieser kostenlose Essential Guide liefert zahlreiche Ratgeber, damit auf dem Weg von der traditionellen IT zur hybriden Infrastruktur die Sicherheit nicht auf der Strecke bleibt. Weiterlesen

-

Ratgeber

11 Jan 2018

Berechtigungen im Active Directory effektiv steuern

Bei Windows Server 2016 kann man mit Just Enough Administration (JEA) die Rechte von Administratoren zeitlich und örtlich begrenzen. Dies erhöht die Sicherheit merklich. Weiterlesen

-

News

10 Jan 2018

Meltdown und Spectre: Das sollten Unternehmen beachten

Während Endanwender von den Sicherheitslücken in vielen Prozessoren weniger direkt bedroht sind, sollten Unternehmen die Bedrohung ernst nehmen und Maßnahmen ergreifen. Weiterlesen

-

Meinungen

09 Jan 2018

Cyberabwehr durch verhaltensbasiertes Sicherheits-Monitoring

Verhaltensbasierte Analyse-Funktionen können Sicherheitsverantwortliche dabei unterstützen, interne wie externe Bedrohungen zu erkennen und zielgerichtete Angriffe abzuwehren. Weiterlesen

-

Feature

08 Jan 2018

Cybersicherheit 2018: Das kommt auf Unternehmen zu

Datenschutz, DDoS-Angriffe, Ransomware und vernetzte Welten – das Sicherheitsjahr 2018 bringt für IT-Abteilungen vielfältige Herausforderungen mit. Ein Überblick. Weiterlesen

-

Antworten

05 Jan 2018

Wie es GhostHook am PatchGuard von Microsoft vorbeischafft

PatchGuard soll Windows auf Kernel-Ebene vor Rootkits schützen. Mit der GhostHook-Attacke ist es jedoch möglich, die Sicherheitslösung zu umgehen. Wie funktioniert der Angriff? Weiterlesen

-

News

04 Jan 2018

Massive Sicherheitslücken in Prozessoren erfordern Updates

Sicherheitsforscher haben bei vielen Prozessoren schwerwiegende Sicherheitslücken entdeckt. Es sind sowohl Server wie Clients und Smartphones betroffen. Weiterlesen

-

News

03 Jan 2018

Die 10 beliebtesten Security-Artikel 2017

Unter den beliebtesten Artikeln des Jahres 2017 auf SearchSecurity.de finden sich viele Ratgeber und Praxisbeiträge. Die Themen Windows und Datenschutz stehen dabei hoch im Kurs. Weiterlesen

-

Meinungen

02 Jan 2018

Cloud Access Security Broker: Daten in der Cloud absichern

Sicherheitsverantwortliche sollten Daten nicht nur beim Hoch- und Runterladen aus der Cloud kontrollieren, sondern auch direkt in der Cloud. Das erfordert neue Ansätze. Weiterlesen

-

Ratgeber

23 Nov 2017

Exchange Server 2016: Die Datenschutz-Optionen konfigurieren

Unternehmen, die auf Exchange Server 2016 setzen, sollten sich mit Datenschutz und Datensicherheit bei der Speicherung und dem Umgang von Maildaten auseinandersetzen. Weiterlesen

-

Antworten

16 Nov 2017

Was sind die Risiken einer internen Certificate Authority?

Immer häufiger setzen Unternehmen interne CA-Server ein, um selbst die Kontrolle über ihre Zertifikate zu behalten. Dadurch entstehen aber teilweise erhebliche Risiken. Weiterlesen

-

Meinungen

03 Nov 2017

Schritt für Schritt: Mehr Sicherheit im Active Directory

Das Active Directory bildet in vielen Unternehmen die Grundlage für Berechtigungen und Zugänge. Dieser Leitfaden hilft dabei, die Sicherheit im Verzeichnisdienst zu verbessern. Weiterlesen

-

Ratgeber

19 Okt 2017

Windows Server 2016: DHCP und DNS sicher konfigurieren

In Windows Server 2016 lassen sich DHCP- und DNS-Dienste zuverlässig betreiben. Mit etwas Nacharbeit kann man die Dienste im Vergleich zur Standardkonfiguration besser absichern. Weiterlesen

-

Antworten

11 Okt 2017

Wie sich Angriffe auf TCP Port 445 abwehren lassen

Windows-Admins sollten Port 445 TCP besonders sichern. Dieser ist Teil der Windows Netzwerk Services und gehört zu den meistattackierten Ports im Internet. Weiterlesen

-

Tipp

06 Sep 2017

Gespeicherte Windows-Anmeldeinformationen mit Tools löschen

Das die Windows-Zugangsdaten lokal gespeichert werden, ist für Anwender eine feine Sache, kann aber auch zum Sicherheitsproblem werden. Admins können diese per PowerShell löschen. Weiterlesen

-

Ratgeber

28 Aug 2017

Windows 10 per Device Guard sicherer machen

Mit der Funktion Device Guard lassen sich Windows-10-Systeme widerstandsfähiger gegenüber Schadsoftware machen. Grund genug, Voraussetzungen und Funktionsweise näher zu betrachten. Weiterlesen

-

Tipp

23 Aug 2017

Mit der richtigen IPv6-Adressierung die Sicherheit erhöhen

IPv6-Adressen haben besondere Eigenschaften, die zur Absicherung von Netzen und Daten genutzt werden können. Oftmals werden diese Fähigkeiten jedoch nicht eingesetzt. Weiterlesen

-

Antworten

14 Aug 2017

Wie HTTPS Interception die TLS-Sicherheit schwächt

Tools zur HTTPS Interception können Webseiten schützen, allerdings auch die TLS-Sicherheit schwächen. Daher sollten Unternehmen einige Vorsichtsmaßnahmen treffen. Weiterlesen

-

Feature

28 Jul 2017

Windows Defender Advanced Threat Protection: Windows-10-Netzwerke absichern

Windows Defender ATP ist ein Cloud-Dienst, mit dessen Hilfe Unternehmen Angriffe auf das eigene Netzwerk und die Systeme schneller erkennen können. Weiterlesen

-

News

21 Jun 2017

Telekom Security: Neue Sicherheitslösungen für Unternehmen

Telekom Security erweitert und erneuert das Produktangebot an Security-Lösungen für Geschäftskunden und setzt verstärkt auf Managed Security Services. Weiterlesen

-

Tipp

20 Jun 2017

Websites und Webanwendungen: Schwachstellen finden und beseitigen

Bei der Sicherheitsstrategie kommt die Web Security oft etwas zu kurz. Dabei bieten sich Angreifern gerade da vielfältige Möglichkeiten für Attacken. Weiterlesen

-

Definition

24 Mär 2017

Anzeigenbetrug (Ad fraud)

Beim so genannten Ad fraud lassen Kriminelle die werbenden Unternehmen für gefakten Traffic, falsche Websites oder ineffektive Platzierungen zahlen. Weiterlesen

-

Definition

04 Mär 2017

Super-Cookie

Ein Super-Cookie wird vom Internet Service Provider im HTTP-Header eingefügt, um Informationen über das Surfverhalten der Nutzer zu erhalten. Weiterlesen

-

Antworten

31 Jan 2017

Lohnen sich für Unternehmen noch demilitarisierte Zonen?

Viele Unternehmen fragen sich, ob eine demilitarisierte Zone (DMZ) noch ein geeignetes Mittel ist, um ein Firmennetz vor Angreifern zu schützen. Weiterlesen

von- Judith Myerson

-

Tipp

17 Jan 2017

Administrative Rechte mit Bedacht vergeben

Werden Arbeitsrechner mit Admin-Rechten genutzt, ist dies ein Sicherheitsrisiko. Die notwendige Rechtevergabe sollte sehr gezielt erfolgen. Weiterlesen

-

Ratgeber

15 Sep 2016

Office 365: Viren- und Spamschutz richtig konfigurieren

Office 365 bietet auch in den kleineren Abonnements einen Viren- und Spamschutz. Administratoren verwalten diesen über das Office 365-Portal. Weiterlesen

-

Definition

01 Jul 2016

Content-Filter (Informationsfilter)

Content-Filter blockieren unerwünschte Webseiten und E-Mails, um den Zugriff auf Inhalte zu sperren, die Pornografie und Gewaltdarstellungen enthalten. Weiterlesen

-

Definition

02 Jun 2016

Pretty Good Privacy (PGP)

Pretty Good Privacy (PGP) ist ein Verschlüsselungsprogramm für E-Mails und Dateien, das sich als De-facto-Standard etabliert hat. Weiterlesen

-

Definition

06 Mai 2016

E2EE (End-to-End Encryption) – Ende-zu-Ende-Verschlüsselung

End-to-End Encryption, mit E2EE abgekürzt und mit Ende-zu-Ende-Verschlüsselung übersetzt, schützt die Daten mit einem Public Key. Weiterlesen

-

Definition

26 Apr 2016

Webfilter

Webfilter überwachen das Surfverhalten eines Nutzers und blockieren Seiten, die Schadprogramme enthalten oder Nutzungsregeln widersprechen. Weiterlesen

-

Ratgeber

08 Apr 2016

Die besten Tools fürs Schwachstellen-Management – ein Vergleich

Was bieten Tools fürs Schwachstellen-Management? Ein Vergleich hilft bei der Auswahl des richtigen Vulnerability-Management-Tools. Weiterlesen

-

Feature

27 Jan 2016

Die führenden E-Mail Security Gateways im Vergleich

Sicherheitsexpertin Karen Scarfone zeigt, worauf es bei E-Mail Security Gateways ankommt, damit Sie die richtige Kaufentscheidung treffen können. Weiterlesen

-

News

05 Nov 2015

Kostenloses E-Handbook: Security Scanner Nmap optimal einsetzen

Das kostenloses eBook gibt Ihnen Praxistipps für die Arbeit mit Nmap. Wir zeigen, wie Sie mit dem Security Scanner effizienter arbeiten. Weiterlesen

-

Ratgeber

03 Jul 2015

Einsatzszenarien für Web Application Firewalls im Unternehmen

Eine WAF kann eine sehr wichtige Schicht in der Security-Strategie einer Firma sein. Unser Experte erklärt, wann und wie man sie einsetzt. Weiterlesen

-

Definition

14 Mai 2015

Spyware

Eine Spyware wird ohne Wissen und Zustimmung des Anwenders auf dessen Gerät installiert, sammelt heimlich Informationen und leitet diese weiter. Weiterlesen

-

Tipp

08 Mai 2015

Nmap unter Windows installieren und konfigurieren

Nmap, das Security Tool zum Scannen von Netzwerken, gibt es seit dem Jahr 2000 auch für Windows. Längst ist auch eine GUI verfügbar. Weiterlesen

-

Antworten

20 Jan 2015

Der SSL-Handshake: So funktionieren Public und Private Keys

Bei der sicheren Kommunikation im Internet zwischen Browser und Server spielt SSL eine zentrale Rolle. Wie funktioniert der SSL-Handshake? Weiterlesen

-

Definition

27 Sep 2014

Remote-Code-Ausführung (Remote Code Execution)

Über Remote-Code-Ausführung können Angreifer aus der Ferne Schadcode ausführen oder ganze Systeme komplett übernehmen. Weiterlesen

-

Antworten

03 Aug 2014

iFrames: XSS-Sicherheitslücke ermöglicht Cross-Site-Scripting in Chrome und Co.

Durch das neue HTML5-Attribut srcdoc lassen sich durch einen Bug in Chrome und Safari die XSS-Filter umgehen. Es drohen Cross-Site-Scripting-Angriffe. Weiterlesen

-

Definition

08 Jun 2014

Zero-Day-Exploit

Liegen zwischen dem Erkennen einer Security-Lücke und dem Cyber-Angriff Null Tage, wird das Ausnutzen der Lücke als Zero-Day-Exploit bezeichnet. Weiterlesen

-

Definition

28 Apr 2012

Cloud Controls Matrix

Die Cloud Controls Matrix (CCM) ist ein Katalog von Sicherheitsmaßnahmen für Cloud-Provider und steht kostenlos zum Download bereit. Weiterlesen

-

Tipp

15 Mär 2011

Die sieben besten Anti-Rootkit-Tools für Windows

Wie funktionieren Anti-Rootkit-Tools, welche gibt es und welche sind die Besten. Ein Überblick erläutert die sieben wirksamsten für Windows. Weiterlesen

von- Aditya Lad

-

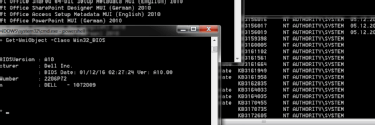

Ratgeber

24 Aug 2006

Tutorial: Auf diese Weise knacken Sie das BIOS-Passwort

Ein unbekanntes BIOS-Passwort erschwert Admins die PC-Konfiguration. Mit den passenden Methoden lässt sich das BIOS-Passwort aber leicht herausfinden. Weiterlesen

-

Ratgeber

22 Aug 2006

Schritt 3: Knacken Sie das Passwort mit spezieller Software

Ein unbekanntes BIOS-Passwort kann ein lästiges Hindernis darstellen. Wir zeigen, wie Sie mit hilfreichen Tools und Anwendungen das Passwort knacken. Weiterlesen

-

Definition

20 Apr 2005

Python

Python ist eine Programmiersprache, die unter anderem auf den Betriebssystemen Linux, UNIX, Microsoft Windows und Apples Mac OS X läuft. Weiterlesen