JRB - Fotolia

Office 365: Viren- und Spamschutz richtig konfigurieren

Office 365 bietet auch in den kleineren Abonnements einen Viren- und Spamschutz. Administratoren verwalten diesen über das Office 365-Portal.

Im Office 365 Admin Center erreichen Administratoren über den Verwaltungsbereich auch das Exchange Admin Center. Hier lassen sich alle Einstellungen für den Viren- und Spam-Schutz vornehmen, die auch auf lokal installierten Umgebungen mit Exchange 2016 zur Verfügung stehen.

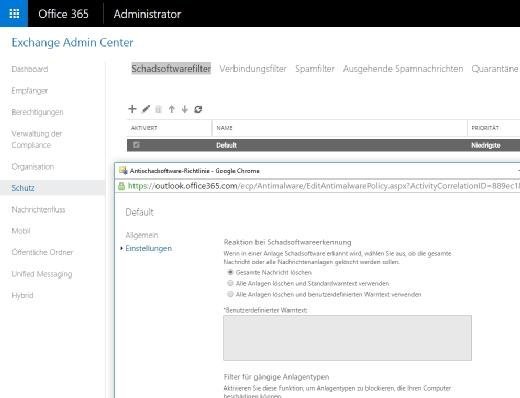

Die wichtigsten Einstellungen für den Virenschutz in Office 365 sind über Schutz\Schadsoftwarefilter zu finden. Standardmäßig gibt es bereits eine Richtlinie mit der Bezeichnung „Default“. Durch das Anpassen der Richtlinie lassen sich Einstellungen des Virenschutzes anpassen.

Hier wird zum Beispiel festgelegt, wie Office 365 mit Spam-Mails oder Viren umgehen soll. Im neuen Office 365 Admin Center sind die Einstellungen über „Security & Compliance“ an einer zentralen Stelle zu finden.

In den Einstellungen kann der Admin zum Beispiel festgelegen, dass E-Mails, die Viren enthalten, automatisch gelöscht werden. Es stehen aber auch Einstellungen zur Verfügung, über welche die verseuchten Anlagen entfernt, die Mails selbst aber erhalten bleiben. Die Benachrichtigungen an Administratoren, den Empfänger einer Viren-Mail sowie den Absender lassen sich hier ebenso definieren. Bezüglich der Benachrichtigungen stehen weitreichende Einstellungen zur Verfügung.

Auf Wunsch kann Office 365 auch bestimmte Dateianhänge generell blockieren. Dazu müssen der Blockierfilter aktiviert und die gewünschten Dateiendungen angegeben werden. Auf Wunsch lassen sich mehrere Richtlinien für den Virenschutz erstellen.

Spam-Filter nutzen

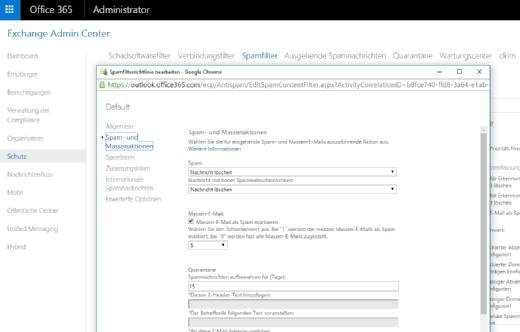

Im Bereich Schutz\Spamfilter lassen sich die Spam-Schutzfunktionen in Office 365 steuern. Hier stehen verschiedene Filter zur Auswahl, die in den Einstellungen steuerbar sind. Die Konfigurationen dazu und weitere Einstellungen erreichen Administratoren auch über „Security & Compliance“ im Office 365 Admin Center und dann durch die Auswahl der entsprechenden Option unterhalb des Menüpunktes „Sicherheitsrichtlinien“.

In den Einstellungen des Filters kann zum Beispiel festgelegt werden, dass Spam-Nachrichten immer gelöscht werden. In größeren Organisationen muss hier natürlich vorsichtig vorgegangen werden. Hier dürfen Administratoren nicht einfach Nachrichten löschen. Über den Menüpunkt „Quarantäne“ sind die gefilterten Mails zu sehen. Auf Wunsch lassen sich diese auch den ursprünglichen Empfängern zuweisen. Vor allem über den Menüpunkt „Spam- und Massenaktionen“ lassen sich die wichtigsten Einstellungen vornehmen.

Kommen im Unternehmen oder bei einzelnen Anwendern vor allem E-Mails von bestimmten Spam-Absendern oder Domänen an, kann es sinnvoll sein, diese Domäne komplett zu sperren. Diese Einstellung ist über den Menüpunkt „Sperrlisten“.

Wichtige Einstellungen lassen sich auch über „Erweiterte Optionen“ vornehmen. Auch hier können Administratoren aus verschiedenen Menüpunkten auswählen, was gefiltert werden soll. Interessant ist auch der Menüpunkt „Internationale Spamnachrichten“. Hier lassen sich alle E-Mails einer bestimmten Sprache filtern.

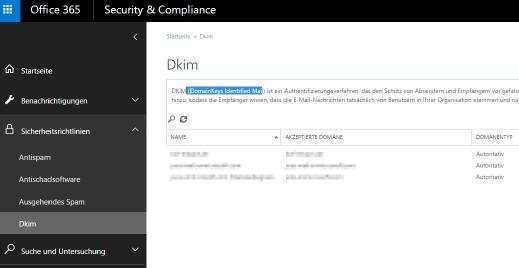

DomainKeys Identified Mail - DKIM

Die E-Mail-Domänen eines Unternehmens in Office 365 lassen sich durch das „DomainKeys Identified Mail“-System schützen. Die Einstellungen dazu sind im Exchange Admin Center über den Menüpunkt dkim zu finden, oder über „Security & Compliance“ im Office 365 Admin Center.

Durch das System können Unternehmen für Absender im Unternehmen konfigurieren, dass die E-Mails geschützt sind.

Das stellt sicher, dass die eigenen E-Mails nicht versehentlich in Spam-Filtern anderer Unternehmen landen, vor allem, wenn diese ebenfalls auf Office 365 setzen. Hier sollten Administratoren darauf achten, dass alle E-Mail-Domänen hinterlegt sind, mit denen eigene E-Mails versendet werden.

Mail Protection Reports for Office 365

Microsoft bietet mit dem Tool „Mail Protection Reports for Office 365“ eine Analysefunktion der eingegangenen Spam- und Virennachrichten im Unternehmen. Mit dem Tool und der darin enthaltenen Tabelle lassen sich die Berichte auch in Excel aufarbeiten. Vor allem für größere Unternehmen ist die umfangreiche Analyse der E-Mails interessant.

Für die Analyse mit dem Tool benötigen Anwender Excel 2013 auf dem Rechner. Nachdem „Mail Protection Reports for Office 365“ installiert sind, startet der Administrator das Tool und führt eine Analyse durch. Nach der Anmeldung an Office 365 mit einem Administrator-Konto lädt das Tool die notwendigen Daten aus Office 365 und zeigt umfassende Berichte zur Nutzung von Office 365 und den empfangenen Viren-Mails an.

Administratoren können auch Abfragen basierend auf Zeiträumen oder bestimmte Postfächer durchführen. Es besteht die Möglichkeit, eine Analyse der Virenangriffe durchzuführen, die häufigsten Empfänger und Absender anzuzeigen, Spam-Nachrichten, die empfangen oder gesendet wurden, gefundene Viren, eingesetzte Postfachregeln, DLP-Aktionen und -Ereignisse und vieles mehr. Dadurch ist schnell ersichtlich, ob der Viren- und Spam-Schutz in Office 365 funktioniert und Daten erfolgreich filtern kann.

Im Office 365 Admin Center lassen sich ebenfalls Berichte abrufen. Die Berichte sind im neuen Office 365 Admin Center über Berichte\Security & Compliance zu finden. Auf der rechten Seite im Fenster sind die einzelnen Links zu den Berichten verfügbar.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!