Anwendungs- und Plattformsicherheit

Aufgrund der eingesetzten Plattformen und Anwendungen bieten Unternehmen eine Vielzahl von Angriffspunkten, seien es die Betriebssysteme der Server und Clients oder die Applikationen selbst. Das macht ein entsprechendes Schwachstellenmanagement unabdingbar. Eine besondere Herausforderung ist neben den lokalen Lösungen, auch die Webserver und Webanwendungen richtig abzusichern. Für viele Szenarien existieren da auch hilfreiche Sicherheits-Tools im Bereich Open Source. Mit Schritt-für-Schritt-Anleitungen kann man bei den eigenen Systemen die Sicherheit erheblich verbessern.

-

Ratgeber

03 Mär 2026

Proxmox VE: Die Firewall für Cluster-Betrieb konfigurieren

Die integrierte Proxmox-VE-Firewall bietet mächtige Filterfunktionen auf Basis von nftables. Damit implementieren Sie globale Regeln sowie eine granulare Absicherung für VMs. Weiterlesen

-

News

03 Mär 2026

Kostenloser E-Guide: Die wichtigsten Security-Trends 2026

Der Einsatz von KI vergrößerte die Angriffsfläche erheblich und erhöht zudem die Anforderungen an die Sicherheit von Identitäten. Welche Trends sind für IT-Teams 2026 entscheidend? Weiterlesen

-

Tipp

24 Jun 2019

Grundprinzipien einer sicheren Serverless-Architektur

In Serverless-Umgebungen gelten andere Bedingungen als im heimischen Rechenzentrum. Nicht nur der Provider muss sich um die Absicherung kümmern, auch seine Kunden sind gefordert. Weiterlesen

-

Antworten

24 Jun 2019

Was sind private 5G-Netze und für wen sind sie sinnvoll?

In einigen Netzwerkumgebungen benötigen Unternehmen erweiterte Konnektivität für Geräte und Automatisierung. Private 5G-Netze könnten darauf die Antwort sein. Weiterlesen

-

Tipp

14 Jun 2019

Einen eigenen FTP-Server sicher einrichten

Auch in Zeiten der Cloud und vielfältiger Online-Dienste haben FTP-Server nicht ausgedient. Wir zeigen Ihnen, wie Sie Ihren eigenen Server auf Linux-Basis einrichten und absichern. Weiterlesen

-

News

12 Jun 2019

BSI warnt erneut vor RDP-Schwachstelle in Windows

Seit Mai 2019 ist eine RDP-Schwachstelle in Windows bekannt, die Angreifer ohne Zutun des Opfers ausnutzen können. Offensichtlich sind noch viele verwundbare Systeme online. Weiterlesen

-

News

07 Jun 2019

Einfache E-Mail-Verschlüsselung für Unternehmen

Trotz aller Vorgaben und Bemühungen sieht es mit der Umsetzung der E-Mail-Verschlüsselung in der Praxis meist eher so bedingt gut aus. Reddcrypt will den Umgang damit vereinfachen. Weiterlesen

-

Tipp

31 Mai 2019

Sichere Entwicklung von Webanwendungen und -Services

Mit Infrastructure as Code lassen sich nicht nur Kosten und Zeit einsparen. Auch viele Fehlkonfigurationen können vermieden werden, wenn Einstellungen in Code definiert werden. Weiterlesen

-

Meinungen

30 Mai 2019

So nutzen Web Application Firewalls maschinelles Lernen

Maschinelles Lernen birgt für Sicherheitslösungen ein großes Potenzial, bringt aber auch Risiken mit sich. Es gilt zu erkennen, in welchen Bereichen der Einsatz sinnvoll ist. Weiterlesen

von- Reto Ischi, Ergon Informatik

-

Ratgeber

27 Mai 2019

Windows 10: Anwendungen isoliert testen und betreiben

Seit Windows 10 Version 1903 stellt Microsoft in Windows 10 die Sandbox-Funktion bereit. Mit dieser können Anwendungen abgeschottet werden. Wir zeigen, wie das geht. Weiterlesen

-

News

24 Mai 2019

Tenable Edge: Tenable Lumin bringt Cyber Exposure Analytics

Tenable präsentiert neue Analysefunktionen mit Tenable Lumin und optimiert seine Lösungen für Vulnerability Management z.B. mit Predictive Prioritisation. Weiterlesen

-

Ratgeber

16 Mai 2019

Windows Server 2016/2019 mit Bordmitteln komplett sichern

Wenn es beim Windows Server mal richtig schief läuft, ist ein sicheres Image ein guter Rettungsanker. Dieses lässt ohne zusätzliche Tools in wenigen Schritten erstellen. Weiterlesen

-

Tipp

13 Mai 2019

Mit EDR-Tools die Sicherheit der Endpunkte verbessern

Tools zur Endpoint Detection and Response (EDR) bieten viele Möglichkeiten, um Cybergefahren zu bekämpfen. Die Kombination mehrerer Maßnahmen erhöht die Sicherheit der Endpunkte. Weiterlesen

-

Ratgeber

09 Mai 2019

Best Practices für das Webserver-Management

Beim Kauf von Webserver-Management-Software sollten sich die Administratoren auf Funktionen wie Aufgabenautomatisierung und Konfiguration von Sicherheitszertifikaten konzentrieren. Weiterlesen

-

Ratgeber

30 Apr 2019

OpenSSH mit Windows Server 2019 und Windows 10 einsetzen

Linux-Server lassen sich von Windows-Servern aus remote mit SSH verwalten. Das funktioniert in Windows Server 2019 auch in die andere Richtung. Weiterlesen

-

Antworten

19 Apr 2019

Wie kann man die Servicing Channels von Windows 10 steuern?

Einem System mit unternehmenskritischen Anwendungen wird man nicht frühestmöglich neue Windows-Versionen zuordnen, anderen schon. Da hilft die Steuerung der Servicing Channels. Weiterlesen

-

Tipp

17 Apr 2019

Container-Sicherheit: Risiken und Schwachstellen minimieren

Dass Container zur Bereitstellung von Anwendungen immer beliebter werden, ist auch Angreifen bewusst. Daher sollten Unternehmen die Angriffsfläche möglichst gering halten. Weiterlesen

-

Meinungen

16 Apr 2019

E-Mail-Verschlüsselung: Systeme sicher migrieren

Ein Wechsel des E-Mail-Systems, etwa von Domino/Notes zu Exchange bringt auch Sicherheitsfragen mit sich. Wie lässt sich Verschlüsselung bei der Migration gewährleisten? Weiterlesen

-

Tipp

11 Apr 2019

Wie geschützt ist der Übertragungsweg von E-Mails wirklich?

Das SMTP-Protokoll schreibt eine Verschlüsselung beim Empfang von E-Mails nicht zwingend vor. Dementsprechend ungeschützt findet die Kommunikation in Unternehmen häufig statt. Weiterlesen

-

Meinungen

10 Apr 2019

Sichere Druckerverwaltung: Von der Cloud aufs Papier

Drucker und Multifunktionsgeräte sind ein potenzielles Einfallstor in Netzwerke und zudem mit der Verarbeitung sensibler Daten betraut. Grund genug, die Sicherheit ernst zu nehmen. Weiterlesen

von- Hartmut Rottstedt, Lexmark

-

Meinungen

22 Mär 2019

Was sind eigentlich Cipher Suites?

Cipher Suites sind Sammlungen von kryptographischen Verfahren, die beispielsweise bei TLS (Transport Layer Security) Verwendung finden. Wie setzt sich eine Cipher Suite zusammen? Weiterlesen

-

Tipp

21 Mär 2019

Checkliste für Web Application Security Tests

Die Sicherheitsrisiken von über das Web verfügbaren Anwendungen werden häufig unterschätzt. Welche Maßnahmen und Tools helfen wirklich, um Schwachstellen zu finden? Weiterlesen

-

Ratgeber

18 Mär 2019

Die Sicherheit von Kubernetes richtig gewährleisten

Viele Unternehmen setzen auf Kubernetes, wenn es um die Orchestrierung von Containern gibt. Wir zeigen in diesem Beitrag, was bezüglich der Sicherheit beachtet werden muss. Weiterlesen

-

Tipp

15 Mär 2019

Die Sicherheit von Windows 10 einfach optimieren

Windows 10 liefert mit den Werkseinstellungen eine ordentliche Basissicherheit. Mit einigen wenigen Maßnahmen und Einstellungen können Admins die Angriffsfläche weiter verringern. Weiterlesen

-

Meinungen

14 Mär 2019

Maschinenidentitäten bei Microservices absichern

Microservices sind schnell verfügbar und austauschbar, entsprechend nimmt die Verbreitung zu. Das interessiert auch Cyberkriminelle, die versuchen, Microservices zu kompromittieren. Weiterlesen

-

Ratgeber

07 Mär 2019

Windows Server 2016/2019: Security per Windows Admin Center

Mit dem kostenlosen Windows Admin Center kann die Sicherheit von aktuellen Windows-Servern verbessert und gesteuert werden. Hier einige Tipps, wie das im Detail funktioniert. Weiterlesen

-

Ratgeber

04 Mär 2019

Windows Server 2008 R2: Auf das Support-Ende reagieren

Ab Januar 2020 erhält der populäre Windows Server 2008 R2 keine Sicherheits-Updates mehr. Beim SQL Server 2008 R2 ist bereits im Sommer 2019 Schluss. Wir zeigen, was zu tun ist. Weiterlesen

-

Tipp

28 Feb 2019

Anwendungssicherheit: Die Webserver richtig absichern

Beim Thema Anwendungssicherheit wird immer wieder ein besonders wichtiger Bereich übersehen: Eine umfassende Absicherung der Server, auf denen die einzelnen Applikationen laufen. Weiterlesen

-

Tipp

20 Feb 2019

Die Sicherheit in Serverless-Umgebungen optimieren

Serverless Computing bietet viele Vorteile. Sowohl Entwickler als auch die Admins müssen aber einige Dinge beachten, wenn es um die Absicherung der neuen Umgebungen geht. Weiterlesen

-

Meinungen

19 Feb 2019

Tragen Cyberversicherungen zur Datensicherheit bei?

Unternehmen können sich mit speziellen Cyberversicherungen gegen Hackerangriffe und Datenverluste schützen. Doch was hat es mit den Policen auf sich? Weiterlesen

von- Dr. Hubert Jäger, Uniscon

-

Ratgeber

05 Feb 2019

Windows 10 und Windows Server 2019: Die Firewall steuern

Die Windows Firewall spielt in Windows 10 und Windows Server 2019 eine wichtige Rolle. Verwalten lässt sie sich über verschiedene Werkzeuge. Wir zeigen die Möglichkeiten. Weiterlesen

-

Meinungen

04 Feb 2019

Sicherheit und Patchen: Fünf gute Vorsätze für 2019

Das kontinuierliche Einspielen von Sicherheitsupdates gehört zu den großen Herausforderungen für die IT. Bei der Umsetzung hilft die Anwendung von bewährten Vorgehensweisen. Weiterlesen

von- Darron Gibbard, Qualys

-

Tipp

29 Jan 2019

Tipps zur Verringerung von Sicherheitsrisiken bei Containern

Container sind komplexe Umgebungen, die aber immer wieder unterschätzt werden. In drei Tipps zeigen wir, wie Sie die Sicherheit Ihrer Container-Umgebung verbessern können. Weiterlesen

-

Antworten

24 Jan 2019

Wie werden Containerumgebungen richtig abgesichert?

Viele Unternehmen setzen mittlerweile Container ein. Ihre Absicherung erfordert aber spezielle Überlegungen und Maßnahmen, die nicht immer traditionellen Methoden entsprechen. Weiterlesen

-

Ratgeber

22 Jan 2019

Windows 10 und Windows Server 2019: Schutz vor Ransomware

Ransomware gehört zu den großen Bedrohungen für Unternehmen. Windows 10 und Windows Server 2019 lassen sich bereits mit Bordmitteln besser schützen. Wie zeigen, wie das geht. Weiterlesen

-

Tipp

09 Jan 2019

Anwendungen systematisch auf Schwachstellen untersuchen

Sicherheitstests bei produktiv genutzten Systemen führen zu anderen Ergebnissen als in nicht-produktiven Umgebungen. Wo liegen die Vor- und Nachteile der ermittelten Daten? Weiterlesen

-

Tipp

07 Jan 2019

Wie Angreifer Docker-APIs für Krypto-Jacking nutzen

Bei der Nutzung von Containern in einer Cloud-Umgebung kommt es immer wieder zu schwerwiegenden Konfigurationsfehlern, so dass Angreifer die Infrastruktur missbrauchen können. Weiterlesen

-

Antworten

04 Jan 2019

Welche Risiken birgt das Preloading von HSTS?

HTTP Strict Transport Security ist eine Erweiterung von HTTPS, mit der eine Aushebelung der Verschlüsselung unterbunden werden soll. Einer der Parameter sorgt jedoch für Risiken. Weiterlesen

-

Tipp

31 Dez 2018

Was Google Asylo für vertrauenswürdige Prozesse bedeutet

In Anbetracht der geltenden DSGVO wird das Thema Confidential Computing immer wichtiger. Das neue Framework Google Asylo erleichtert den Einstieg in vertrauenswürdige IT-Prozesse. Weiterlesen

-

Meinungen

24 Dez 2018

Phishing: Cyberkriminelle antworten auf Nachfragen

Wenn vorsichtige Anwender im Zweifel bei verdächtigen Mails nachfragen, antworten Kriminelle darauf unter falschem Namen, um die potenziellen Opfer in Sicherheit zu wiegen. Weiterlesen

-

Meinungen

20 Dez 2018

IT-Sicherheit in Zeiten der Multi Cloud gewährleisten

Cloud und Security geben der IT derzeit große Impulse. Und der eine Trend sorgt beim anderen für eine höhere Komplexität. Das hat Folgen für die IT-Sicherheit. Weiterlesen

von- Mike Bushong, Juniper Networks

-

Tipp

19 Dez 2018

Warum das Zero-Trust-Modell alles ändern wird

Zero Trust bedeutet nicht, dass alle Systeme, Anwendungen und Nutzer nicht vertrauenswürdig sind. Die Einführung des Modells erfordert aber einen Einstieg in die Virtualisierung. Weiterlesen

-

Tipp

17 Dez 2018

Mit Deception Tools Cyberangriffen wirksam begegnen

Zum Schutz vor Angriffen können Unternehmen jetzt moderne Deception Tools einsetzen, um Hacker in komplett vorgetäuschte Umgebungen zu locken und um sie unschädlich zu machen. Weiterlesen

-

Tipp

07 Dez 2018

Penetrationstests aus unterschiedlichen Perspektiven

Viele der produktiv genutzten Anwendungen enthalten Lücken, die trotz der bisher durchgeführten Tests nicht entdeckt werden. Der falsche Blickwinkel auf die Tests ist das Problem. Weiterlesen

-

News

05 Dez 2018

Gefährliche Schadsoftware landet per E-Mail in Unternehmen

Das BSI warnt aktuell vor gefälschten E-Mails, die im Namen von Kollegen oder Geschäftskontakten in Firmenpostfächern landen und die Schadsoftware Emotet im Gepäck haben. Weiterlesen

-

Tipp

05 Dez 2018

Automatisierung zur Absicherung von Microservices nutzen

Neben Containern verbreiten sich zunehmend auch Microservices in Unternehmen. Sie erfordern jedoch andere Werkzeuge und weitgehend automatisierte Maßnahmen, um sie abzusichern. Weiterlesen

-

Meinungen

30 Nov 2018

Phishing-Erkennung: Aus Risiken Unternehmenswerte schaffen

Erinnerungen an ein ablaufendes Passwort oder ein volles Postfach – Phishing-Versuche erreichen Mitarbeiter auf vielfältige Weise. Geschulte Anwender sind da ein Sicherheitsgewinn. Weiterlesen

-

Antworten

26 Nov 2018

Wie richten Long-Tail-DoS-Angriffe Schaden an?

DoS-Attacken setzen nicht nur auf dicke Bandbreiten. Long-Tail-Angriffe erzeugen nur wenig Traffic und versuchen nicht aufzufallen. Ihre Auswirkungen können aber verheerend sein. Weiterlesen

-

Meinungen

16 Nov 2018

Replay-Attacken und die Risiken für Anwender und Betreiber

Das Angriffsverfahren Replay-Attacke ist nicht neu, aber mit der zunehmenden Vernetzung sehr beliebt bei Cyberkriminellen. Unternehmen sollten die Risiken für Kunden begrenzen. Weiterlesen

-

Ratgeber

29 Okt 2018

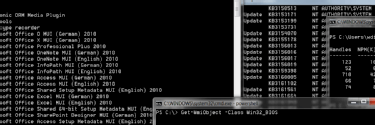

PowerShell-Malware: Tipps zum Aufspüren und Neutralisieren

Zu den Vorzügen der PowerShell zählt zweifelsohne der weitreichende Zugriff auf Windows-Systeme. Das sehen weniger redliche Naturen genauso und missbrauchen sie für Angriffe. Weiterlesen

-

News

18 Okt 2018

Kostenloser E-Guide: Security-Tools für das Active Directory

Wenn es im Active Directory klemmt, kann das fatale Folgen für die Sicherheit haben. Kleine Tools helfen dabei Probleme zu erkennen und zu beheben. Viele davon sind kostenlos. Weiterlesen

-

Meinungen

17 Okt 2018

Content Delivery Networks vor Cybergefahren schützen

Cyberkriminelle wissen längst um die Bedeutung zuverlässiger Content Delivery Networks. Mithilfe von Botnetzen gelingt es Angreifern, auch CDNs mit Anfragen zu überlasten. Weiterlesen

-

News

16 Okt 2018

Kostenloser E-Guide: SIEM richtig auswählen und einsetzen

SIEM-Lösungen liefern wichtige Informationen für Schutzmaßnahmen und helfen dabei den Überblick zu behalten. Dieser kostenlose E-Guide bietet Basiswissen und Tipps für den Einsatz. Weiterlesen

-

Ratgeber

16 Okt 2018

DNS sicher betreiben: Berechtigungen und Verschlüsselung

Die Namensauflösung mit DNS spielt in Netzwerken eine zentrale Rolle, daher sollte mit erhöhter Sicherheit gearbeitet werden. Hier wichtige Einstellungen für Windows Server 2016. Weiterlesen

-

News

01 Okt 2018

it-sa 2018: Bedrohungen im Open, Deep und Dark Web aufspüren

Ob sich außerhalb des Unternehmens eine gefährliche Bedrohung für die eigene Organisation zusammenbraut, sollen Security-Spezialisten mit Shadow Search feststellen können. Weiterlesen

-

News

28 Sep 2018

it-sa 2018: Die Security auf Geschäftsreisen sicherstellen

Geschäftsreisende haben meist nicht nur feine Hardware im Gepäck, sondern auch begehrenswerte Zugriffsrechte und Daten. Das gilt es bei der Sicherheitsstrategie zu berücksichtigen. Weiterlesen

-

Ratgeber

28 Sep 2018

Windows 10: Systeme härten und sicher konfigurieren

Mit Hilfe von Gruppenrichtlinien, interner Funktionen und im Extremfall dem Kiosk-Modus lassen sich Windows-Systeme deutlich robuster einrichten, als mit den Werkseinstellungen. Weiterlesen

-

Ratgeber

26 Sep 2018

Active Directory: Per Freeware Sicherheitslücken aufspüren

Mit dem kostenlosen Tool PingCastle können Administratoren ihr Active Directory nach Sicherheitslücken durchforsten. Hier die Vorgehensweise Schritt für Schritt erklärt. Weiterlesen

-

Antworten

24 Sep 2018

Wie arbeiten die Active Directory Domain Services?

Berechtigungen und Zugriffsrechte werden in vielen Unternehmen übers Active Directory geregelt. Die Basis des Active Directory sind die Active Directory Domain Services. Weiterlesen

-

Ratgeber

17 Sep 2018

Spear Phishing: Anmeldedaten von Anwendern in Gefahr

Eine erfolgreiche Spear-Phishing-Attacke auf einen Anwender kann weitreichende Folgen haben. Angreifer agieren dann meist unsichtbar im Firmennetz und gelangen an weitere Daten. Weiterlesen

-

Meinungen

14 Sep 2018

Per verhaltensbasierter Biometrie Bots identifizieren

Böswillige Bots imitieren menschliches Verhalten, um Legitimität vorzutäuschen. Die Bot-Technologie wird dabei immer besser, aber auch die Erkennung ist weit fortgeschritten. Weiterlesen

-

Tipp

11 Sep 2018

Plattformen zur Verwaltung von Containern sind gefährdet

Viele Plattformen zur Orchestrierung von Containern sind von außen erreichbar. Dadurch entstehen unnötige Risiken, die sich mit den richtigen Maßnahmen leicht vermeiden lassen. Weiterlesen

-

Antworten

29 Aug 2018

Was sind die Konsequenzen der NTFS-Schwachstelle?

Mit einem von einem Sicherheitsforscher entwickelten USB-Image kann Windows zum Absturz gebracht werden. Das funktioniert sogar, wenn das System gesperrt ist. Weiterlesen

-

News

16 Aug 2018

Kostenloses E-Handbook: Schwachstellen mit System finden

Offene Schwachstellen sind oft Ursache von Sicherheitsvorfällen. Dieses E-Handbook liefert Ratgeber und Tipps, wie man die Suche nach Schwachstellen systematisch angehen kann. Weiterlesen

-

Tipp

06 Aug 2018

Container-Sicherheit: Die Risiken von Image Repositories

Immer mehr Unternehmen setzen Container für ihre Entwicklung und tägliche Arbeit ein. Dabei stammen viele dieser Container aus unsicheren Quellen, ein Risiko für die IT Security. Weiterlesen

-

Tipp

02 Aug 2018

SIEM: Vier Open-Source-Tools, die Sie kennen sollten

Der Einstieg ins Security Information and Event Management, kurz SIEM, muss nicht teuer und zeitaufwendig sein. Der Artikel stellt vier SIEM-Tools mit einer freien Lizenz vor. Weiterlesen

-

Ratgeber

30 Jul 2018

Hilfreiche Tools für mehr Sicherheit im Active Directory

Mit kleinen Zusatz-Tools, die häufig kostenlos sind, können sich Admins die Überwachung und Analyse des Active Directory erleichtern. Hier eine Auswahl an hilfreichen Tools. Weiterlesen

-

Tipp

26 Jul 2018

Problematische Browser-Add-ons in den Griff bekommen

Browser-Add-ons und -Erweiterungen mit weniger redlichen Absichten werden Anwendern oft unbemerkt untergejubelt. Wie können Unternehmen diesem Risiko richtig begegnen? Weiterlesen

-

News

25 Jul 2018

CEO Fraud: Geschäftsführung ist empfänglich für Phishing

Geht es um die Reaktion auf Phishing-Angriffe, dann schneidet die Unternehmensführung offenbar nicht wirklich gut ab, wenn es um die Weitergabe von sensiblen Daten geht. Weiterlesen

-

Ratgeber

24 Jul 2018

Microsoft Privacy Dashboard: Datenschutz im Griff behalten

Das Microsoft Privacy Dashboard zeigt die Daten an, die für ein Microsoft-Konto gespeichert wurden. Mit Hilfe des Dashboards kann man die Datenschutz-Einstellungen optimieren. Weiterlesen

-

Ratgeber

20 Jul 2018

Dateiserver und Rechte in der PowerShell steuern

Das File System Security PowerShell Module ist ein Werkzeug, mit dessen Hilfe Administratoren unter Windows umfassend Rechte in der PowerShell steuern können. Weiterlesen

-

Antworten

18 Jul 2018

Welche Risiken bergen nicht vertrauenswürdige Zertifikate?

Viele im Web eingesetzte Zertifikate sind nicht mehr vertrauenswürdig. Das führt schnell zu einem Abfall der Besucherzahlen. Was Unternehmen bei Zertifikaten beachten müssen. Weiterlesen

-

Antworten

17 Jul 2018

Mit welchen Tools können Admins Windows Defender verwalten?

Wenn Unternehmen auf Windows Defender AV setzen, um Systeme zu schützen, haben Admins vielfältige Möglichkeiten, die Lösung zentral zu verwalten und zu steuern. Weiterlesen

-

News

09 Jul 2018

IT-Sicherheit: Taktisches Handeln statt strategischer Plan

Ein ganzheitliches Konzept in Sachen Security ist in deutschen Unternehmen nicht die Regel. Zu den großen Sicherheitsrisiken für hiesige Unternehmen gehören die eigenen Anwender. Weiterlesen

-

Ratgeber

02 Jul 2018

Windows 10 Version 1803: Neue Gruppenrichtlinien im Detail

Mit dem Windows 10 April 2018 Update sind neue Gruppenrichtlinien hinzugekommen, mit denen sich unter anderem Sicherheits- und Update-Einstellungen gezielt steuern lassen. Weiterlesen

-

News

28 Jun 2018

Cyber Security: Industrieunternehmen im Visier der Angreifer

Knapp ein Drittel der Industrieunternehmen des produzierenden Gewerbes war in den letzten zwölf Monaten von einem Security-Vorfall betroffen, der auf die Steuerungssysteme zielte. Weiterlesen

-

Ratgeber

28 Jun 2018

Office 365 Attack Simulator: Security-Analyse für Office 365

Ist die Sicherheit des eigenen Office-365-Abos richtig konfiguriert? Wie anfällig sind die Benutzerkonten? Mit einem neuen Dienst können Admins dies in der eigenen Umgebung testen. Weiterlesen

-

Ratgeber

27 Jun 2018

Windows Defender Application Guard sichert Windows 10 ab

Die Sicherheitsfunktion Windows Defender Application Guard schützt Windows-10-Anwender in Unternehmen durch eine neue Schutzebene vor Angriffen über den Browser. Weiterlesen

-

Tipp

26 Jun 2018

Schutz vor Krypto-Minern in der Cloud

Krypto-Malware bedroht nicht mehr nur Endgeräte. Auch Cloud-Dienste befinden sich zunehmend im Visier der Cyberkriminellen. Welche Maßnahmen eignen sich zum Schutz der Cloud? Weiterlesen

-

News

24 Jun 2018

Kostenloser E-Guide: Security-Anforderungen an Unternehmen

Die IT-Sicherheit zu gewährleisten, wird zu immer größeren Herausforderung für Unternehmen. Dazu gehört die richtige Verteilung der Ressourcen wie auch die Reaktion im Ernstfall. Weiterlesen

-

Ratgeber

15 Jun 2018

Microsoft Office 365: E-Mails automatisch verschlüsseln

Administratoren können in Office 365 Regeln hinterlegen, so dass bestimmte E-Mails ohne Zutun der Anwender verschlüsselt werden. Hier Schritt für Schritt die Einrichtung. Weiterlesen

-

Tipp

13 Jun 2018

Darauf sollten Unternehmen bei Phishing-Tests achten

Viele gravierende Sicherheitsvorfälle begannen mit einer einfachen E-Mail. IT-Abteilungen können daher mit internen Phishing-Tests die Gesamtsicherheit des Unternehmens verbessern. Weiterlesen

-

News

07 Jun 2018

Kostenloses E-Handbook: Azure sicher einsetzen und schützen

Das Angebot um Dienste, Daten und Umgebungen mit Azure-Funktionen und -Services abzusichern ist umfangreich. Dieses E-Handbook liefert Ihnen Ratgeber und Tipps zum Thema. Weiterlesen

-

Ratgeber

01 Jun 2018

Windows 10: Sicherheit mit Windows Defender System Guard

Die Funktion Windows Defender System Guard soll Windows-10-Systeme davor schützen, bereits beim Systemstart angegriffen zu werden. Künftig sollen alle Editionen darüber verfügen. Weiterlesen

-

Tipp

31 Mai 2018

Dem Sicherheitsrisiko Cloud Backdoors richtig begegnen

Auch in der Cloud gibt es Backdoors, über die Daten aus einem Unternehmen geschleust werden. Die Maßnahmen zum Schutz vor dieser Gefahr hängen von der jeweiligen Cloud-Umgebung ab. Weiterlesen

-

News

30 Mai 2018

Kostenloser E-Guide: Sicherheit mit Gruppenrichtlinien

In Windows-Umgebungen sind Gruppenrichtlinien ein nützliches Werkzeug um Security-Einstellungen zu automatisieren. Dieser E-Guide liefert Schritt-für-Schritt-Anleitungen zum Thema. Weiterlesen

-

Tipp

30 Mai 2018

Per Rotation der AWS Access Keys die Sicherheit verbessern

Zur Absicherung von Instanzen unter Amazon EC2 hat AWS mehrere Möglichkeiten vorgesehen: IAM-Rollen sowie AWS Access Keys, die sich aus Sicherheitsgründen auch rotieren lassen. Weiterlesen

-

Definition

21 Mai 2018

Angriffsfläche

Jedes Unternehmen hat eine umfangreiche Angriffsfläche, die der Summe aller Schwachstellen in der jeweiligen IT-Umgebung entspricht. Hacker finden so Lücken, um Daten zu stehlen. Weiterlesen

-

Meinungen

18 Mai 2018

EU-DSGVO: Die Folgen für Unternehmen bei der Verschlüsselung

Obwohl in der DSGVO nicht zwingend vorgeschrieben, wird die Verschlüsselung kritischer Daten aus strategischer Sicht meist empfohlen. Darauf müssen Unternehmen sich einstellen. Weiterlesen

-

Meinungen

16 Mai 2018

So funktioniert E-Mail-Sicherheit im Detail

Ein Großteil aller Cyberangriffe beginnt mit einer E-Mail. Grund genug, dass sich Unternehmen eingehend mit der Absicherung und Untersuchung der Nachrichten beschäftigen. Weiterlesen

-

Tipp

14 Mai 2018

Zero-Trust-Modell: Höhere Sicherheit bei niedrigeren Risiken

Das Zero-Trust-Modell soll das Risiko in Firmen minimieren. Dazu geht es davon aus, dass zunächst einmal jedes Gerät, jede Anwendung und jeder Dienst nicht vertrauenswürdig ist. Weiterlesen

-

Feature

11 Mai 2018

Cybersicherheit: Fertigungsindustrie im Visier der Angreifer

Cyberattacken entwickeln sich kontinuierlich weiter und stellen Unternehmen vor neue Herausforderungen. Die vorhandenen Sicherheitsvorkehrungen hinken da häufig hinterher. Weiterlesen

-

Meinungen

10 Mai 2018

Herausforderung Sicherheit bei Multi-Cloud-Umgebungen

Das Nutzen mehrerer Cloud-Plattformen bringt nicht nur viele Vorteile, sondern auch Security-Herausforderungen mit sich. Das erfordert die richtigen Analysen und Schutzmaßnahmen. Weiterlesen

-

News

08 Mai 2018

Risikobasierte Entscheidungshilfe bei Sicherheitsfragen

Mit Hilfe des Verizon Risk Reports sollen Unternehmen ihre tatsächlichen Cyberrisiken und Angreifbarkeit bewerten können. Dies soll gezieltere Sicherheitsinvestitionen ermöglichen. Weiterlesen

-

Meinungen

04 Mai 2018

BEC Fraud: Unternehmen im Visier von E-Mail-Betrügern

Über sehr gezielte E-Mail-Angriffe verleiten Cyberkriminelle Mitarbeiter zur Preisgabe von Daten oder gar zu direkten Zahlungsanweisungen. Die Attacken sind häufig gut getarnt. Weiterlesen

von- Werner Thalmeier, Proofpoint

-

Tipp

03 Mai 2018

Continuous Security Monitoring: Ständige Wachsamkeit

Beim Continuous Security Monitoring werden Schwachstellenscans nicht nur in regelmäßigen Abständen durchgeführt, sondern immer auch dann, wenn automatisch Trigger ausgelöst werden. Weiterlesen

-

Antworten

01 Mai 2018

Welche Alternativen können Unternehmen statt VPNs einsetzen?

Virtual Private Networks sorgen für eine sichere Kommunikation übers Internet. Sobald Security-Probleme bei VPNs auftauchen, stellt sich die Frage nach möglichen Alternativen. Weiterlesen

-

Meinungen

30 Apr 2018

Tipps zur sicheren Entwicklung mit Open-Source-Komponenten

Häufig sind Open-Source-Komponenten Bestandteil anderer Software im Unternehmen. Das kann Sicherheitsprobleme mit sich bringen. Folgende Best Practices sorgen für mehr Sicherheit. Weiterlesen

-

Meinungen

27 Apr 2018

Cybersicherheit: Ein IT-Thema wird zum Versicherungsthema

In die Bewertung potenzieller Schäden durch Cyberangriffe fließen viele, nicht nur direkt IT-zugehörige, Faktoren ein. Ein wichtiger Punkt ist die Wiederherstellung von Daten. Weiterlesen

von- Rudolf Scheller, FM Global

-

Antworten

26 Apr 2018

Wie kann man Security in die Programmierung integrieren?

Bei der Entwicklung von Software wird meist zu wenig Aufmerksamkeit auf die Vermeidung von Sicherheitslücken gelegt. Häufig werden Lösungen ausgerollt, sobald sie funktionieren. Weiterlesen

-

Tipp

24 Apr 2018

Datenschutz in Windows 10 mit Gruppenrichtlinien steuern

Hinsichtlich Datenschutz, Telemetrie und Datensammlung können Unternehmen die Werkseinstellungen von Windows 10 per Gruppenrichtlinien unternehmensweit nachjustieren. Weiterlesen

-

Meinungen

20 Apr 2018

Fraud Analytics: Kunden von Betrügern unterscheiden

Aktuelle Systeme können durch Analyse von Informationen aus unterschiedlichsten Quellen betrügerische Aktivitäten mit Hilfe von maschinellen Lerntechniken erkennen. Weiterlesen

von- Andreas Baumhof, ThreatMetrix